Hesap bağlama, Google Hesabı sahiplerinin hizmetlerinize hızlı, sorunsuz ve güvenli bir şekilde bağlanmasını sağlar. Platformunuzdaki bir kullanıcının verilerini Google uygulamaları ve hizmetleriyle paylaşmak için Google Hesap Bağlantısı'nı uygulamayı seçebilirsiniz.

Güvenli OAuth 2.0 protokolü, bir kullanıcının Google Hesabını platformunuzdaki hesabına güvenli bir şekilde bağlamanızı, böylece Google uygulamalarının ve cihazlarının hizmetlerinize erişmesine izin vermenizi sağlar.

Kullanıcılar, hesaplarını bağlayabilir veya bağlantılarını kaldırabilir ve isteğe bağlı olarak Google Hesabı Bağlama özelliğiyle platformunuzda yeni bir hesap oluşturabilir.

Kullanım alanları

Google Hesabı Bağlantısı'nın uygulanması için bazı nedenler şunlardır:

Platformunuzdaki kullanıcı verilerini Google uygulamaları ve hizmetleriyle paylaşın.

Video ve film içeriğinizi Google TV'yi kullanarak oynatın.

Google Akıllı Ev'e bağlı cihazları, Google Home uygulamasını ve Google Asistan'ı kullanarak yönetebilir ve kontrol edebilirsiniz: "Ok Google, ışıkları aç".

Conversational Actions - "Ok Google, her zamanki gibi Starbucks'tan sipariş ver" ile kullanıcılara özel Google Asistan deneyimleri ve işlevleri oluşturabilirsiniz.

Kullanıcıların, Google Hesaplarını bir ödül iş ortağı hesabına bağladıktan sonra YouTube'da uygun canlı yayınları izleyerek ödül kazanmalarını sağlayın.

Kayıt sırasında yeni hesapları, bir Google Hesabı profilinden ortak olarak paylaşılan verilerle önceden doldurun.

Desteklenen özellikler

Google Hesabı Bağlantısı, şu özellikleri destekler:

OAuth Bağlantısı örtülü akışını kullanarak verilerinizi hızlı ve kolay bir şekilde paylaşın.

OAuth Bağlama yetkilendirme kodu akışıyla daha fazla güvenlik sağlayın.

Kolay bağlantı oluşturma özelliğiyle mevcut kullanıcıların veya Google tarafından doğrulanmış yeni kullanıcıların oturum açmasını sağlayın, kullanıcıların iznini alın ve verileri güvenli bir şekilde paylaşın.

Uygulama Çevirme ile kullanımı kolaylaştırın. Güvenilir bir Google uygulamasında, tek dokunuşla doğrulanmış Android veya iOS uygulamanız güvenli bir şekilde açılır, tek bir dokunuşla kullanıcı izni verilir ve hesapları bağlayabilirsiniz.

Yalnızca gerekli verileri paylaşmak için özel kapsamlar tanımlayarak kullanıcı gizliliğini iyileştirin ve verilerinin nasıl kullanıldığını net bir şekilde tanımlayarak kullanıcı güvenini artırın.

Platformunuzda barındırılan verilere ve hizmetlere erişim, hesapların bağlantısını kaldırarak iptal edilebilir. İsteğe bağlı bir jeton iptali uç noktası uygulamak, Google tarafından başlatılan etkinliklerle senkronize olmanızı sağlar. Hesaplar Arası Koruma (RISC) ise platformunuzda gerçekleşen bağlantı kaldırma etkinlikleri hakkında Google'ı bilgilendirmenize olanak tanır.

Hesap bağlama akışları

Tümü OAuth tabanlı olan ve OAuth 2.0 uyumlu yetkilendirme ile jeton değişimi uç noktalarını yönetmenizi veya kontrol etmenizi gerektiren 3 Google Hesabı Bağlantısı akışı vardır.

Bağlama işlemi sırasında, hesap sahiplerinin hesaplarını bağlama ve veri paylaşma konusunda izin aldıktan sonra bireysel Google Hesapları için Google'a erişim jetonları verirsiniz.

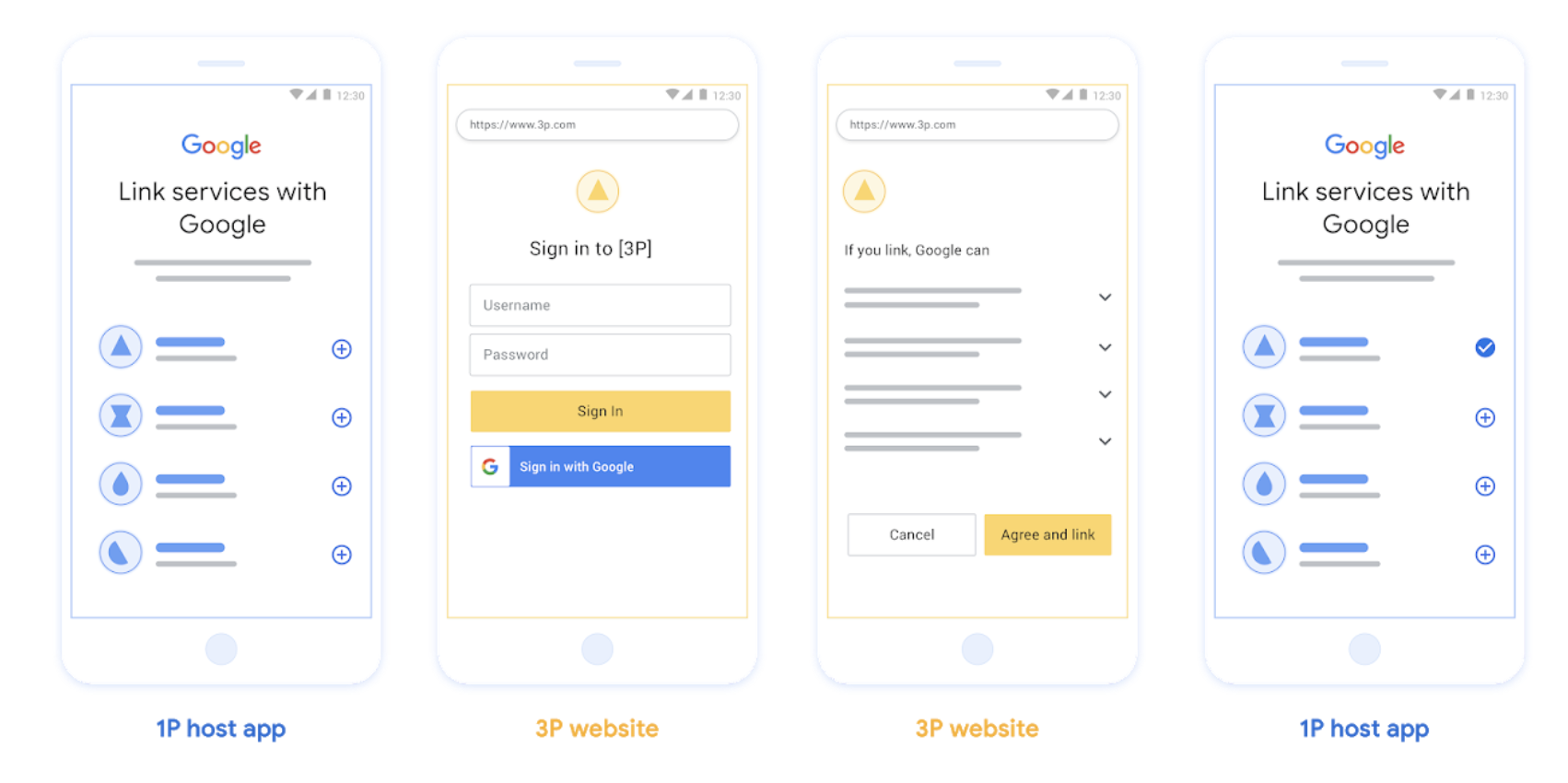

OAuth Bağlantısı ("Web OAuth")

Bu, bağlantı verilmesi için kullanıcıları web sitenize gönderen temel OAuth akışıdır. Kullanıcı, hesabında oturum açmak için web sitenize yönlendirilir. Kullanıcı oturum açtıktan sonra, hizmetinizde verilerinin Google ile paylaşılmasına izin verir. Bu noktada kullanıcının Google Hesabı ile hizmetiniz bağlanır.

OAuth Bağlantısı, yetkilendirme kodunu ve dolaylı OAuth akışlarını destekler. Hizmetiniz, dolaylı akış için OAuth 2.0 uyumlu bir yetkilendirme uç noktası barındırmalı ve yetkilendirme kodu akışı kullanılırken hem yetkilendirme hem de jeton değişimi uç noktası göstermelidir.

Şekil 1. Web OAuth ile kullanıcının telefonunda Hesap Bağlama

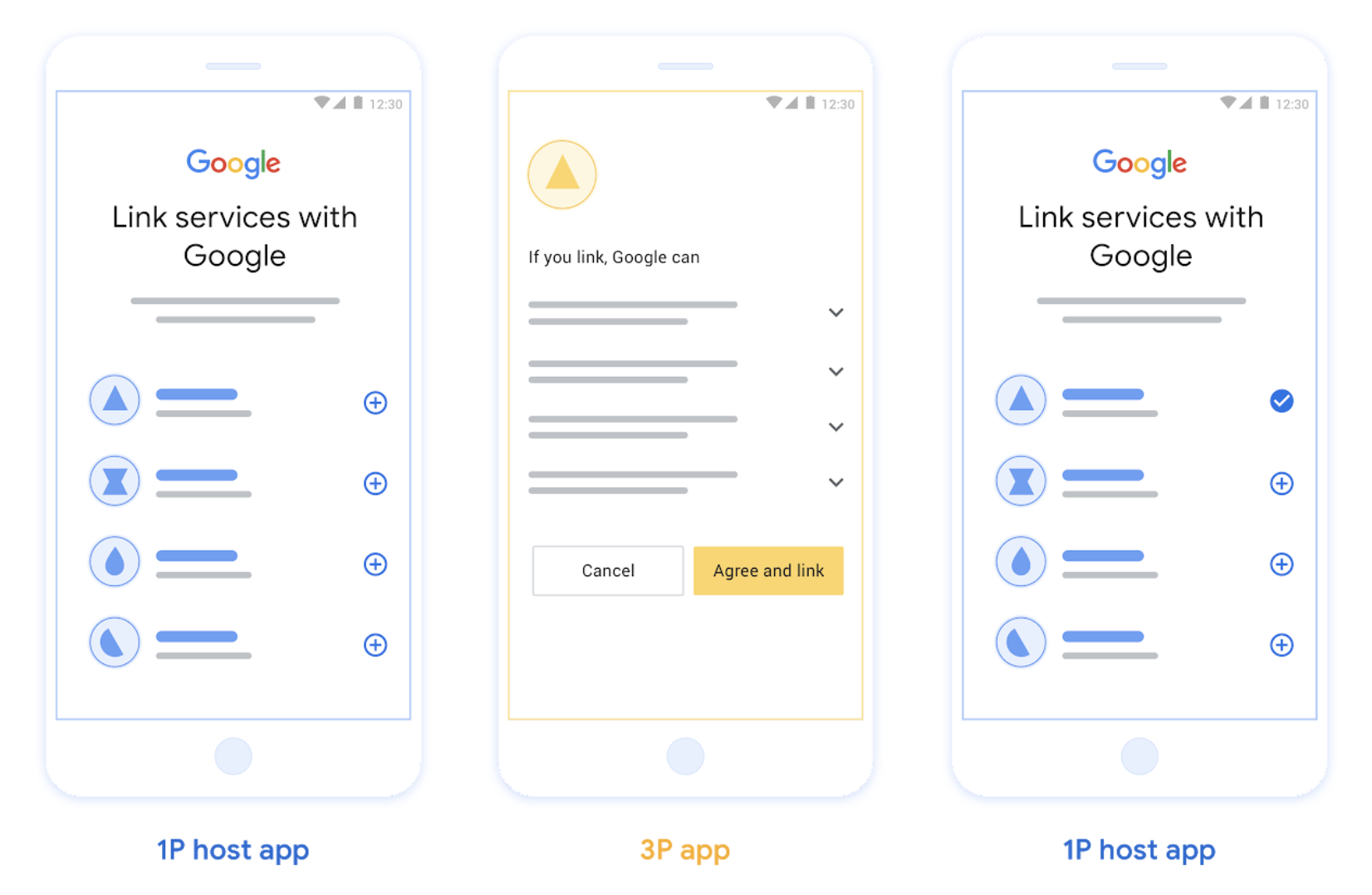

OAuth Tabanlı Uygulama Çevirme Bağlantısı ("App Flip")

Bağlantı oluşturmaları için kullanıcıları uygulamanıza gönderen OAuth akışı.

OAuth tabanlı Uygulama Çevirme Bağlantısı, doğrulanmış Android veya iOS mobil uygulamalarınız ile Google'ın platformu arasında geçiş yapan kullanıcılara, teklif edilen veri erişimi değişikliklerini incelemeleri ve platformunuzdaki hesaplarını Google hesaplarına bağlama izni vermeleri için rehberlik eder. App Flip'i etkinleştirmek için hizmetiniz yetkilendirme kodu akışı kullanılarak OAuth Bağlantısı veya OAuth tabanlı Google ile Oturum Açma Bağlantısı'nı desteklemelidir.

Uygulama Çevirme hem Android hem de iOS için desteklenir.

İşleyiş şekli:

Google uygulaması, uygulamanızın kullanıcının cihazında yüklü olup olmadığını kontrol eder:

- Uygulama bulunursa kullanıcı uygulamanıza "çevrilir". Uygulamanız, hesabın Google'a bağlanması için kullanıcıdan izin alır, ardından Google yüzeyine "geri döner".

- Uygulama bulunmazsa veya uygulama çevirmeye bağlama işlemi sırasında bir hata oluşursa kullanıcı, Basitleştirilmiş veya Web OAuth akışına yönlendirilir.

2. Şekil. App Flip ile kullanıcının telefonunda Hesap Bağlama

OAuth Tabanlı Basitleştirilmiş Bağlantı ("Basitleştirilmiş")

OAuth tabanlı Google ile Oturum Açma Kolaylaştırılmış bağlantı özelliği, OAuth bağlantısının yanına Google ile Oturum Açma özelliğini ekleyerek kullanıcıların bağlantı işlemini Google alanından ayrılmadan tamamlamasına olanak tanır. Böylece, yaşanabilecek zorluklar ve ayrılmalar azalır. OAuth tabanlı Kolay Bağlantı, Google ile Oturum Açma özelliğini OAuth bağlantısıyla birleştirerek sorunsuz oturum açma, hesap oluşturma ve hesap bağlama özellikleriyle en iyi kullanıcı deneyimini sunar. Hizmetiniz OAuth 2.0 uyumlu yetkilendirme ve jeton değişimi uç noktalarını desteklemelidir.

Ayrıca, jeton değişimi uç noktanızın JSON Web Token (JWT) onaylarını desteklemesi ve check, create ve get amaçlarını uygulaması gerekir.

İşleyiş şekli:

Google, kullanıcı hesabını doğrular ve şu bilgileri size iletir:

- Veritabanınızda kullanıcının hesabı varsa bu kullanıcı, Google hesabını hizmetinizdeki hesabına başarıyla bağlar.

- Veritabanınızda kullanıcı için herhangi bir hesap yoksa kullanıcı, Google'ın sağladığı iddia edilen bilgilerle (e-posta, ad ve profil resmi) yeni bir üçüncü taraf hesabı oluşturabilir veya oturum açıp başka bir e-posta adresiyle bağlantı kurmayı tercih edebilir (bunun için kullanıcının hizmetinizde Web OAuth üzerinden oturum açması gerekir).

3. Şekil. Kolay Bağlantı ile kullanıcının telefonunda hesap bağlama

Hangi akışı kullanmalısınız?

Kullanıcıların en iyi bağlantı deneyimini yaşamasını sağlamak için tüm akışları uygulamanızı öneririz. Sadeleştirilmiş ve Uygulama çevirme akışları, kullanıcılar bağlantı işlemini birkaç adımda tamamlayabildiği için bağlantı sorunlarını azaltır. Web OAuth bağlantısı, en düşük çaba düzeyine sahiptir ve ardından diğer bağlantı akışlarına ekleme yapmak için iyi bir başlangıç noktasıdır.

Jetonlarla çalışma

Google Hesabı Bağlantısı, OAuth 2.0 endüstri standardını temel alır.

Hesap sahiplerinin hesaplarını bağlama ve veri paylaşma iznini aldıktan sonra, bireysel Google Hesapları için Google'a erişim jetonları gönderirsiniz.

Token types

OAuth 2.0 uses strings called tokens to communicate between the user agent, the client application, and the OAuth 2.0 server.

Three types of OAuth 2.0 tokens can be used during account linking:

Authorization code. A short-lived token that can be exchanged for an access and a refresh token. For security purposes, Google calls your authorization endpoint to obtain a single use or very short-lived code.

Access token. A token that grants the bearer access to a resource. To limit exposure that could result from the loss of this token, it has a limited lifetime, usually expiring after an hour or so.

Refresh token. A long-lived token that can be exchanged for a new access token when an access token expires. When your service integrates with Google, this token is exclusively stored and used by Google. Google calls your token exchange endpoint to exchange refresh tokens for access tokens, which are in turn used to access user data.

Token handling

Race conditions in clustered environments and client-server exchanges can result in complex timing and error handling scenarios when working with tokens. For example:

- You receive a request for a new access token, and you issue a new access token. Concurrently, you receive a request for access to your service's resource using the previous, unexpired access token.

- Your refresh token reply is yet to be received (or is never received) by Google. Meanwhile, the previously valid refresh token is used in a request from Google.

Requests and replies can arrive in any order, or not at all due to asynchronous services running in a cluster, network behavior, or other means.

Immediate and fully consistent shared state both within, and between, your and Google's token handling systems cannot be guaranteed. Multiple valid, unexpired tokens can coexist within or across systems short period of time. To minimize negative user impact we recommend you do the following:

- Accept unexpired access tokens, even after a newer token is issued.

- Use alternatives to Refresh Token Rotation.

- Support multiple, concurrently valid access and refresh tokens. For security, you should limit the number of tokens and token lifetime.

Maintenance and outage handling

During maintenance or unplanned outages Google might be unable to call your authorization or token exchange endpoints to obtain access and refresh tokens.

Your endpoints should respond with a 503 error code and empty body. In this

case, Google retries failed token exchange requests for a limited time. Provided

that Google is later able to obtain refresh and access tokens, failed requests

are not visible to users.

Failing requests for an access token result in a visible error, if initiated by a user. Users will be required to retry linking failures if the implicit OAuth 2.0 flow is used.

Recommendations

There are many solutions to minimize maintenance impact. Some options to consider:

Maintain your existing service and route a limited number of requests to your newly updated service. Migrate all requests only after confirming expected functionality.

Reduce the number of token requests during the maintenance period:

Limit maintenance periods to less than the access token lifetime.

Temporarily increase the access token lifetime:

- Increase token lifetime to greater than maintenance period.

- Wait twice the duration of your access token lifetime, enabling users to exchange short lived tokens for longer duration tokens.

- Enter maintenance.

- Respond to token requests with a

503error code and empty body. - Exit maintenance.

- Decrease token lifetime back to normal.

Google'a kaydolma

Hesap bağlamayı etkinleştirmek için OAuth 2.0 kurulumunuzun ayrıntılarına ve kimlik bilgilerini paylaşmamız gerekiyor. Ayrıntılı bilgi için kayıt başlıklı makaleyi inceleyin.