সম্পর্কিত নথি

OAuth 2.0 কে RFC 6749 হিসাবে প্রমিত করা হয়েছে। একটি বিস্তারিত নথি https://oauth.net/2-এ উপলব্ধ। HTTP বেসিক প্রমাণীকরণ RFC 2617 এর বিভাগ 2- এ সংজ্ঞায়িত করা হয়েছে।

ওভারভিউ

সাধারণত, তৃতীয় পক্ষের অ্যাপ্লিকেশনগুলিকে ডেটা প্ল্যান এবং ওয়ালেটের বিবরণের মতো সীমাবদ্ধ সংস্থানগুলিতে অ্যাক্সেস দেওয়ার জন্য, শেষ ব্যবহারকারীকে (সম্পদ মালিক) তৃতীয় পক্ষের সাথে তার প্রমাণপত্রগুলি ভাগ করতে হবে৷ এটি বিভিন্ন সমস্যা এবং সীমাবদ্ধতা তৈরি করে যেমন শংসাপত্র সঞ্চয়স্থান, পাসওয়ার্ড প্রমাণীকরণ, শেষ ব্যবহারকারীর সংস্থানগুলিতে বিস্তৃত অ্যাক্সেস এবং পাসওয়ার্ড ফাঁস ইত্যাদি। OAuth2.0 একটি অনুমোদন স্তর প্রবর্তন করে এবং এর ফলে শেষ ব্যবহারকারীর সুরক্ষিত সংস্থানগুলিতে অ্যাক্সেস সুরক্ষিত এবং সীমিত করে এই সমস্যাগুলি সমাধান করে।

ডেটা প্ল্যানের বিবরণের মতো সুরক্ষিত সংস্থানগুলি অ্যাক্সেস করতে শেষ ব্যবহারকারীর শংসাপত্রগুলি ব্যবহার করার পরিবর্তে, GTAF একটি অ্যাক্সেস টোকেন পায়। অ্যাক্সেস টোকেনগুলি GTAF-এর শংসাপত্রের তরফে GTAF-কে জারি করা হয়। GTAF তারপর DPA দ্বারা হোস্ট করা ডেটা প্ল্যানের বিবরণ অ্যাক্সেস করতে অ্যাক্সেস টোকেন ব্যবহার করে।

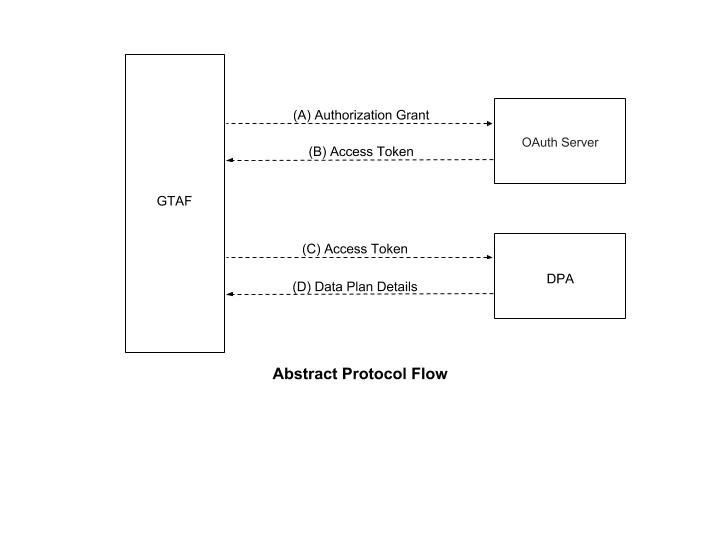

নিম্নলিখিত চিত্রটি তথ্যের উচ্চ-স্তরের প্রবাহ প্রদান করে:

চিত্র 1. বিমূর্ত OAuth প্রবাহ।

চিত্র 1. বিমূর্ত OAuth প্রবাহ।

টোকেন অ্যাক্সেস করুন

অ্যাক্সেস টোকেনগুলি হল GTAF দ্বারা ব্যবহৃত শংসাপত্রগুলি ক্যারিয়ারের DPA থেকে ডেটা প্ল্যানের বিশদ অ্যাক্সেস করতে। একটি অ্যাক্সেস টোকেন হল একটি স্ট্রিং যা GTAF-এ জারি করা অনুমোদনের প্রতিনিধিত্ব করে। স্ট্রিংটি সাধারণত GTAF-এর কাছে অস্বচ্ছ হয়। টোকেনগুলি নির্দিষ্ট স্কোপ এবং অ্যাক্সেসের সময়কালের প্রতিনিধিত্ব করে, শেষ ব্যবহারকারীর দ্বারা ক্যারিয়ারকে দেওয়া হয় এবং DPA এবং ক্যারিয়ারের OAuth সার্ভার দ্বারা প্রয়োগ করা হয়।

অ্যাক্সেস টোকেন একটি বিমূর্ত স্তর প্রদান করে, বিভিন্ন অনুমোদনের গঠন (যেমন, ব্যবহারকারীর নাম এবং পাসওয়ার্ড) প্রতিস্থাপন করে DPA দ্বারা বোঝা একটি একক টোকেন। এই বিমূর্ততা অ্যাক্সেস টোকেন ইস্যু করতে সক্ষম করে যা তাদের প্রাপ্তির জন্য ব্যবহৃত অনুমোদনের অনুদানের চেয়ে বেশি সীমাবদ্ধ করে, সেইসাথে প্রমাণীকরণ পদ্ধতির বিস্তৃত পরিসর বোঝার জন্য DPA-এর প্রয়োজনীয়তা দূর করে।

অ্যাক্সেস টোকেনগুলির বিভিন্ন ফর্ম্যাট, কাঠামো এবং ব্যবহারের পদ্ধতি থাকতে পারে (যেমন, ক্রিপ্টোগ্রাফিক বৈশিষ্ট্য) ক্যারিয়ারের নিরাপত্তা প্রয়োজনীয়তার উপর ভিত্তি করে। GTAF শুধুমাত্র [ RFC6750 ]-এ সংজ্ঞায়িত বেয়ারার টাইপ অ্যাক্সেস টোকেন সমর্থন করে।

ক্লায়েন্ট প্রমাণীকরণ

GTAF একটি "গোপনীয় ক্লায়েন্ট" হিসাবে কাজ করে এবং পাসওয়ার্ড নিরাপদ রাখতে সক্ষম। GTAF বর্তমানে DPA এর সাথে প্রমাণীকরণের জন্য শুধুমাত্র HTTP বেসিক প্রমাণীকরণ সমর্থন করে। ক্লায়েন্ট শনাক্তকারীকে "application/x-www-form-urlencoded" এনকোডিং অ্যালগরিদম ব্যবহার করে এনকোড করা হয়, এবং এনকোড করা মান ব্যবহারকারীর নাম হিসাবে ব্যবহার করা হয়; পাসওয়ার্ডটি একই অ্যালগরিদম ব্যবহার করে এনকোড করা হয় এবং পাসওয়ার্ড হিসাবে ব্যবহৃত হয়।

গোপনীয় ক্লায়েন্ট যেমন GTAF, যেগুলিকে ক্লায়েন্ট শংসাপত্র জারি করা হয়, টোকেন এন্ডপয়েন্টে অনুরোধ করার সময় ক্যারিয়ারের OAuth সার্ভারের সাথে প্রমাণীকরণ করে। ক্লায়েন্ট প্রমাণীকরণ এর জন্য ব্যবহৃত হয়: \

- ক্লায়েন্টকে নিষ্ক্রিয় করে বা তার প্রমাণপত্র পরিবর্তন করে একটি আপোসকৃত ক্লায়েন্টের কাছ থেকে পুনরুদ্ধার করা, এইভাবে আক্রমণকারীকে চুরি করা রিফ্রেশ টোকেন অপব্যবহার করা থেকে আটকানো। ক্লায়েন্ট শংসাপত্রের একটি একক সেট পরিবর্তন করা রিফ্রেশ টোকেনের সম্পূর্ণ সেট প্রত্যাহার করার চেয়ে উল্লেখযোগ্যভাবে দ্রুত।

- প্রমাণীকরণ ব্যবস্থাপনার সর্বোত্তম অনুশীলন বাস্তবায়ন করা, যার জন্য পর্যায়ক্রমিক শংসাপত্র ঘূর্ণন প্রয়োজন।

GTAF টোকেন এন্ডপয়েন্টে অনুরোধ পাঠানোর সময় নিজেকে সনাক্ত করতে "client_id" অনুরোধ প্যারামিটার ব্যবহার করে।

বিশেষ গুরুত্ব হল ক্লায়েন্ট শংসাপত্রগুলি ঘোরানোর ক্ষমতা। OAuth সার্ভারকে অবশ্যই ঘূর্ণনের সময় দুটি যুগপত শংসাপত্র সমর্থন করতে সক্ষম হতে হবে এবং শংসাপত্রগুলি অক্ষম করার ক্ষমতা থাকতে হবে৷ একটি সাধারণ শংসাপত্রের ঘূর্ণনে:

- ক্যারিয়ার OAuth সার্ভারে নতুন শংসাপত্র তৈরি করে এবং একটি নিরাপদ উপায়ে তাদের প্রযুক্তিগত অ্যাকাউন্ট ম্যানেজারের কাছে শংসাপত্রগুলি সরবরাহ করে৷

- Google নতুন শংসাপত্র পরীক্ষা করে এবং নতুন শংসাপত্র ব্যবহার করার জন্য GTAF কনফিগারেশন পরিবর্তন করে।

- Google ক্যারিয়ারকে অবহিত করে যে পুরানো শংসাপত্রগুলি অক্ষম করা হতে পারে৷

- ক্যারিয়ার শংসাপত্রগুলি নিষ্ক্রিয় করে এবং Google-কে অবহিত করে৷

- Google যাচাই করে যে পুরানো শংসাপত্রগুলি আর চালু নেই৷

OAuth সার্ভার অবশ্যই উপরের ঘূর্ণন প্রক্রিয়াটিকে সমর্থন করতে সক্ষম হবে।

টোকেন এন্ডপয়েন্ট

টোকেন এন্ডপয়েন্ট GTAF ব্যবহার করে তার অনুমোদন অনুদান বা রিফ্রেশ টোকেন উপস্থাপন করে একটি অ্যাক্সেস টোকেন পেতে। টোকেন এন্ডপয়েন্টটি অন্তর্নিহিত অনুদানের ধরন ব্যতীত প্রতিটি অনুমোদনের অনুদানের সাথে ব্যবহার করা হয় (যেহেতু একটি অ্যাক্সেস টোকেন সরাসরি জারি করা হয়)।

একটি টোকেন এন্ডপয়েন্ট কনফিগার করার সময় নিম্নলিখিত কিছু পয়েন্ট বিবেচনা করতে হবে:

- টোকেন এন্ডপয়েন্টের অবস্থান পরিষেবা ডকুমেন্টেশনে প্রদান করা উচিত।

- এন্ডপয়েন্ট URI-তে একটি "application/x-www-form-urlencoded" ফর্ম্যাট করা ক্যোয়ারী উপাদান থাকতে পারে যা অতিরিক্ত ক্যোয়ারী প্যারামিটার যোগ করার সময় অবশ্যই ধরে রাখতে হবে। এন্ডপয়েন্ট URI তে একটি খণ্ড উপাদান অন্তর্ভুক্ত করা উচিত নয়।

- যেহেতু টোকেন এন্ডপয়েন্টে রিকোয়েস্টের ফলে ক্লিয়ার-টেক্সট ক্রেডেনশিয়াল (HTTP অনুরোধ এবং প্রতিক্রিয়াতে) ট্রান্সমিশন হয়, তাই ক্যারিয়ারের OAuth সার্ভারকে অবশ্যই টোকেন এন্ডপয়েন্টে অনুরোধ পাঠানোর জন্য TLS ব্যবহার করতে হবে।

- অ্যাক্সেস টোকেনের জন্য অনুরোধ করার সময় GTAF HTTP "POST" পদ্ধতি ব্যবহার করে।

- একটি মান ছাড়া পাঠানো পরামিতি অনুরোধ থেকে বাদ দেওয়া হিসাবে বিবেচনা করা আবশ্যক. OAuth সার্ভারকে অবশ্যই অচেনা অনুরোধের পরামিতি উপেক্ষা করতে হবে। অনুরোধ এবং প্রতিক্রিয়া পরামিতি একবারের বেশি অন্তর্ভুক্ত করা উচিত নয়।

- GTAF শুধুমাত্র বহনকারী ধরনের অ্যাক্সেস টোকেন সমর্থন করে।

টোকেন স্কোপ অ্যাক্সেস করুন

অনুমোদন এবং টোকেন এন্ডপয়েন্ট ক্লায়েন্টকে "স্কোপ" অনুরোধ প্যারামিটার ব্যবহার করে অ্যাক্সেস অনুরোধের সুযোগ নির্দিষ্ট করার অনুমতি দেয়। পরিবর্তে, অনুমোদন সার্ভার ইস্যু করা অ্যাক্সেস টোকেনের সুযোগ ক্লায়েন্টকে জানাতে "স্কোপ" প্রতিক্রিয়া পরামিতি ব্যবহার করে।

স্কোপ প্যারামিটারের মান স্পেস-ডিলিমিটেড, কেস-সংবেদনশীল স্ট্রিংগুলির একটি তালিকা হিসাবে প্রকাশ করা হয়। স্ট্রিং অনুমোদন সার্ভার দ্বারা সংজ্ঞায়িত করা হয়. যদি মানটিতে একাধিক স্থান-বিভাজিত স্ট্রিং থাকে, তবে তাদের ক্রম কোন ব্যাপার না, এবং প্রতিটি স্ট্রিং অনুরোধ করা সুযোগে একটি অতিরিক্ত অ্যাক্সেস পরিসর যোগ করে।

scope = scope-token *( SP scope-token )

scope-token = 1*( %x21 / %x23-5B / %x5D-7E )

GTAF প্রয়োগ করার সুযোগ প্রয়োজন হয় না, কিন্তু এই বৈশিষ্ট্য সমর্থন করে। আরও তথ্যের জন্য, RFC 6749 এর বিভাগ 3.3 পড়ুন।

একটি অ্যাক্সেস টোকেন প্রদান

GTAF দ্বারা পাঠানো অ্যাক্সেস টোকেন অনুরোধ বৈধ এবং অনুমোদিত হলে, OAuth সার্ভার একটি অ্যাক্সেস টোকেন এবং ঐচ্ছিক রিফ্রেশ টোকেন জারি করে। যদি অনুরোধটি ক্লায়েন্ট প্রমাণীকরণ ব্যর্থ হয় বা অবৈধ হয়, OAuth সার্ভার নিম্নলিখিত বিভাগে বর্ণিত একটি ত্রুটি প্রতিক্রিয়া প্রদান করে।

সফল প্রতিক্রিয়া

যখন GTAF একটি অনুরোধ পাঠায়, OAuth সার্ভার একটি অ্যাক্সেস টোকেন এবং ঐচ্ছিক রিফ্রেশ টোকেন জারি করে এবং 200 (OK) স্ট্যাটাস কোড সহ HTTP প্রতিক্রিয়ার সত্তা-বডিতে নিম্নলিখিত প্যারামিটারগুলি যোগ করে প্রতিক্রিয়া তৈরি করে: \

- অ্যাক্সেস_টোকেন: প্রয়োজনীয়। OAuth সার্ভার দ্বারা জারি করা অ্যাক্সেস টোকেন। GTAF আশা করে যে টোকেন এন্ডপয়েন্ট একটি বহনকারী টোকেন ফেরত দেবে।

- মেয়াদ শেষ হবে: প্রয়োজনীয়। সেকেন্ডে অ্যাক্সেস টোকেনের জীবনকাল। উদাহরণস্বরূপ, "3600" মানটি বোঝায় যে অ্যাক্সেস টোকেনটি প্রতিক্রিয়া তৈরি করার সময় থেকে এক ঘন্টার মধ্যে মেয়াদ শেষ হয়ে যাবে৷ যদি বাদ দেওয়া হয়, OAuth সার্ভারকে অন্য উপায়ে মেয়াদ শেষ হওয়ার সময় প্রদান করা উচিত বা ডিফল্ট মান নথিভুক্ত করা উচিত।

- টোকেন_টাইপ: প্রয়োজনীয়। জারি করা টোকেনের ধরন। বিভিন্ন ধরনের টোকেন সম্পর্কে আরও তথ্যের জন্য, RFC 6749 এর বিভাগ 7.1 পড়ুন। মানটি কেস সংবেদনশীল। এই লেখার সময় GTAF শুধুমাত্র বহনকারী টোকেন সমর্থন করে।

- refresh_token: ঐচ্ছিক। রিফ্রেশ টোকেন, যা একই অনুমোদন অনুদান ব্যবহার করে নতুন অ্যাক্সেস টোকেন পেতে ব্যবহার করা যেতে পারে।

- সুযোগ: ঐচ্ছিক, যদি বাস্তবায়িত হয় এবং GTAF দ্বারা অনুরোধ করা সুযোগের অনুরূপ; অন্যথায়, প্রয়োজনীয়।

প্যারামিটারগুলি "অ্যাপ্লিকেশন/json" ব্যবহার করে HTTP প্রতিক্রিয়ার সত্তা-বডিতে অন্তর্ভুক্ত করা হয়েছে। সর্বোচ্চ কাঠামো স্তরে প্রতিটি পরামিতি যোগ করে প্যারামিটারগুলিকে জাভাস্ক্রিপ্ট অবজেক্ট নোটেশন (JSON) কাঠামোতে ক্রমিক করা হয়। প্যারামিটারের নাম এবং স্ট্রিং মানগুলি JSON স্ট্রিং হিসাবে অন্তর্ভুক্ত করা হয়েছে। সংখ্যাসূচক মানগুলি JSON সংখ্যা হিসাবে অন্তর্ভুক্ত করা হয়েছে। পরামিতিগুলির ক্রম কোন ব্যাপার না এবং পরিবর্তিত হতে পারে।

অনুমোদন সার্ভারে টোকেন, শংসাপত্র, বা অন্যান্য সংবেদনশীল তথ্য সম্বলিত যেকোনো প্রতিক্রিয়ায় "নো-স্টোর" মান সহ HTTP "ক্যাশ-কন্ট্রোল" প্রতিক্রিয়া শিরোনাম ক্ষেত্রটি অন্তর্ভুক্ত করতে হবে, সেইসাথে "নো-ক্যাশ" মান সহ "প্রাগমা" প্রতিক্রিয়া শিরোনাম ক্ষেত্র অন্তর্ভুক্ত করতে হবে।

যেমন:

HTTP/1.1 200 OK

Content-Type: application/json;charset=UTF-8

Cache-Control: no-store

Pragma: no-cache

{

"access_token":"2YotnFZFEjr1zCsicMWpAA",

"token_type":"Bearer",

"expires_in":3600,

"refresh_token":"tGzv3JOkF0XG5Qx2TlKWIA",

"example_parameter":"example_value"

}

নিম্নলিখিত কিছু গুরুত্বপূর্ণ পয়েন্ট বিবেচনা করা হয়:

- GTAF প্রতিক্রিয়ায় অচেনা মান নাম উপেক্ষা করে।

- OAuth সার্ভার থেকে প্রাপ্ত টোকেন এবং অন্যান্য মানগুলির মাপ অনির্ধারিত রাখা হয়েছে।

- GTAF-এর উচিত মান মাপ সম্পর্কে অনুমান করা এড়ানো। OAuth সার্ভারের যে কোনো মানের মাপ নথিভুক্ত করা উচিত।

ত্রুটি প্রতিক্রিয়া

যদি অনুপস্থিত, অবৈধ, বা অমিল পুনঃনির্দেশ URI-এর মতো কোনো কারণে কোনো অনুমোদনের অনুরোধ ব্যর্থ হয়, অথবা ক্লায়েন্ট শনাক্তকারী অনুপস্থিত বা অবৈধ হলে, OAuth সার্ভারের একটি HTTP 400 (খারাপ অনুরোধ) স্ট্যাটাস কোডের সাথে সাড়া দেওয়া উচিত (যদি না অন্যথায় নির্দিষ্ট করা হয়) এবং Errresponse বিভাগে তালিকাভুক্ত প্যারামিটারগুলির মধ্যে অন্তত একটি অন্তর্ভুক্ত করা উচিত।

GTAF-এ অনুমোদন অনুদান

একটি অনুমোদন অনুদান হল একটি শংসাপত্র যা শেষ ব্যবহারকারীর অনুমোদনের প্রতিনিধিত্ব করে (এর সুরক্ষিত সংস্থান যেমন ডেটা ব্যালেন্স তথ্য অ্যাক্সেস করার জন্য) একটি অ্যাক্সেস টোকেন পাওয়ার জন্য GTAF দ্বারা ব্যবহৃত হয়।

GTAF client_credentials অনুদান প্রকার ব্যবহার করে। ক্লায়েন্ট_ক্রেডেনশিয়াল অনুদানের প্রকারে, জিটিএএফ একটি HTTP POST অনুরোধ এবং HTTP বেসিক প্রমাণীকরণ ব্যবহার করে একটি টোকেনের অনুরোধ করে। সমস্ত অনুরোধ TLS (যেমন, HTTPS) এর মাধ্যমে পাঠানো হয় এবং GTAF একটি বৈধ TLS শংসাপত্র ছাড়া OAuth সার্ভারের সাথে একীভূত হতে পারে না। GTAF একটি কনফিগারযোগ্য টোকেন স্কোপ পাস করতে সক্ষম এবং যদি কনফিগার না করা হয় তাহলে একটি খালি সুযোগ পাস করবে।

GTAF আশা করে যে একটি অ্যাক্সেস টোকেন একটি "expires_in" মান (বাঁচার সময়) সহ ফেরত দেওয়া হবে। expires_in মান কমপক্ষে 900 সেকেন্ড হওয়া উচিত এবং কয়েক ঘণ্টার বেশি হওয়া উচিত নয়। একটি নতুন টোকেন অনুরোধ করা অবশ্যই বিদ্যমান টোকেনগুলির মেয়াদ তাড়াতাড়ি শেষ হয়ে যাবে না৷

বিভিন্ন অনুদানের ধরন সম্পর্কে আরও বিশদ বিবরণের জন্য, RFC 6749 এর বিভাগ 1.3 দেখুন।

উদাহরণ অনুরোধ এবং প্রতিক্রিয়া

ধরুন একটি OAuth সার্ভারের জন্য GTAF-এর নিম্নলিখিত কনফিগারেশন রয়েছে:

URL: https://www.example.com/gettoken/

Client ID: gtaf

Client secret: password

Scope: dpa

দ্রষ্টব্য: একটি বাস্তব DPA-এর জন্য ক্লায়েন্ট সিক্রেট অবশ্যই উদাহরণে দেখানো একটির চেয়ে অনেক বেশি নিরাপদ হতে হবে।

অনুমোদন স্ট্রিং তৈরি করতে, ক্লায়েন্ট আইডি, ':', এবং পাসওয়ার্ড সংযুক্ত এবং বেস64-এনকোড করা হয়। এটি নিম্নরূপ একটি কমান্ড লাইন ইন্টারফেসে প্রতিলিপি করা যেতে পারে:

$ echo -n gtaf:password | base64

Z3RhZjpwYXNzd29yZA==

GTAF তারপর এই শংসাপত্র, ক্লায়েন্ট_ক্রেডেনশিয়াল অনুদানের ধরন এবং কনফিগার করা সুযোগ ব্যবহার করে OAuth সার্ভারের কাছে একটি HTTPS POST অনুরোধ করে। উদাহরণ স্বরূপ, GTAF এর অনুরোধটি উত্পন্ন অনুরোধের অনুরূপ দেখায়:

$ curl -H 'Authorization: Basic Z3RhZjpwYXNzd29yZA==' -X POST \

-d 'grant_type=client_credentials&scope=dpa' 'https://www.example.com/gettoken/'

GTAF দ্বারা ব্যবহৃত হেডারগুলি কার্ল দ্বারা প্রেরিত শিরোনামগুলির সাথে মেলে না, যদিও অনুমোদনের শিরোনামটি অভিন্ন হবে৷

GTAF ফর্মে একটি প্রতিক্রিয়া আশা করে:

{

"access_token":"<token>",

"token_type": "Bearer",

"expires_in":<expiration time>

}

নিম্নলিখিত একটি বৈধ প্রতিক্রিয়ার একটি উদাহরণ:

{

"access_token":"YXRudWhhZXVoLGFodWFoaGF1aG9zaHVvYWV1Cg",

"token_type": "Bearer",

"expires_in":3600

}

দ্রষ্টব্য: প্রতিক্রিয়া অবশ্যই বৈধ JSON হতে হবে।

ত্রুটি প্রতিক্রিয়া এবং কোড

ত্রুটি প্রতিক্রিয়া বিভাগে উল্লিখিত যেকোনো কারণে GTAF থেকে অনুমোদনের অনুরোধ ব্যর্থ হলে, OAuth সার্ভারকে অবশ্যই HTTP 400 (খারাপ অনুরোধ) স্ট্যাটাস কোড দিয়ে প্রতিক্রিয়া জানাতে হবে (অন্যথায় নির্দিষ্ট না থাকলে) এবং প্রতিক্রিয়ার সাথে নিম্নলিখিত প্যারামিটারগুলির মধ্যে একটি অন্তর্ভুক্ত করতে হবে:

যেমন: \

HTTP/1.1 400 Bad Request

Content-Type: application/json;charset=UTF-8

Cache-Control: no-store

Pragma: no-cache

{

"error":"invalid_request"

}

GTAF আশা করে যে OAuth সার্ভার নিম্নলিখিত ত্রুটির প্রতিক্রিয়াগুলিকে সমর্থন করবে:

| ত্রুটি কোড | প্রতিক্রিয়া | কারণ |

| HTTP 400 | অবৈধ_অনুরোধ | অনুরোধে একটি প্রয়োজনীয় প্যারামিটার নেই, একটি অসমর্থিত প্যারামিটার মান রয়েছে (অনুদানের ধরন ছাড়া), একটি পরামিতি পুনরাবৃত্তি করে, একাধিক শংসাপত্র অন্তর্ভুক্ত করে, GTAF-এর সাথে প্রমাণীকরণের জন্য একাধিক প্রক্রিয়া ব্যবহার করে বা অন্যথায় ত্রুটিযুক্ত। |

| HTTP 401 | অবৈধ_ক্লায়েন্ট | ক্লায়েন্ট প্রমাণীকরণ ব্যর্থ হয়েছে (যেমন, অজানা ক্লায়েন্ট, কোন ক্লায়েন্ট প্রমাণীকরণ অন্তর্ভুক্ত নেই, বা অসমর্থিত প্রমাণীকরণ পদ্ধতি)। কোন HTTP প্রমাণীকরণ স্কিম সমর্থিত তা নির্দেশ করতে OAuth সার্ভার একটি HTTP 401 (অননুমোদিত) স্ট্যাটাস কোড ফেরত দিতে পারে। যদি ক্লায়েন্ট "অনুমোদন" অনুরোধ শিরোনাম ক্ষেত্রের মাধ্যমে প্রমাণীকরণ করার চেষ্টা করে, তাহলে OAuth সার্ভারকে অবশ্যই একটি HTTP 401 (অননুমোদিত) স্ট্যাটাস কোডের সাথে প্রতিক্রিয়া জানাতে হবে এবং ক্লায়েন্টের দ্বারা ব্যবহৃত প্রমাণীকরণ স্কিমের সাথে মেলে "WWW-প্রমাণিত করুন" প্রতিক্রিয়া শিরোনাম ক্ষেত্র অন্তর্ভুক্ত করতে হবে৷ |

| HTTP 500 | OAuth সার্ভার ব্যর্থতা |

ডিবাগিংয়ের জন্য ব্যবহার করা যেতে পারে এমন অন্যান্য প্রতিক্রিয়াগুলির বিশদ বিবরণের জন্য, RFC 6749 এর বিভাগ 5.2 পড়ুন।