Eine Web-API für die datenschutzfreundliche Identitätsföderation.

Was ist FedCM?

FedCM (Federated Credential Management) ist eine datenschutzfreundliche bei föderierten Identitätsdiensten (z. B. „Anmelden mit...“), bei denen Nutzer können sich auf Websites anmelden, ohne ihre persönlichen Daten an den des Identitätsdienstes oder der Website.

Implementierungsstatus

- Status der Chrome-Plattform

- FedCM wurde in Chrome 108 ausgeliefert.

- Das FedCM-Angebot kann öffentlich diskutiert werden.

- FedCM wird von anderen Browsern noch nicht unterstützt.

- Mozilla implementiert einen Prototyp für Firefox und Apple hat allgemeine Unterstützung und Interesse an der Zusammenarbeit am Vorschlag von FedCM zum Ausdruck gebracht.

Zukünftig möchten wir eine Reihe neuer Funktionen einführen, zum Feedback, das wir von Identitätsanbietern (IdP) und vertrauenden Parteien (RP) erhalten haben. und Browser-Anbieter. Wir hoffen zwar, dass Identitätsanbieter FedCM einführen, dass FedCM sich noch in der Entwicklung befindet.

Wir empfehlen zwei Empfehlungen für Identitätsanbieter, um die Herausforderungen bei der Bereitstellung von nicht abwärtsinkompatiblen Änderungen zu minimieren:

- Abonnieren Sie unseren Newsletter, in dem wir sendet Aktualisierungen, wenn sich die API weiterentwickelt.

- Wir empfehlen IdPs, die FedCM API mithilfe von JavaScript SDKs zu verteilen, während die Die API wird ausgereift und um RPs davon abzuhalten, SDKs selbst zu hosten. Dadurch wird um sicherzustellen, dass IdPs Änderungen vornehmen können, wenn sich die API weiterentwickelt, ohne für eine erneute Bereitstellung nutzen.

Wozu dient FedCM?

In den letzten zehn Jahren hat die Identitätsföderation eine zentrale Rolle bei der Förderung bei der Authentifizierung im Web hinsichtlich Vertrauenswürdigkeit und Nutzerfreundlichkeit (z. B. einmalige Anmeldung ohne Passwort) und Sicherheit (z. B. verbesserte Schutz vor Phishing und Credential Stuffing-Angriffen) im Vergleich zu Websites Nutzernamen und Passwörter.

Bei der Identitätsföderation stützt sich eine RP (vertrauenswürdige Partei) auf einen IdP (Identität) Anbieter), um dem Nutzer ein Konto bereitzustellen, ohne dass ein neuer Nutzername erforderlich ist. und Passwort.

Leider haben die von der Identitätsföderation verwendeten Mechanismen (iFrames, (Weiterleitungen und Cookies) werden aktiv missbraucht, um Nutzer im Web nachzuverfolgen. Da der User-Agent nicht zwischen Identitätsföderation und die Abwehrmaßnahmen für die verschiedenen Arten des Missbrauchs Identitätsföderation erschwert.

Die Federated Credential Management API (FedCM) bietet eine anwendungsfallspezifische Abstraktion für föderierte Identitätsflüsse im Web, indem ein Browser Vermitteltes Dialogfeld, in dem Nutzer Konten von IdPs für die Anmeldung auswählen können Websites.

FedCM umfasst mehrere Schritte, um die Identität im Web zu verbessern. In der Als Erstes konzentrieren wir uns darauf, die Auswirkungen der Einschränkungen für Drittanbieter-Cookies zu reduzieren. zur föderierten Identität (einige Schritte finden Sie im Abschnitt zur Roadmap) weiter.

<ph type="x-smartling-placeholder">Was wird voraussichtlich betroffen sein?

Über Community Aufwand und aus unserer Forschung haben wir gelernt, dass es einige Identitätsföderationen gibt, Integrationen, die von Einschränkungen für Drittanbieter-Cookies betroffen sind:

- OpenID Connect-Front-Channel Abmelden

- OpenID Connect-Sitzung Verwaltung

- iFrame-basiertes Hintergrundtoken Verlängerung

- iFrame-basierte Anmeldung Widgets

Das erste Ziel von FedCM ist es, die Auswirkungen von Drittanbieter-Cookies Identitätsföderation. Dies sind die Bereiche, die voraussichtlich betroffen sein werden. Wenn es weitere Anwendungsfälle gibt, die nicht aufgeführt sind, können Sie einsteigen und Feedback geben.

Wer sollte FedCM nutzen?

Wir gehen davon aus, dass FedCM nur dann nützlich für Sie ist, wenn alle folgenden Bedingungen zutreffen:

- Sie sind ein Identitätsanbieter (Identity Provider, IdP).

- Sie sind von den Einschränkungen für Drittanbieter-Cookies betroffen.

- Ihre RPs sind Websites von Drittanbietern. Wenn es sich bei Ihren RPs um Websites mit engem Bezug zueinander handelt, sind Sie möglicherweise besser bedient. nach Ähnliche Website Sätze.

Sie sind ein IdP

Für FedCM ist die Unterstützung eines Identitätsanbieters erforderlich. Eine vertrauende Partei kann unabhängig von FedCM. Wenn Sie ein RP sind, können Sie Ihren IdP um Anleitung.

Sie sind von den Einschränkungen für Drittanbieter-Cookies betroffen

Sie sollten FedCM nur verwenden, wenn Ihre aktuelle Integration vom Einschränkungen für Drittanbieter-Cookies.

Wenn Sie sich nicht sicher sind, ob Ihre Identitätsföderation beim keine Drittanbieter-Cookies verfügbar sind, können Sie die Auswirkungen auf eine Website testen, indem Sie Drittanbieter-Cookies in Chrome blockieren.

Wenn keine erkennbaren Auswirkungen auf Ihre Identitätsföderation ohne Drittanbieter-Cookies verwenden, können Sie Ihre aktuelle Integration ohne FedCM

Wenn Sie nicht genau wissen, worauf Sie achten müssen, lesen Sie mehr über die bekannten Funktionen auf die sich Einschränkungen für Drittanbieter-Cookies voraussichtlich auswirken.

Deine RPs sind Drittanbieter

Wenn Sie ein Identitätsanbieter sind, dessen RPs eine eigene Beziehung zum IdP haben, erwarten wir Gruppen ähnlicher Websites. möglicherweise die bessere Option. Mithilfe von Gruppen ähnlicher Websites kann eine Organisation Beziehungen zwischen Websites deklarieren, damit Browser den Zugriff von Drittanbieter-Cookies für bestimmte Zwecke in begrenztem Umfang zulassen. Dadurch können Drittanbieter-Cookies zwischen Gruppen von sinnvoll verbundenen Websites funktionieren, auch wenn Drittanbieter-Cookies anderweitig eingeschränkt sind.

Wie interagieren Nutzer mit FedCM?

Das Hauptaugenmerk von FedCM besteht darin, die Auswirkungen von Drittanbieter-Cookies Einschränkungen. Nutzer können FedCM in den Chrome-Browsereinstellungen Einstellungen.

FedCM ist protokollunabhängig und bietet Folgendes: Authentifizierungsfunktionen nutzen.

Sehen Sie sich unsere Demo an, um zu sehen, wie das funktioniert.

In einer vertrauenden Partei anmelden

<ph type="x-smartling-placeholder">Wenn der Nutzer auf die Website der vertrauenden Seite gelangt, wird ein FedCM-Anmeldedialogfeld angezeigt. wird angezeigt, wenn der Nutzer beim IdP angemeldet ist.

Wenn der Nutzer kein Konto auf dem RP beim IdP hat, wird ein Anmeldedialogfeld angezeigt. wird mit einem zusätzlichen Offenlegungstext wie den Nutzungsbedingungen des RP und einer -Datenschutzerklärung, sofern diese zur Verfügung gestellt werden.

Der Nutzer kann die Anmeldung abschließen, indem er auf Weiter als... tippt. Bei Erfolg Der Browser speichert die Information, dass der Nutzer ein föderiertes Konto auf dem RP erstellt hat. mit dem IdP.

RPs funktionieren in Browsern, die FedCM nicht unterstützen. Nutzende sollten einen bestehenden Anmeldeprozess nicht über FedCM nutzen können. Weitere Informationen dazu, wie der FedCM funktioniert.

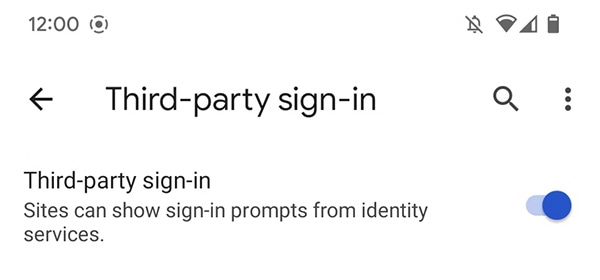

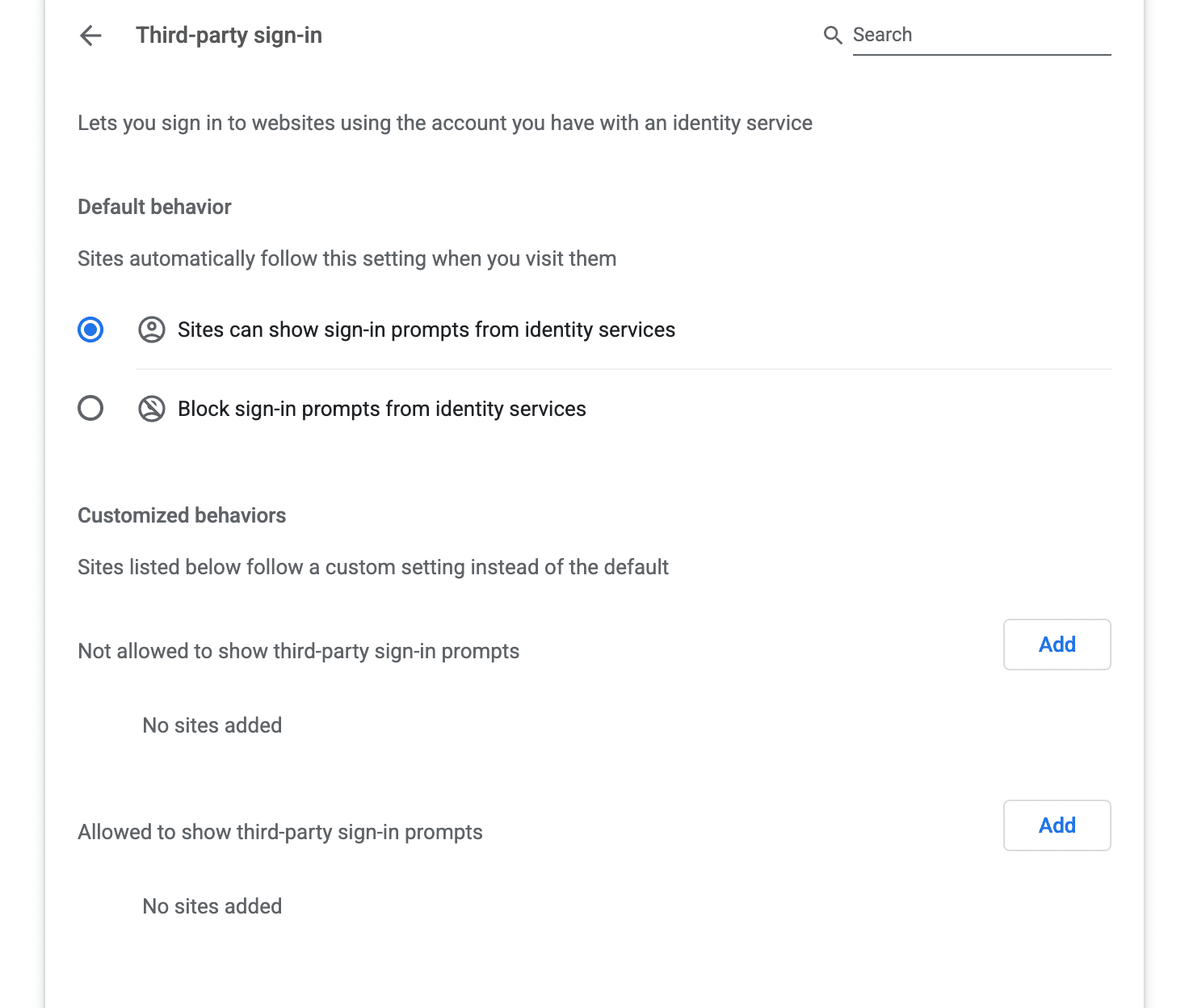

Einstellungen zum Aktivieren oder Deaktivieren von FedCM

Nutzer können FedCM in den Chrome-Einstellungen unter Android aktivieren oder deaktivieren. Gehe zu Einstellungen > Website-Einstellungen > Drittanbieter-Anmeldung und dann umschalten.

Für Chrome auf Desktop-Computern können sie dasselbe tun, indem sie

chrome://settings/content/federatedIdentityApi

Roadmap

Wir arbeiten derzeit an einer Reihe von Änderungen an FedCM. Weitere Informationen finden Sie unter Weitere Informationen

- Änderungsprotokoll: Updates der Federated Credential Management API.

Es gibt noch ein paar Dinge, die wir wissen müssen, darunter Probleme, von IdPs, RPs und Browseranbietern gehört haben. Wir glauben, dass wir wissen, beheben Sie diese Probleme:

- Ursprungsübergreifende iFrame-Unterstützung: IdPs können FedCM innerhalb eines ursprungsübergreifenden iFrame (Update) aus.

- Personalisierte Schaltfläche: IdPs können die Identität eines wiederkehrenden Nutzers auf der Anmeldeschaltfläche in einem ursprungsübergreifenden iFrame des Identitätsanbieters (Update)

- Messwert-Endpunkt: Stellt IdPs Leistungsmesswerte zur Verfügung.

Darüber hinaus gibt es noch ungelöste Probleme, die wir aktiv untersuchen, bestimmte Angebote, die wir evaluieren oder ein Prototyp erstellen:

- CORS Wir sprechen mit Apple und Mozilla Spezifikation von FedCM-Abrufen.

- API mit mehreren IdPs: Wir prüfen Möglichkeiten zur Unterstützung mehrerer IdPs, die kooperativ in die FedCM-Kontoauswahl.

- IdP Sign-in Status API: Mozilla hat einen zeitlichen Angriff erkannt. und arbeiten an Möglichkeiten, damit ein IdP proaktiv den Browser über die Anmeldung des Nutzers benachrichtigt. Status zu das Problem zu mindern. (Aktualisieren)

- Sign in to IdP API (In der IdP API anmelden): Zur Unterstützung verschiedener Szenarien, in denen ein Nutzer nicht angemeldet sind, bietet der Browser eine Benutzeroberfläche für die Anmeldung. ohne die RP zu verlassen.

Und schließlich gibt es noch Dinge, die wir aufgrund des Feedbacks von Mozilla Apple und TAG Rezensenten. Wir arbeiten daran, die besten Lösungen für diese offenen Fragen zu evaluieren:

- Verbesserung des Nutzerverständnisses und Zuordnungsabsicht: Als Mozilla angemerkt, möchten wir verschiedene UX-Formulierungen und -Oberflächen weiter erkunden, sowie Triggerkriterien.

- Attribute zur Identität und selektive Offenlegung: Als unsere TAG-Prüfer angemerkt, möchten wir einen Mechanismus bereitstellen, um selektiv mehr oder weniger Identität zu teilen, Attribute wie E-Mail-Adressen, Altersgruppen, Telefonnummern usw.

- Datenschutzeigenschaften erhöhen: Wie von Mozilla empfohlen in der Standardstellung, möchten wir uns gerne weitere Mechanismen zur Verbesserung des Datenschutzes wie „IdP-Blindheit“ und „Directed Identifiers“.

- Beziehung zu WebAuthn: wie von Apple sind wir sehr gespannt auf die Fortschritte Passkeys an und arbeiten an der Bereitstellung kohärenter einheitliche Erfahrung zwischen FedCM, Passwords, WebAuthn und WebOTP.

- Anmeldestatus: wie von Apple für den Anmeldestatus der Privacy CG vorgeschlagen API teilen wir die Intuition, Der Anmeldestatus des Nutzers ist eine nützliche Information, die Browsern hilft, fundierte Entscheidungen zu treffen, und wir sind gespannt, welche Chancen sich ergeben, davon. (Aktualisieren)

- Unternehmen und Bildung: Wie bei der FedID CG klar erkennbar, gibt es immer noch Viel genutzt Supportanfragen die von FedCM nicht gut unterstützt werden, an denen wir arbeiten möchten, Front-Channel-Abmeldung (die Möglichkeit für einen IdP, ein Signal an RPs zu senden, Logout) und Unterstützung für SAML.

- Beziehung zu mDLs/VCs/usw.: Versuchen Sie weiter, zu verstehen, wie diese in FedCM passen, zum Beispiel mit der Mobile Document Request (Anfrage für mobile Dokumente) API

FedCM API verwenden

Sie benötigen einen sicheren Kontext (HTTPS oder localhost) sowohl beim IdP als auch im RP in Chrome, um FedCM verwenden zu können.

Für die Einbindung in FedCM müssen Sie eine bekannte Datei, eine Konfigurationsdatei und Endpunkte für die Kontenliste, die Assertion-Ausstellung und (optional) Clientmetadaten erstellen. Von dort aus stellt FedCM JavaScript APIs zur Verfügung, mit denen RPs sich beim IdP anmelden können.

Informationen zur Verwendung der FedCM API finden Sie im FedCM-Entwicklerleitfaden.

Interagieren und Feedback geben

- GitHub: Lesen Sie den Erklärung, anheben und der Diskussion folgen.

- Support für Entwickler: Stellen Sie Fragen und nehmen Sie an Diskussionen zum Thema Datenschutz Sandbox-Entwicklersupport Repository.

Einhaltung der E-Privacy-Gesetze

Bei der Verwendung von FedCM als IdP oder RP werden Informationen auf einem das Terminal der Nutzer oder den Zugriff auf bereits darin gespeicherte Informationen damit eine Aktivität, die den ePrivacy-Gesetzen im Europäischen Wirtschaftsraum unterliegt im EWR und im Vereinigten Königreich in der Regel die Einwilligung der Nutzer erforderlich. Es liegt in Ihrer Verantwortung, ermitteln, ob die Verwendung von FedCM unbedingt erforderlich ist, um eine Onlinedienst ausdrücklich vom Nutzer angefordert und daher von der Einwilligung erforderlich. Weitere Informationen finden Sie in unseren Datenschutzbestimmungen Sandbox-Einhaltung des Datenschutzes FAQs.