Die Identitätsbereitstellung (oder Kontobereitstellung) ist der Vorgang, bei dem Konten eingerichtet und Verbindungen zwischen den drei Systemen hergestellt werden. In einigen Fällen werden auch Verbindungen zwischen Nutzern und ihren Geräten eingerichtet.

In einer Android Enterprise-Umgebung werden Kontoinformationen in bis zu drei verschiedenen Systemen gespeichert:

- Das Nutzerverzeichnis der Organisation ist die maßgebliche Informationsquelle zu Nutzern.

- Sie (der EMM-Anbieter) müssen mindestens ein minimales Verzeichnis der Nutzer der Organisation führen.

- Google speichert einige Informationen zu verwalteten Google Play-Konten und Google-Konten, um die App-Verwaltung über Google Play zu ermöglichen.

Eine Users-Ressource stellt ein Konto dar, das mit einem Unternehmen verknüpft ist. Das Konto kann für ein bestimmtes Gerät oder für eine Person mit mehreren Geräten (Smartphone, Tablet usw.) erstellt werden, die das Konto auf allen Geräten verwendet. Das Konto kann Zugriff auf Managed Google Play oder auf andere Google-Dienste gewähren, je nachdem, wie Sie das Unternehmen Ihres Kunden eingerichtet haben:

Managed Google Play-Konten bieten Unternehmen eine transparente Möglichkeit, Nutzer- oder Gerätekonten automatisch über ihren EMM-Anbieter (Enterprise Mobility Management) zu erstellen. Diese Konten bieten nur Zugriff auf Managed Google Play.

Google-Konten sind bestehende Konten, die von Google verwaltet werden. Sie müssen mit Google-Kontoquellen synchronisiert werden.

Tabelle 1: Felder und Methoden der Users API

| Managed Google Play-Konten | Von Google verwaltete Konten | |

|---|---|---|

| Feld | ||

| id | ||

| Typ | ||

| accountIdentifier | Eine eindeutige Kennung, die Sie erstellen und der von Google Play zurückgegebenen ID (userId) zuordnen. Verwenden Sie keine personenidentifizierbaren Informationen. | Nicht definiert. |

| accountType | deviceAccount, userAccount | userAccount |

| displayName | Der Name, der in UI-Elementen angezeigt wird, z. B. in Google Play. Verwenden Sie keine personenidentifizierbaren Informationen. | Nicht definiert. |

| managementType | emmManaged | googleManaged, emmManaged |

| primaryEmail | Nicht definiert. | Dieses Feld ist der Primärschlüssel, mit dem Sie die Synchronisierung von von Google verwalteten Domainkonten mit Nutzerkonten in Ihrem System verwalten. |

| Methoden | ||

| Löschen | ||

| generateAuthenticationToken | ||

| generateToken | ||

| get | ||

| getAvailableProductSet | ||

| insert | ||

| list | ||

| revokeToken | ||

| setAvailableProductSet | ||

| update | ||

Managed Google Play-Konten

Es gibt zwei Arten von verwalteten Google Play-Konten:

- Nutzerkonto

- Ermöglicht einem einzelnen Nutzer den Zugriff auf Managed Google Play von allen seinen Geräten aus. Sie müssen Nutzerkonten für Ihre Nutzer bereitstellen, da diese nicht über die Anmeldedaten verfügen, um verwaltete Google Play-Konten selbst hinzuzufügen.

- Rufen Sie

Users.insertauf, um ein Nutzerkonto zu erstellen. Legen Sie den Kontotyp aufuserTypefest und legen Sie eineaccountIdentifierfest, die eindeutig auf den Nutzer im Unternehmen verweist. - Best Practice: Verwenden Sie dasselbe Konto nicht auf mehr als zehn Geräten.

- Gerätekonto

- Bietet Zugriff auf Managed Google Play von einem einzelnen Gerät aus. Wenn für ein Gerätekonto bereits ein Authentifizierungstoken ausgestellt wurde, wird durch eine neue Anfrage für ein Authentifizierungstoken für dieses Gerätekonto das vorherige Token deaktiviert. Jedes Gerät sollte eine eigene Lizenz für Apps haben.

- Rufen Sie

Users.insertauf und legen Sie den Kontotyp aufdeviceTypefest, um ein Gerätekonto zu erstellen.

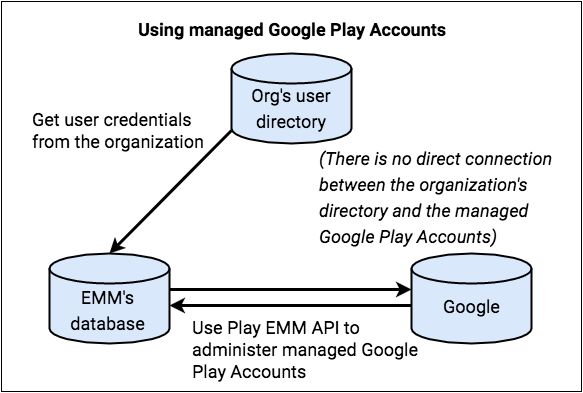

Sie erstellen und pflegen eine Zuordnung zwischen den Nutzer- oder Geräteidentitäten und den entsprechenden verwalteten Google Play-Konten und verwalten die Konten während ihres gesamten Lebenszyklus. Die Organisation benötigt keine direkte Kontrolle über diese verwalteten Google Play-Konten, da sie ausschließlich zur Anwendungsverwaltung dienen.

Anforderungen an EMM-Konsolen und ‑Server

Managed Google Play-Konten werden bei Bedarf programmatisch mithilfe der Google Play EMM APIs und Android Framework APIs in den Komponenten Ihrer EMM-Lösung (EMM-Konsole, EMM-Server und DPC) erstellt. Diese Komponenten interagieren zur Laufzeit, um ein Nutzerkonto zu erstellen und das Arbeitsprofil auf dem Zielgerät bereitzustellen.

Ihre EMM-Konsole oder Ihr EMM-Server muss:

Bieten Sie einen Mechanismus zum Erstellen eindeutiger anonymer Konto-IDs (

accountIdentifier-Feld) für den Aufruf vonUsers.insert. Du kannst beispielsweise einen internen Wert für den Nutzer („sanjeev237389“) oder eine kryptische Asset-Tag-Nummer („asset#44448“) verwenden. Verwenden Sie für die Konto-ID keine personenidentifizierbaren Informationen.Speichere die Zuordnung zwischen dem

userId(vominsert-Aufruf zurückgegeben) und der von dir ausgewähltenaccountIdentifier.

Informationen zu den Anforderungen an Ihren Device Policy Controller finden Sie unter Device Policy Controller erstellen.

Verwaltetes Google Play-Nutzerkonto erstellen

- Ein Nutzer meldet sich mit (in der Regel) geschäftlichen Anmeldedaten in Ihrem DPC an.

- Der DPC fordert Details zum Nutzer vom EMM-Server oder der EMM-Konsole an.

Angenommen, der Nutzer ist Ihrem System nicht bekannt:

- Reichen Sie einen Antrag auf ein neues verwaltetes Google Play-Konto ein, indem Sie

Users.insertmit den Werten für die neueaccountIdentifier,displayNameundaccountTypeaufrufen.- Das

accountIdentifiermuss von Ihrem System erstellt werden. Die Konto-ID muss innerhalb Ihres Systems eindeutig sein. Verwenden Sie keine personenidentifizierbaren Informationen für die Konto-ID. - Das

displayNamewird im Konto-Switcher des Google Play Store angezeigt und sollte für den Nutzer eine gewisse Bedeutung haben, darf aber keine personenidentifizierbaren Daten über den Nutzer enthalten. Der Name kann beispielsweise den Namen der Organisation oder einen generischen Namen im Zusammenhang mit der EMM enthalten. - Legen Sie

accountTypeaufuserAccountoderdeviceAccountfest. EineuserAccountkann auf mehreren Geräten verwendet werden, während einedeviceAccountfür ein einzelnes Gerät gilt. Die angegebeneaccountTypekanndeviceTypeoderuserTypesein. - Legen Sie den Wert

managementTypeaufemmManagedfest.

- Das

- Google Play verarbeitet die Anfrage, erstellt das Konto und gibt eine

userIdzurück. - Speichern Sie die Zuordnung zwischen

accountIdentifierunduserIdin Ihrem Datenspeicher. - Rufen Sie

Users.generateAuthenticationTokenmit demuserIdund dementerpriseIdan. Google Play gibt ein Einmalauthentifizierungstoken zurück, das innerhalb weniger Minuten verwendet werden muss. - Leiten Sie das Authentifizierungstoken sicher an Ihren DPC weiter.

- Reichen Sie einen Antrag auf ein neues verwaltetes Google Play-Konto ein, indem Sie

- Der DPC stellt das Arbeitsprofil bereit und fügt das Konto dem Arbeitsprofil oder Gerät hinzu.

- Der Nutzer kann über das Arbeitsprofil oder das Gerät auf Managed Google Play zugreifen.

Administratorkonten

Wenn ein Administrator eine Kontogruppe für Managed Google Play erstellt, darf das verwendete Google-Konto kein G Suite-Konto sein. Das Konto, das er verwendet, wird zum Inhaber des Unternehmens. Der Inhaber kann in der Managed Google Play Console weitere Inhaber und Administratoren hinzufügen.

Sowohl Enterprises.get als auch Enterprises.completeSignup geben eine Liste der Administrator-E-Mail-Adressen zurück, die mit einem Unternehmen verknüpft sind (nur Unternehmen mit Kontogruppen für Managed Google Play).

Kontolebenszyklen verwalten

Bei der Bereitstellung von Managed Google Play-Konten sind Sie für den Lebenszyklus von Nutzer- und Gerätekonten verantwortlich. Das bedeutet, dass Sie diese Konten erstellen, aktualisieren und löschen.

Sie erstellen die Konten während der Gerätebereitstellung, bei der Ihre DPC-App und Ihre EMM-Konsole verwendet werden. Eine Anleitung finden Sie unter Kontogruppe für Managed Play Store.

Wenn Sie die Informationen eines Kontos ändern möchten, rufen Sie Users.update auf.

Wenn Sie ein Konto löschen möchten, rufen Sie Users.delete auf.

Administratoren können keine einzelnen Konten löschen, aber eine Kontogruppe für Managed Google Play. Dadurch werden die mit dem Unternehmen verknüpften Geräte- und Nutzerkonten nach einer gewissen Zeit gelöscht, wie unter Registrierung aufheben, neu registrieren, löschen beschrieben.

Ablauf des Kontos

Gelegentlich laufen Konten oder ihre Tokens ab. Das kann aus verschiedenen Gründen passieren:

- Das Authentifizierungstoken, das zum Hinzufügen des Kontos zum Gerät verwendet wurde, ist abgelaufen.

- Das Konto oder Unternehmen wurde gelöscht.

- Bei Gerätekonten wurde das Konto einem neuen Gerät hinzugefügt und ist daher auf dem alten Gerät deaktiviert.

- Automatische Missbrauchskontrollen werden ausgelöst.

- Wenn ein Gerät länger als 270 Tage offline ist, werden die zugehörigen Daten möglicherweise bei einer Batch-Bereinigung gelöscht.

In den meisten Fällen (es sei denn, der EMM verschiebt ein Gerätekonto absichtlich auf ein neues Gerät) empfiehlt es sich, über die Play EMM API ein neues Token vom EMM-Server anzufordern, den Status des Kontos und des Unternehmens sowie alle zurückgegebenen Fehler zu notieren und dann die entsprechenden Maßnahmen auf dem Gerät zu ergreifen. Sie können beispielsweise das Token erneuern oder, wenn der Fehler nicht behoben werden kann, das Gerät zurücksetzen oder die Registrierung aufheben.

So verlängern Sie das Token richtig:

- Rufen Sie

users.generateAuthenticationTokenauf, um ein neues Authentifizierungstoken für das Konto anzufordern. - Wenn der Aufruf erfolgreich war, entfernen Sie das vorhandene Konto und fügen Sie das neue Konto mithilfe der DPC-Supportbibliothek hinzu.

- Wenn der Aufruf fehlschlägt, entfernen Sie das Konto vom Gerät, erstellen Sie mit

users.inserteinen neuen Nutzer, generieren Sie ein Authentifizierungstoken und fügen Sie das Konto dem Gerät hinzu.

Google Play-Dienste Version 9.0.00 benachrichtigen Ihren DPC über die Ablaufzeit des Kontos mithilfe der Broadcast-Aktion:

Wenn das verwaltete Google Play-Konto auf einem Gerät ungültig wird, erhält das DPC eine Übertragung mit der folgenden Aktion:

com.google.android.gms.auth.ACCOUNT_REAUTH_REQUIRED

Der Übertragungsintent enthält ein

Parcelable-Extra mit dem Namenaccount, das dasAccountDie DPC prüft

Account#namemit dem EMM-Server, um das ungültige Konto zu identifizieren.Der DPC fordert entweder neue Anmeldedaten oder ein neues Konto an. Dabei wird derselbe Ablauf verwendet, der auch bei der ursprünglichen Bereitstellung des Geräts verwendet wurde.

Google-Konten

Bei Organisationen, die Google-Konten verwenden, werden Nutzerkonten in der Lösung einer EMM mit vorhandenen Nutzerkonten verknüpft, die mit einem anderen Google-Dienst verknüpft sind (z. B. der G Suite). Diese Konten sind googleManaged (Tabelle 1), da die Backend-Dienste von Google die Quelle für die Erstellung und die Informationen zum Konto sind.

Als EMM-Anbieter können Sie in Ihrer Konsole Mechanismen bereitstellen, mit denen sich Nutzerkonten in Ihrem System mit den Kontoquellen der Google-Domain mithilfe von Tools wie Google Cloud Directory Sync (GCDS) und der Google Admin SDK Directory API erstellen und kontinuierlich synchronisieren lassen. Hier finden Sie einen Überblick über verschiedene Ansätze. Beim von Google verwalteten Identitätsmodell für Domains muss das Nutzerkonto im Kontext Ihrer Lösung (EMM-Konsole, EMM-Server, möglicherweise in einem Datenspeicher) vorhanden sein, bevor es auf einem der Geräte des Nutzers im Kontext eines Arbeitsprofils bereitgestellt werden kann.

Während der Identitätsverwaltung werden Nutzerkonten in der von Google verwalteten Domain der Organisation angelegt. In einigen Fällen werden die vorhandenen Onlineidentitäten der Nutzer (z. B. ihre Microsoft Exchange-Konten) mit ihren Google-Konten synchronisiert.

Nach der Erstsynchronisierung, aber bevor Apps auf das Gerät eines Nutzers verteilt werden, muss der Nutzer sein Google-Konto aktivieren, wie unter Konten auf Geräten aktivieren beschrieben. Durch diese Aktivierung kann das Gerät auf Managed Google Play zugreifen.

Kundenkonten synchronisieren

Bei einer Bereitstellung von Google-Konten kann die Organisation mit dem GCDS-Tool die Daten in ihrer G Suite-Domain mit den Daten in ihrem LDAP-Verzeichnis synchronisieren. Alternativ können Sie dies über GCDS im Namen der Organisation tun, sofern die Organisation Ihnen Zugriff gewährt.

Das GCDS-Tool ruft die Google Directory API auf und synchronisiert Nutzernamen, aber keine Passwörter.

Wenn die Organisation Microsoft Active Directory verwendet und die G Suite-Passwörter der Nutzer mit ihren Active Directory-Passwörtern synchronisieren möchte, kann sie oder Sie das Tool G Suite Password Sync (GSPS) mit GCDS verwenden.

Eine Anleitung für Administratoren finden Sie unter G Suite-Domain für die Synchronisierung vorbereiten.

Google Directory API

Bei einer Google Konten-Bereitstellung können Sie die Google Directory API verwenden, um Active Directories, Passwörter oder beides zu synchronisieren:

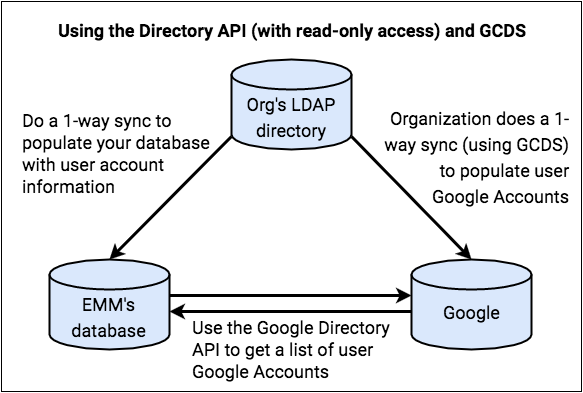

Verwenden der Directory API für die reine Verzeichnissynchronisierung Wenn Sie Lesezugriff auf die verwaltete Google-Domain der Organisation haben, können Sie mit der Google Directory API Google-Kontoinformationen wie Nutzernamen (aber keine Passwörter) von Google abrufen. Da Sie keine Daten in die Google-Konten der Nutzer schreiben können, ist die Organisation für den gesamten Lebenszyklus des Kontos verantwortlich.

Szenario 1 und SAML-basierte SSO-Authentifizierungsszenarien beschreiben diese Situation ausführlicher.

Informationen zur Verwendung der Directory API auf diese Weise finden Sie in der Dokumentation der Directory API unter Alle Kontonutzer abrufen.

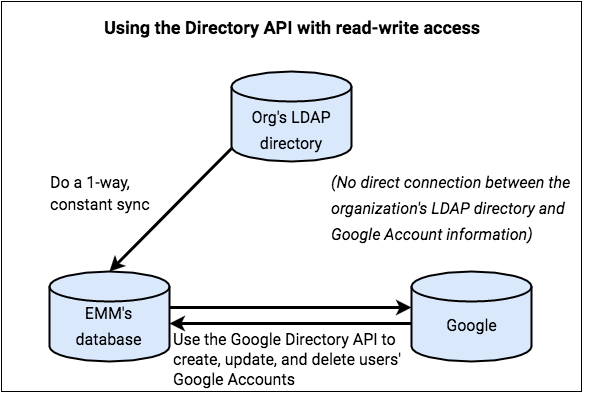

Verwenden der Directory API für die Verzeichnis- und optionale Passwortsynchronisierung Wenn Sie Lese- und Schreibzugriff auf die verwaltete Google-Domain der Organisation haben, können Sie mit der Google Directory API Nutzernamen, Passwörter und andere Google-Kontoinformationen abrufen. Sie können diese Informationen aktualisieren und mit Ihrer eigenen Datenbank synchronisieren. Je nach der Lösung, die Sie Ihrem Kunden anbieten, sind Sie möglicherweise vollständig oder teilweise für den Kontolebenszyklus verantwortlich.

Szenario 2 beschreibt diese Situation ausführlicher.

Weitere Informationen zur Verwaltung von Nutzerkontoinformationen mit der Directory API finden Sie im Entwicklerhandbuch Directory API: Nutzerkonten.

Szenarien für Google-Konten

Im Folgenden werden einige typische Szenarien für die Identitätsbereitstellung für Google-Konten beschrieben.

Szenario 1: Kunde ist für den Kontolebenszyklus verantwortlich

In diesem Szenario erstellt und verwaltet Ihr Kunde Google-Konten für seine Nutzer.

Sie rufen Nutzerkontoinformationen aus dem LDAP-Verzeichnis der Organisation ab und stellen eine Korrelation mit Google-Kontodaten her, die Sie über die Directory API von Google abrufen.

Die Organisation trägt die volle Verantwortung für den Kontolebenszyklus. Wenn beispielsweise ein neues Google-Konto erstellt wird, fügt die Organisation den Nutzer ihrem LDAP-Verzeichnis hinzu. Wenn Sie Ihre Datenbank das nächste Mal mit dem LDAP-Verzeichnis synchronisieren, werden Informationen zu diesem neuen Nutzer in die Datenbank aufgenommen.

Für dieses Beispiel gilt:

- Sie haben nur Lesezugriff auf Google-Konten.

- Ihre Datenbank erhält Google-Kontonamen, aber keine LDAP-Nutzernamen oder ‑Passwörter.

- Sie verwenden die Google Directory API, um grundlegende Kontoinformationen für die Nutzer Ihres Kunden abzurufen. Die für Sie verfügbaren Informationen sind die nicht beschreibbaren Informationen, die von einer

Users.get-Anfrage zurückgegeben werden. Anhand dieser Informationen können Sie prüfen, ob die Google-Konten der Nutzer vorhanden sind, damit sie sich auf ihren Geräten authentifizieren können. - Ihr Kunde verwendet das GCDS-Tool für eine Einwegsynchronisierung, um die Google-Konten der Nutzer zu füllen. Die Organisation verwendet GCDS wahrscheinlich auch für die fortlaufende Synchronisierung nach Abschluss der Identitätsbereitstellung. Optional kann die Organisation auch das Tool GSPS verwenden, um nicht nur Nutzernamen, sondern auch Passwörter zu synchronisieren.

Szenario 2: EMM ist für den Kontolebenszyklus verantwortlich

In diesem Szenario erstellen Sie Google-Konten im Namen Ihres Kunden und sind für den Kontolebenszyklus der Nutzer verantwortlich.

Wenn sich beispielsweise Nutzerinformationen im LDAP-Verzeichnis der Organisation ändern, sind Sie dafür verantwortlich, das Google-Konto des Nutzers zu aktualisieren. GCDS wird in diesem Szenario nicht verwendet.

Für dieses Beispiel gilt:

- Sie haben Lese- und Schreibzugriff auf Google-Konten.

- Ihre Datenbank erhält Google-Kontonamen und LDAP-Nutzernamen (und optional Passwort-Hashes).

- Sie verwenden die Google Directory API im Namen Ihres Kunden, um Kontoinformationen für die Nutzer der Organisation zu lesen und zu schreiben. Die für Sie verfügbaren Informationen sind die nicht beschreibbaren Informationen, die von einer

Users.get-Anfrage zurückgegeben werden. Anhand dieser Informationen können Sie prüfen, ob die Google-Konten der Nutzer vorhanden sind, damit sie sich auf ihren Geräten authentifizieren können. - Das GCDS-Tool wird nicht verwendet.

Szenarien für die SAML-basierte SSO-Authentifizierung

Bei der Bereitstellung von Google-Konten können Sie oder Ihr Kunde die Security Assertion Markup Language (SAML) mit einem Identitätsanbieter (IdP) verwenden, um das mit jedem Nutzer verknüpfte Google-Konto zu authentifizieren. Sie verwenden die Google-Kontonamen als Bestätigung, dass die Google-Konten der Nutzer vorhanden sind. Dies ist für die Nutzerauthentifizierung erforderlich, wenn sich Nutzer auf ihren Geräten anmelden. SAML kann beispielsweise in Szenario 2 verwendet werden. Weitere Informationen zur Einrichtung finden Sie im Hilfeartikel Einmalanmeldung (SSO) für G Suite-Konten einrichten.

Konten auf Geräten aktivieren

Damit Apps über Managed Google Play auf ein Nutzergerät verteilt werden können, muss sich der Nutzer während der Gerätebereitstellung auf dem Gerät anmelden:

- Bei der Gerätebereitstellung für Managed Google Play-Konten wird der Nutzer von Ihrem DPC aufgefordert, sich mit Anmeldedaten anzumelden, die von Ihrer EMM-Konsole akzeptiert werden, in der Regel mit den Anmeldedaten für die geschäftliche E-Mail-Adresse.

- Bei der Bereitstellung von Google-Konten bittet Ihr DPC den Nutzer, seine Anmeldedaten für das Google-Konto einzugeben. Normalerweise stimmen diese Anmeldedaten mit den Anmeldedaten überein, mit denen sich Nutzer in ihrer Unternehmensdomain anmelden, wenn sie mit GCDS oder GSPS synchronisiert werden oder wenn eine Organisation einen IdP für die Authentifizierung verwendet. Dadurch wird das Google-Konto des Nutzers aktiviert, eine eindeutige Geräte-ID generiert und die Google-Kontoidentität des Nutzers mit der Geräte-ID seines Geräts verknüpft.