النوع الأمثل لربط الحساب للإجراء الخاص بك هو النوع الذي يقدّم أبسط تجربة للمستخدمين ويتناسب مع احتياجات تطبيقك أو نشاطك التجاري. ويعتمد اختيار نوع الربط في معظم الأحيان على العوامل التالية:

- ما إذا كنت تريد السماح بإنشاء الحساب عبر الصوت

- ما إذا كنت تريد أن يتمكن المستخدمون من تسجيل الدخول إلى خدمتك باستخدام حساب غير تابع لشركة Google

- ما إذا كان بإمكان الخدمة تخزين المعلومات السرية أم لا (أي سر العميل)

لمعرفة نوع ربط الحساب المثالي، اتّبِع الخطوات التالية:

- فكّر في الأسئلة الواردة في القسم تحديد نوع تسجيل الدخول المفضّل لديك.

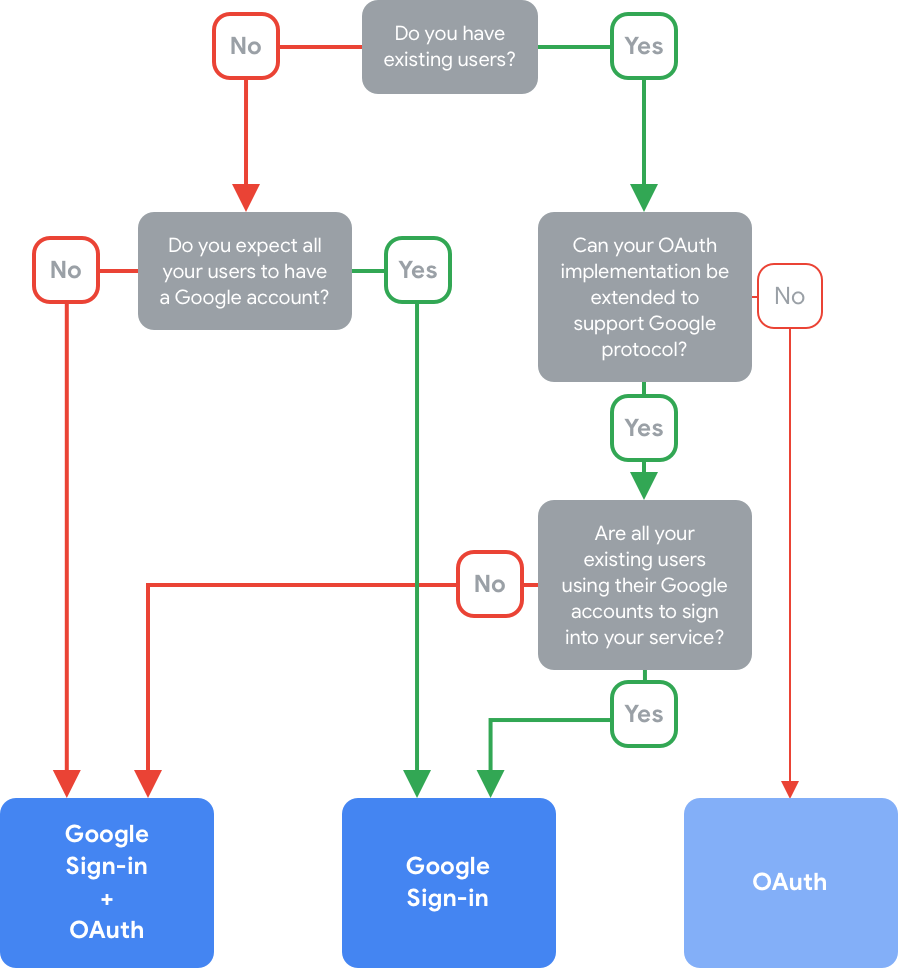

- راجِع شجرة القرار لاختيار نوع الربط.

- انتقل إلى القسم الذي يتوافق مع النوع الأولي الذي اخترته لتحسين كيفية عمله بشكل أكبر.

تحديد نوع تسجيل الدخول المفضّل لديك

قبل استشارة شجرة القرار، ضع في اعتبارك الأسئلة التالية:

- هل تتوقع أن يكون لدى جميع المستخدمين حساب على Google؟

- إذا كان الإجراء الخاص بك يستهدف "مساعد Google" فقط، من المتوقّع أن يكون لدى جميع المستخدمين حساب Google. إذا كان الإجراء الخاص بك يستهدف منصات غير "مساعد Google"، لا يمكنك توقّع أن يكون لدى جميع المستخدمين حساب Google.

- إذا كانت خدمتك تضم مستخدمين حاليين، من المحتمل أنّ البعض لا يملكون حسابًا على Google أو لم يسجّلوا الدخول إلى الخدمة باستخدام حساب على Google.

- إذا كان لديك بروتوكول OAuth، هل يمكن توسيعه ليتوافق مع بروتوكول Google؟

- للتوافق مع بروتوكول Google، يجب أن تكون قادرًا على إضافة وظيفتي

intent=getوintent=createإلى نقطة نهاية تبادل الرموز المميّزة. تتيح هذه الوظيفة لـ Google التحقق مما إذا كان المستخدم موجودًا بالفعل في الخلفية وتقديم طلب لإنشاء حساب جديد على خدمتك، على التوالي.

- للتوافق مع بروتوكول Google، يجب أن تكون قادرًا على إضافة وظيفتي

اتبع شجرة القرار أدناه لتحديد نوع ربط الحساب المثالي لك ولمستخدميك:

بعد اختيار نوع الربط، يمكنك المتابعة إلى القسم المقابل أدناه لمعرفة المزيد حول طريقة عمله واتخاذ قرارات إضافية بشأن آلية عمل ربط الحسابات في الإجراء الخاص بك.

OAuth وتسجيل الدخول بحساب Google

يضيف نوع ربط OAuth و"تسجيل الدخول بحساب Google" GSI إلى ميزة ربط الحساب المستنِد إلى بروتوكول OAuth، ما يوفّر مزايا GSI (مثل الربط الصوتي لمستخدمي Google) مع تفعيل ربط الحساب للمستخدمين الذين سجّلوا في خدمتك باستخدام حساب غير تابع لشركة Google. ويكون هذا النوع من الربط مفيدًا بشكل خاص للمستخدمين النهائيين لأنّه يوفّر تدفقًا سلسًا لمستخدمي Google مع إجراء احتياطي للمستخدمين غير التابعين لشركة Google. لمزيد من المعلومات حول كيفية عمل نوع ربط OAuth وGSI، يُرجى الاطّلاع على دليل مفهوم تسجيل الدخول باستخدام بروتوكول OAuth وتسجيل الدخول بحساب Google.

تحسين نوع الربط بين OAuth و"تسجيل الدخول بحساب Google"

عند استخدام نوع ربط حساب OAuth وGSI في الإجراء، يمكنك تحديد الإجابات عن الأسئلة التالية في وحدة تحكُّم المهام لتحديد آلية العمل:

هل تريد تفعيل ميزة إنشاء حساب Voice أو السماح فقط بإنشاء الحساب على موقعك الإلكتروني؟

بشكل عام، يجب تمكين إنشاء الحساب عبر الصوت حتى يتمكن المستخدمون الذين يستخدمون جهازًا لا يتم فحصه من إنشاء حساب بدون الحاجة إلى نقل الحساب إلى جهاز آخر. إذا لم تسمح بإنشاء الحساب عبر الصوت، سيفتح "مساعد Google" عنوان URL للموقع الإلكتروني الذي قدّمته للمصادقة ووجّه المستخدم إلى هاتف لمواصلة عملية ربط الحساب.

ومع ذلك، يجب عدم السماح بإنشاء الحساب عبر الصوت في أي من الحالات التالية:

- يجب أن تتوفّر لديك إمكانية التحكّم الكامل في عملية إنشاء الحساب. على سبيل المثال، قد تحتاج إلى عرض بنود الخدمة للمستخدم أثناء إنشاء الحساب أو أي نوع آخر من الإشعارات.

- وتريد التأكد من أن المستخدمين الذين لديهم حساب معك يسجِّلون الدخول باستخدام هذا الحساب. على سبيل المثال، قد تريد أن يواصل المستخدمون استخدام حساباتهم الحالية إذا كنت تقدّم برنامج ولاء ولا تريد أن يخسر المستخدمون النقاط المتراكمة في حساباتهم.

هل تريد استخدام مسار رمز التفويض أو التدفق الضمني؟

يختلف تدفق رمز التفويض عن التدفق الضمني في أن تدفق رمز التفويض يتطلب نقطة نهاية ثانية، وهي نقطة نهاية تبادل الرمز المميّز. تستخدم نقطة النهاية هذه الرموز المميّزة لإعادة التحميل لإنشاء رموز دخول جديدة قصيرة الأجل بدون مطالبة المستخدم بتسجيل الدخول مرة أخرى.

وعلى العكس من ذلك، إذا استخدمت التدفق الضمني، فستعرض على Google رمز دخول طويل الأمد لا يلزم عادةً إعادة إنشائه. لمزيد من المعلومات عن رمز التفويض والتدفقات الضمنية، يُرجى الاطّلاع على دليل مفهوم OAuth وتسجيل الدخول بحساب Google.

تنصح Google باستخدام مسار رمز التفويض في الإجراء لأنه أكثر أمانًا. ومع ذلك، يمكنك استخدام المسار الضمني بدلاً من ذلك إذا لم تتمكّن الخدمة من تخزين معلومات سرية (أي سر العميل). على سبيل المثال، يجب عليك استخدام التدفق الضمني للعملاء العامين مثل تطبيقات الصفحة الواحدة (SPA).

بعد النظر في نقاط القرار هذه، راجع شجرة القرار التالية:

تسجيل الدخول بحساب Google

باستخدام نوع ربط GSI، يمكن للإجراء الخاص بك طلب الوصول إلى الملف الشخصي للمستخدم في Google أثناء المحادثة واستخدام معلومات الملف الشخصي للتحقق مما إذا كان المستخدم موجودًا في الواجهة الخلفية لخدمتك. إذا لم يكن المستخدم موجودًا، يمكنه إنشاء حساب جديد في نظامك باستخدام معلومات الملف الشخصي على Google.

بالنسبة إلى GSI، يجب تمكين إنشاء الحساب عبر الصوت، مما يتيح للمستخدم إكمال العملية بأكملها عبر الصوت. لمزيد من المعلومات حول GSI، راجِع دليل مفهوم تسجيل الدخول بحساب Google.

OAuth

من خلال نوع ربط OAuth، يسجِّل المستخدم الدخول باستخدام مسار OAuth 2 العادي. يتوافق نوع ربط OAuth مع مسارَي OAuth 2.0 المتوافقَين مع معايير الصناعة: تدفقَي الرمز الضمني والتفويض.

لا تنصح Google باستخدام نوع ربط OAuth وحده، لأنّه يتطلّب نقل المستخدم من الصوت إلى الشاشة لإكمال عملية تسجيل الدخول إذا كان المستخدم على جهاز لا يفحص الشاشة. يمكنك استخدام هذا المسار في حال كان لديك تطبيق حالي لخادم OAuth 2، ولا يمكنك توسيع نقطة نهاية تبادل الرموز المميّزة لإتاحة استخدام بروتوكولات Google للربط التلقائي وإنشاء الحسابات من الرمز المميّز للمعرّف. لمزيد من المعلومات، راجِع دليل مفهوم OAuth.

تحسين التدفق

عند استخدام نوع ربط حساب OAuth في الإجراء الخاص بك، يجب تحديد الإجابة عن السؤال التالي في وحدة تحكّم الإجراءات لتحديد طريقة عمله:

هل تريد استخدام مسار رمز التفويض أو التدفق الضمني؟

يتوافق نوع ربط OAuth مع مسارَي OAuth 2.0 المتوافقَين مع معايير الصناعة: تدفقَي الرمز الضمني والتفويض. يختلف تدفق رمز التفويض والتدفق الضمني في أنّ تدفق رمز التفويض يتطلب نقطة نهاية ثانية، وهي نقطة نهاية تبادل الرمز المميّز. تستخدم نقطة النهاية هذه الرموز المميّزة لإعادة التحميل لإنشاء رموز دخول جديدة قصيرة الأجل بدون مطالبة المستخدم بتسجيل الدخول مرة أخرى.

وعلى العكس من ذلك، إذا استخدمت التدفق الضمني، فستعرض على Google رمز دخول طويل الأمد لا يلزم عادةً إعادة إنشائه. لمزيد من المعلومات عن رمز التفويض والتدفقات الضمنية، يُرجى الاطِّلاع على دليل مفهوم OAuth.

تنصح Google باستخدام مسار رمز التفويض في الإجراء لأنه أكثر أمانًا. ومع ذلك، يمكنك استخدام المسار الضمني بدلاً من ذلك إذا لم تتمكّن الخدمة من تخزين معلومات سرية (أي سر العميل). على سبيل المثال، يجب عليك استخدام التدفق الضمني للعملاء العامين مثل تطبيقات الصفحة الواحدة (SPA).