A autenticação de usuários do seu app da Web geralmente é necessária e geralmente requer uma programação especial. Para apps do Google Cloud Platform, é possível distribuir essas responsabilidades para o serviço Identity-Aware Proxy. Se você só precisar restringir o acesso a usuários selecionados, não precisará fazer mudanças no aplicativo. Quando é preciso saber a identidade do usuário para manter as preferências dele no servidor, por exemplo, o Identity-Aware Proxy pode fazer isso para você com pouco código no aplicativo.

O que é o Identity-Aware Proxy?

O Identity-Aware Proxy (IAP) é um serviço do Google Cloud Platform que intercepta solicitações da Web enviadas ao aplicativo, autentica o autor delas por meio do serviço de identidade do Google e só permite a transmissão quando elas vêm de um usuário autorizado. Além disso, o IAP pode modificar o cabeçalho das solicitações para incluir informações sobre o usuário autenticado.

Ele mostrará como criar seu próprio aplicativo, restringir o acesso a ele e conseguir a identidade do usuário com o IAP.

O que você criará

Neste codelab, você criará um aplicativo da Web mínimo com o Google App Engine e conhecerá várias maneiras de usar o Identity-Aware Proxy para restringir o acesso ao aplicativo e fornecer informações de identidade do usuário para ele. Esse app vai:

|

|

O que você aprenderá

- Como escrever e implantar um aplicativo simples do App Engine usando o Python 3.7

- Como ativar e desativar o IAP para restringir o acesso ao aplicativo

- Como transferir informações de identidade do usuário do IAP para o aplicativo

- Como verificar criptograficamente as informações do IAP para se proteger contra spoofing

O que é necessário

- Um navegador da Web moderno, como o Chrome

- Conhecimento básico da linguagem de programação Python

Este codelab é focado no Google App Engine e no IAP. Conceitos não-relevantes e blocos de código são citados rapidamente e fornecidos para que você simplesmente os copie e cole.

Você trabalhará no ambiente de linha de comando do Cloud Shell. Para começar, abra esse ambiente e busque o código de amostra nele.

Inicie o Console e o Cloud Shell

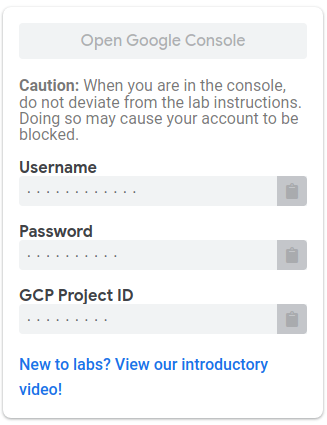

Na parte superior esquerda da página do laboratório, clique no botão "Open Google Console". Você precisará fazer login com o nome de usuário e senha mostrados abaixo desse botão. |

|

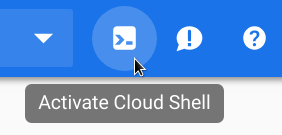

Todos os comandos deste codelab serão executados em um Cloud Shell para o projeto criado e aberto para você. Para abrir o Cloud Shell, clique no ícone "Ativar Cloud Shell" localizado no lado direito do cabeçalho da página do console. Na metade inferior da página, você poderá digitar e executar comandos. Os comandos poderiam ser executados no seu próprio PC, mas seria preciso instalar e configurar primeiro o software de desenvolvimento necessário. O Cloud Shell já tem todas as ferramentas de software necessárias. |

|

Fazer o download do código

Clique na área da linha de comando no Cloud Shell para digitar os comandos. Busque o código no GitHub e mude para a pasta de código:

git clone https://github.com/googlecodelabs/user-authentication-with-iap.git

cd iap-codelabEssa pasta contém uma subpasta para cada etapa deste codelab. Acesse cada pasta no momento correspondente.

Este é um aplicativo padrão do App Engine escrito em Python 3.7 que simplesmente exibe uma página de boas-vindas "Hello, World". Vamos implantá-lo, testá-lo e restringir o acesso a ele usando o IAP.

Analise o código do aplicativo

Mude da pasta principal do projeto para a subpasta 1-HelloWorld que contém o código desta etapa.

cd 1-HelloWorldO código do aplicativo está no arquivo main.py. Ele usa o framework da Web Flask para responder a solicitações da Web com o conteúdo de um modelo. O arquivo do modelo está em templates/index.html e, nesta etapa, contém apenas HTML simples. Um segundo arquivo de modelo contém um exemplo básico de uma Política de Privacidade no templates/privacy.html.

Há outros dois arquivos: requirements.txt lista todas as bibliotecas Python não padrão usadas pelo aplicativo, e app.yaml informa ao Google Cloud Platform que esse é um aplicativo Python 3.7 do App Engine.

Você pode listar cada arquivo no shell usando o comando cat. Por exemplo:

cat main.pyTambém é possível abrir o editor de código do Cloud Shell clicando no ícone de lápis no canto superior direito da janela e examinando o código.

Não é preciso alterar nenhum arquivo nesta etapa.

Faça a implantação no App Engine

Agora implante o aplicativo no ambiente padrão do App Engine para Python 3.7

gcloud app deployTalvez você precise escolher uma região para implantar. Selecione qualquer pessoa perto de você que diga "compatível com" padrão. Quando aparecer uma mensagem perguntando se você quer continuar, digite Y para confirmar.

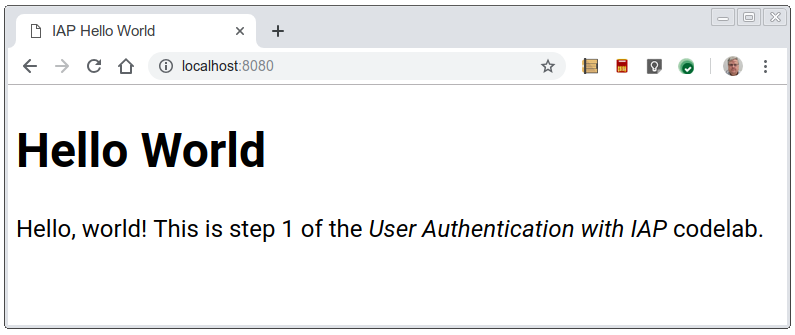

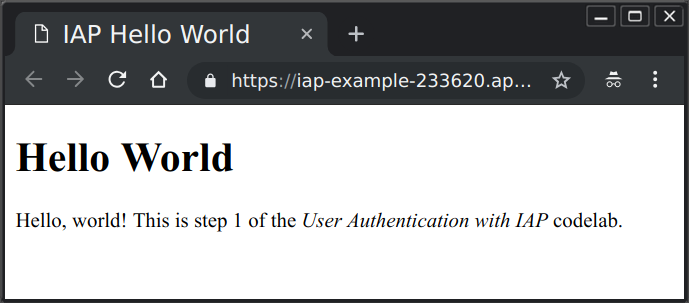

Em alguns minutos, a implantação será concluída, e você verá uma mensagem informando que é possível ver o aplicativo com gcloud app browse. Insira este comando. Se uma nova guia não for aberta no navegador, clique no link exibido para abri-la em uma nova guia. Você também pode copiá-la para uma nova guia aberta manualmente, se necessário. Como esta é a primeira vez que o app é executado, levará alguns segundos para ele aparecer enquanto uma instância de nuvem é iniciada. Em seguida, você verá a janela a seguir.

É possível abrir o mesmo URL em qualquer computador conectado à Internet para ver essa página da Web. O acesso ainda não está restrito.

Restrinja o acesso com o IAP

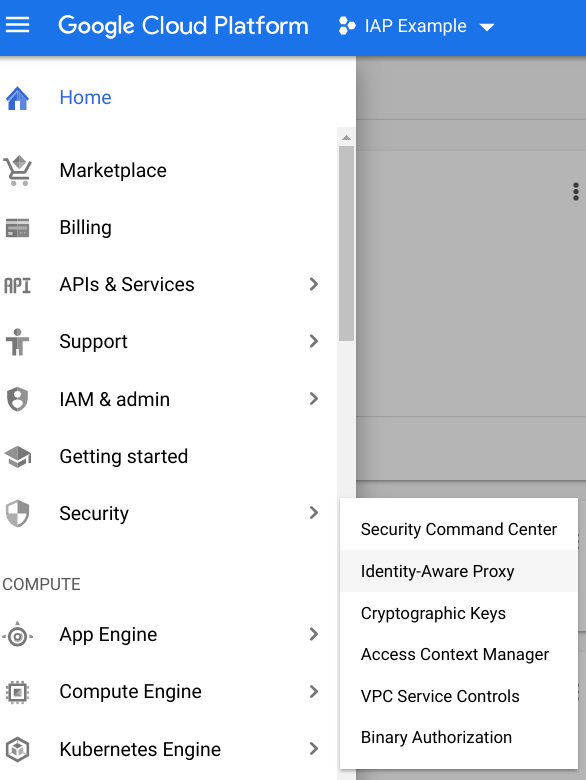

Na janela do Console do Cloud, clique no ícone de menu no canto superior esquerdo da página, depois clique em "Segurança" e em "Identity-Aware Proxy". |

|

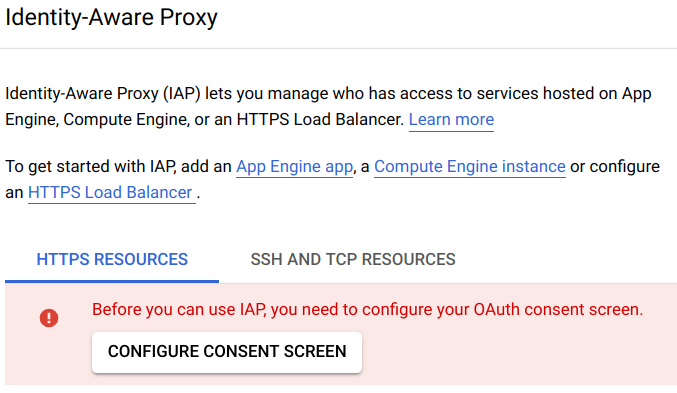

Como esta é a primeira vez que você ativa uma opção de autenticação para este projeto, você verá uma mensagem para configurar a tela de permissão OAuth antes de usar o IAP. |

|

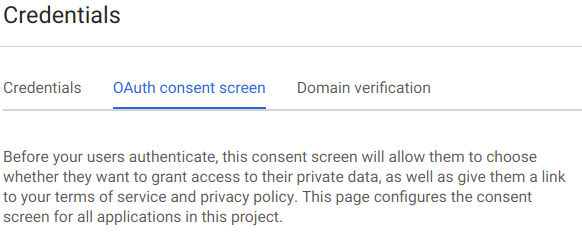

Clique no botão CONFIGURAR TELA DE CONSENTIMENTO. Uma nova guia será aberta para a configuração da tela de consentimento. |

|

Preencha os espaços obrigatórios com os valores corretos:

Nome do aplicativo | Exemplo de IAP |

E-mail para suporte | seu endereço de e-mail. Ele pode já estar preenchido. |

Domínio autorizado | a parte do nome do host do URL do aplicativo, por exemplo, iap-example-999999.appspot.com. Na barra de endereço da página da Web "Hello World", você pode vê-la. Não inclua o Pressione Enter após preencher o valor. |

Link da página inicial do aplicativo | o URL que você usou para ver o app |

Link da Política de Privacidade do aplicativo | O link da página de privacidade no app, igual ao link da página inicial com /privacy adicionado ao final |

Clique em Salvar. Será solicitado que você crie credenciais. Não é preciso criar credenciais para este codelab, então basta fechar essa guia do navegador.

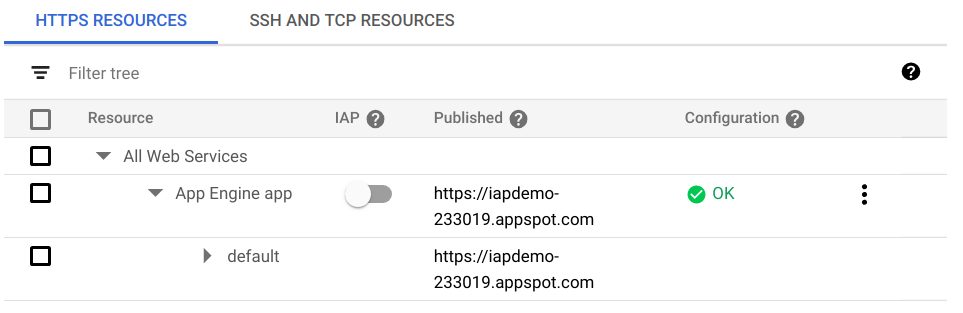

Volte e atualize a página do Identity-Aware Proxy. Agora você verá uma lista de recursos que podem ser protegidos. Clique no botão ativar na coluna do IAP na linha do aplicativo do App Engine para ativar o IAP. |

|

Você verá os nomes de domínio que serão protegidos pelo IAP. Clique em "Ativar". |

|

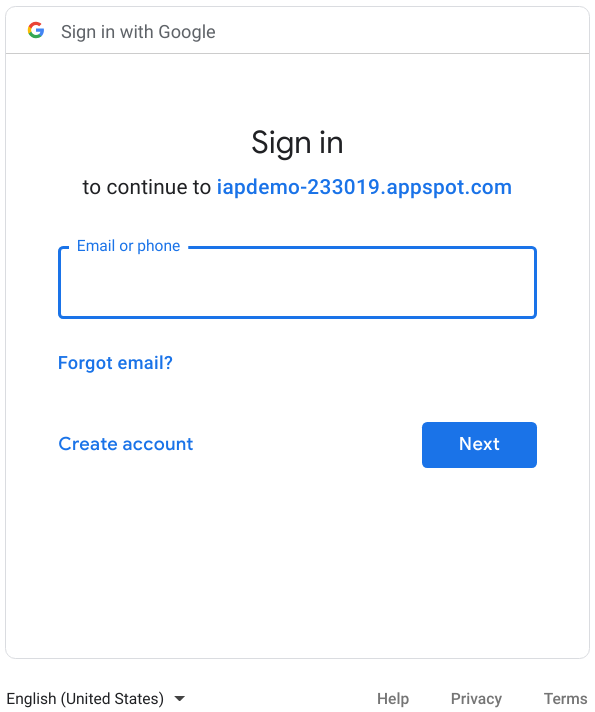

Agora, abra uma guia do navegador e acesse o URL do app. Você verá uma tela "Fazer login com o Google", que exige login para acessar o app. |

|

Faça login em uma Conta do Google ou do G Suite. Você verá uma tela negando seu acesso. |

|

Você protegeu o aplicativo com o IAP, mas ainda não informou ao serviço quais contas têm permissão.

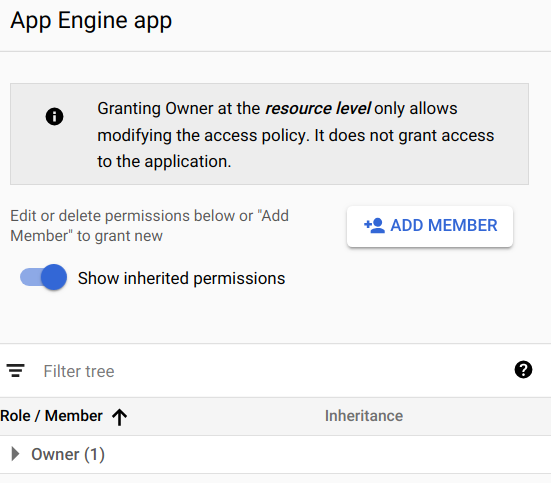

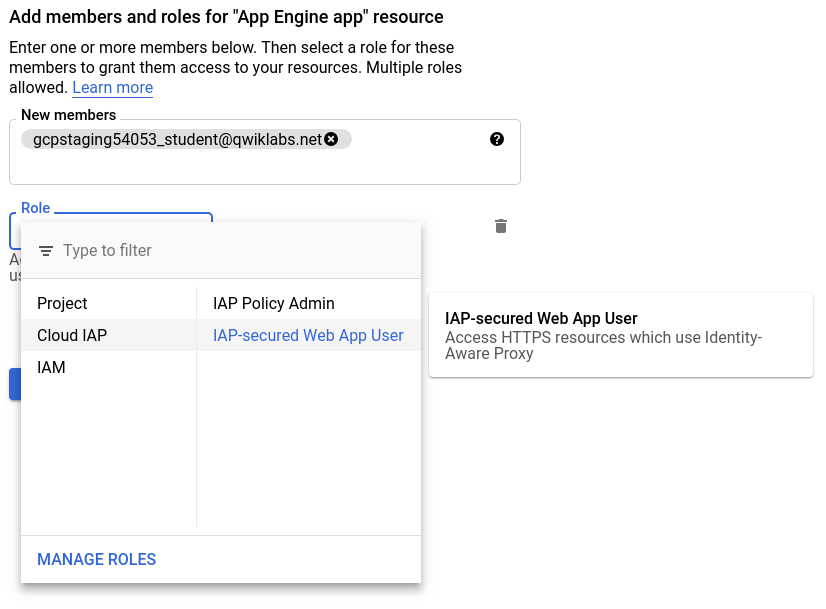

Volte à página do Identity-Aware Proxy do console, marque a caixa de seleção ao lado do aplicativo do App Engine e veja a barra lateral à direita da página. |

|

Cada endereço de e-mail, endereço do Grupo do Google ou nome de domínio do G Suite com permissão de acesso precisa ser adicionado como um membro. Clique em ADICIONAR MEMBRO. Insira seu endereço de e-mail e escolha o papel do usuário do app da Web protegido pelo IAP/Cloud IAP para atribuir a esse endereço. Você pode inserir mais endereços ou domínios do G Suite da mesma maneira. |

|

Clique em "Salvar". A mensagem "Política atualizada" aparecerá na parte inferior da janela.

Navegue de volta para o aplicativo e recarregue a página. Agora você verá o aplicativo da Web, porque já fez login com um usuário autorizado. No entanto, você ainda poderá ver a página "Você não tem acesso", já que o IAP não pode verificar sua autorização novamente. Nesse caso, siga estas etapas:

- Abra o navegador da Web no endereço da página inicial com o

/_gcp_iap/clear_login_cookieadicionado ao final do URL, como nohttps://iap-example-999999.appspot.com/_gcp_iap/clear_login_cookie. - Você verá uma nova tela "Fazer login com o Google", com sua conta já preenchida. Não clique na conta. Em vez disso, clique em "Usar outra conta" e insira novamente suas credenciais.

- Isso fará com que o IAP verifique novamente o acesso, e você verá a tela inicial do aplicativo.

Se você tiver acesso a outro navegador ou puder usar o modo de navegação anônima e tiver outra conta válida do Gmail ou G Suite, use isso para navegar até a página do aplicativo e fazer login com a outra conta. Como ela não foi autorizada, você verá a tela "You Don't Have Access" em vez do aplicativo.

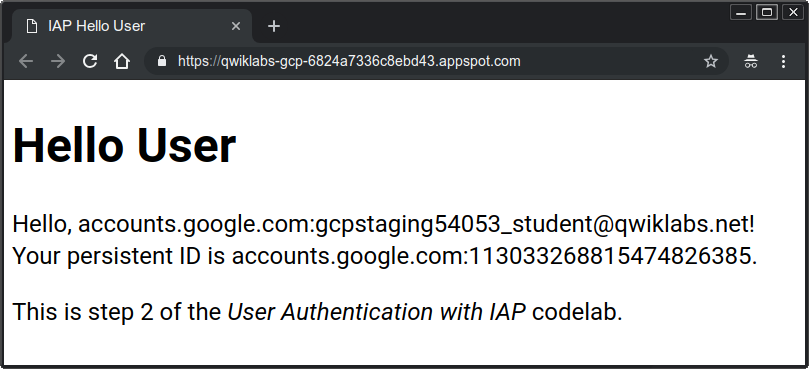

Quando um aplicativo é protegido com o IAP, ele pode usar as informações de identidade transmitidas pelo IAP no cabeçalho das solicitações da Web. Nesta etapa, o aplicativo receberá o endereço de e-mail do usuário que fez login e um ID de usuário único e permanente atribuído a ele pelo serviço de identidade do Google. Esses dados serão exibidos para o usuário na página de boas-vindas.

Esta é a etapa 2, e a última etapa terminou com o Cloud Shell aberto na pasta iap-codelab/1-HelloWorld. Abra a pasta desta etapa:

cd ~/iap-codelab/2-HelloUserfazer a implantação no App Engine;

Como a implantação leva alguns minutos, comece implantando o app no ambiente padrão do App Engine para Python 3.7:

gcloud app deployQuando aparecer uma mensagem perguntando se você quer continuar, digite Y para sim. Em alguns minutos, a implantação será concluída. Enquanto você espera, analise os arquivos do aplicativo conforme descrito abaixo.

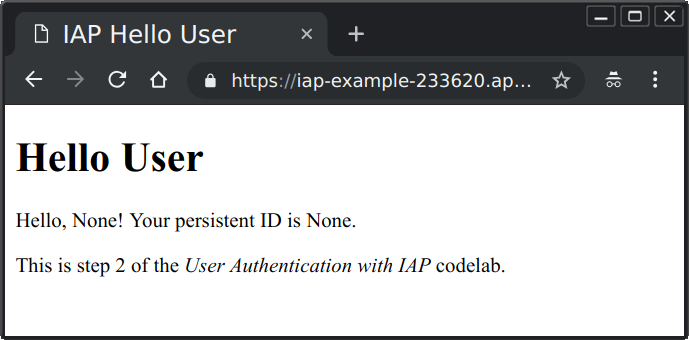

Quando a implantação estiver pronta, você verá uma mensagem informando que é possível ver o aplicativo com gcloud app browse. Insira este comando. Se uma nova guia não abrir no navegador, copie o link exibido e acesse-o em outra guia normalmente. Você verá uma página semelhante a esta:

Talvez seja necessário aguardar alguns minutos para que a nova versão do aplicativo substitua a anterior. Se necessário, atualize a página para ver algo semelhante ao exemplo acima.

Analise os arquivos do aplicativo

Essa pasta contém o mesmo conjunto de arquivos visto na Etapa 1, mas dois deles foram alterados: main.py e templates/index.html. O programa passou por mudanças para buscar as informações do usuário transmitidas pelo IAP no cabeçalho das solicitações, e o modelo agora exibe esses dados.

Há duas linhas em main.py que recebem os dados de identidade fornecidos pelo IAP:

user_email = request.headers.get('X-Goog-Authenticated-User-Email')

user_id = request.headers.get('X-Goog-Authenticated-User-ID')Os cabeçalhos X-Goog-Authenticated-User- são fornecidos pelo IAP, e os nomes são indiferentes a maiúsculas. Assim, eles podem ser escritos em letras minúsculas ou maiúsculas, se preferirem. Agora a instrução render_template inclui esses valores para eles serem exibidos:

page = render_template('index.html', email=user_email, id=user_id)Coloque os nomes em chaves duplas para que o modelo index.html mostre esses valores:

Hello, {{ email }}! Your persistent ID is {{ id }}.Como você pode ver, os dados fornecidos têm o prefixo accounts.google.com, mostrando a origem das informações. Se você quiser, o aplicativo poderá remover tudo até os dois pontos (inclusive esta pontuação) para exibir os valores brutos.

Desative o IAP

O que acontece com o aplicativo quando o IAP é desativado ou ignorado por outros aplicativos em execução no mesmo projeto na nuvem, por exemplo? Desative o IAP para saber.

Na janela do Console do Cloud, clique no ícone de menu no canto superior esquerdo da página, depois clique em "Segurança" e em "Identity-Aware Proxy". Clique no botão ativar do IAP ao lado do aplicativo do App Engine para desativá-lo. |

|

Você verá um aviso de que isso permitirá que todos os usuários acessem o aplicativo.

Atualize a página da Web do aplicativo. Você verá a mesma página, mas sem informações do usuário:

Como o aplicativo agora não está protegido, um usuário pode enviar uma solicitação da Web que parece ter passado pelo IAP. Por exemplo, é possível executar o seguinte comando curl no Cloud Shell para fazer isso (substitua <your-url-here> pelo URL correto do seu app):

curl -X GET <your-url-here> -H "X-Goog-Authenticated-User-Email: totally fake email"A página da Web será exibida na linha de comando e tem esta aparência:

<!doctype html>

<html>

<head>

<title>IAP Hello User</title>

</head>

<body>

<h1>Hello World</h1>

<p>

Hello, totally fake email! Your persistent ID is None.

</p>

<p>

This is step 2 of the <em>User Authentication with IAP</em>

codelab.

</p>

</body>

</html>

Não há como o aplicativo saber que o IAP foi desativado ou ignorado. Nos casos em que isso é um possível risco, a etapa 3 mostra uma solução.

Quando há o risco de o IAP ser desativado ou ignorado, o aplicativo pode verificar se as informações de identidade recebidas são válidas. Ele usa um terceiro cabeçalho de solicitação da Web adicionado pelo IAP, chamado X-Goog-IAP-JWT-Assertion. O valor do cabeçalho é um objeto assinado criptograficamente que também contém os dados de identidade do usuário. O aplicativo pode verificar a assinatura digital e usar os dados transmitidos neste objeto para ter certeza de que ele foi transmitido pelo IAP sem alterações.

A verificação da assinatura digital requer várias etapas adicionais, como a busca pelo conjunto mais recente de chaves públicas do Google. Você decide se o aplicativo precisa dessas etapas a mais com base na confidencialidade dele e no risco de que alguém possa desativar ou ignorar o IAP.

Esta é a etapa 3, e a última etapa terminou com o Cloud Shell aberto na pasta iap-codelab/2-HelloUser. Abra a pasta desta etapa:

cd ~/iap-codelab/3-HelloVerifiedUserFaça a implantação no App Engine

Implante o aplicativo no ambiente padrão do App Engine para Python 3.7:

gcloud app deployQuando aparecer uma mensagem perguntando se você quer continuar, digite Y para sim. Em alguns minutos, a implantação será concluída. Enquanto você espera, analise os arquivos do aplicativo conforme descrito abaixo.

Quando a implantação estiver pronta, você verá uma mensagem informando que é possível ver o aplicativo com gcloud app browse. Insira este comando. Se uma nova guia não abrir no navegador, copie o link exibido e acesse-o em outra guia normalmente.

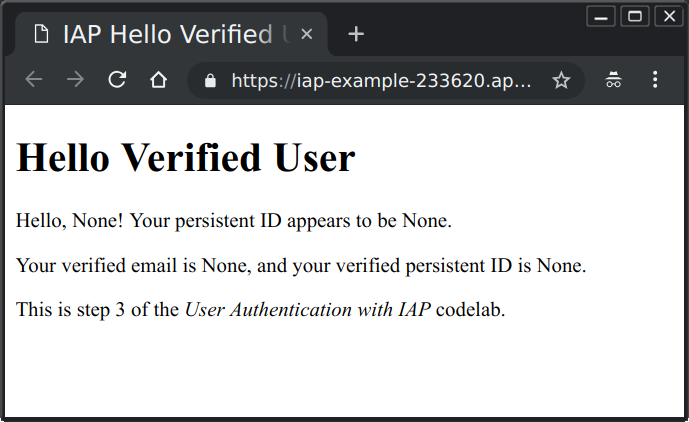

Lembre-se de que você desativou o IAP na etapa 2, portanto, nenhum dado de IAP foi fornecido ao aplicativo. Você verá uma página semelhante a esta:

Como antes, talvez seja preciso aguardar alguns minutos até que a versão mais recente da página apareça.

Como o IAP foi desativado, nenhuma informação do usuário está disponível. Agora, ative novamente o IAP.

Na janela do Console do Cloud, clique no ícone de menu no canto superior esquerdo da página, depois clique em "Segurança" e em "Identity-Aware Proxy". Clique no botão ativar do IAP ao lado do aplicativo do App Engine para ativá-lo novamente. |

|

Atualize a página. Ela será parecida com o exemplo a seguir:

O endereço de e-mail fornecido pelo método verificado não tem o prefixo accounts.google.com:.

Se o IAP estiver desativado ou for ignorado, não haverá dados verificados ou eles serão inválidos, porque eles só poderiam ter uma assinatura válida se fossem criados pelo proprietário das chaves privadas do Google.

Analise os arquivos do aplicativo

Esta pasta contém o mesmo conjunto de arquivos visto na Etapa 2, com dois arquivos alterados e um novo. O novo arquivo é auth.py, que fornece um método user() para recuperar e verificar as informações de identidade assinadas criptograficamente. Os arquivos alterados são main.py e templates/index.html, que agora usam os resultados desse método. Os cabeçalhos não verificados encontrados na etapa 2 também são exibidos para comparação.

A nova funcionalidade está principalmente na função user():

def user():

assertion = request.headers.get('X-Goog-IAP-JWT-Assertion')

if assertion is None:

return None, None

info = jwt.decode(

assertion,

keys(),

algorithms=['ES256'],

audience=audience()

)

return info['email'], info['sub']assertion são os dados assinados criptograficamente fornecidos no cabeçalho da solicitação especificada. O código usa uma biblioteca para validar e decodificar esses dados. A validação usa as chaves públicas atribuídas pelo Google para verificar os dados que assina e saber para que público os dados foram preparados (basicamente, o projeto do Google Cloud que está sendo protegido). As funções auxiliares keys() e audience() coletam e retornam esses valores.

O objeto assinado tem dois dados de que precisamos: o endereço de e-mail verificado e o valor de ID exclusivo, fornecido no campo padrão do sub, para assinante.

Isso conclui a Etapa 3.

Você implantou um aplicativo da Web do App Engine. Na etapa 1, você restringiu o acesso ao aplicativo apenas aos usuários escolhidos. Na etapa 2, você recuperou e exibiu a identidade dos usuários que o IAP permitiu acessar o aplicativo e viu como essas informações poderiam ser falsificadas se o IAP fosse desativado ou ignorado. Na etapa 3, você verificou as declarações assinadas criptograficamente da identidade do usuário, que não podem ser falsificadas.

Os únicos recursos do Google Cloud Platform usados neste codelab são instâncias do App Engine. Cada vez que você implantou o aplicativo, uma nova versão foi criada e continua existindo até ser excluída. Saia do laboratório para excluir o projeto e todos os recursos dele.