As contas são vinculadas usando os fluxos implícitos e de código de autorização do OAuth 2.0 padrão do setor. Seu serviço precisa oferecer suporte a endpoints de autorização e troca de token compatíveis com o OAuth 2.0.

No fluxo implícito, o Google abre o endpoint de autorização no navegador do usuário. Após o login, você retorna um token de acesso de longa duração para o Google. Agora, esse token de acesso está incluído em todas as solicitações enviadas pelo Google.

No fluxo do código de autorização, você precisa de dois endpoints:

O endpoint de autorização, que apresenta a interface de login aos usuários que ainda não fizeram login. O endpoint de autorização também cria um código de autorização de curta duração para registrar o consentimento dos usuários para o acesso solicitado.

O endpoint de troca de token, que é responsável por dois tipos de trocas:

- Troca um código de autorização por um token de atualização de longa duração e um de acesso de curta duração. Essa troca acontece quando o usuário passa pelo fluxo de vinculação de conta.

- Troca um token de atualização de longa duração por um de acesso de curta duração. Essa troca acontece quando o Google precisa de um novo token de acesso porque o anterior expirou.

Escolher um fluxo do OAuth 2.0

Embora o fluxo implícito seja mais simples de implementar, o Google recomenda que os tokens de acesso emitidos pelo fluxo implícito nunca expirem. Isso ocorre porque o usuário é forçado a vincular a conta novamente depois que um token expira com o fluxo implícito. Se você precisar da expiração do token por motivos de segurança, é altamente recomendável usar o fluxo de código de autorização.

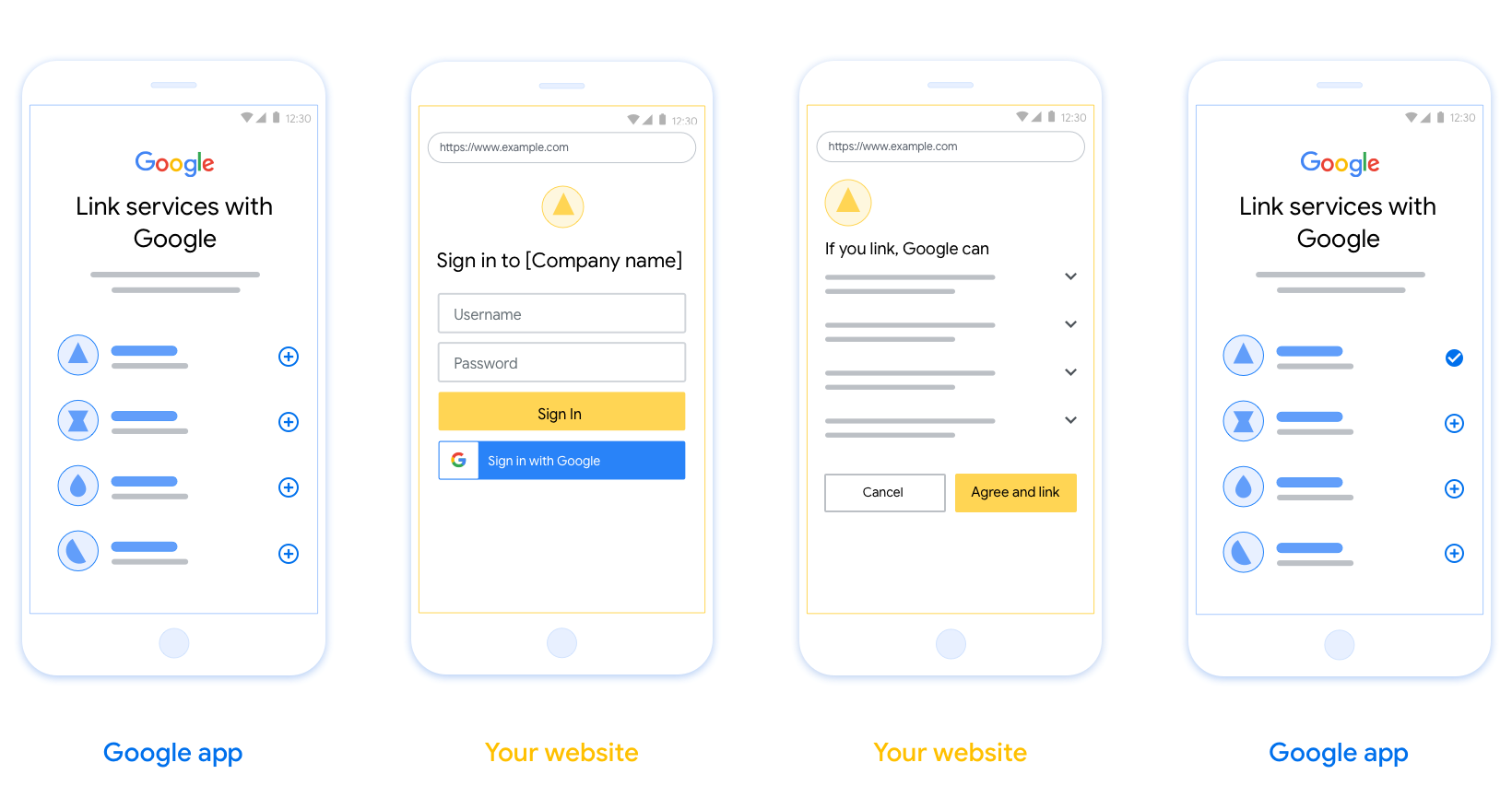

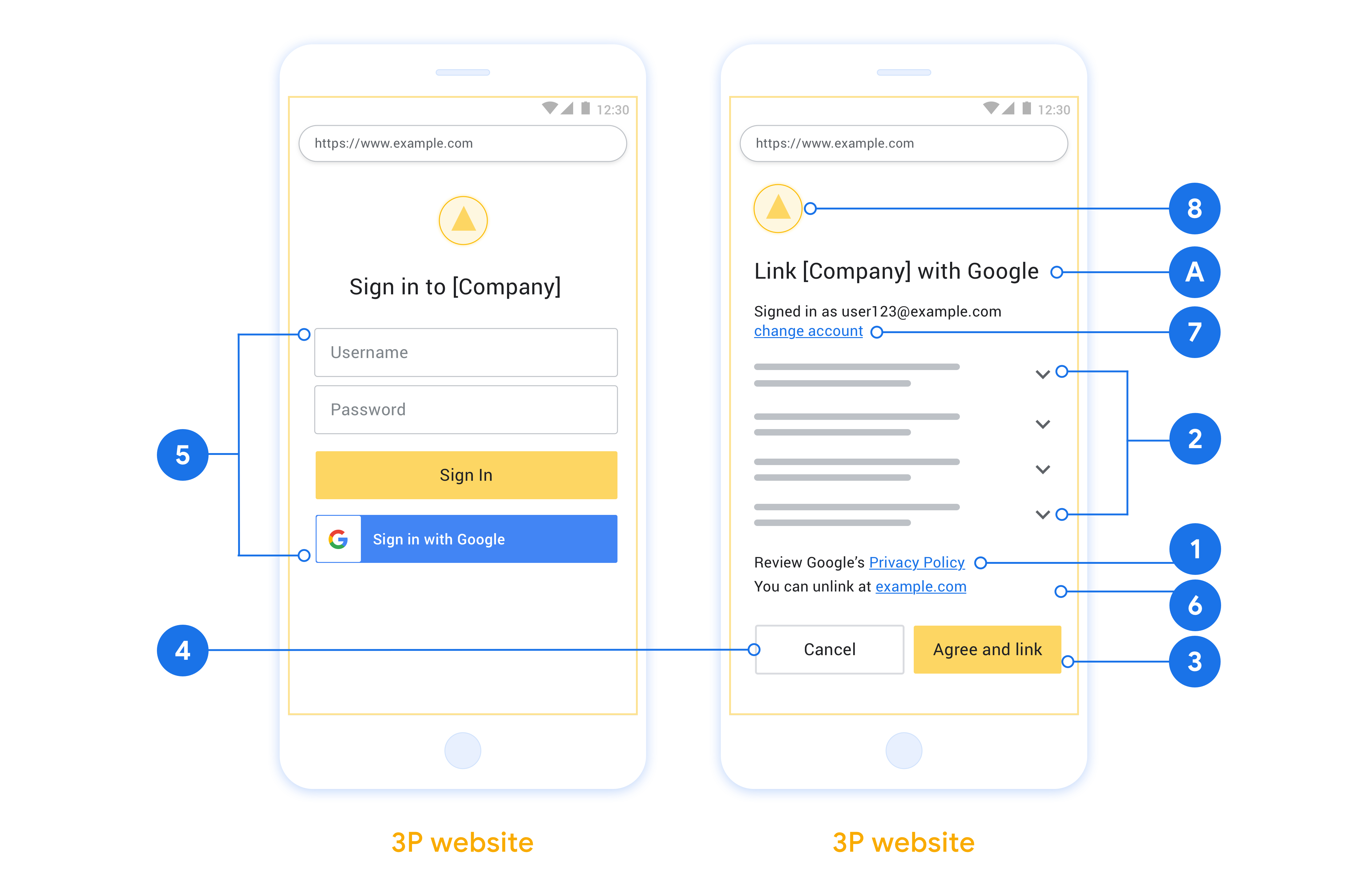

Diretrizes de design

Esta seção descreve os requisitos de design e as recomendações para a tela do usuário que você hospeda para fluxos de vinculação do OAuth. Depois de ser chamada pelo app do Google, a plataforma mostra uma página de login no Google e uma tela de consentimento de vinculação de conta para o usuário. O usuário é direcionado de volta ao app do Google depois de dar consentimento para vincular contas.

Requisitos

- É necessário informar que a conta do usuário será vinculada ao Google, não a um produto específico, como o Google Home ou o Google Assistente.

Recomendações

Portanto, recomendamos que você faça o seguinte:

Exibir a Política de Privacidade do Google. Incluir um link para a Política de Privacidade do Google na tela de consentimento.

Dados a serem compartilhados. Use uma linguagem clara e concisa para informar ao usuário quais dados o Google exige e por quê.

Call-to-action clara. Informe uma call-to-action clara na tela de consentimento, como "Concordar e vincular". Isso é necessário porque os usuários precisam entender quais dados eles precisam compartilhar com o Google para vincular as contas.

Possibilidade de cancelamento. Ofereça uma maneira de voltar ou cancelar, se o usuário não quiser fazer a vinculação.

Processo de login claro. Os usuários precisam ter um método claro para fazer login na Conta do Google, como campos para nome de usuário e senha ou Fazer login com o Google.

Possibilidade de desvincular. Ofereça um mecanismo para os usuários desvincularem, como um URL para as configurações da conta deles na sua plataforma. Como alternativa, é possível incluir um link para a Conta do Google, onde os usuários podem gerenciar a conta vinculada.

Capacidade de mudar a conta do usuário. Sugira um método para os usuários trocarem de conta. Isso é especialmente benéfico se os usuários tendem a ter várias contas.

- Se um usuário precisar fechar a tela de consentimento para alternar contas, envie um erro recuperável para o Google para que o usuário possa fazer login na conta desejada com a vinculação OAuth e o fluxo implícito.

Inclua seu logotipo. Mostre o logotipo da sua empresa na tela de consentimento. Use as diretrizes de estilo para posicionar o logotipo. Se você quiser mostrar também o logotipo do Google, consulte Logos e marcas registradas.

Criar o projeto

Para criar um projeto que use a vinculação de contas:

- Clique em Criar projeto.

- Digite um nome ou aceite a sugestão gerada.

- Confirme ou edite os campos restantes.

- Clique em Criar.

Para conferir o ID do projeto:

- Encontre seu projeto na tabela da página de destino. O ID do projeto aparece na coluna ID.

Configurar a tela de permissão OAuth

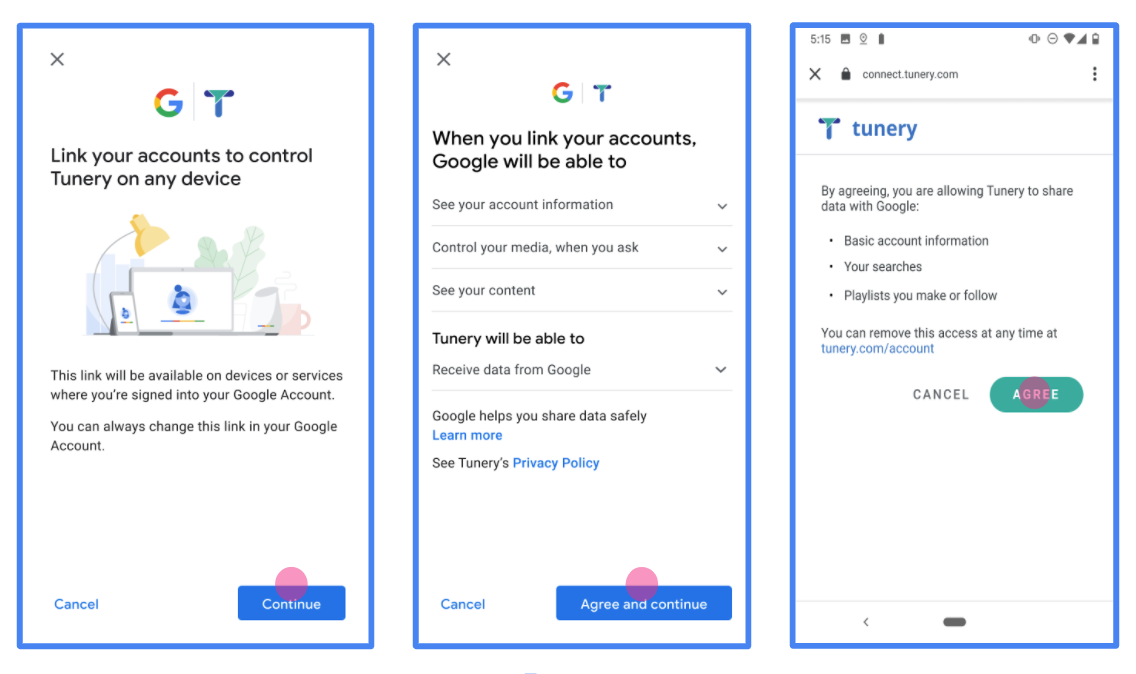

O processo de vinculação de contas do Google inclui uma tela de consentimento que informa aos usuários o aplicativo que está solicitando acesso aos dados, o tipo de dados que está sendo pedido e os termos aplicáveis. É necessário configurar a tela de consentimento do OAuth antes de gerar um ID do cliente da API do Google.

- Abra a página Tela de consentimento OAuth no console de APIs do Google.

- Se solicitado, selecione o projeto que você acabou de criar.

Na página "Tela de consentimento OAuth", preencha o formulário e clique no botão "Salvar".

Nome do aplicativo:o nome do aplicativo que precisa da permissão. O nome precisa refletir com precisão seu aplicativo e ser consistente com o nome que os usuários veem em outros lugares. O nome do aplicativo vai aparecer na tela de consentimento da vinculação de contas.

Logotipo do aplicativo:uma imagem na tela de permissão que ajuda os usuários a reconhecerem seu app. O logotipo aparece na tela de permissão para vinculação de contas e nas configurações da conta.

E-mail de suporte:para que os usuários entrem em contato com você a respeito do consentimento.

Escopos para APIs do Google:os escopos permitem que seu aplicativo acesse os dados particulares do Google do usuário. Para o caso de uso da vinculação de Conta do Google, o escopo padrão (e-mail, perfil, openid) é suficiente. Não é necessário adicionar escopos sensíveis. Geralmente, é uma prática recomendada solicitar escopos de forma incremental, no momento em que o acesso é necessário, em vez de fazer isso antecipadamente. Saiba mais.

Domínios autorizados:para proteger você e seus usuários, o Google permite apenas que aplicativos que autenticam usando o OAuth usem domínios autorizados. Os links dos seus aplicativos precisam ser hospedados em domínios autorizados. Saiba mais.

Link da página inicial do aplicativo:página inicial do seu aplicativo. Precisa ser hospedado em um domínio autorizado.

Link da Política de Privacidade do aplicativo:mostrado na tela de consentimento da vinculação de Contas do Google. Precisa ser hospedado em um domínio autorizado.

Link dos Termos de Serviço do aplicativo (opcional): precisa estar hospedado em um domínio autorizado.

Figura 1. Tela de consentimento para vinculação de contas do Google para um aplicativo fictício, o Tunery

Verifique o "Status da verificação". Se o aplicativo precisar de verificação, clique no botão "Enviar para verificação". Consulte os requisitos de verificação do OAuth para mais detalhes.

Implementar seu servidor OAuth

Para oferecer suporte ao fluxo implícito do OAuth 2.0, seu serviço faz uma autorização de destino disponível por HTTPS. Esse endpoint é responsável pela autenticação e obter consentimento dos usuários para acesso aos dados. O endpoint de autorização apresenta uma interface de login aos usuários que ainda não estão conectados e registra consentir com o acesso solicitado.

Quando um aplicativo do Google precisar chamar uma das APIs autorizadas do seu serviço, O Google usa esse endpoint para receber permissão dos usuários e chamar essas APIs em nome deles.

Uma sessão de fluxo implícito do OAuth 2.0 típica iniciada pelo Google tem o seguinte fluxo:

- O Google abre seu endpoint de autorização no navegador do usuário. A o usuário faz login, caso ainda não tenha feito, e concede ao Google permissão para acessar os dados com a API, caso ainda não tenham concedido permissão.

- Seu serviço cria um token de acesso e o retorna para Google. Para fazer isso, redirecione o navegador do usuário de volta para o Google com o acesso token anexado à solicitação.

- O Google chama as APIs do seu serviço e anexa o token de acesso com cada solicitação. O serviço verifica se o token de acesso concede ao Google autorização para acessar a API e, em seguida, conclui a chamada de API.

Processar solicitações de autorização

Quando um aplicativo do Google precisa vincular uma conta usando um OAuth 2.0. fluxo implícito, o Google envia o usuário para seu endpoint de autorização com um que inclua os seguintes parâmetros:

| Parâmetros de endpoint de autorização | |

|---|---|

client_id |

O ID do cliente que você atribuiu ao Google. |

redirect_uri |

O URL para o qual você envia a resposta para essa solicitação. |

state |

Um valor de contabilidade que é retornado ao Google inalterado na URI de redirecionamento. |

response_type |

O tipo de valor a ser retornado na resposta. Para a implementação implícita do OAuth 2.0

fluxo, o tipo de resposta será sempre token. |

user_locale |

A configuração de idioma da Conta do Google no RFC5646 formato usado para localizar seu conteúdo no idioma de preferência do usuário. |

Por exemplo, se o endpoint de autorização estiver disponível em

https://myservice.example.com/auth, uma solicitação terá esta aparência:

GET https://myservice.example.com/auth?client_id=GOOGLE_CLIENT_ID&redirect_uri=REDIRECT_URI&state=STATE_STRING&response_type=token&user_locale=LOCALE

Para que o endpoint de autorização processe solicitações de login, faça o seguinte: etapas:

Verifique os valores

client_ideredirect_uripara impedir a concessão de acesso a apps clientes não intencionais ou configurados incorretamente:- Confirme se o

client_idcorresponde ao ID do cliente que você atribuídas ao Google. - Confirme se o URL especificado pelo

redirect_uritem o seguinte formato:https://oauth-redirect.googleusercontent.com/r/YOUR_PROJECT_ID https://oauth-redirect-sandbox.googleusercontent.com/r/YOUR_PROJECT_ID

- Confirme se o

Verifique se o usuário está conectado ao seu serviço. Se o usuário não tiver feito login conclua o fluxo de login ou inscrição do serviço.

Gere um token de acesso para o Google acessar sua API. A token de acesso pode ser qualquer valor de string, mas deve representar exclusivamente o usuário e o cliente a que o token se destina e não pode ser adivinhado.

Envia uma resposta HTTP que redireciona o navegador do usuário para o URL especificado pelo parâmetro

redirect_uri. Inclua todos os elementos parâmetros a seguir no fragmento de URL:access_token: o token de acesso que você acabou de gerartoken_type: a stringbearerstate: o valor de estado não modificado do original. solicitação

Veja a seguir um exemplo de URL resultante:

https://oauth-redirect.googleusercontent.com/r/YOUR_PROJECT_ID#access_token=ACCESS_TOKEN&token_type=bearer&state=STATE_STRING

O gerenciador de redirecionamento do OAuth 2.0 do Google recebe o token de acesso e confirma

que o valor state não mudou. Depois que o Google tiver

token de acesso do seu serviço, o Google o anexa às chamadas subsequentes

às APIs de serviço.

Processar solicitações userinfo

O endpoint userinfo é um recurso protegido pelo OAuth 2.0 que retorna declarações sobre o usuário vinculado. A implementação e hospedagem do endpoint userinfo é opcional, exceto nos seguintes casos de uso:

- Login da conta vinculada com o Google One Tap.

- Assinatura sem atrito no AndroidTV.

Depois que o token de acesso for recuperado do endpoint do token, o Google enviará uma solicitação ao endpoint de informações do usuário para recuperar informações básicas de perfil sobre o usuário vinculado.

| cabeçalhos de solicitação do endpoint userinfo | |

|---|---|

Authorization header |

O token de acesso do tipo Bearer. |

Por exemplo, se seu ponto de extremidade de informações do usuário estiver disponível em

https://myservice.example.com/userinfo, uma solicitação terá esta aparência:

GET /userinfo HTTP/1.1 Host: myservice.example.com Authorization: Bearer ACCESS_TOKEN

Para que o endpoint userinfo processe solicitações, siga estas etapas:

- Extrair o token de acesso do cabeçalho "Autorização" e retornar as informações do usuário associado ao token de acesso.

- Se o token de acesso for inválido, retorne o erro "HTTP 401 Unused" ao usar o cabeçalho de resposta

WWW-Authenticate. Veja abaixo um exemplo de resposta de erro userinfo:HTTP/1.1 401 Unauthorized WWW-Authenticate: error="invalid_token", error_description="The Access Token expired"

Se o token de acesso for válido, retorne uma resposta HTTP 200 com o seguinte objeto JSON no corpo do HTTPS resposta:

{ "sub": "USER_UUID", "email": "EMAIL_ADDRESS", "given_name": "FIRST_NAME", "family_name": "LAST_NAME", "name": "FULL_NAME", "picture": "PROFILE_PICTURE", }resposta do endpoint userinfo subUm ID exclusivo que identifica o usuário no seu sistema. emailEndereço de e-mail do usuário. given_nameOpcional:nome do usuário. family_nameOpcional:sobrenome do usuário. nameOpcional:o nome completo do usuário. pictureOpcional:foto do perfil do usuário.

Como validar a implementação

É possível validar sua implementação usando a ferramenta OAuth 2.0 Playground.

Na ferramenta, siga estas etapas:

- Clique em Configuração para abrir a janela de configuração do OAuth 2.0.

- No campo Fluxo do OAuth, selecione Lado do cliente.

- No campo Endpoints OAuth, selecione Personalizado.

- Especifique o endpoint OAuth 2.0 e o ID do cliente atribuído ao Google nos campos correspondentes.

- Na seção Etapa 1, não selecione nenhum escopo do Google. Em vez disso, deixe esse campo em branco ou digite um escopo válido para seu servidor (ou uma string arbitrária se você não usar escopos do OAuth). Quando terminar, clique em Autorizar APIs.

- Nas seções Etapa 2 e Etapa 3, siga o fluxo OAuth 2.0 e verifique se cada etapa funciona conforme o esperado.

É possível validar sua implementação usando a ferramenta Demo de vinculação de Contas do Google.

Na ferramenta, siga estas etapas:

- Clique no botão Fazer login com o Google.

- Escolha a conta que você quer vincular.

- Insira o ID do serviço.

- Opcionalmente, insira um ou mais escopos para os quais você vai solicitar acesso.

- Clique em Iniciar demonstração.

- Quando solicitado, confirme que você pode consentir e negar o pedido de vinculação.

- Confirme se você foi redirecionado para a plataforma.