Übersicht

Bei der optimierten OAuth-basierten Google Log-in-Verknüpfung wird Google Log-in zusätzlich zur OAuth-Verknüpfung verwendet. So können Google-Nutzer Konten nahtlos verknüpfen und Konten erstellen, um mit ihrem Google-Konto ein neues Konto in Ihrem Dienst zu erstellen.

So verknüpfen Sie Konten mit OAuth und Google Sign-In:

- Bitten Sie den Nutzer zuerst, seine Einwilligung zum Zugriff auf sein Google-Profil zu erteilen.

- Prüfe anhand der Informationen in seinem Profil, ob das Nutzerkonto vorhanden ist.

- Verknüpfen Sie die Konten für bestehende Nutzer.

- Wenn Sie in Ihrem Authentifizierungssystem keinen entsprechenden Nutzer finden, validieren Sie das von Google empfangene ID-Token. Sie können dann einen Nutzer basierend auf den Profilinformationen im ID-Token erstellen.

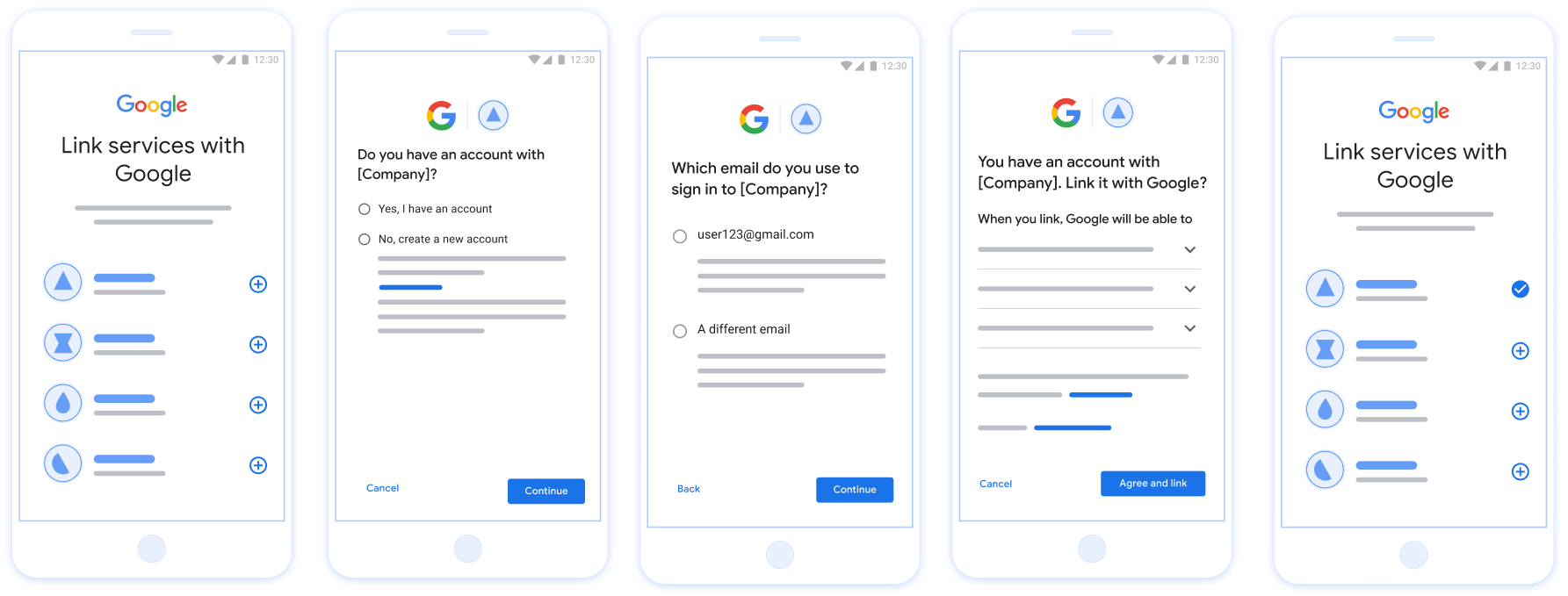

Abbildung 1. Kontoverknüpfung auf dem Smartphone eines Nutzers mit optimierter Verknüpfung

Anforderungen für die vereinfachte Verknüpfung

- Implementiere den grundlegenden OAuth-Verknüpfungsvorgang für das Web. Ihr Dienst muss OAuth 2.0-konforme Autorisierungs- und Token-Austauschendpunkte unterstützen.

- Der Token-Austausch-Endpunkt muss JSON Web Token (JWT)-Behauptungen unterstützen und die Intents

check,createundgetimplementieren.

OAuth-Server implementieren

Der Token-Austauschendpunkt muss die Intents check, create und get unterstützen. Unten sind die Schritte zu sehen, die während des Kontoverknüpfungsvorgangs ausgeführt werden, und es wird angegeben, wann die verschiedenen Intents aufgerufen werden:

- Hat der Nutzer ein Konto in Ihrem Authentifizierungssystem? (Nutzer wählt JA oder NEIN aus)

- JA : Verwendet der Nutzer die mit seinem Google-Konto verknüpfte E-Mail-Adresse, um sich auf Ihrer Plattform anzumelden? (Nutzer wählt JA oder NEIN aus)

- JA : Hat der Nutzer ein übereinstimmendes Konto in Ihrem Authentifizierungssystem? (

check intentwird zur Bestätigung aufgerufen)- JA :

get intentwird aufgerufen und das Konto wird verknüpft, wenn „get intent“ erfolgreich zurückgegeben wird. - NEIN : Neues Konto erstellen? (Nutzer wählt JA oder NEIN aus)

- JA :

create intentwird aufgerufen und das Konto wird verknüpft, wenn „create intent“ erfolgreich zurückgegeben wird. - NEIN : Der Web-OAuth-Vorgang wird ausgelöst, der Nutzer wird zu seinem Browser weitergeleitet und hat die Möglichkeit, eine andere E-Mail-Adresse zu verknüpfen.

- JA :

- JA :

- NEIN : Der OAuth-Webablauf wird ausgelöst, der Nutzer wird zu seinem Browser weitergeleitet und hat die Möglichkeit, eine andere E-Mail-Adresse zu verknüpfen.

- JA : Hat der Nutzer ein übereinstimmendes Konto in Ihrem Authentifizierungssystem? (

- NEIN : Hat der Nutzer ein übereinstimmendes Konto in Ihrem Authentifizierungssystem? (

check intentwird zur Bestätigung aufgerufen)- JA :

get intentwird aufgerufen und das Konto wird verknüpft, wenn „get intent“ erfolgreich zurückgegeben wird. - NEIN :

create intentwird aufgerufen und das Konto wird verknüpft, wenn „create intent“ erfolgreich zurückgegeben wird.

- JA :

- JA : Verwendet der Nutzer die mit seinem Google-Konto verknüpfte E-Mail-Adresse, um sich auf Ihrer Plattform anzumelden? (Nutzer wählt JA oder NEIN aus)

Nach einem vorhandenen Nutzerkonto suchen (Intent überprüfen)

Nachdem der Nutzer seine Einwilligung für den Zugriff auf sein Google-Profil erteilt hat, sendet Google eine -Anfrage, die eine signierte Bestätigung der Identität des Google-Nutzers enthält. Die Assertion enthält Informationen wie die Google-Konto-ID, Name und E-Mail-Adresse. Der Tokenaustausch-Endpunkt, der für Ihr diese Anfrage verarbeitet.

Wenn das entsprechende Google-Konto bereits in Ihrer Authentifizierung vorhanden ist

reagiert, antwortet der Endpunkt des Tokenaustauschs mit account_found=true. Wenn die

Das Google-Konto stimmt mit keinem vorhandenen Nutzer überein, Ihr Endpunkt für den Tokenaustausch

gibt den Fehler „HTTP 404 Not Found“ mit account_found=false zurück.

Die Anfrage hat das folgende Format:

POST /token HTTP/1.1 Host: oauth2.example.com Content-Type: application/x-www-form-urlencoded grant_type=urn:ietf:params:oauth:grant-type:jwt-bearer&intent=check&assertion=JWT&scope=SCOPES&client_id=GOOGLE_CLIENT_ID&client_secret=GOOGLE_CLIENT_SECRET

Der Endpunkt des Tokenaustauschs muss die folgenden Parameter verarbeiten können:

| Parameter für Tokenendpunkt | |

|---|---|

intent |

Bei diesen Anfragen lautet der Wert dieses Parameters

check |

grant_type |

Der Tokentyp, der ausgetauscht wird. Bei diesen Anfragen

den Wert urn:ietf:params:oauth:grant-type:jwt-bearer hat. |

assertion |

Ein JSON Web Token (JWT), das eine signierte Assertion der Google der Identität des Nutzers. Das JWT enthält Informationen wie die ID, Name und E-Mail-Adresse des Google-Kontos |

client_id |

Die Client-ID, die Sie Google zugewiesen haben. |

client_secret |

Der Clientschlüssel, den Sie Google zugewiesen haben. |

Ihr Endpunkt für den Tokenaustausch muss die folgenden Schritte ausführen, um auf die Intent-Anfragen check zu antworten:

- Validieren und decodieren Sie die JWT-Assertion.

- Prüfen Sie, ob das Google-Konto bereits in Ihrem Authentifizierungssystem vorhanden ist.

验证和解码 JWT 断言

您可以使用 适用于您所用语言的 JWT 解码库。使用 Google 的公钥,在 JWK 或 PEM 格式,用于验证 令牌的签名。

解码后,JWT 断言如以下示例所示:

{ "sub": "1234567890", // The unique ID of the user's Google Account "iss": "https://accounts.google.com", // The assertion's issuer "aud": "123-abc.apps.googleusercontent.com", // Your server's client ID "iat": 233366400, // Unix timestamp of the assertion's creation time "exp": 233370000, // Unix timestamp of the assertion's expiration time "name": "Jan Jansen", "given_name": "Jan", "family_name": "Jansen", "email": "jan@gmail.com", // If present, the user's email address "email_verified": true, // true, if Google has verified the email address "hd": "example.com", // If present, the host domain of the user's GSuite email address // If present, a URL to user's profile picture "picture": "https://lh3.googleusercontent.com/a-/AOh14GjlTnZKHAeb94A-FmEbwZv7uJD986VOF1mJGb2YYQ", "locale": "en_US" // User's locale, from browser or phone settings }

除了验证令牌的签名之外,还要验证断言的

颁发者(iss 字段)为 https://accounts.google.com,

(aud 字段)是分配给您的客户端 ID,并且令牌未过期

(exp 字段)。

使用 email、email_verified 和 hd 字段,您可以确定

Google 负责托管电子邮件地址,并对其具有权威性。如果 Google

权威性 - 用户当前被认定为合法账号所有者

您可以跳过密码或其他验证方法。否则,这些方法

可用于在关联之前验证账号。

Google 具有权威性的情形:

email的后缀为@gmail.com,这是一个 Gmail 账号。email_verified为 true 且hd已设置,这是 G Suite 账号。

用户无需使用 Gmail 或 G Suite 即可注册 Google 账号。时间

email 不包含 @gmail.com 后缀,且 hd 不存在 Google 不

建议使用权威凭据和密码或其他验证方法进行验证

用户。email_verified 可能为 true,因为 Google 最初验证了

创建 Google 账号后,该用户会获得第三方的所有权,

后,电子邮件账号可能已更改。

Prüfen, ob das Google-Konto bereits in Ihrem Authentifizierungssystem vorhanden ist

Prüfen Sie, ob eine der folgenden Bedingungen erfüllt ist:

- Die Google-Konto-ID, die Sie im Feld

subder Assertion finden, gehört Ihrem Nutzer Datenbank. - Die E-Mail-Adresse in der Assertion stimmt mit einem Nutzer in Ihrer Nutzerdatenbank überein.

Wenn eine der Bedingungen erfüllt ist, hat sich der Nutzer bereits registriert. In diesem Fall eine Antwort wie die folgende zurückgeben:

HTTP/1.1 200 Success

Content-Type: application/json;charset=UTF-8

{

"account_found":"true",

}

Wenn weder die Google-Konto-ID noch die E-Mail-Adresse im

Assertion mit einem Nutzer in Ihrer Datenbank übereinstimmt, hat sich dieser Nutzer noch nicht registriert. In

muss der Tokenaustausch-Endpunkt mit dem HTTP-Fehler 404

der "account_found": "false" angibt, wie im folgenden Beispiel:

HTTP/1.1 404 Not found

Content-Type: application/json;charset=UTF-8

{

"account_found":"false",

}

Handle automatic linking (get intent)

After the user gives consent to access their Google profile, Google sends a request that contains a signed assertion of the Google user's identity. The assertion contains information that includes the user's Google Account ID, name, and email address. The token exchange endpoint configured for your project handles that request.

If the corresponding Google Account is already present in your authentication

system, your token exchange endpoint returns a token for the user. If the

Google Account doesn't match an existing user, your token exchange endpoint

returns a linking_error error and optional login_hint.

The request has the following form:

POST /token HTTP/1.1 Host: oauth2.example.com Content-Type: application/x-www-form-urlencoded grant_type=urn:ietf:params:oauth:grant-type:jwt-bearer&intent=get&assertion=JWT&scope=SCOPES&client_id=GOOGLE_CLIENT_ID&client_secret=GOOGLE_CLIENT_SECRET

Your token exchange endpoint must be able to handle the following parameters:

| Token endpoint parameters | |

|---|---|

intent |

For these requests, the value of this parameter is get. |

grant_type |

The type of token being exchanged. For these requests, this

parameter has the value urn:ietf:params:oauth:grant-type:jwt-bearer. |

assertion |

A JSON Web Token (JWT) that provides a signed assertion of the Google user's identity. The JWT contains information that includes the user's Google Account ID, name, and email address. |

scope |

Optional: Any scopes that you've configured Google to request from users. |

client_id |

The client ID you assigned to Google. |

client_secret |

The client secret you assigned to Google. |

To respond to the get intent requests, your token exchange endpoint must perform the following steps:

- Validate and decode the JWT assertion.

- Check if the Google account is already present in your authentication system.

验证和解码 JWT 断言

您可以使用 适用于您所用语言的 JWT 解码库。使用 Google 的公钥,在 JWK 或 PEM 格式,用于验证 令牌的签名。

解码后,JWT 断言如以下示例所示:

{ "sub": "1234567890", // The unique ID of the user's Google Account "iss": "https://accounts.google.com", // The assertion's issuer "aud": "123-abc.apps.googleusercontent.com", // Your server's client ID "iat": 233366400, // Unix timestamp of the assertion's creation time "exp": 233370000, // Unix timestamp of the assertion's expiration time "name": "Jan Jansen", "given_name": "Jan", "family_name": "Jansen", "email": "jan@gmail.com", // If present, the user's email address "email_verified": true, // true, if Google has verified the email address "hd": "example.com", // If present, the host domain of the user's GSuite email address // If present, a URL to user's profile picture "picture": "https://lh3.googleusercontent.com/a-/AOh14GjlTnZKHAeb94A-FmEbwZv7uJD986VOF1mJGb2YYQ", "locale": "en_US" // User's locale, from browser or phone settings }

除了验证令牌的签名之外,还要验证断言的

颁发者(iss 字段)为 https://accounts.google.com,

(aud 字段)是分配给您的客户端 ID,并且令牌未过期

(exp 字段)。

使用 email、email_verified 和 hd 字段,您可以确定

Google 负责托管电子邮件地址,并对其具有权威性。如果 Google

权威性 - 用户当前被认定为合法账号所有者

您可以跳过密码或其他验证方法。否则,这些方法

可用于在关联之前验证账号。

Google 具有权威性的情形:

email的后缀为@gmail.com,这是一个 Gmail 账号。email_verified为 true 且hd已设置,这是 G Suite 账号。

用户无需使用 Gmail 或 G Suite 即可注册 Google 账号。时间

email 不包含 @gmail.com 后缀,且 hd 不存在 Google 不

建议使用权威凭据和密码或其他验证方法进行验证

用户。email_verified 可能为 true,因为 Google 最初验证了

创建 Google 账号后,该用户会获得第三方的所有权,

后,电子邮件账号可能已更改。

Check if the Google account is already present in your authentication system

Check whether either of the following conditions are true:

- The Google Account ID, found in the assertion's

subfield, is in your user database. - The email address in the assertion matches a user in your user database.

If an account is found for the user, issue an access token and return the values in a JSON object in the body of your HTTPS response, like in the following example:

{ "token_type": "Bearer", "access_token": "ACCESS_TOKEN", "refresh_token": "REFRESH_TOKEN", "expires_in": SECONDS_TO_EXPIRATION }

In some cases, account linking based on ID token might fail for the user. If it

does so for any reason, your token exchange endpoint needs to reply with a HTTP

401 error that specifies error=linking_error, as the following example shows:

HTTP/1.1 401 Unauthorized

Content-Type: application/json;charset=UTF-8

{

"error":"linking_error",

"login_hint":"foo@bar.com"

}

When Google receives a 401 error response with linking_error, Google sends

the user to your authorization endpoint with login_hint as a parameter. The

user completes account linking using the OAuth linking flow in their browser.

Kontoerstellung über Google Log-in durchführen (Create-Intent)

Wenn ein Nutzer ein Konto bei Ihrem Dienst erstellen muss, stellt Google eine Anfrage

zu Ihrem Tokenaustausch-Endpunkt, der intent=create angibt.

Die Anfrage hat das folgende Format:

POST /token HTTP/1.1 Host: oauth2.example.com Content-Type: application/x-www-form-urlencoded response_type=token&grant_type=urn:ietf:params:oauth:grant-type:jwt-bearer&scope=SCOPES&intent=create&assertion=JWT&client_id=GOOGLE_CLIENT_ID&client_secret=GOOGLE_CLIENT_SECRET

Der Endpunkt des Tokenaustauschs muss die folgenden Parameter verarbeiten können:

| Parameter für Tokenendpunkt | |

|---|---|

intent |

Bei diesen Anfragen lautet der Wert des Parameters create. |

grant_type |

Der Tokentyp, der ausgetauscht wird. Bei diesen Anfragen

den Wert urn:ietf:params:oauth:grant-type:jwt-bearer hat. |

assertion |

Ein JSON Web Token (JWT), das eine signierte Assertion der Google der Identität des Nutzers. Das JWT enthält Informationen wie die ID, Name und E-Mail-Adresse des Google-Kontos |

client_id |

Die Client-ID, die Sie Google zugewiesen haben. |

client_secret |

Der Clientschlüssel, den Sie Google zugewiesen haben. |

Das JWT im Parameter assertion enthält die Google-Konto-ID des Nutzers,

und die E-Mail-Adresse, mit der Sie ein neues Konto auf Ihrem

.

Ihr Endpunkt für den Tokenaustausch muss die folgenden Schritte ausführen, um auf die Intent-Anfragen create zu antworten:

- Validieren und decodieren Sie die JWT-Assertion.

- Validieren Sie die Nutzerinformationen und erstellen Sie ein neues Konto.

验证和解码 JWT 断言

您可以使用 适用于您所用语言的 JWT 解码库。使用 Google 的公钥,在 JWK 或 PEM 格式,用于验证 令牌的签名。

解码后,JWT 断言如以下示例所示:

{ "sub": "1234567890", // The unique ID of the user's Google Account "iss": "https://accounts.google.com", // The assertion's issuer "aud": "123-abc.apps.googleusercontent.com", // Your server's client ID "iat": 233366400, // Unix timestamp of the assertion's creation time "exp": 233370000, // Unix timestamp of the assertion's expiration time "name": "Jan Jansen", "given_name": "Jan", "family_name": "Jansen", "email": "jan@gmail.com", // If present, the user's email address "email_verified": true, // true, if Google has verified the email address "hd": "example.com", // If present, the host domain of the user's GSuite email address // If present, a URL to user's profile picture "picture": "https://lh3.googleusercontent.com/a-/AOh14GjlTnZKHAeb94A-FmEbwZv7uJD986VOF1mJGb2YYQ", "locale": "en_US" // User's locale, from browser or phone settings }

除了验证令牌的签名之外,还要验证断言的

颁发者(iss 字段)为 https://accounts.google.com,

(aud 字段)是分配给您的客户端 ID,并且令牌未过期

(exp 字段)。

使用 email、email_verified 和 hd 字段,您可以确定

Google 负责托管电子邮件地址,并对其具有权威性。如果 Google

权威性 - 用户当前被认定为合法账号所有者

您可以跳过密码或其他验证方法。否则,这些方法

可用于在关联之前验证账号。

Google 具有权威性的情形:

email的后缀为@gmail.com,这是一个 Gmail 账号。email_verified为 true 且hd已设置,这是 G Suite 账号。

用户无需使用 Gmail 或 G Suite 即可注册 Google 账号。时间

email 不包含 @gmail.com 后缀,且 hd 不存在 Google 不

建议使用权威凭据和密码或其他验证方法进行验证

用户。email_verified 可能为 true,因为 Google 最初验证了

创建 Google 账号后,该用户会获得第三方的所有权,

后,电子邮件账号可能已更改。

Nutzerinformationen validieren und neues Konto erstellen

Prüfen Sie, ob eine der folgenden Bedingungen erfüllt ist:

- Die Google-Konto-ID, die Sie im Feld

subder Assertion finden, gehört Ihrem Nutzer Datenbank. - Die E-Mail-Adresse in der Assertion stimmt mit einem Nutzer in Ihrer Nutzerdatenbank überein.

Wenn eine der Bedingungen zutrifft, fordern Sie den Nutzer auf, sein vorhandenes Konto zu verknüpfen.

mit ihrem Google-Konto. Antworten Sie dazu mit einem HTTP 401-Fehler auf die Anfrage.

der error=linking_error angibt und die E-Mail-Adresse des Nutzers als

login_hint. Hier ist eine Beispielantwort:

HTTP/1.1 401 Unauthorized

Content-Type: application/json;charset=UTF-8

{

"error":"linking_error",

"login_hint":"foo@bar.com"

}

Wenn Google eine 401-Fehlerantwort mit linking_error erhält, sendet Google

den Nutzer zu Ihrem Autorisierungsendpunkt mit login_hint als Parameter. Die

Der Nutzer schließt die Kontoverknüpfung mithilfe des OAuth-Verknüpfungsvorgangs in seinem Browser ab.

Wenn keine der beiden Bedingungen zutrifft, erstellen Sie ein neues Nutzerkonto mit den entsprechenden Informationen. die im JWT bereitgestellt werden. Für neue Konten wird normalerweise kein Passwort festgelegt. Es ist empfohlen, Google Log-in auf anderen Plattformen hinzuzufügen, damit Nutzer in allen Oberflächen Ihrer App bei Google anmelden. Alternativ können Sie kann dem Nutzer per E-Mail einen Link senden, mit dem die Passwortwiederherstellung gestartet wird. , um ein Passwort für die Anmeldung auf anderen Plattformen festzulegen.

Wenn die Erstellung abgeschlossen ist, geben Sie ein Zugriffstoken aus und geben die Werte in einem JSON-Objekt in den Text Ihrer HTTPS-Antwort ein, wie im folgenden Beispiel:

{ "token_type": "Bearer", "access_token": "ACCESS_TOKEN", "refresh_token": "REFRESH_TOKEN", "expires_in": SECONDS_TO_EXPIRATION }

Google API-Client-ID abrufen

Sie müssen Ihre Google API-Client-ID während der Registrierung für die Kontoverknüpfung angeben.

So rufen Sie Ihre API-Client-ID mit dem Projekt ab, das Sie bei der OAuth-Verknüpfung erstellt haben. Führen Sie dazu folgende Schritte aus:

Erstellen oder wählen Sie ein Google APIs-Projekt aus.

Wenn Ihr Projekt keine Client-ID für den Webanwendungstyp hat, klicken Sie auf Client erstellen, um eine zu erstellen. Geben Sie im Feld Autorisierte JavaScript-Quellen die Domain Ihrer Website an. Wenn Sie lokale Tests oder die Entwicklung durchführen, müssen Sie dem Feld Autorisierte JavaScript-Quellen sowohl

http://localhostals auchhttp://localhost:<port_number>hinzufügen.

Implementierung validieren

您可以使用 OAuth 2.0 Playground 工具验证您的实现。

在该工具中,执行以下步骤:

- 点击配置 以打开 OAuth 2.0 配置窗口。

- 在 OAuth flow 字段中,选择 Client-side(客户端)。

- 在 OAuth 端点字段中,选择自定义。

- 在相应字段中指定您的 OAuth 2.0 端点和您分配给 Google 的客户端 ID。

- 在第 1 步部分,不要选择任何 Google 范围。请将此字段留空或输入对服务器有效的范围(如果您不使用 OAuth 范围,则可以输入任意字符串)。完成后,点击授权 API。

- 在 Step 2 和 Step 3 部分中,完成 OAuth 2.0 流程,并验证每个步骤是否按预期运行。

您可以使用 Google 账号关联演示版工具验证您的实现。

在该工具中,执行以下步骤:

- 点击使用 Google 账号登录按钮。

- 选择您要关联的账号。

- 输入服务 ID。

- (可选)输入您要请求访问权限的一个或多个范围。

- 点击开始演示。

- 当系统提示时,请确认您同意或拒绝关联请求。

- 确认您已被重定向到您的平台。