अपनी सेवा में पासकी को इंटिग्रेट करने का तरीका जानें.

पासकी सिस्टम की बनावट

पासकी सिस्टम में कुछ कॉम्पोनेंट होते हैं:

- भरोसेमंद पार्टी: पासकी के संदर्भ में, भरोसेमंद पार्टी (आरपी) पासकी जारी करने और पुष्टि करने की प्रोसेस को मैनेज करती है. आरपी को एक क्लाइंट (ऐसी वेबसाइट या ऐप्लिकेशन जो पासकी बनाता है या पासकी की मदद से पुष्टि करता है) और एक सर्वर चलाना होगा. इस सर्वर का इस्तेमाल, क्लाइंट पर पासकी से जनरेट किए गए क्रेडेंशियल को रजिस्टर करने, सेव करने, और उनकी पुष्टि करने के लिए किया जाता है. पासकी वाले मोबाइल ऐप्लिकेशन को, आरपी सर्वर डोमेन से बाइंड किया जाना चाहिए. इसके लिए, ओएस की ओर से उपलब्ध कराए गए असोसिएशन मैकेनिज़्म का इस्तेमाल करना चाहिए. जैसे, डिजिटल ऐसेट लिंक.

- पुष्टि करने वाला डिवाइस: यह एक कंप्यूटिंग डिवाइस होता है. जैसे, मोबाइल फ़ोन, टैबलेट, लैपटॉप या डेस्कटॉप कंप्यूटर. यह ऑपरेटिंग सिस्टम की स्क्रीन लॉक सुविधा का इस्तेमाल करके, पासकी बना सकता है और उनकी पुष्टि कर सकता है.

- पासवर्ड मैनेजर: यह असली उपयोगकर्ता के डिवाइसों पर इंस्टॉल किया गया सॉफ़्टवेयर होता है. यह पासकी को सेव करता है, उन्हें सिंक करता है, और उन्हें उपलब्ध कराता है. जैसे, Google Password Manager.

रजिस्ट्रेशन फ़्लो

नई पासकी बनाने और रजिस्टर करने के लिए, किसी वेबसाइट पर WebAuthn API या Android ऐप्लिकेशन पर Credential Manager लाइब्रेरी का इस्तेमाल करें.

नई पासकी बनाने के लिए, कुछ ज़रूरी कॉम्पोनेंट देने होते हैं:

- आरपी आईडी: रिलाइंग पार्टी का आईडी, वेब डोमेन के तौर पर दें.

- उपयोगकर्ता की जानकारी: उपयोगकर्ता का आईडी, उपयोगकर्ता नाम, और डिसप्ले नेम.

- शामिल न किए जाने वाले क्रेडेंशियल: पहले से सेव की गई पासकी के बारे में जानकारी. इससे डुप्लीकेट रजिस्ट्रेशन को रोका जा सकता है.

- पासकी के टाइप: पुष्टि करने के लिए, डिवाइस ("प्लैटफ़ॉर्म ऑथेंटिकेटर") का इस्तेमाल करना है या डिटैच की जा सकने वाली सुरक्षा कुंजी ("क्रॉस-प्लैटफ़ॉर्म / रोमिंग ऑथेंटिकेटर") का. इसके अलावा, कॉल करने वाले लोग यह तय कर सकते हैं कि क्रेडेंशियल को खोजे जाने की अनुमति देनी है या नहीं, ताकि उपयोगकर्ता साइन इन करने के लिए कोई खाता चुन सके.

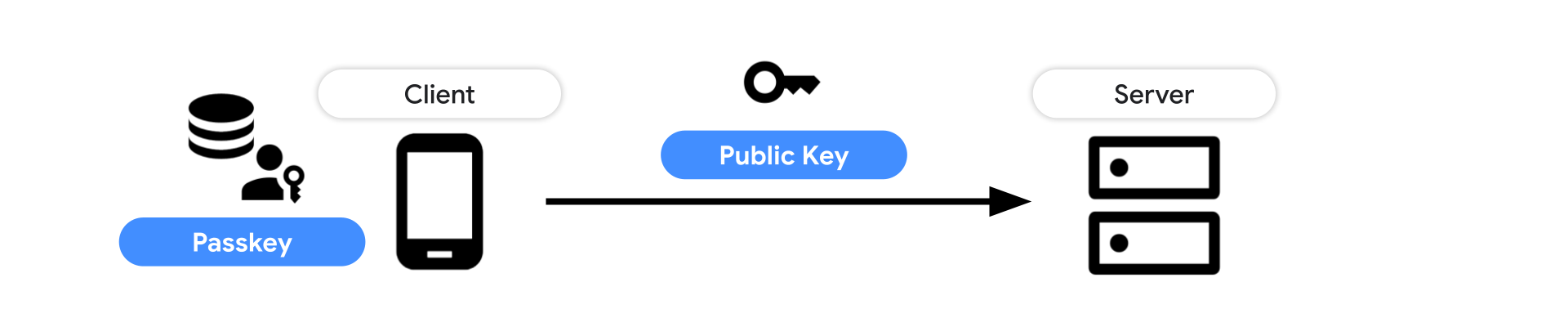

जब कोई आरपी, पासकी बनाने का अनुरोध करता है और उपयोगकर्ता स्क्रीन अनलॉक करके इसकी पुष्टि करता है, तो एक नई पासकी बनाई जाती है. साथ ही, सार्वजनिक कुंजी क्रेडेंशियल वापस कर दिया जाता है. इसे सर्वर को भेजें. साथ ही, क्रेडेंशियल आईडी और सार्वजनिक पासकोड को आने वाले समय में पुष्टि करने के लिए सेव करें.

पासकी बनाने और रजिस्टर करने का तरीका यहां जानें:

- वेब पर: पासवर्ड के बिना लॉगिन करने के लिए पासकी बनाना

- Android पर: Credential Manager API का इस्तेमाल करके, पासकी की मदद से अपने ऐप्लिकेशन में बिना किसी रुकावट के पुष्टि करने की सुविधा जोड़ना

पुष्टि करने का फ़्लो

पंजीकृत पासकी से पुष्टि करने के लिए, किसी वेबसाइट पर WebAuthn API या Android ऐप्लिकेशन पर Credential Manager लाइब्रेरी का इस्तेमाल करें.

पासकी की मदद से पुष्टि करने के लिए, कुछ ज़रूरी कॉम्पोनेंट देने होते हैं:

- आरपी आईडी: रिलाइंग पार्टी का आईडी, वेब डोमेन के तौर पर दें.

- चैलेंज: सर्वर से जनरेट किया गया चैलेंज, जो रीप्ले हमलों को रोकता है.

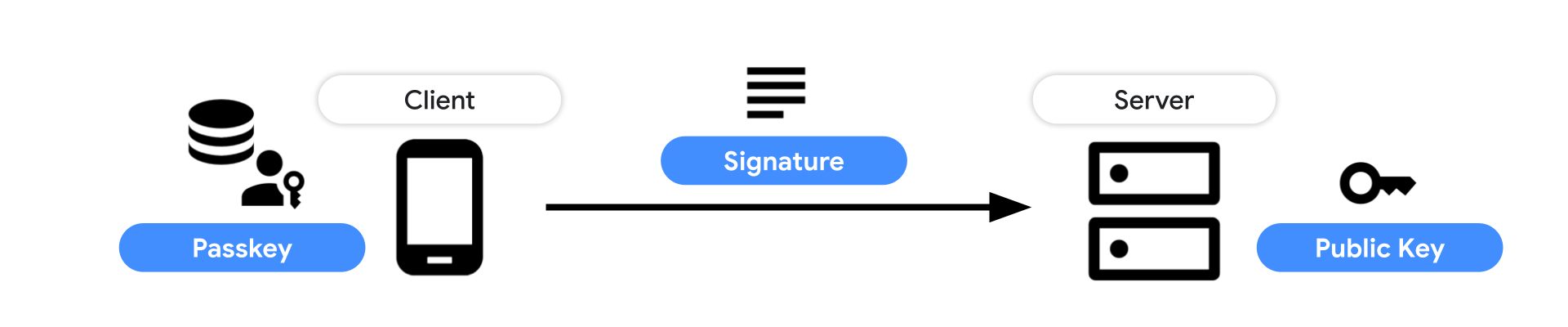

जब कोई आरपी, पासकी की मदद से पुष्टि करने का अनुरोध करता है और उपयोगकर्ता स्क्रीन अनलॉक करके इसकी पुष्टि करता है, तो सार्वजनिक कुंजी क्रेडेंशियल वापस कर दिया जाता है. इसे सर्वर को भेजें और सेव की गई सार्वजनिक कुंजी की मदद से हस्ताक्षर की पुष्टि करें.

पासकी की मदद से पुष्टि करने का तरीका जानें:

- वेब पर: फ़ॉर्म में अपने-आप भरने की सुविधा के ज़रिए पासकी से साइन इन करना

- Android पर: Credential Manager API का इस्तेमाल करके, पासकी की मदद से अपने ऐप्लिकेशन में बिना किसी रुकावट के पुष्टि करने की सुविधा जोड़ना

सर्वर साइड इंटिग्रेशन

पासकी बनाने के बाद, सर्वर को मुख्य पैरामीटर देने होते हैं. जैसे, चुनौती, उपयोगकर्ता की जानकारी, क्रेडेंशियल आईडी जिन्हें शामिल नहीं करना है वगैरह. इसके बाद, यह क्लाइंट से भेजे गए बनाए गए सार्वजनिक पासकोड क्रेडेंशियल की पुष्टि करता है और सार्वजनिक पासकोड को डेटाबेस में सेव करता है. पासकी की मदद से पुष्टि करने के लिए, सर्वर को क्रेडेंशियल की सावधानीपूर्वक पुष्टि करनी होती है. साथ ही, हस्ताक्षर की पुष्टि करनी होती है, ताकि उपयोगकर्ता साइन इन कर सके.

सर्वर-साइड से जुड़ी हमारी गाइड में इसके बारे में ज़्यादा जानें:

- सर्वर साइड पर पासकी लागू करने के बारे में जानकारी

- सर्वर साइड पर पासकी का रजिस्ट्रेशन

- सर्वर साइड से पासकी की पुष्टि करना

पुष्टि करने के मौजूदा (लेगसी) तरीके

अपनी मौजूदा सेवा पर पासकी की सुविधा चालू करने पर, पुष्टि करने के पुराने तरीके (जैसे, पासवर्ड) से पासकी पर स्विच करने में एक दिन नहीं लगेगा. हम जानते हैं कि आप पुष्टि करने के कमज़ोर तरीके को जल्द से जल्द हटाना चाहेंगे. हालांकि, इससे लोगों को भ्रम हो सकता है या कुछ लोग पीछे छूट सकते हैं. हमारा सुझाव है कि फ़िलहाल, पुष्टि करने के मौजूदा तरीके का इस्तेमाल जारी रखें.

इसकी कुछ वजहें हैं:

- कुछ उपयोगकर्ता ऐसे प्लैटफ़ॉर्म का इस्तेमाल कर रहे हैं जहां पासकी की सुविधा काम नहीं करती: पासकी की सुविधा, कई ऑपरेटिंग सिस्टम और ब्राउज़र पर उपलब्ध कराई जा रही है. हालांकि, पुराने वर्शन का इस्तेमाल करने वाले लोग अब भी पासकी का इस्तेमाल नहीं कर पा रहे हैं.

- पासकी का इस्तेमाल करने की सुविधा अभी पूरी तरह से उपलब्ध नहीं है: पासकी का इस्तेमाल करने की सुविधा को बेहतर बनाया जा रहा है. अलग-अलग एनवायरमेंट के बीच, यूज़र एक्सपीरियंस और तकनीकी तौर पर काम करने की क्षमता को बेहतर बनाया जा सकता है.

- उपयोगकर्ता, फ़िलहाल पासकी का इस्तेमाल करने के लिए तैयार नहीं हो सकते: कुछ लोग नई चीज़ों को आज़माने में झिझकते हैं. पासकी का इस्तेमाल बढ़ने पर, उन्हें यह पता चलेगा कि पासकी कैसे काम करती हैं और यह उनके लिए क्यों फ़ायदेमंद है.

पुष्टि करने के मौजूदा तरीके की फिर से जांच करें

पासकी से पुष्टि करने की प्रोसेस आसान और सुरक्षित हो जाती है. हालांकि, पुराने तरीकों को चालू रखने से सुरक्षा में कमी आ सकती है. हमारा सुझाव है कि आप पुष्टि करने के मौजूदा तरीकों की समीक्षा करें और उनमें सुधार करें.

पासवर्ड

उपयोगकर्ताओं के लिए, हर वेबसाइट के लिए मज़बूत पासवर्ड बनाना और उन्हें मैनेज करना मुश्किल होता है. हमारा सुझाव है कि आप सिस्टम में पहले से मौजूद Password Manager या किसी स्टैंडअलोन Password Manager का इस्तेमाल करें. साइन-इन फ़ॉर्म में थोड़ा बदलाव करके, वेबसाइटें और ऐप्लिकेशन इसकी सुरक्षा और साइन-इन करने के अनुभव को बेहतर बना सकते हैं. इन बदलावों को करने का तरीका यहां बताया गया है:

- साइन-इन फ़ॉर्म इस्तेमाल करने के सबसे सही तरीके (वेब)

- साइन-अप फ़ॉर्म इस्तेमाल करने के सबसे सही तरीके (वेब)

- Credential Manager की मदद से, अपने उपयोगकर्ता को साइन इन करना (Android)

दो तरीकों से पुष्टि करने की सुविधा

पासवर्ड मैनेजर का इस्तेमाल करने से, उपयोगकर्ताओं को पासवर्ड मैनेज करने में मदद मिलती है. हालांकि, सभी उपयोगकर्ता इनका इस्तेमाल नहीं करते. ऐसे उपयोगकर्ताओं की सुरक्षा के लिए, एक और क्रेडेंशियल मांगा जाता है. इसे एक बार इस्तेमाल होने वाला पासवर्ड (ओटीपी) कहते हैं. ओटीपी आम तौर पर ईमेल, एसएमएस या Google Authenticator जैसे पुष्टि करने वाले ऐप्लिकेशन के ज़रिए मिलते हैं. ओटीपी आम तौर पर, डाइनैमिक तरीके से जनरेट किया गया एक छोटा टेक्स्ट होता है. यह सिर्फ़ कुछ समय के लिए मान्य होता है. इसलिए, इससे खाते के हैक होने की आशंका कम हो जाती है. ये तरीके, पासकी की तरह सुरक्षित नहीं हैं. हालांकि, सिर्फ़ पासवर्ड का इस्तेमाल करने से ज़्यादा सुरक्षित हैं.

अगर आपने ओटीपी भेजने के लिए एसएमएस को चुना है, तो ओटीपी डालने के दौरान लोगों को बेहतर अनुभव देने के लिए, यहां दिए गए सबसे सही तरीके अपनाएं.

- एसएमएस से भेजे गए ओटीपी के फ़ॉर्म इस्तेमाल करने के सबसे सही तरीके (वेब)

- SMS Retriever API की मदद से, एसएमएस से अपने-आप होने वाली पुष्टि की सुविधा (Android)

पहचान फ़ेडरेशन

पहचान फ़ेडरेशन, उपयोगकर्ताओं को सुरक्षित और आसानी से साइन इन करने की सुविधा देने का एक और विकल्प है. आइडेंटिटी फ़ेडरेशन की मदद से, वेबसाइटें और ऐप्लिकेशन उपयोगकर्ताओं को तीसरे पक्ष के आइडेंटिटी प्रोवाइडर से मिली पहचान का इस्तेमाल करके साइन इन करने की सुविधा दे सकते हैं. उदाहरण के लिए, Sign in with Google की मदद से, डेवलपर को ज़्यादा कन्वर्ज़न मिलते हैं. साथ ही, कई उपयोगकर्ता इसे पासवर्ड के आधार पर पुष्टि करने के तरीके से ज़्यादा पसंद करते हैं. पहचान फ़ेडरेशन की मदद से, वेबसाइट या ऐप्लिकेशन को उपयोगकर्ता की प्रोफ़ाइल की बुनियादी जानकारी भी मिलती है. पासकी, उन उपयोगकर्ताओं और डेवलपर के लिए एक बेहतरीन विकल्प है जो आइडेंटिटी फ़ेडरेशन का इस्तेमाल नहीं कर सकते या नहीं करना चाहते. हालांकि, वे अब भी पासवर्ड के सुरक्षित और आसान विकल्प की तलाश में हैं.

ध्यान रखें कि Chrome, 2024 में तीसरे पक्ष की कुकी का इस्तेमाल बंद कर देगा. इसके बाद, कुछ आइडेंटिटी फ़ेडरेशन सिस्टम पर असर पड़ सकता है. यह इस बात पर निर्भर करता है कि उन्हें कैसे बनाया गया है. इस बदलाव के असर को कम करने के लिए, एक नया ब्राउज़र एपीआई डेवलप किया जा रहा है. इसे Federated Credential Management API (FedCM) कहा जाता है. अगर आप आइडेंटिटी प्रोवाइडर चलाते हैं, तो ज़्यादा जानकारी देखें और देखें कि आपको FedCM को अपनाना होगा या नहीं.

- Federated Credential Management API (वेब, FedCM)

- वेब के लिए 'Google से साइन इन करें' सुविधा की खास जानकारी (वेब, 'Google से साइन इन करें' सुविधा)

- Android पर One Tap साइन-इन की सुविधा के बारे में खास जानकारी (Android, One Tap साइन-इन)

"मैजिक लिंक"

मैजिक लिंक से साइन इन करने का तरीका, पुष्टि करने का एक तरीका है. इसमें कोई सेवा, ईमेल पर लॉगिन लिंक भेजती है, ताकि उपयोगकर्ता उस पर क्लिक करके अपनी पहचान की पुष्टि कर सके. इससे लोगों को पासवर्ड याद रखे बिना साइन इन करने में मदद मिलती है. हालांकि, ब्राउज़र/ऐप्लिकेशन और ईमेल क्लाइंट के बीच स्विच करने में परेशानी होगी. इसके अलावा, पुष्टि करने का तरीका ईमेल पर निर्भर करता है. इसलिए, ईमेल सेवा देने वाली कंपनी की सुरक्षा कमज़ोर होने पर, उपयोगकर्ता के खातों को खतरा हो सकता है.

सीखने के संसाधन

वेब

अपनी वेबसाइट पर पासकी इंटिग्रेट करने के लिए, Web Authentication API (WebAuthn) का इस्तेमाल करें. ज़्यादा जानने के लिए, यहां दिए गए संसाधन देखें:

- पासवर्ड के बिना लॉगिन करने के लिए पासकी बनाना: इस लेख में बताया गया है कि उपयोगकर्ताओं को किसी वेबसाइट के लिए पासकी बनाने की अनुमति कैसे दी जाती है.

- फ़ॉर्म अपने-आप भरने की सुविधा का इस्तेमाल करके, पासकी से साइन इन करना: इस लेख में बताया गया है कि पासवर्ड का इस्तेमाल करने वाले मौजूदा उपयोगकर्ताओं को ध्यान में रखते हुए, पासकी से पासवर्ड के बिना साइन इन करने की सुविधा कैसे डिज़ाइन की जानी चाहिए.

- वेब ऐप्लिकेशन में फ़ॉर्म में अपने-आप जानकारी भरने की सुविधा के साथ पासकी लागू करें: यह एक कोडलैब है. इससे आपको यह जानने में मदद मिलती है कि वेब ऐप्लिकेशन में फ़ॉर्म में अपने-आप जानकारी भरने की सुविधा के साथ पासकी कैसे लागू करें, ताकि साइन इन करने की प्रोसेस को आसान और सुरक्षित बनाया जा सके.

- उपयोगकर्ताओं को पासकी कोबेहतर तरीके से मैनेज करने में मदद करें: पासकी का पूरा फ़ायदा पाने के लिए, यह ज़रूरी है कि उपयोगकर्ताओं को पासकी मैनेज करने का बेहतर अनुभव मिले. इस दस्तावेज़ में, पासकी मैनेजमेंट सिस्टम को आसान, सुरक्षित, और मज़बूत बनाने के लिए दिशा-निर्देश दिए गए हैं. साथ ही, इसमें कुछ वैकल्पिक सुविधाओं के बारे में भी बताया गया है.

- पासकी को सुरक्षित और आसानी से इस्तेमाल करने के लिए, तैनाती से जुड़ी चेकलिस्ट: यह चेकलिस्ट, पासकी लागू करने के मुख्य पहलुओं के बारे में आपका मार्गदर्शन करेगी, ताकि आपको बेहतर उपयोगकर्ता अनुभव (यूएक्स) मिल सके.

Android

अपने Android ऐप्लिकेशन में पासकी को इंटिग्रेट करने के लिए, Credential Manager लाइब्रेरी का इस्तेमाल करें. ज़्यादा जानने के लिए, यहां दिए गए लेख पढ़ें:

- Credential Manager की मदद से अपने उपयोगकर्ता को साइन इन करें: इस लेख में बताया गया है कि Android पर Credential Manager को कैसे इंटिग्रेट किया जाए. Credential Manager, Jetpack API है. यह एक ही एपीआई में, साइन इन करने के कई तरीकों के साथ काम करता है. जैसे, उपयोगकर्ता नाम और पासवर्ड, पासकी, और फ़ेडरेटेड साइन-इन सलूशन (जैसे, 'Google से साइन इन करें')

- Credential Manager API का इस्तेमाल करके, अपने ऐप्लिकेशन में पासकी की मदद से बिना रुकावट पुष्टि करने की सुविधा जोड़ना: इस लेख में बताया गया है कि Android पर Credential Manager के ज़रिए पासकी को कैसे इंटिग्रेट किया जाए.

- अपने Android ऐप्लिकेशन में Credential Manager API का इस्तेमाल करके, पुष्टि करने की प्रोसेस को आसान बनाने का तरीका जानें: पासकी या पासवर्ड का इस्तेमाल करके, अपने ऐप्लिकेशन में आसानी से और सुरक्षित तरीके से पुष्टि करने के लिए, Credential Manager API को लागू करने का तरीका जानें.

- Credentials Manager का सैंपल ऐप्लिकेशन: यह एक सैंपल कोड है, जो Credentials Manager को पासकी के साथ चलाता है.

- क्रेडेंशियल मैनेजर को क्रेडेंशियल देने वाली कंपनी के समाधान के साथ इंटिग्रेट करना | Android Developers

UX

पासकी के बारे में उपयोगकर्ता अनुभव से जुड़े सुझावों के बारे में जानें: