Le API di Google utilizzano il protocollo OAuth 2.0 per l'autenticazione e l'autorizzazione. Google supporta gli scenari OAuth 2.0 comuni, ad esempio quelli per applicazioni server web, lato client, installate e con dispositivi di input limitati.

Per iniziare, ottieni le credenziali client OAuth 2.0 da Google API Console. Quindi, l'applicazione client richiede un token di accesso al server di autorizzazione Google, estrae un token dalla risposta e lo invia all'API di Google a cui vuoi accedere. Per una dimostrazione interattiva dell'utilizzo di OAuth 2.0 con Google (inclusa l'opzione per utilizzare le tue credenziali client), prova OAuth 2.0 Playground.

Questa pagina fornisce una panoramica degli scenari di autorizzazione OAuth 2.0 supportati da Google e link a contenuti più dettagliati. Per informazioni dettagliate sull'utilizzo di OAuth 2.0 per l'autenticazione, consulta OpenID Connect.

Passaggi di base

Tutte le applicazioni seguono un pattern di base quando accedono a un'API di Google utilizzando OAuth 2.0. A livello generale, segui cinque passaggi:

1. Ottieni le credenziali OAuth 2.0 da Google API Console.

Visita la pagina Google API Console per ottenere le credenziali OAuth 2.0, come un ID client e un client secret noti sia a Google che alla tua applicazione. Il set di valori varia in base al tipo di applicazione che stai creando. Ad esempio, un'applicazione JavaScript non richiede un secret, ma un'applicazione server web sì.

Devi creare un client OAuth appropriato per la piattaforma su cui verrà eseguita la tua app, ad esempio:

2. Ottieni un token di accesso dal server di autorizzazione Google.

Prima che la tua applicazione possa accedere ai dati privati utilizzando un'API di Google, deve ottenere un

token di accesso che conceda l'accesso a quell'API. Un singolo token di accesso può concedere vari livelli

di accesso a più API. Un parametro variabile chiamato scope controlla l'insieme

di risorse e operazioni consentite da un token di accesso. Durante la richiesta del token di accesso,

la tua applicazione invia uno o più valori nel parametro scope.

Esistono diversi modi per effettuare questa richiesta, che variano in base al tipo di applicazione che stai creando. Ad esempio, un'applicazione JavaScript potrebbe richiedere un token di accesso utilizzando un reindirizzamento del browser a Google, mentre un'applicazione installata su un dispositivo senza browser utilizza richieste di servizi web. Per saperne di più su come effettuare la richiesta, consulta Scenarios e le guide dettagliate all'implementazione per ogni tipo di app.

Alcune richieste richiedono un passaggio di autenticazione in cui l'utente accede con il proprio Account Google. Dopo aver eseguito l'accesso, all'utente viene chiesto se vuole concedere una o più autorizzazioni richieste dalla tua applicazione. Questo processo è chiamato consenso dell'utente.

Se l'utente concede almeno un'autorizzazione, il server di autorizzazione Google invia alla tua applicazione un token di accesso (o un codice di autorizzazione che la tua applicazione può utilizzare per ottenere un token di accesso) e un elenco di ambiti di accesso concessi da questo token. Se l'utente non concede l'autorizzazione, il server restituisce un errore.

In genere, è una best practice richiedere gli ambiti in modo incrementale, nel momento in cui è necessario l'accesso, anziché in anticipo. Ad esempio, un'app che vuole supportare il salvataggio di un evento in un calendario non deve richiedere l'accesso a Google Calendar finché l'utente non preme il pulsante "Aggiungi a Calendar". Vedi Autorizzazione incrementale.

3. Esamina gli ambiti di accesso concessi dall'utente.

Confronta gli ambiti inclusi nella risposta del token di accesso con gli ambiti necessari per accedere alle funzionalità della tua applicazione che dipendono dall'accesso a un'API Google correlata. Disattiva tutte le funzionalità della tua app che non possono funzionare senza accedere all'API correlata.

L'ambito incluso nella richiesta potrebbe non corrispondere a quello incluso nella risposta, anche

se l'utente ha concesso tutti gli ambiti richiesti. Consulta la documentazione di ogni API di Google per

gli ambiti richiesti per l'accesso. Un'API può mappare più valori di stringa di ambito a un singolo

ambito di accesso, restituendo la stessa stringa di ambito per tutti i valori consentiti nella richiesta.

Esempio: l'API Google People può restituire un ambito di

https://www.googleapis.com/auth/contacts quando un'app ha richiesto a un utente di autorizzare

un ambito di https://www.google.com/m8/feeds/; il metodo dell'API Google People

people.updateContact

richiede un ambito concesso di https://www.googleapis.com/auth/contacts.

4. Invia il token di accesso a un'API.

Dopo aver ottenuto un token di accesso, un'applicazione lo invia a un'API di Google in un' intestazione della richiesta di autorizzazione HTTP. È possibile inviare token come parametri della stringa di query URI, ma non lo consigliamo, perché i parametri URI possono finire in file di log non completamente sicuri. Inoltre, è una buona pratica REST evitare di creare nomi di parametri URI non necessari.

I token di accesso sono validi solo per l'insieme di operazioni e risorse descritte nell'scope della richiesta di token. Ad esempio, se viene emesso un token di accesso per l'API Google Calendar, non viene concesso l'accesso all'API Google Contacts. Tuttavia, puoi inviare questo token di accesso all'API Google Calendar più volte per operazioni simili.

5. Aggiorna il token di accesso, se necessario.

I token di accesso hanno una durata limitata. Se la tua applicazione ha bisogno di accedere a un'API di Google oltre la durata di un singolo token di accesso, può ottenere un token di aggiornamento. Un token di aggiornamento consente alla tua applicazione di ottenere nuovi token di accesso.

Scenari

Questi scenari descrivono come utilizzare OAuth 2.0 per richiedere codici di autorizzazione e ottenere token di accesso e di aggiornamento per diversi tipi di applicazioni.

Applicazioni server web

L'endpoint Google OAuth 2.0 supporta le applicazioni server web che utilizzano linguaggi e framework come PHP, Java, Go, Python, Ruby e ASP.NET.

La sequenza di autorizzazione inizia quando l'applicazione reindirizza un browser a un URL di Google; l'URL include parametri di query che indicano il tipo di accesso richiesto. Google gestisce l'autenticazione utente, la selezione della sessione e il consenso dell'utente. Il risultato è un codice di autorizzazione, che l'applicazione può scambiare con un token di accesso e un token di aggiornamento.

L'applicazione deve archiviare il token di aggiornamento per un utilizzo futuro e utilizzare il token di accesso per accedere a un'API Google. Una volta scaduto il token di accesso, l'applicazione utilizza il token di aggiornamento per ottenerne uno nuovo.

Per i dettagli, vedi Utilizzo di OAuth 2.0 per applicazioni server web.

Applicazioni installate

L'endpoint Google OAuth 2.0 supporta le applicazioni installate su dispositivi come computer, dispositivi mobili e tablet. Quando crei un ID client tramite Google API Console, specifica che si tratta di un'applicazione installata, poi seleziona Android, app Chrome, iOS, Universal Windows Platform (UWP) o app desktop come tipo di applicazione.

La procedura genera un ID client e, in alcuni casi, un client secret, che devi incorporare nel codice sorgente dell'applicazione. (In questo contesto, il client secret ovviamente non è trattato come un secret.)

La sequenza di autorizzazione inizia quando l'applicazione reindirizza un browser a un URL di Google; l'URL include parametri di query che indicano il tipo di accesso richiesto. Google gestisce l'autenticazione utente, la selezione della sessione e il consenso dell'utente. Il risultato è un codice di autorizzazione, che l'applicazione può scambiare con un token di accesso e un token di aggiornamento.

L'applicazione deve archiviare il token di aggiornamento per un utilizzo futuro e utilizzare il token di accesso per accedere a un'API Google. Una volta scaduto il token di accesso, l'applicazione utilizza il token di aggiornamento per ottenerne uno nuovo.

Per i dettagli, consulta Utilizzo di OAuth 2.0 per applicazioni installate.

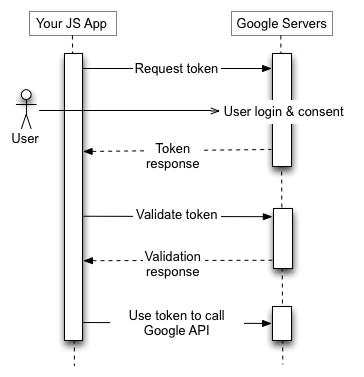

Applicazioni lato client (JavaScript)

L'endpoint Google OAuth 2.0 supporta le applicazioni JavaScript eseguite in un browser.

La sequenza di autorizzazione inizia quando l'applicazione reindirizza un browser a un URL di Google; l'URL include parametri di query che indicano il tipo di accesso richiesto. Google gestisce l'autenticazione utente, la selezione della sessione e il consenso dell'utente.

Il risultato è un token di accesso, che il client deve convalidare prima di includerlo in una richiesta API di Google. Quando il token scade, l'applicazione ripete la procedura.

Per i dettagli, vedi Utilizzo di OAuth 2.0 per applicazioni lato client.

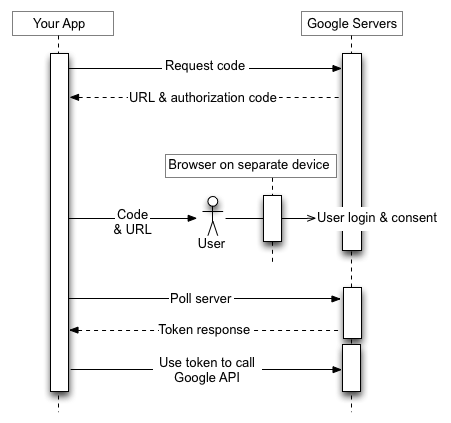

Applicazioni su dispositivi a input limitato

L'endpoint Google OAuth 2.0 supporta le applicazioni eseguite su dispositivi con input limitati, ad esempio console per videogiochi, videocamere e stampanti.

La sequenza di autorizzazione inizia con l'applicazione che invia una richiesta di servizio web a un URL Google per un codice di autorizzazione. La risposta contiene diversi parametri, tra cui un URL e un codice che l'applicazione mostra all'utente.

L'utente ottiene l'URL e il codice dal dispositivo, quindi passa a un altro dispositivo o computer con funzionalità di input più avanzate. L'utente avvia un browser, accede all'URL specificato, esegue l'accesso e inserisce il codice.

Nel frattempo, l'applicazione esegue il polling di un URL Google a un intervallo specificato. Dopo che l'utente approva l'accesso, la risposta del server Google contiene un token di accesso e un token di aggiornamento. L'applicazione deve memorizzare il token di aggiornamento per un utilizzo futuro e utilizzare il token di accesso per accedere a un'API Google. Una volta scaduto il token di accesso, l'applicazione utilizza il token di aggiornamento per ottenerne uno nuovo.

Per i dettagli, vedi Utilizzo di OAuth 2.0 per i dispositivi.

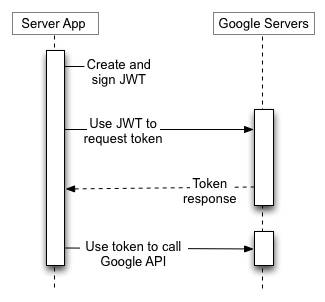

Account di servizio

Le API di Google, come l'API Prediction e Google Cloud Storage, possono agire per conto della tua applicazione senza accedere alle informazioni utente. In queste situazioni, la tua applicazione deve dimostrare la propria identità all'API, ma non è necessario il consenso dell'utente. Analogamente, negli scenari aziendali, la tua applicazione può richiedere l'accesso delegato ad alcune risorse.

Per questi tipi di interazioni tra server, hai bisogno di un service account, ovvero un account che appartiene alla tua applicazione anziché a un singolo utente finale. La tua applicazione chiama le API di Google per conto del service account e il consenso dell'utente non è obbligatorio. (Negli scenari non di service account, la tua applicazione chiama le API di Google per conto degli utenti finali e a volte è necessario il consenso dell'utente.)

Le credenziali di un service account, che ottieni da Google API Console, includono un indirizzo email generato univoco, un ID client e almeno una coppia di chiavi pubblica/privata. Utilizzi l'ID client e una chiave privata per creare un JWT firmato e costruire una richiesta di token di accesso nel formato appropriato. L'applicazione invia quindi la richiesta di token al server di autorizzazione OAuth 2.0 di Google, che restituisce un token di accesso. L'applicazione utilizza il token per accedere a un'API Google. Quando il token scade, l'applicazione ripete la procedura.

Per maggiori dettagli, consulta la documentazione sui service account.

Dimensione token

I token possono variare in dimensioni, fino ai seguenti limiti:

I token di accesso restituiti dall' API Security Token Service di Google Cloud sono strutturati in modo simile ai token di accesso OAuth 2.0 delle API di Google, ma hanno limiti di dimensioni diversi. Per maggiori dettagli, consulta la documentazione dell'API.

Google si riserva il diritto di modificare le dimensioni dei token entro questi limiti e la tua applicazione deve supportare le dimensioni variabili dei token di conseguenza.

Scadenza del token di aggiornamento

Devi scrivere il codice in modo da prevedere la possibilità che un token di aggiornamento concesso non funzioni più. Un token di aggiornamento potrebbe smettere di funzionare per uno dei seguenti motivi:

A un progetto Google Cloud con una schermata per il consenso OAuth configurata per un tipo di utente esterno e uno stato di pubblicazione "Test" viene rilasciato un token di aggiornamento che scade dopo 7 giorni, a meno che gli unici ambiti OAuth richiesti non siano un sottoinsieme di nome, indirizzo email e profilo utente (tramite gli ambiti

userinfo.email, userinfo.profile, openid o i loro equivalenti OpenID Connect).

Attualmente esiste un limite di 100 token di aggiornamento per Account Google per ogni ID client OAuth 2.0. Quando viene raggiunto questo limite, la creazione di un nuovo token di aggiornamento annulla automaticamente la validità del token di aggiornamento meno recente, senza alcun preavviso. Questo limite non si applica agli account di servizio.

Esiste anche un limite maggiore al numero totale di token di aggiornamento che un account utente o un service account può avere in tutti i client. La maggior parte degli utenti normali non supererà questo limite, ma un account sviluppatore utilizzato per testare un'implementazione potrebbe.

Se devi autorizzare più programmi, macchine o dispositivi, una soluzione alternativa è limitare a 15 o 20 il numero di client che autorizzi per Account Google. Se sei un amministratore di Google Workspace, puoi creare utenti aggiuntivi con privilegi amministrativi e utilizzarli per autorizzare alcuni client.

Gestione dei criteri di controllo della sessione per le organizzazioni Google Cloud Platform (GCP)

Gli amministratori delle organizzazioni GCP potrebbero richiedere la riautenticazione frequente degli utenti durante

l'accesso alle risorse GCP, utilizzando la

funzionalità di controllo della sessione di Google Cloud. Questo criterio influisce sull'accesso alla console Google Cloud, a

Google Cloud SDK (nota anche come gcloud

CLI) e a qualsiasi applicazione OAuth di terze parti che richieda l'ambito Cloud Platform. Se un

utente ha implementato un criterio di controllo della sessione, alla scadenza della durata della sessione, le tue

chiamate API genereranno un errore simile a quello che si verificherebbe se il token di aggiornamento venisse revocato: la

chiamata non andrà a buon fine e verrà restituito un errore di tipo invalid_grant; il campo error_subtype

può essere utilizzato per distinguere tra un token revocato e un errore dovuto a un criterio di controllo della sessione (ad esempio, "error_subtype": "invalid_rapt"). Poiché le durate delle sessioni possono essere molto limitate (da 1 a 24 ore), questo scenario deve essere gestito

in modo controllato riavviando una sessione di autenticazione.

Allo stesso modo, non devi utilizzare o incoraggiare l'utilizzo delle credenziali utente per il deployment da server a server. Se le credenziali utente vengono implementate su un server per operazioni o job a esecuzione prolungata e un cliente applica criteri di controllo della sessione a questi utenti, l'applicazione server non funzionerà perché non sarà possibile autenticare nuovamente l'utente alla scadenza della durata della sessione.

Per ulteriori informazioni su come aiutare i tuoi clienti a implementare questa funzionalità, consulta questo articolo del Centro assistenza dedicato agli amministratori.

Librerie client

Le seguenti librerie client si integrano con i framework più comuni, il che semplifica l'implementazione di OAuth 2.0. Nel tempo verranno aggiunte altre funzionalità alle librerie.

- Libreria Google Auth per Java

- Libreria client API di Google per Python

- Libreria client delle API di Google per Dart

- Libreria client delle API di Google per Go

- Libreria client delle API di Google per .NET

- Libreria client delle API di Google per Ruby

- Libreria client delle API di Google per PHP

- Libreria client delle API di Google per JavaScript

- GTMAppAuth - Libreria client OAuth per Mac e iOS

Per le

Per le