סקירה כללית

הביקורת הזו בודקת אם סקריפטים של מודעות מוחדרים לדף. משאבים אחרים בדף עשויים לעכב את האחזור והטעינה של פריטים שהוחדרו סקריפטים, שיעכבו את טעינת המודעות. במצבים מסוימים, לא ניתן לאחזר בכלל סקריפטים, ולכן המודעות לא נטענות את כל החלקים.

המלצות

יש לטעון סקריפטים באמצעות תגי סקריפטים אסינכרוניים כדי לשפר את המהירות. סורק הטעינה מראש של הדפדפן יכולים לאחזר תגי סקריפטים מוקדם יותר, גם אם משאבים שחוסמים עיבוד ביצוע הסקריפט.

| שגוי |

<script>

var el = document.createElement('script');

el.src = 'https://securepubads.g.doubleclick.net/tag/js/gpt.js';

var node = document.getElementsByTagName('script')[0];

node.parentNode.insertBefore(el, node);

</script> |

| תקין |

<script async src="https://securepubads.g.doubleclick.net/tag/js/gpt.js"></script> |

זיהוי המקור של סקריפטים של מודעות שהוחדרו

לפעמים לא ברור מאליו איך סקריפט של מודעה מוחדר לדף, או אפילו אם בכלל מבצעים לך החדרה. לדוגמה, כשבוחנים את המקור של הדף לאחר טעינתו, תג סקריפט שהוחדר עשוי להופיע שלא ניתן להבחין בינם לבין תג שנטען באופן סטטי.

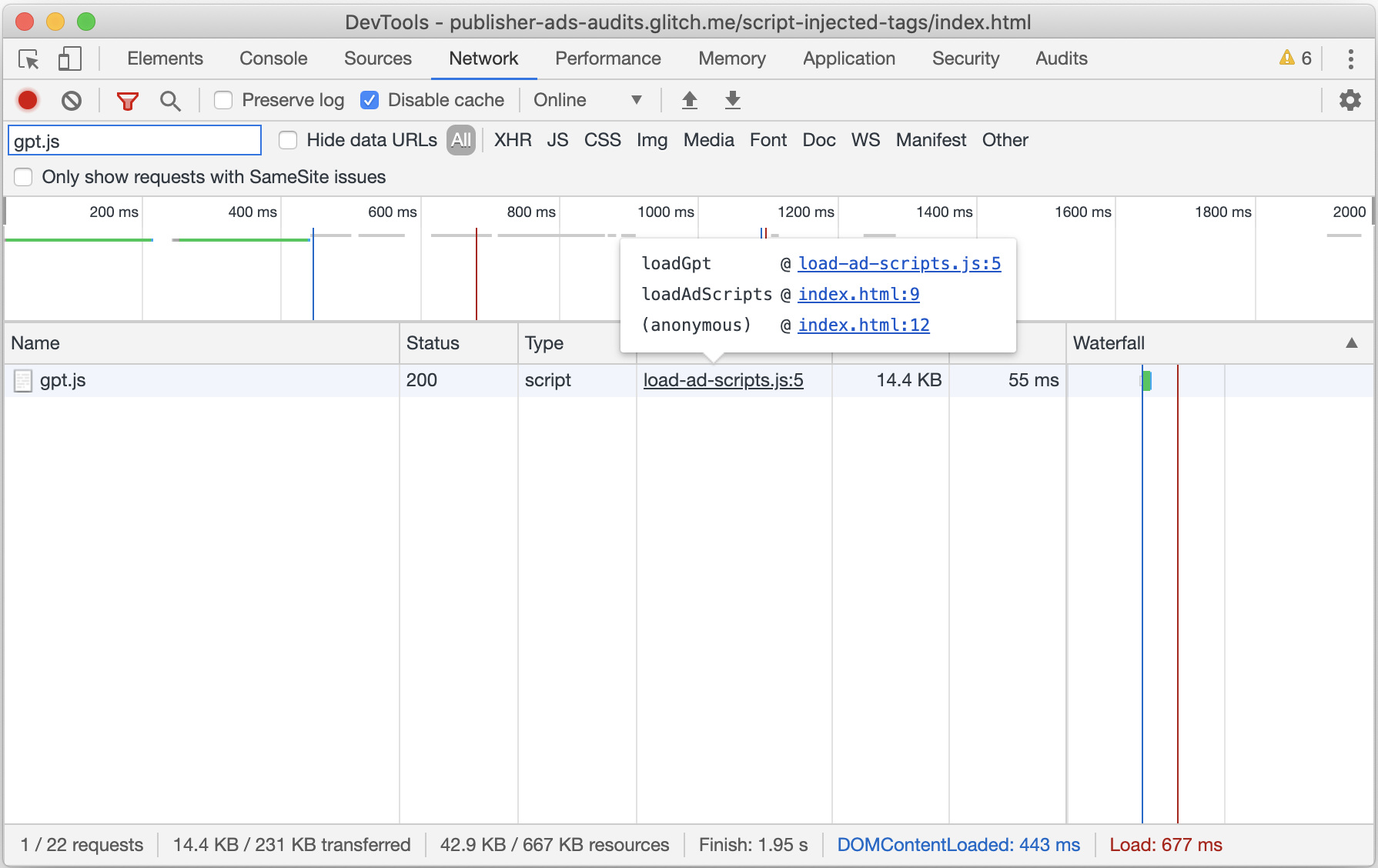

במקרים כאלה, צריך להשתמש בכרטיסייה 'רשת' בכלי הפיתוח ל-Chrome כדי לזהות מה המקור סקריפטים של מודעות שהוחדרו.

- פותחים את כלי הפיתוח על ידי הקשה על

Control+Shift+Jאו עלCommand+Option+J(ב-Mac). - עוברים לכרטיסייה רשת.

- אם האפשרות לא מוצגת עדיין, לוחצים על סינון.

כדי לפתוח את סרגל הסינון ולהקליד את

השם של הסקריפט שסומן על ידי הביקורת בתיבת הטקסט.

כדי לפתוח את סרגל הסינון ולהקליד את

השם של הסקריפט שסומן על ידי הביקורת בתיבת הטקסט. - אם הטבלה לא מוצגת, לוחצים לחיצה ימנית על כותרת הטבלה ובוחרים יוזם כדי לכלול את העמודה 'יוזם' בבקשת הרשת טבלת Waterfall.

- כדי לתעד את התנועה ברשת, צריך לטעון מחדש את הדף.

כמו שאפשר לראות בצילום המסך שלמעלה, העמודה 'יוזם' תכיל מידע על מקור הסקריפט המדובר. אפשר ללחוץ על קישור המקור כדי לדלג ישירות אל הקוד שאחראי לשליחת הבקשה לסקריפט המודעה, או אפשר להעביר את העכבר מעל קישור המקור כדי לראות את כל השיחות שהובילו לבקשה.

מידע נוסף

הביקורת הזו פועלת במסגרת רשימת היתרים של סקריפטים של מודעות שידועים כבטוחים לטעינה סטטית. הרשימה הנוכחית היא:

| ספרייה | סקריפטים |

|---|---|

| AdSense |

pagead2.googlesyndication.com/pagead/js/adsbygoogle.js

|

| Amazon Publisher Services |

amazon-adsystem.com/aax2/apstag.js

|

| מגיש הצעות מחיר ישירות ב-Criteo |

static.criteo.net/js/*/publishertag.js

|

| תג Google Publisher |

|

| Index Exchange |

js-sec.indexww.com/ht/p/*.js

|

התערבות נגד document.write()

"סקריפטים אסינכרוניים" שהוחדרו לסקריפט נחשבות למזיקות

האצת קטעי טקסט אסינכרוניים