Este documento explica como implementar um manipulador de callback de autorização OAuth 2.0 usando servlets Java em um aplicativo da Web de exemplo que mostra as tarefas do usuário usando a API Google Tasks. O aplicativo de exemplo primeiro solicita autorização para acessar o Google Tarefas do usuário e depois mostra as tarefas na lista padrão.

Público-alvo

Este documento é destinado a pessoas familiarizadas com a arquitetura de aplicativos da Web Java e J2EE. É recomendável ter algum conhecimento do fluxo de autorização do OAuth 2.0.

Índice

Para ter um exemplo totalmente funcional, é necessário seguir várias etapas:

- Declarar mapeamentos de servlet no arquivo web.xml

- Autentique os usuários no sistema deles e peça autorização para acessar as Tarefas

- Aguarde o código de autorização do endpoint de autorização do Google.

- Trocar o código de autorização por um token de atualização e de acesso

- Ler e mostrar as tarefas do usuário

Declarar mapeamentos de servlet no arquivo web.xml

Esse aplicativo usa os dois servlets a seguir:

- PrintTasksTitlesServlet (mapeado para

/): o ponto de entrada do aplicativo que vai processar a autenticação do usuário e mostrar as tarefas dele. - OAuthCodeCallbackHandlerServlet (mapeado para

/oauth2callback): o retorno de chamada do OAuth 2.0 que processa a resposta do endpoint de autorização do OAuth.

O arquivo web.xml a seguir, que mapeia esses dois servlets para URLs no nosso aplicativo:

<?xml version="1.0" encoding="UTF-8"?>

<web-app version="2.5" xmlns="http://java.sun.com/xml/ns/javaee"

xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xsi:schemaLocation="http://java.sun.com/xml/ns/javaee http://java.sun.com/xml/ns/javaee/web-app_2_5.xsd">

<servlet>

<servlet-name>PrintTasksTitles</servlet-name>

<servlet-class>com.google.oauthsample.PrintTasksTitlesServlet</servlet-class>

</servlet>

<servlet-mapping>

<servlet-name>PrintTasksTitles</servlet-name>

<url-pattern>/</url-pattern>

</servlet-mapping>

<servlet>

<servlet-name>OAuthCodeCallbackHandlerServlet</servlet-name>

<servlet-class>com.google.oauthsample.OAuthCodeCallbackHandlerServlet</servlet-class>

</servlet>

<servlet-mapping>

<servlet-name>OAuthCodeCallbackHandlerServlet</servlet-name>

<url-pattern>/oauth2callback</url-pattern>

</servlet-mapping>

</web-app>Autenticar usuários no sistema deles e pedir autorização para acessar as tarefas

O usuário entra no aplicativo pelo URL raiz "/", que é mapeado para o servlet

PrintTaskListsTitlesServlet. Nesse servlet, as seguintes tarefas são realizadas:

- Verifica se o usuário está autenticado no sistema.

- Se o usuário não estiver autenticado, ele será redirecionado para a página de autenticação.

- Se o usuário estiver autenticado, uma verificação será feita para um token de atualização

já no armazenamento de dados, que é processado pelo

OAuthTokenDaoabaixo. Se os tokens não estiverem disponíveis no armazenamento do usuário, isso significa que ele ainda não concedeu ao aplicativo autorização para acessar as tarefas. Em seguida, o usuário é redirecionado para o endpoint de autorização do OAuth 2.0 do Google.

Confira a seguir uma maneira de implementar isso:

package com.google.oauthsample; import ... /** * Simple sample Servlet which will display the tasks in the default task list of the user. */ @SuppressWarnings("serial") public class PrintTasksTitlesServlet extends HttpServlet { /** * The OAuth Token DAO implementation, used to persist the OAuth refresh token. * Consider injecting it instead of using a static initialization. Additionally, a * simple memory implementation is used as a mock. Change the implementation to * using the user's own user/login implementation. */ public static OAuthTokenDao oauthTokenDao = new OAuthTokenDaoMemoryImpl(); public void doGet(HttpServletRequest req, HttpServletResponse resp) throws IOException { // Getting the current user // This is using App Engine's User Service but you should replace this to // your own user/login implementation UserService userService = UserServiceFactory.getUserService(); User user = userService.getCurrentUser(); // If the user is not logged-in it is redirected to the login service, then back to this page if (user == null) { resp.sendRedirect(userService.createLoginURL(getFullRequestUrl(req))); return; } // Checking if we already have tokens for this user in store AccessTokenResponse accessTokenResponse = oauthTokenDao.getKeys(user.getEmail()); // If tokens are not available for this user if (accessTokenResponse == null) { OAuthProperties oauthProperties = new OAuthProperties(); // Redirects to the Google OAuth 2.0 authorization endpoint resp.sendRedirect(new GoogleAuthorizationRequestUrl(oauthProperties.getClientId(), OAuthCodeCallbackHandlerServlet.getOAuthCodeCallbackHandlerUrl(req), oauthProperties .getScopesAsString()).build()); return; } } /** * Construct the request's URL without the parameter part. * * @param req the HttpRequest object * @return The constructed request's URL */ public static String getFullRequestUrl(HttpServletRequest req) { String scheme = req.getScheme() + "://"; String serverName = req.getServerName(); String serverPort = (req.getServerPort() == 80) ? "" : ":" + req.getServerPort(); String contextPath = req.getContextPath(); String servletPath = req.getServletPath(); String pathInfo = (req.getPathInfo() == null) ? "" : req.getPathInfo(); String queryString = (req.getQueryString() == null) ? "" : "?" + req.getQueryString(); return scheme + serverName + serverPort + contextPath + servletPath + pathInfo + queryString; } }

Observação: a implementação anterior usa algumas bibliotecas do App Engine. Elas são usadas para simplificar. Se você estiver desenvolvendo para outra plataforma,

reimplemente a interface UserService

que processa a autenticação do usuário.

O aplicativo usa um DAO para persistir e acessar os tokens de autorização do usuário.

A interface OAuthTokenDao e uma implementação simulada (na memória) - OAuthTokenDaoMemoryImpl - usadas nesta amostra são mostradas nos exemplos a seguir:

package com.google.oauthsample; import com.google.api.client.auth.oauth2.draft10.AccessTokenResponse; /** * Allows easy storage and access of authorization tokens. */ public interface OAuthTokenDao { /** * Stores the given AccessTokenResponse using the {@code username}, the OAuth * {@code clientID} and the tokens scopes as keys. * * @param tokens The AccessTokenResponse to store * @param userName The userName associated wit the token */ public void saveKeys(AccessTokenResponse tokens, String userName); /** * Returns the AccessTokenResponse stored for the given username, clientId and * scopes. Returns {@code null} if there is no AccessTokenResponse for this * user and scopes. * * @param userName The username of which to get the stored AccessTokenResponse * @return The AccessTokenResponse of the given username */ public AccessTokenResponse getKeys(String userName); }

package com.google.oauthsample; import com.google.api.client.auth.oauth2.draft10.AccessTokenResponse; ... /** * Quick and Dirty memory implementation of {@link OAuthTokenDao} based on * HashMaps. */ public class OAuthTokenDaoMemoryImpl implements OAuthTokenDao { /** Object where all the Tokens will be stored */ private static Map<String, AccessTokenResponse> tokenPersistance = new HashMap<String, AccessTokenResponse>(); public void saveKeys(AccessTokenResponse tokens, String userName) { tokenPersistance.put(userName, tokens); } public AccessTokenResponse getKeys(String userName) { return tokenPersistance.get(userName); } }

As credenciais do OAuth 2.0 para o aplicativo são armazenadas em um arquivo de propriedades.

Como alternativa, você pode armazená-las como uma constante em alguma classe Java.

Confira a classe OAuthProperties e o arquivo oauth.properties

usados na amostra:

package com.google.oauthsample; import ... /** * Object representation of an OAuth properties file. */ public class OAuthProperties { public static final String DEFAULT_OAUTH_PROPERTIES_FILE_NAME = "oauth.properties"; /** The OAuth 2.0 Client ID */ private String clientId; /** The OAuth 2.0 Client Secret */ private String clientSecret; /** The Google APIs scopes to access */ private String scopes; /** * Instantiates a new OauthProperties object reading its values from the * {@code OAUTH_PROPERTIES_FILE_NAME} properties file. * * @throws IOException IF there is an issue reading the {@code propertiesFile} * @throws OauthPropertiesFormatException If the given {@code propertiesFile} * is not of the right format (does not contains the keys {@code * clientId}, {@code clientSecret} and {@code scopes}) */ public OAuthProperties() throws IOException { this(OAuthProperties.class.getResourceAsStream(DEFAULT_OAUTH_PROPERTIES_FILE_NAME)); } /** * Instantiates a new OAuthProperties object, reading its values from the given * properties file. * * @param propertiesFile the InputStream to read an OAuth Properties file. The * file should contain the keys {@code clientId}, {@code * clientSecret} and {@code scopes} * @throws IOException if there is an issue reading the {@code propertiesFile} * @throws OAuthPropertiesFormatException If the given {@code propertiesFile} * is not in the correct format (does not contain the keys {@code * clientId}, {@code clientSecret} and {@code scopes}) */ public OAuthProperties(InputStream propertiesFile) throws IOException { Properties oauthProperties = new Properties(); oauthProperties.load(propertiesFile); clientId = oauthProperties.getProperty("clientId"); clientSecret = oauthProperties.getProperty("clientSecret"); scopes = oauthProperties.getProperty("scopes"); if ((clientId == null) || (clientSecret == null) || (scopes == null)) { throw new OAuthPropertiesFormatException(); } } /** * @return the clientId */ public String getClientId() { return clientId; } /** * @return the clientSecret */ public String getClientSecret() { return clientSecret; } /** * @return the scopes */ public String getScopesAsString() { return scopes; } /** * Thrown when the OAuth properties file was not at the right format, i.e not * having the right properties names. */ @SuppressWarnings("serial") public class OAuthPropertiesFormatException extends RuntimeException { } }

O arquivo oauth.properties, que contém as

credenciais do OAuth 2.0 para seu aplicativo, é mostrado no exemplo a seguir.

É necessário mudar os valores nesse arquivo.

# Client ID and secret. They can be found in the APIs console. clientId=1234567890.apps.googleusercontent.com clientSecret=aBcDeFgHiJkLmNoPqRsTuVwXyZ # API scopes. Space separated. scopes=https://www.googleapis.com/auth/tasks

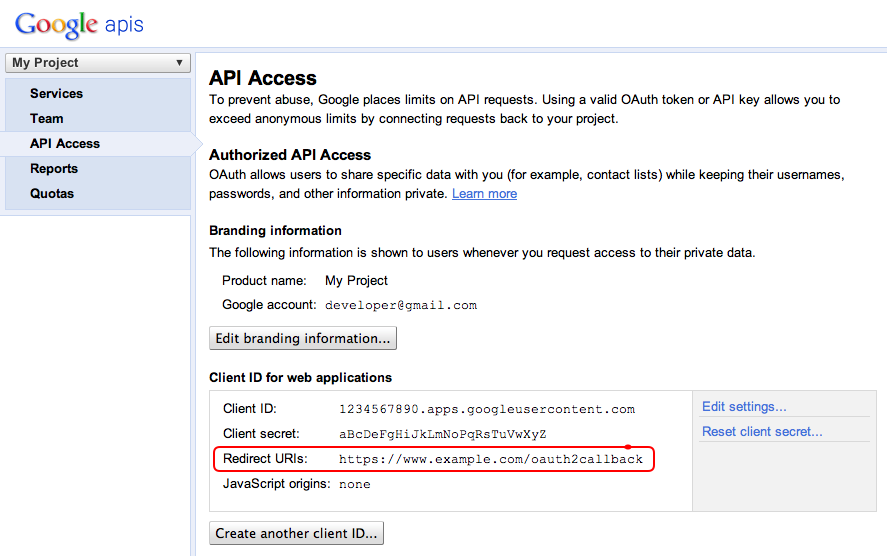

O ID do cliente e a chave secreta do cliente OAuth 2.0 identificam o aplicativo e permitem que a API Tasks aplique filtros e regras de cota definidos para o aplicativo. O ID do cliente e a chave secreta podem ser encontrados no Console de APIs do Google. No console, o usuário precisa:

- Crie ou selecione um projeto.

- Ative a API Tasks definindo o status dela como ATIVADO na lista de serviços.

- Em Acesso à API, crie um ID do cliente OAuth 2.0 se ainda não tiver feito isso.

- Verifique se o URL do manipulador de callback de código OAuth 2.0 do projeto está

registrado/na lista de permissões em URIs de redirecionamento. Por exemplo, neste projeto de amostra, o usuário precisaria registrar

https://www.example.com/oauth2callbackse o aplicativo da Web fosse veiculado do domíniohttps://www.example.com.

Processar o código de autorização do endpoint de autorização do Google

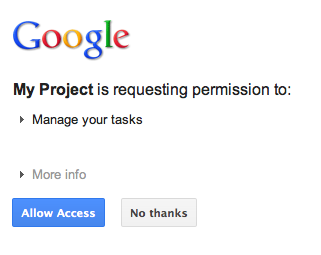

Se o usuário ainda não tiver autorizado o aplicativo a acessar as tarefas dele e, portanto, for redirecionado para o endpoint de autorização OAuth 2.0 do Google, uma caixa de diálogo de autorização do Google vai aparecer pedindo que o usuário conceda acesso às tarefas dele:

Depois de conceder ou negar o acesso, o usuário é redirecionado de volta para o gerenciador de callback do código OAuth 2.0 especificado como um redirecionamento/callback ao construir o URL de autorização do Google:

new GoogleAuthorizationRequestUrl(oauthProperties.getClientId(),

OAuthCodeCallbackHandlerServlet.getOAuthCodeCallbackHandlerUrl(req), oauthProperties

.getScopesAsString()).build()O manipulador de callback do código OAuth 2.0 (OAuthCodeCallbackHandlerServlet) processa o redirecionamento do endpoint do OAuth 2.0 do Google. Há dois casos a serem tratados:

- O usuário concedeu acesso: a solicitação é analisada para obter o código do OAuth 2.0 dos parâmetros de URL.

- O usuário negou o acesso: uma mensagem é exibida para ele.

package com.google.oauthsample; import ... /** * Servlet handling the OAuth callback from the authentication service. We are * retrieving the OAuth code, then exchanging it for a refresh and an access * token and saving it. */ @SuppressWarnings("serial") public class OAuthCodeCallbackHandlerServlet extends HttpServlet { /** The name of the Oauth code URL parameter */ public static final String CODE_URL_PARAM_NAME = "code"; /** The name of the OAuth error URL parameter */ public static final String ERROR_URL_PARAM_NAME = "error"; /** The URL suffix of the servlet */ public static final String URL_MAPPING = "/oauth2callback"; public void doGet(HttpServletRequest req, HttpServletResponse resp) throws IOException { // Getting the "error" URL parameter String[] error = req.getParameterValues(ERROR_URL_PARAM_NAME); // Checking if there was an error such as the user denied access if (error != null && error.length > 0) { resp.sendError(HttpServletResponse.SC_NOT_ACCEPTABLE, "There was an error: \""+error[0]+"\"."); return; } // Getting the "code" URL parameter String[] code = req.getParameterValues(CODE_URL_PARAM_NAME); // Checking conditions on the "code" URL parameter if (code == null || code.length == 0) { resp.sendError(HttpServletResponse.SC_BAD_REQUEST, "The \"code\" URL parameter is missing"); return; } } /** * Construct the OAuth code callback handler URL. * * @param req the HttpRequest object * @return The constructed request's URL */ public static String getOAuthCodeCallbackHandlerUrl(HttpServletRequest req) { String scheme = req.getScheme() + "://"; String serverName = req.getServerName(); String serverPort = (req.getServerPort() == 80) ? "" : ":" + req.getServerPort(); String contextPath = req.getContextPath(); String servletPath = URL_MAPPING; String pathInfo = (req.getPathInfo() == null) ? "" : req.getPathInfo(); return scheme + serverName + serverPort + contextPath + servletPath + pathInfo; } }

Trocar o código de autorização por um token de atualização e de acesso

Em seguida, o OAuthCodeCallbackHandlerServlet troca o código do Auth 2.0

por um token de atualização e de acesso, o mantém no datastore e redireciona o usuário de volta para

o URL PrintTaskListsTitlesServlet:

O código adicionado ao arquivo fica destacado.

package com.google.oauthsample; import ... /** * Servlet handling the OAuth callback from the authentication service. We are * retrieving the OAuth code, then exchanging it for a refresh and an access * token and saving it. */ @SuppressWarnings("serial") public class OAuthCodeCallbackHandlerServlet extends HttpServlet { /** The name of the Oauth code URL parameter */ public static final String CODE_URL_PARAM_NAME = "code"; /** The name of the OAuth error URL parameter */ public static final String ERROR_URL_PARAM_NAME = "error"; /** The URL suffix of the servlet */ public static final String URL_MAPPING = "/oauth2callback"; /** The URL to redirect the user to after handling the callback. Consider * saving this in a cookie before redirecting users to the Google * authorization URL if you have multiple possible URL to redirect people to. */ public static final String REDIRECT_URL = "/"; /** The OAuth Token DAO implementation. Consider injecting it instead of using * a static initialization. Also we are using a simple memory implementation * as a mock. Change the implementation to using your database system. */ public static OAuthTokenDao oauthTokenDao = new OAuthTokenDaoMemoryImpl(); public void doGet(HttpServletRequest req, HttpServletResponse resp) throws IOException { // Getting the "error" URL parameter String[] error = req.getParameterValues(ERROR_URL_PARAM_NAME); // Checking if there was an error such as the user denied access if (error != null && error.length > 0) { resp.sendError(HttpServletResponse.SC_NOT_ACCEPTABLE, "There was an error: \""+error[0]+"\"."); return; } // Getting the "code" URL parameter String[] code = req.getParameterValues(CODE_URL_PARAM_NAME); // Checking conditions on the "code" URL parameter if (code == null || code.length == 0) { resp.sendError(HttpServletResponse.SC_BAD_REQUEST, "The \"code\" URL parameter is missing"); return; } // Construct incoming request URL String requestUrl = getOAuthCodeCallbackHandlerUrl(req); // Exchange the code for OAuth tokens AccessTokenResponse accessTokenResponse = exchangeCodeForAccessAndRefreshTokens(code[0], requestUrl); // Getting the current user // This is using App Engine's User Service, but the user should replace this // with their own user/login implementation UserService userService = UserServiceFactory.getUserService(); String email = userService.getCurrentUser().getEmail(); // Save the tokens oauthTokenDao.saveKeys(accessTokenResponse, email); resp.sendRedirect(REDIRECT_URL); } /** * Construct the OAuth code callback handler URL. * * @param req the HttpRequest object * @return The constructed request's URL */ public static String getOAuthCodeCallbackHandlerUrl(HttpServletRequest req) { String scheme = req.getScheme() + "://"; String serverName = req.getServerName(); String serverPort = (req.getServerPort() == 80) ? "" : ":" + req.getServerPort(); String contextPath = req.getContextPath(); String servletPath = URL_MAPPING; String pathInfo = (req.getPathInfo() == null) ? "" : req.getPathInfo(); return scheme + serverName + serverPort + contextPath + servletPath + pathInfo; } /** * Exchanges the given code for an exchange and a refresh token. * * @param code The code gotten back from the authorization service * @param currentUrl The URL of the callback * @param oauthProperties The object containing the OAuth configuration * @return The object containing both an access and refresh token * @throws IOException */ public AccessTokenResponse exchangeCodeForAccessAndRefreshTokens(String code, String currentUrl) throws IOException { HttpTransport httpTransport = new NetHttpTransport(); JacksonFactory jsonFactory = new JacksonFactory(); // Loading the oauth config file OAuthProperties oauthProperties = new OAuthProperties(); return new GoogleAuthorizationCodeGrant(httpTransport, jsonFactory, oauthProperties .getClientId(), oauthProperties.getClientSecret(), code, currentUrl).execute(); } }

Observação: a implementação anterior usa algumas bibliotecas do App Engine, que são usadas para simplificação. Se você estiver desenvolvendo para outra plataforma, reimplemente a interface

UserService que processa a autenticação

do usuário.

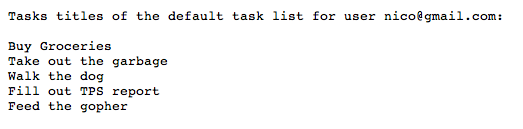

Ler e mostrar as tarefas do usuário

O usuário concedeu ao app acesso às tarefas dele. O aplicativo tem um token de atualização

que é salvo no armazenamento de dados acessível pelo OAuthTokenDao. O servlet

PrintTaskListsTitlesServlet agora pode usar esses tokens para acessar e mostrar as

tarefas do usuário:

O código adicionado ao arquivo fica destacado.

package com.google.oauthsample; import ... /** * Simple sample Servlet which will display the tasks in the default task list of the user. */ @SuppressWarnings("serial") public class PrintTasksTitlesServlet extends HttpServlet { /** * The OAuth Token DAO implementation, used to persist the OAuth refresh token. * Consider injecting it instead of using a static initialization. Additionally, a * simple memory implementation is used as a mock. Change the implementation to * use your own database system. */ public static OAuthTokenDao oauthTokenDao = new OAuthTokenDaoMemoryImpl(); public void doGet(HttpServletRequest req, HttpServletResponse resp) throws IOException { // Getting the current user // This is using App Engine's User Service but you should replace this to // your own user/login implementation UserService userService = UserServiceFactory.getUserService(); User user = userService.getCurrentUser(); // If the user is not logged-in it is redirected to the login service, then back to this page if (user == null) { resp.sendRedirect(userService.createLoginURL(getFullRequestUrl(req))); return; } // Checking if we already have tokens for this user in store AccessTokenResponse accessTokenResponse = oauthTokenDao.getKeys(user.getEmail()); // If we don't have tokens for this user if (accessTokenResponse == null) { OAuthProperties oauthProperties = new OAuthProperties(); // Redirect to the Google OAuth 2.0 authorization endpoint resp.sendRedirect(new GoogleAuthorizationRequestUrl(oauthProperties.getClientId(), OAuthCodeCallbackHandlerServlet.getOAuthCodeCallbackHandlerUrl(req), oauthProperties .getScopesAsString()).build()); return; } // Prints the user's task list titles in the response resp.setContentType("text/plain"); resp.getWriter().append("Task Lists titles for user " + user.getEmail() + ":\n\n"); printTasksTitles(accessTokenResponse, resp.getWriter()); } /** * Construct the request's URL without the parameter part. * * @param req the HttpRequest object * @return The constructed request's URL */ public static String getFullRequestUrl(HttpServletRequest req) { String scheme = req.getScheme() + "://"; String serverName = req.getServerName(); String serverPort = (req.getServerPort() == 80) ? "" : ":" + req.getServerPort(); String contextPath = req.getContextPath(); String servletPath = req.getServletPath(); String pathInfo = (req.getPathInfo() == null) ? "" : req.getPathInfo(); String queryString = (req.getQueryString() == null) ? "" : "?" + req.getQueryString(); return scheme + serverName + serverPort + contextPath + servletPath + pathInfo + queryString; } /** * Uses the Google Tasks API to retrieve a list of the user's tasks in the default * tasks list. * * @param accessTokenResponse The OAuth 2.0 AccessTokenResponse object * containing the access token and a refresh token. * @param output The output stream writer to write the task list titles to. * @return A list of the user's task titles in the default task list. * @throws IOException */ public void printTasksTitles(AccessTokenResponse accessTokenResponse, Writer output) throws IOException { // Initializing the Tasks service HttpTransport transport = new NetHttpTransport(); JsonFactory jsonFactory = new JacksonFactory(); OAuthProperties oauthProperties = new OAuthProperties(); GoogleAccessProtectedResource accessProtectedResource = new GoogleAccessProtectedResource( accessTokenResponse.accessToken, transport, jsonFactory, oauthProperties.getClientId(), oauthProperties.getClientSecret(), accessTokenResponse.refreshToken); Tasks service = new Tasks(transport, accessProtectedResource, jsonFactory); // Using the initialized Tasks API service to query the list of tasks lists com.google.api.services.tasks.model.Tasks tasks = service.tasks.list("@default").execute(); for (Task task : tasks.items) { output.append(task.title + "\n"); } } }

As tarefas do usuário são exibidas:

Exemplo de aplicativo

Faça o download do código deste aplicativo de exemplo.