Esta página resume todas as mudanças (novos recursos, correções de bugs, atualizações) na API Android Management e na Política de dispositivo Android a cada mês.

Participe da lista de e-mails da API Android Management para receber atualizações mensais e avisos de serviço diretamente na sua caixa de entrada.

Outubro de 2025

API Android Management

- Adicionamos uma nova política para gerenciar aplicativos padrão em dispositivos. Os administradores podem configurar uma lista prioritária de aplicativos para cada tipo de app, e o primeiro app instalado e qualificado no dispositivo será definido como padrão. Depois de configurada, essa política impede que os usuários mudem as configurações padrão do aplicativo, mantendo a conformidade com as políticas corporativas. Consulte este guia para mais detalhes.

-

Em maio, lançamos uma política para configurar a

enterpriseDisplayNameVisibility, permitindo que os administradores controlem a visibilidade doenterpriseDisplayNameno dispositivo, como na tela de bloqueio de dispositivos da empresa. Conforme mencionado nesse anúncio, em breve vamos definir o padrão dessa configuração de política comoENTERPRISE_DISPLAY_NAME_VISIBLE. - Os itens da documentação também foram atualizados:

-

Esclarecemos o comportamento do comando

LOCKem dispositivos com perfis de trabalho. -

Adicionamos informações sobre

nonComplianceDetailspara mudanças nomte_policyem dispositivos com reinicialização pendente.

-

Esclarecemos o comportamento do comando

Setembro de 2025

API Android Management

-

Apresentamos o conceito de

funções do aplicativo. Isso inclui o seguinte:

-

COMPANION_APPpara interação off-line com o Android Device Policy -

KIOSKpara experiências de dispositivos dedicados serem usadas com apps que têmInstallTypeconfigurado comoREQUIRED_FOR_SETUPouCUSTOM -

MOBILE_THREAT_DEFENSE_ENDPOINT_DETECTION_RESPONSE(MTD/EDR) e appsSYSTEM_HEALTH_MONITORING.

ApplicationPolicy.roleseRoleTypepara mais detalhes. -

- Uma nova versão estável e uma candidata a lançamento do SDK da AMAPI estão disponíveis. Consulte as Notas de lançamento para saber o que está incluído nessas versões.

Agosto de 2025

API Android Management

-

Agora oferecemos suporte à instalação de aplicativos usando o SDK da AMAPI

1.6.0-rc01 e versões mais recentes. Para instalar um aplicativo, adicione-o ao

application policycominstallTypeCUSTOMe os certificados da chave de assinatura do aplicativo especificados na listasigningKeyCerts. Usando o SDK da AMAPI, execute os comandosinstallCustomAppeuninstallCustomApppara instalar e desinstalar os aplicativos personalizados. Consulte a documentação para saber mais. -

Adicionamos

ApplicationPolicy.signingKeyCertspara substituir o uso deExtensionConfig.signingKeyFingerprintsSha256, que agora está descontinuado.ApplicationPolicy.signingKeyCertsprecisa ser definido quando o app teminstallTypedefinido comoCUSTOM(ou seja, um app personalizado) ou quando o app temextensionConfigdefinido (ou seja, um app de extensão) e não está na Play Store. Consulte a documentação para saber mais. -

Para o SDK da AMAPI, lançamos:

- Uma versão estável atualizada v1.5.0

- Um novo candidato a lançamento v1.6.0-rc01 que apresenta a funcionalidade para gerenciar apps personalizados.

Julho de 2025

API Android Management

-

Atualizamos o

PasswordRequirementspara permitir requisitos baseados em complexidade no escopo do perfil de trabalho. Um novo guia foi publicado para explicar a interação das configurações de senha baseadas em complexidade e não baseadas em complexidade.

Junho de 2025

API Android Management

-

No Android 16 e versões mais recentes, os admins de TI podem usar a configuração de política

appFunctionspara controlar se os apps no dispositivo (em dispositivos totalmente gerenciados) ou no perfil de trabalho (em dispositivos com perfis de trabalho) podem expor funções de apps. OcrossProfileAppFunctionspode ser usado para controlar se os apps do perfil pessoal podem invocar funções de apps expostas por apps no perfil de trabalho. -

Adicionamos dois novos métodos à API Android Management:

modifyPolicyApplicationseremovePolicyApplications. Esses métodos permitem criar, atualizar e remover subconjuntos de aplicativos no campo "Aplicativos da política", sem precisar buscar e fornecer apolicies.patchtodos os aplicativos que permanecem inalterados. -

Um novo comando

WIPEestá sendo introduzido como alternativa aodevices.deletee pode ser acionado usandodevices.issueCommand. Esse método aciona a redefinição de fábrica em dispositivos da empresa e a exclusão do perfil de trabalho em dispositivos pessoais. Depois da limpeza ou exclusão, o registro do dispositivo também será excluído.

Publicamos um novo guia para explicar os vários métodos de desprovisionamento de um dispositivo. -

Atualizamos o SDK da API Android Management (AMAPI SDK) para incluir o

sinal

Device.WorkProfileStatepara identificar o estado de gerenciamento do dispositivo.

Consulte as Notas da versão do SDK AMAPI para mais detalhes.

Maio de 2025

API Android Management

-

Adicionamos uma nova restrição de política

apnPolicyparaDeviceConnectivityManagement, permitindo que os administradores de TI configurem nomes de pontos de acesso (APNs) em dispositivos. As APNs aplicadas pela política vão substituir qualquer outra APN configurada pelos usuários. -

Uma nova restrição de política

preferentialNetworkServiceSettingsfoi implementada emDeviceConnectivityManagementpara permitir que os administradores de TI configurem redes preferenciais. O campopreferentialNetworkIdno Application pode ser usado para escolher uma rede preferencial para cada aplicativo individual. Para mais informações, consulte nosso guia de fracionamento de rede 5G e a documentação do AOSP sobre fracionamento de rede 5G. - Esta versão oferece aos administradores de TI um gerenciamento de eSIMs aprimorado, permitindo que eles adicionem, removam e visualizem eSIMs gerenciados em todos os dispositivos. Agora, os administradores podem definir políticas para eSIMs gerenciados, especificando o comportamento deles se um dispositivo for redefinido ou um perfil de trabalho ficar em não conformidade, garantindo o controle e a conformidade com as políticas organizacionais.

-

A nova configuração de política

enterpriseDisplayNameVisibilitypermite que os administradores controlem a visibilidade doenterpriseDisplayNameno dispositivo, como na tela de bloqueio de dispositivos da empresa. Embora agora ele mostre por padrão o nome da empresa configurado durante a configuração inicial do dispositivo, isso vai mudar em seis meses (novembro de 2025). A partir desse momento, o padrão seráENTERPRISE_DISPLAY_NAME_VISIBLE.

Abril de 2025

API Android Management

-

Adicionamos uma nova restrição de política

bluetoothSharingaPersonalUsagePolicieseDeviceConnectivityManagementpara permitir que os administradores de TI autorizem ou não o compartilhamento de arquivos usando Bluetooth. -

Um novo

evento de registro de segurança é gerado e notificado usando a notificação do Pub/Sub

na AMAPI quando o campo

BackupServiceStateé ativado ou desativado pelo administrador. -

Adicionamos um novo campo

EuiccChipInfoemHardwareInfopara ler o EID de dispositivos corporativos, e um novo comandoREQUEST_DEVICE_INFOfoi adicionado para ler o EID de dispositivos pessoais. - Os itens da documentação também foram atualizados:

- Atualizamos o SDK da API Android Management (AMAPI SDK) para incluir a versão estável do Device Trust do Android Enterprise. As notas da versão estão disponíveis em https://developers.google.com/android/management/sdk-release-notes

Março de 2025

API Android Management

- O recurso "Enterprise" agora inclui mais detalhes no campo tipo de empresa. Eles especificam se a empresa usa pacotes de contas do Google Play gerenciado (e se é de propriedade do cliente ou do EMM) ou se é um Managed Google Domain (verificado por DNS ou uma equipe verificada por e-mail). Essas informações ajudam os EMMs a se prepararem para um recurso futuro que permite que as empresas façam upgrade das contas do Google Play gerenciado para os Managed Google Domains, adaptando o console de administrador de TI com base no tipo de empresa.

Fevereiro de 2025

API Android Management

- Adicionamos o guia sobre como detectar perfis de trabalho gerenciados pelo app Android Device Policy.

- Atualizamos o SDK da API Android Management (AMAPI SDK) para incluir o primeiro candidato a lançamento das APIs de indicador de confiança do dispositivo. Consulte as notas da versão do SDK da AMAPI para saber qual é a versão mais recente disponível.

Janeiro de 2025

API Android Management

- Os EMMs agora podem limitar o admin de TI a se inscrever usando um e-mail de uma lista de permissões de nomes de domínio.

- Os itens da documentação também foram atualizados:

- O guia de apps da Web foi atualizado para esclarecer como o navegador padrão escolhido pelo usuário interage com configurações de exibição, como tela cheia ou interface mínima. O navegador pode ou não ser compatível com esses atributos. Os administradores de TI são responsáveis por testar a compatibilidade do navegador com as configurações do web app antes de implantá-lo para os usuários.

Dezembro de 2024

API Android Management

-

No Android 15 e versões mais recentes, os administradores de TI podem usar a tag

privateSpacePolicypara permitir ou impedir a criação de um espaço privado. -

No Android 15 e versões mais recentes, apresentamos o

WifiRoamingModeemWifiRoamingPolicy, permitindo que os administradores de TI desativem o roaming de Wi-Fi para SSIDs específicos em dispositivos totalmente gerenciados e em perfis de trabalho em dispositivos da empresa. - Vários itens da nossa documentação foram atualizados:

-

A descrição do campo

keyguardDisableagora inclui informações sobre o modo de gerenciamento. -

A documentação

securityPostureagora inclui uma tabela que mostra o veredito equivalente da API Play Integrity para cada veredito da API AM.

-

A descrição do campo

Novembro de 2024

API Android Management

-

Agora impedimos que os usuários mudem o endereço de e-mail durante a inscrição de clientes. Também apresentamos a validação para

admin_emailao criar um URL de inscrição. - Vários itens da nossa documentação foram atualizados:

-

Atualizamos a descrição da política

addUserDisabled. Para dispositivos em quemanagementModeéDEVICE_OWNER, esse campo é ignorado, e o usuário nunca pode adicionar ou remover usuários. -

Atualizamos o

ExtensionConfigpara esclarecer que a isenção de restrições de bateria se aplica ao Android 11 e versões mais recentes. -

Atualizamos a descrição do

PermissionPolicy. -

Esclarecemos a quantidade de aplicativos a que um escopo pode ser delegado na enumeração

DelegatedScope.

-

Atualizamos a descrição da política

Outubro de 2024

API Android Management

- Atualizamos o comportamento da política

CommonCriteriaMode.

OCOMMON_CRITERIA_MODE_ENABLEDagora vai ativar a verificação de integridade da política criptográfica e a validação adicional de certificados de rede. O resultado da verificação de integridade da política é definido comoPolicySignatureVerificationStatussestatusReportingSettings.commonCriteriaModeEnabledestiver definido comotrue.

Não há mudanças no comportamento do valor padrão (COMMON_CRITERIA_MODE_UNSPECIFIED) ou quando ele é desativado explicitamente comCOMMON_CRITERIA_MODE_DISABLED. - Atualizamos a documentação para

PERSONAL_USAGE_DISALLOWED_USERLESSpara lembrar os desenvolvedores que essa mudança é necessária antes de janeiro de 2025. Se essa mudança for omitida, os usuários poderão encontrar uma solicitação "Autenticar com o Google" durante o registro, quando o administrador de TI tiver esse recurso ativado.

A linha do tempo completa desse recurso está publicada no portal de parceiros do Android Enterprise: Linha do tempo de recursos: fluxo de inscrição, registro de dispositivos e experiências no dispositivo aprimorados. - Atualizamos a documentação de

CrossProfileDataSharingpara incluir detalhes sobre o compartilhamento de dados simples por intents.

Setembro de 2024

API Android Management

A API Android Management agora é compatível com os seguintes recursos do Android 15:

- Para o Android 15 e versões mais recentes, uma nova política foi adicionada para controlar as configurações de roaming de Wi-Fi. Os admins de TI podem usar

WifiRoamingPolicypara selecionar oWifiRoamingModedesejado. Compatível com dispositivos totalmente gerenciados e perfis de trabalho em dispositivos da empresa.

Versão do Android 15

API Android Management

A API Android Management agora é compatível com os seguintes recursos do Android 15:

- O Android 15 introduz uma nova política para controlar o

Circule para Pesquisar. Os administradores de TI podem usar

AssistContentPolicypara controlar esse recurso. - O Android 15 introduz uma nova política para controlar a detecção de phishing de apps.

Os administradores de TI podem usar

ContentProtectionPolicypara controlar se o app é verificado pela detecção de abuso no dispositivo (ODAD) contra phishing e malware. - O Android 15 amplia o suporte às configurações de

brilho da tela e

tempo limite da tela usando a política

DisplaySettingsem dispositivos corporativos com um perfil de trabalho. Antes, essa configuração estava disponível apenas em dispositivos totalmente gerenciados.

Agosto de 2024

API Android Management

- No Android 13 e versões mais recentes, os admins de TI podem consultar o

ICCIDassociado ao chip doTelephonyInfoincluído em umNetworkInfo. Isso é compatível com dispositivos totalmente gerenciados quando o camponetworkInfoEnabledemstatusReportingSettingsé definido comotrue. - Vários itens da nossa documentação foram atualizados:

- Atualizamos a documentação do Modo de critérios comuns para esclarecer que ele só é compatível com dispositivos corporativos que executam o Android 11 ou versões mais recentes.

- Documentamos o campo opcional

DefaultStatusemSigninDetail.

Julho de 2024

API Android Management

- Vários itens da nossa documentação foram atualizados:

- Removemos a observação na documentação de

enrollmentToket.createsobre não ser mais possível recuperar o conteúdo do token, já que é possível receber o valor do token de inscrição usandoenrollmentTokens.get. - Esclarecemos a documentação do

NonComplianceReason.

- Removemos a observação na documentação de

Junho de 2024

API Android Management

- Agora os administradores de TI podem controlar as configurações de

brilho da tela e

tempo limite da tela usando a política

DisplaySettings. Disponível em dispositivos totalmente gerenciados com Android 9 e versões mais recentes. - Atualizamos nossa documentação para explicar que, mesmo ao usar

AUTO_UPDATE_HIGH_PRIORITY, as atualizações de apps com implantações maiores no ecossistema do Android podem levar até 24 horas. - Atualizamos o SDK da API Android Management (AMAPI SDK) para explicar

os diferentes casos de uso que essa biblioteca (originalmente conhecida como

Extensibility SDK) agora oferece suporte. A documentação atualizada abrange:

Consulte as notas da versão do SDK da AMAPI para saber qual é a versão mais recente disponível.

Maio de 2024

API Android Management

- Os métodos

getelistparaenrollmentTokensagora retornam camposvalue,qrCodeeallowPersonalUsagepreenchidos. - Para dispositivos totalmente gerenciados, a configuração

AllowPersonalUsageagora é compatível com oPERSONAL_USAGE_DISALLOWED_USERLESS. - No Android 11 e versões mais recentes, a nova política

UserControlSettingspermite especificar se o controle do usuário é permitido para um determinado app.UserControlSettingsinclui ações do usuário, como interrupção forçada e limpeza de dados do app. - A versão 1.1.5 do SDK da AMAPI já está disponível. Mais informações estão disponíveis na

página de notas da versão.

Observação:recomendamos sempre usar a versão mais recente disponível da biblioteca para aproveitar as correções de bugs e melhorias disponíveis.

Abril de 2024

API Android Management

- No Android 13 e versões mais recentes, para dispositivos corporativos, adicionamos controles sobre

a quais SSIDs Wi-Fi os dispositivos podem se conectar. Usando

WifiSsidPolicy, os administradores de TI podem especificar uma lista de SSIDs para ser adicionada a uma lista de permissões (WIFI_SSID_ALLOWLIST) ou de bloqueio (WIFI_SSID_DENYLIST). - Para dispositivos corporativos, adicionamos identificadores de hardware (IMEI, MEID e número de série) a

ProvisioningInfo, que agora podem ser acessados por EMMs durante a configuração do dispositivo usando o URL de login.

Março de 2024

API Android Management

- Adicionamos mais controles sobre a instalação de apps usando o

InstallConstraint. Os administradores de TI podem restringir a instalação de apps com base em critérios específicos.

Ao definirinstallPriority, os admins de TI podem garantir que os apps críticos sejam instalados primeiro. - No Android 10 e versões mais recentes, a AMAPI permite configurar redes corporativas de 192 bits

em

openNetworkConfiguration

transmitindo o valor de segurança WPA3-Enterprise_192.

No Android 13 e versões mais recentes, na políticaMinimumWifiSecurityLevel, agora oferecemos suporte aENTERPRISE_BIT192_NETWORK_SECURITY, que pode ser usado para garantir que os dispositivos não se conectem a redes Wi-Fi abaixo desse nível de segurança. - Atualizamos a configuração

UsbDataAccesspara que o valorUSB_DATA_ACCESS_UNSPECIFIEDseja definido comoDISALLOW_USB_FILE_TRANSFERpor padrão.

Fevereiro de 2024

API Android Management

- No Android 9 e versões mais recentes, os administradores de TI podem controlar se a impressão é permitida usando o campo

printingPolicy. - Para o Android 14 e versões mais recentes, uma nova política foi adicionada para controlar apps

CredentialProvider. Os administradores de TI podem usar o campo

credentialProviderPolicypara controlar se o app pode agir como um provedor de credenciais. - Uma nova política foi adicionada para controlar a

Arm Memory Tagging Extension (MTE) no dispositivo. O campo

MtePolicyé compatível com dispositivos totalmente gerenciados e perfis de trabalho em dispositivos da empresa com Android 14 e versões mais recentes. - Atualizamos a forma como a API AM recebe erros relacionados a instalações

acionadas por administradores de TI. Como resultado dessa migração, o campo

InstallationFailureReasonagora também inclui erros do cliente (além dos erros do servidor). - No Android 12 e versões mais recentes, os administradores de TI podem usar um par de chaves instalado no dispositivo

para autenticação de Wi-Fi empresarial. Consulte o novo campo

ClientCertKeyPairAliasna configuração de rede aberta (ONC) e nosso guia de configuração de rede para mais informações.

Janeiro de 2024

API Android Management

- Os dispositivos gerenciados pelo seu DPC personalizado agora podem ser migrados para usar a API Android Management.

Dezembro de 2023

API Android Management

- Adicionamos

MinimumWifiSecurityLevelpara definir os diferentes níveis mínimos de segurança necessários para se conectar a redes Wi-Fi. Compatível com dispositivos totalmente gerenciados e perfis de trabalho em dispositivos da empresa com Android 13 e versões mais recentes.

Novembro de 2023

API Android Management

- O Android 12 e versões mais recentes agora oferecem suporte à configuração de rede Wi-Fi empresarial sem senha usando os campos

IdentityePasswordem Configuração de rede aberta. Isso já era compatível com versões anteriores ao Android 12.Observação:no Android 12 e versões mais recentes, para redes Wi-Fi com autenticação de nome de usuário/senha EAP, se a senha do usuário não for fornecida e

AutoConnectestiver definido comotrue, o dispositivo poderá tentar se conectar à rede com uma senha substituta gerada aleatoriamente. Para evitar isso quando a senha do usuário não for fornecida, definaAutoConnectcomofalse. - Os eventos de dispositivos locais que ocorrem em rápida sucessão são agrupados e

informados em uma única

mensagem do Pub/Sub para EMMs.

1Tipo de evento Latência esperada entre o evento no dispositivo e a notificação correspondente da EMM1 Comportamento anterior Novo comportamento Estados de app com chave de alta prioridade Imediato, no máximo um relatório por minuto Imediato, no máximo um relatório por minuto Prioridade padrão estados de app com chave Com base em programação Em até um minuto Eventos relacionados ao aplicativo durante o provisionamento, para apps com estados de instalação definidos pelo administrador de TI2 Integrado a outros eventos relacionados ao provisionamento Em um minuto, além de outros eventos de provisionamento relacionados Eventos relacionados a aplicativos após o provisionamento, para apps com estados de instalação definidos pelo administrador de TI2 Com base em programação Em até 5 minutos Eventos relacionados ao aplicativo durante e após o provisionamento, para apps com estados de instalação definidos pelo funcionário3 Com base em programação Em até 60 minutos Outros eventos de apps no dispositivo Com base em programação Em até 60 minutos Metas de melhor esforço com base em circunstâncias controladas. A latência real pode variar de acordo com vários fatores ambientais e do dispositivo.

2InstallTypede apps aplicados na política:FORCE_INSTALLED,BLOCKED,REQUIRED_FOR_SETUP,PREINSTALLEDeKIOSK.

3InstallTypede apps disponíveis:AVAILABLE,INSTALL_TYPE_UNSPECIFIED.

Outubro de 2023

API Android Management

- Os apps iniciados como

SetupActionagora podem cancelar a inscrição. Isso vai redefinir um dispositivo da empresa ou excluir o perfil de trabalho em um dispositivo pessoal.

Versão do Android 14

API Android Management

Com o lançamento do Android 14, a API Android Management agora é compatível com os seguintes recursos do Android 14:

- Restringir o acesso aos contatos do perfil de trabalho

a aplicativos do sistema e apps pessoais especificados em

exemptionsToShowWorkContactsInPersonalProfile. Agora, o acesso aos contatos do perfil de trabalho pode ser ativado para todos os apps pessoais, alguns apps pessoais ou nenhum app pessoal.Para sua conveniência, a nova opção

SHOW_WORK_CONTACTS_IN_PERSONAL_PROFILE_DISALLOWED_EXCEPT_SYSTEMemshowWorkContactsInPersonalProfilegarante que os únicos apps pessoais que podem acessar os contatos de trabalho são os apps padrão do dispositivo Telefone, Mensagens e Contatos. Nesse caso, nem os apps de telefone, mensagens e contatos configurados pelo usuário nem outros apps pessoais instalados pelo sistema ou pelo usuário poderão consultar os contatos do trabalho. - Desativa o uso do rádio de banda ultralarga no dispositivo. Isso pode ser feito usando a nova política

deviceRadioState.ultraWidebandState. - Bloqueie o uso de redes celulares 2G,

melhorando a segurança da rede. Isso é oferecido pela nova política

deviceRadioState.cellularTwoGState. - O Android 14 apresenta

atalhos personalizáveis da tela de bloqueio.

O controle de administrador dos recursos de bloqueio de tela, que inclui câmera, desbloqueio por impressão digital, Desbloqueio facial etc., foi estendido para também desativar atalhos da tela de bloqueio usando a nova opção

SHORTCUTS.

Setembro de 2023

API Android Management

- Agora, as informações de dispositivo e provisionamento podem ser recuperadas opcionalmente

durante a configuração, permitindo que os desenvolvedores criem políticas mais segmentadas durante

a configuração ou filtrem dispositivos de acordo com os atributos fornecidos. O URL de login

agora inclui um parâmetro

provisioningInfoque pode ser trocado pelos detalhes do dispositivo correspondente usando o novo método provisioningInfo get. - Agora, é possível distinguir

SigninDetailsum do outro com um valortokenTagpersonalizável.

Agosto de 2023

API Android Management

- Introduzimos o Modo Perdido para dispositivos da empresa. O modo perdido permite que os empregadores bloqueiem e protejam remotamente um dispositivo perdido e, opcionalmente, mostrem uma mensagem na tela do dispositivo com informações de contato para facilitar a recuperação do recurso.

- Adição de suporte para delegação de seleção de certificados, que concede a um app

acesso à seleção de certificados do KeyChain em nome dos apps solicitantes.

Consulte

DelegatedScope.CERT_SELECTIONpara mais detalhes. - Adicionamos outras políticas de gerenciamento de Wi-Fi:

configureWifi- Agora os administradores podem desativar a adição ou configuração de redes Wi-Fi. O uso dewifiConfigDisabledfoi descontinuado.wifiDirectSettings- Essa política pode ser usada para desativar a configuração do Wi-Fi Direct.tetheringSettings- Essa política pode ser usada para desativar o tethering Wi-Fi ou todas as formas de tethering. O uso detetheringConfigDisabledfoi descontinuado.wifiState- Essa política pode ser usada para ativar/desativar o Wi-Fi no dispositivo de um usuário.

- O compartilhamento de redes Wi-Fi configuradas pelo administrador será desativado no Android 13 e em versões mais recentes.

Julho de 2023

API Android Management

- Adicionamos o campo

userFacingTypeaApplicationReportpara indicar se um app é voltado para o usuário. - Adicionado o motivo específico de não conformidade

ONC_WIFI_INVALID_ENTERPRISE_CONFIG.

O motivo da não conformidadeINVALID_VALUEe o motivo específicoONC_WIFI_INVALID_ENTERPRISE_CONFIGsão informados se a rede Wi-Fi empresarial não tiverDomainSuffixMatchdefinido. - Nova notificação do Pub/Sub

EnrollmentCompleteEventadicionada como um tipo deUsageLogEventque é publicado quando o dispositivo conclui o registro. - Adicionamos

airplaneModeStateemdeviceRadioStatepara controlar o estado atual do modo avião e se o usuário pode ativá-lo ou desativá-lo. Por padrão, o usuário pode ativar ou desativar o modo avião. Compatível com dispositivos totalmente gerenciados e perfis de trabalho em dispositivos corporativos com o Android 9 e versões mais recentes.

Junho de 2023

API Android Management

- Adicionamos suporte ao campo

DomainSuffixMatchem Abrir configuração de rede para configurar redes Wi-Fi corporativas para Android 6 ou mais recente. As configurações de Wi-Fi corporativas semDomainSuffixMatchsão consideradas inseguras e serão rejeitadas pela plataforma. - Adicionamos a configuração de política

UsbDataAccess, que permite aos administradores desativar totalmente a transferência de dados por USB. O uso deusbFileTransferDisabledfoi suspenso. UseUsbDataAccess.

Dezembro de 2022

API Android Management

-

As funcionalidades de gerenciamento dos widgets do perfil de trabalho foram aprimoradas com a adição de dois novos campos de API:

workProfileWidgetsno nível do aplicativo eworkProfileWidgetsDefaultno nível do dispositivo. Isso permite mais controle sobre se um aplicativo em execução no perfil de trabalho pode criar widgets no perfil principal, por exemplo, na tela inicial. Essa funcionalidade é proibida por padrão, mas pode ser definida como permitida usandoworkProfileWidgetseworkProfileWidgetsDefault. Ela só é compatível com perfis de trabalho. -

Adicionamos suporte para definir configurações de escolha aleatória de endereço MAC ao configurar redes Wi-Fi. Agora, os administradores podem especificar se

MACAddressRandomizationModeestá definido comoHardwareouAutomaticao configurar redes Wi-Fi. Isso entra em vigor em dispositivos com a versão 13 ou mais recente do Android e se aplica a todos os modos de gerenciamento. Se definido comoHardware, o endereço MAC de fábrica será configurado para a rede Wi-Fi. JáAutomaticserá aleatório. - Vários itens da nossa documentação foram atualizados:

-

O documento Entender a postura de segurança foi criado para esclarecer as possíveis respostas das avaliações do

devicePosturee dosecurityRisk. -

O

autoUpdateModefoi fornecido paraautoUpdatePolicycomo uma alternativa recomendada devido à maior flexibilidade com a frequência de atualização. -

Esclarecemos que

BlockActioneWipeActionsão restritos a dispositivos da empresa. - A página de notificações do Pub/Sub foi atualizada para refletir com precisão os tipos de recursos para diferentes tipos de notificação.

- No Android 13 e versões mais recentes, os apps de extensão são isentos das restrições de bateria e não são colocados no bucket restrito para apps em espera.

Outubro de 2022

API Android Management

- Vários itens da nossa documentação foram atualizados:

- Recomendamos ter uma política por dispositivo para ativar recursos de gerenciamento granular no nível do dispositivo.

- Para que FreezePeriods funcione como esperado, a política de atualização do sistema não pode ser definida como SYSTEM_UPDATE_TYPE_UNSPECIFIED..

- Outras sugestões foram fornecidas para atualizações de políticas relacionadas à visibilidade das etapas de senha durante o provisionamento de dispositivos da empresa.

- shareLocationDisabled é compatível com dispositivos totalmente gerenciados e perfis de trabalho de propriedade pessoal.

- Atualizamos a descrição sobre o uso de enterprises.devices.delete e os efeitos dele na visibilidade do dispositivo.

- A duração máxima do token de inscrição agora é de 10.000 anos, antes era de 90 dias.

12 de julho de 2022

API Android Management

- Adicionamos os valores NETWORK_ACTIVITY_LOGS e SECURITY_LOGS ao DelegatedScope para conceder aos aplicativos de política de dispositivo acesso aos registros correspondentes.

14 de junho de 2022

API Android Management

- Adicionamos specificNonComplianceReason e specificNonComplianceContext a NonComplianceDetail para fornecer um contexto detalhado para erros de aplicação da política.

6 de junho de 2022

API Android Management

- Adicionamos um comando para permitir que o administrador limpe remotamente os dados de um app.

- Agora os tokens de inscrição podem ser criados com uma duração maior do que o máximo anterior de 90 dias, chegando a aproximadamente 10.000 anos. Os tokens de inscrição que duram mais de 90 dias terão um comprimento de 24 caracteres, enquanto os tokens que duram 90 dias ou menos continuarão tendo 20 caracteres.

24 de maio de 2022

API Android Management

- Recursos de segurança com suporte de hardware, como o atestado de chave, agora serão usados nas avaliações de integridade do dispositivo, quando compatíveis. Isso oferece uma forte garantia de integridade do sistema. Os dispositivos que não passarem nessas avaliações ou não forem compatíveis com esses recursos de segurança baseados em hardware vão informar o novo SecurityRisk HARDWARE_BACKED_EVALUATION_FAILED.

16 de maio de 2022

API Android Management

- Adicionamos unifiedLockSettings em PasswordPolicies para permitir que o administrador configure se o perfil de trabalho precisa de um bloqueio separado.

25 de março de 2022

API Android Management

- Adicionamos alwaysOnVpnLockdownExemption para especificar quais apps devem ser isentos da configuração AlwaysOnVpnPackage.

- Adicionamos todos os campos disponíveis do recurso Produtos da API EMM do Google Play ao recurso Aplicativo.

22 de fevereiro de 2022

API Android Management

- Adicionamos cameraAccess para controlar o uso da câmera e da alternância de câmera e microphoneAccess para controlar o uso do microfone e da alternância de microfone. Esses campos substituem cameraDisabled e unmuteMicrophoneDisabled, que foram descontinuados recentemente.

15 de fevereiro de 2022

SDK da AMAPI

- Correções de pequenos bugs. Consulte Repositório Maven do Google para mais detalhes.

15 de novembro de 2021

Android Device Policy

-

Os apps marcados como indisponíveis em

personalApplicationsserão desinstalados do perfil pessoal dos dispositivos corporativos, se já estiverem instalados, assim como no ApplicationPolicy para perfil de trabalho e dispositivos totalmente gerenciados.

17 de setembro de 2021

API Android Management

-

Agora é possível designar um app como um app de extensão usando

ExtensionConfig. Os apps de extensão podem se comunicar diretamente com o Android Device Policy e, no futuro, poderão interagir com o conjunto completo de recursos de gerenciamento oferecidos na API Android Management, permitindo uma interface local para gerenciar o dispositivo que não requer conectividade com o servidor.- Esta versão inicial inclui suporte para execução local de

Commandse, no momento, apenas o comandoClearAppData. Consulte o guia de integração de extensibilidade para mais detalhes. - Os comandos restantes serão adicionados com o tempo, assim como outros recursos do app de extensão projetados para mostrar a amplitude dos recursos de gerenciamento de dispositivos.

- Esta versão inicial inclui suporte para execução local de

30 de junho de 2021

Android Device Policy

- Correções de pequenos bugs.

2 de junho de 2021

Android Device Policy

- Correções de pequenos bugs.

5 de maio de 2021

Android Device Policy

- Correções de pequenos bugs.

6 de abril de 2021

Android Device Policy

- Correções de pequenos bugs.

Março de 2021

API Android Management

- Adicionamos dois novos

AdvancedSecurityOverrides. Essas políticas ativam as práticas recomendadas de segurança do Android Enterprise por padrão, permitindo que as organizações substituam os valores padrão para casos de uso avançados. googlePlayProtectVerifyAppsativa a verificação de apps do Google Play por padrão.developerSettingsimpede que os usuários acessem as opções do desenvolvedor e o modo de segurança por padrão, recursos que, de outra forma, introduziriam o risco de exfiltração de dados corporativos.-

O

ChoosePrivateKeyRuleagora permite conceder diretamente chaves específicas do KeyChain a apps gerenciados. - Isso permite que os apps de destino acessem chaves específicas chamando

getCertificateChain()egetPrivateKey()sem precisar chamarchoosePrivateKeyAlias(). - A API Android Management concede acesso direto às chaves especificadas na política por padrão, mas, caso contrário, concede acesso depois que o app especificado chama

choosePrivateKeyAlias(). ConsulteChoosePrivateKeyRulepara mais detalhes.

Suspensões de uso

- O

ensureVerifyAppsEnabledfoi descontinuado. Use ogooglePlayProtectVerifyAppsAdvancedSecurityOverrides. - Os usuários atuais da API (projetos do Google Cloud com a API Android Management ativada em 15 de abril de 2021) podem continuar usando

ensureVerifyAppsEnabledaté outubro de 2021, mas recomendamos migrar paraAdvancedSecurityOverridesassim que possível. Em outubro,ensureVerifyAppsEnablednão vai mais funcionar. debuggingFeaturesAllowedesafeBootDisabledforam descontinuados. Use odeveloperSettingsAdvancedSecurityOverrides.- Os usuários atuais da API (projetos do Google Cloud com a API Android Management ativada em 15 de abril de 2021) podem continuar usando

debuggingFeaturesAllowedesafeBootDisabledaté outubro de 2021, mas recomendamos que usemAdvancedSecurityOverridesassim que possível. Em outubro,debuggingFeaturesAllowedesafeBootDisablednão vão mais funcionar.

Fevereiro de 2021

API Android Management

- Adição de suporte ao

personalApplicationspara dispositivos da empresa a partir do Android 8. Agora o recurso está disponível em todos os dispositivos da empresa com um perfil de trabalho. - O número de telefone do dispositivo agora é informado em "Dispositivos totalmente gerenciados" como parte

do recurso

Device.

Janeiro de 2021

Android Device Policy

- Correções de pequenos bugs.

Dezembro de 2020

API Android Management

- Adicionamos

personalApplicationsaPersonalUsagePolicies. Em dispositivos corporativos, a TI pode especificar uma lista de permissões ou de bloqueio de aplicativos no perfil pessoal. No momento, esse recurso está disponível apenas em dispositivos Android 11, mas será portado para o Android 8 em uma versão futura.

Android Device Policy

- Pequenas atualizações na interface de provisionamento

Novembro de 2020

API Android Management

- Adição de

AutoDateAndTimeZone, substituindo oautoTimeRequireddescontinuado, para controlar a configuração automática de data, hora e fuso horário em um dispositivo da empresa. - No Android 11 e versões mais recentes, os usuários não podem mais limpar os dados do app nem forçar

a interrupção de aplicativos quando o dispositivo está configurado como um quiosque (ou seja,

quando o

InstallTypede um aplicativo emApplicationPolicyestá definido comoKIOSK). - Adição de novos controles

LocationModepara substituir os controles de método de detecção de local suspensos. Em dispositivos corporativos, a TI agora pode escolher entre aplicar a localização, desativar a localização ou permitir que os usuários ativem e desativem a localização. - Adição de suporte ao

CommonCriteriaMode, um novo recurso do Android 11. Pode ser ativado para atender a requisitos específicos do Perfil de proteção dos princípios de dispositivos móveis (MDFPP) do Common Criteria.

Suspensões de uso

- O

autoTimeRequiredfoi descontinuado, seguindo a descontinuação de controles de horário automático específicos no Android 11. UseAutoDateAndTimeZoneem vez disso. - As seguintes opções de

LocationModeforam descontinuadas, seguindo a descontinuação no Android 9:HIGH_ACCURACY,SENSORS_ONLY,BATTERY_SAVINGeOFF. UseLOCATION_ENFORCED,LOCATION_DISABLEDeLOCATION_USER_CHOICE.

Outubro de 2020

Android Device Policy

- Adicionamos

RELINQUISH_OWNERSHIPcomo um novo tipo de comando de dispositivo. Ao implantar o perfil de trabalho, os administradores podem transferir a propriedade dos dispositivos da empresa para os funcionários, limpando o perfil de trabalho e redefinindo as políticas do dispositivo para o estado de fábrica, sem afetar os dados pessoais. Ao fazer isso, a TI perde a reivindicação da propriedade do dispositivo agora e no futuro e não deve esperar que ele seja registrado novamente. Para fazer uma redefinição de fábrica em um dispositivo sem perder a propriedade, use o métododevices.delete.

Agosto de 2020

API Android Management

-

As melhorias na experiência do perfil de trabalho em dispositivos da empresa foram anunciadas na prévia para desenvolvedores do Android 11. A API Android Management adiciona suporte a essas melhorias para dispositivos com Android 8.0 ou mais recente. Agora as empresas podem designar dispositivos com perfil de trabalho como corporativos, permitindo o gerenciamento do perfil de trabalho, das políticas de uso pessoal e de determinadas configurações em todo o dispositivo, mantendo a privacidade no perfil pessoal.

- Para uma visão geral de alto nível da melhoria na experiência do perfil de trabalho, consulte Perfil de trabalho: o novo padrão de privacidade dos funcionários.

- Consulte Dispositivos da empresa para uso profissional e pessoal e saiba como configurar um perfil de trabalho em um dispositivo da empresa.

- Um exemplo de política para um dispositivo da empresa com um perfil de trabalho está disponível em Dispositivos com perfis de trabalho.

- Adicionamos

blockScopeablockAction. UseblockScopepara especificar se uma ação de bloqueio se aplica a um dispositivo da empresa inteiro ou apenas ao perfil de trabalho dele.

Adicionamos

connectedWorkAndPersonalAppaapplicationPolicy. A partir do Android 11, alguns apps principais podem se conectar entre os perfis de trabalho e pessoal de um dispositivo. Conectar um app a vários perfis pode proporcionar uma experiência mais unificada para os usuários. Por exemplo, ao conectar um app de agenda, os usuários podem ver os eventos pessoais e de trabalho juntos.Alguns apps (como a Pesquisa Google) podem estar conectados no dispositivo por padrão. A lista de apps conectados em um dispositivo está disponível em Configurações > Privacidade > Apps pessoais e de trabalho conectados.

Use

connectedWorkAndPersonalApppara permitir ou negar apps conectados. Permitir que um app se conecte entre perfis só dá ao usuário a opção de conectar o app. Os usuários podem desconectar apps a qualquer momento.Adicionamos

systemUpdateInfoadevicespara informar sobre atualizações pendentes do sistema.

Julho de 2020

Android Device Policy

- [23 de julho] Correções de pequenos bugs

Junho de 2020

Android Device Policy

- [17 de junho] Pequenas correções de bugs.

Maio de 2020

Android Device Policy

- [12 de maio] Correções de pequenos bugs.

Abril de 2020

Android Device Policy

- [14 de abril] Pequenas correções de bugs.

Março de 2020

Android Device Policy

- [16 de março] Pequenas correções de bugs.

Fevereiro de 2020

Android Device Policy

- [24 de fevereiro] Pequenas correções de bugs.

Janeiro de 2020

Android Device Policy

- [15 de janeiro] Pequenas correções de bugs.

Dezembro de 2019

API Android Management

- Uma nova política para bloquear apps não confiáveis (de fontes desconhecidas) está disponível. Use

advancedSecurityOverrides.untrustedAppsPolicypara:- Bloquear a instalação de apps não confiáveis em todo o dispositivo (incluindo perfis de trabalho).

- Bloquear instalações de apps não confiáveis apenas em um perfil de trabalho.

- Permitir que um app não confiável seja instalado em todo o dispositivo.

- Agora, um período de tempo limite para permitir métodos de bloqueio de tela não seguros (por exemplo, desbloqueio facial e por impressão digital) pode ser aplicado em um dispositivo ou perfil de trabalho usando

requirePasswordUnlock. Após o período de tempo limite, o usuário precisa usar uma forma forte de autenticação (senha, PIN, padrão) para desbloquear um dispositivo ou perfil de trabalho. - Adição de

kioskCustomizationpara oferecer suporte à capacidade de ativar ou desativar os seguintes recursos da interface do sistema em dispositivos modo quiosque:- Ações globais iniciadas com o botão liga/desliga (consulte

powerButtonActions). - Informações e notificações do sistema (consulte

statusBar). - Botões "Página inicial" e "Visão geral" (consulte

systemNavigation). - Barra de status (consulte

statusBar). - Caixas de diálogo de erro para apps que falharam ou não respondem (consulte

systemErrorWarnings).

- Ações globais iniciadas com o botão liga/desliga (consulte

- Adicionamos a política

freezePeriodpara oferecer suporte ao bloqueio de atualizações do sistema anuais durante um período específico de congelamento. - Um novo parâmetro está disponível em

devices.delete:wipeReasonMessagepermite especificar uma mensagem curta para mostrar a um usuário antes de limpar o perfil de trabalho do dispositivo pessoal dele.

Suspensões de uso

installUnknownSourcesAllowed agora está marcado como descontinuado.

A compatibilidade com a política vai continuar até o segundo trimestre de 2020 para usuários que ativaram a API Android Management antes das 14h GMT de 19 de dezembro de 2019.

A política não é compatível com usuários que ativaram a API depois dessa data.

advancedSecurityOverrides.untrustedAppsPolicy substitui installUnknownSourcesAllowed.

A tabela abaixo mostra um mapeamento entre as duas políticas. Os desenvolvedores precisam atualizar as soluções com a nova política o mais rápido possível*.

| installUnknownSourcesAllowed | advancedSecurityOverrides.untrustedAppsPolicy |

|---|---|

TRUE |

ALLOW_INSTALL_DEVICE_WIDE |

FALSE |

ALLOW_INSTALL_IN_PERSONAL_PROFILE_ONLYObservação:aplicado a todos os tipos de dispositivos (perfis de trabalho e totalmente gerenciados). Como os dispositivos totalmente gerenciados não têm um perfil pessoal,

os apps não confiáveis são bloqueados em todo o dispositivo. Para bloquear apps não confiáveis em todo um dispositivo com um perfil de trabalho, use |

untrustedAppsPolicy (DISALLOW_INSTALL) não é aplicado se untrustedAppsPolicy estiver definido como

UNTRUSTED_APPS_POLICY_UNSPECIFIED ou se a política for deixada

não especificada. Para bloquear apps não confiáveis em todo um dispositivo, defina explicitamente a política como DISALLOW_INSTALL.

Novembro de 2019

Android Device Policy

- [27 de novembro] Correções de pequenos bugs.

Outubro de 2019

API Android Management

- As novas opções de

IframeFeaturepermitem especificar quais recursos do iframe do Google Play Gerenciado ativar/desativar no console.

Android Device Policy

- [16 de outubro] Pequenas correções de bugs e otimização de desempenho.

4 de setembro de 2019

Recursos

- O recurso

policiesagora pode distribuir versões fechadas de apps (faixas fechadas de apps), permitindo que as organizações testem versões de pré-lançamento de apps. Para mais detalhes, consulte Distribuir apps para testes fechados. - Adicionamos

permittedAccessibilityServicesapolicies, que pode ser usado para:- não permitir todos os serviços de acessibilidade não relacionados ao sistema em um dispositivo; ou

- permitir que apenas apps especificados acessem esses serviços.

6 de agosto de 2019

Recursos

- A API Android Management agora avalia a segurança de um dispositivo e informa as descobertas em relatórios de dispositivos (em

securityPosture).securityPostureretorna o status da postura de segurança de um dispositivo (POSTURE_UNSPECIFIED,SECURE,AT_RISKouPOTENTIALLY_COMPROMISED), conforme avaliado pelo SafetyNet e outras verificações, além de detalhes de todos os riscos de segurança identificados para você compartilhar com os clientes pelo console de gerenciamento.Para ativar esse recurso em um dispositivo, verifique se a política dele tem pelo menos um campo de

statusReportingSettingsativado.

2 de julho de 2019

Recursos

- Para distinguir que um app foi iniciado em

launchAppemsetupActions, a atividade iniciada primeiro como parte do app agora contém o extra de intent booleanocom.google.android.apps.work.clouddpc.EXTRA_LAUNCHED_AS_SETUP_ACTION(definido comotrue). Esse extra permite personalizar o app com base em se ele foi iniciado emlaunchAppou por um usuário.

31 de maio de 2019

Versão de manutenção

- Pequenas correções de bugs e otimização de desempenho.

7 de maio de 2019

Recursos

- Adição de

policyEnforcementRulespara substituircomplianceRules, que foi descontinuado. Consulte o aviso de descontinuação acima para mais informações. - Adição de novas APIs para criar e editar apps da Web. Para mais detalhes, consulte Suporte a apps da Web.

Experiência do usuário

Android Device Policy:o ícone do app não aparece mais nos dispositivos. Os usuários ainda podem acessar a página da política lançada anteriormente pelo ícone:

- Dispositivos totalmente gerenciados: Configurações > Google > Política de dispositivo

- Dispositivos com perfis de trabalho: Configurações > Google > Trabalho > Política do dispositivo

- Todos os dispositivos: app Google Play Store > Política do dispositivo Android

16 de abril de 2019

- O Android Device Policy já está disponível na Coreia do Sul.

21 de março de 2019

Recursos

- Adição de novos metadados, incluindo números de série alternativos, a

devices. - O número de apps com

installTypeREQUIRED_FOR_SETUPagora é limitado a cinco por política. Isso é para garantir a melhor experiência possível do usuário durante o provisionamento do dispositivo e do perfil de trabalho.

12 de fevereiro de 2019

Experiência do usuário

- Android Device Policy:adicionamos mensagens de não conformidade aprimoradas para ajudar os usuários a retornar os dispositivos a um estado de conformidade ou informar quando isso não é possível.

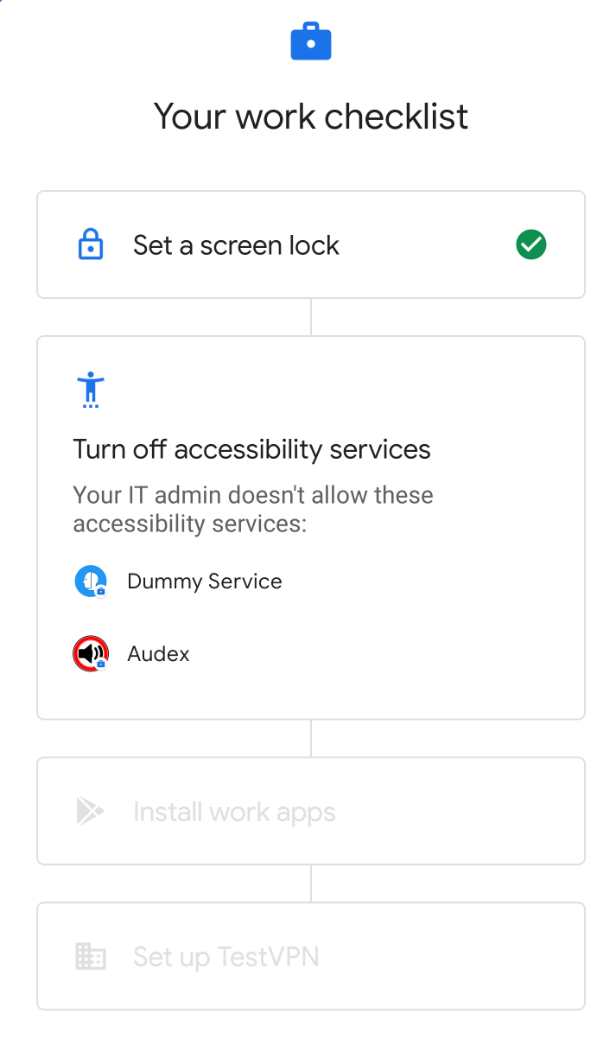

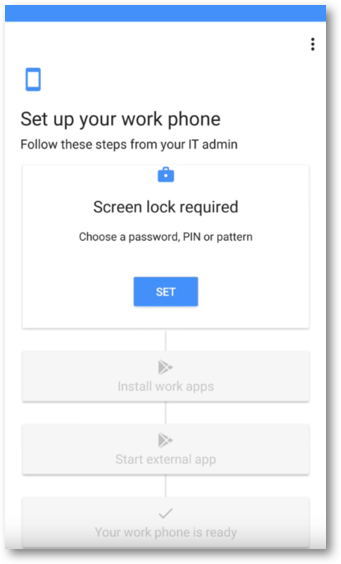

- Android Device Policy:depois que um token de registro é registrado, uma

nova experiência de configuração orienta os usuários pelas etapas exigidas pela política

para concluir a configuração do dispositivo ou do perfil de trabalho.

Figura 1. Experiência de configuração guiada.

Recursos

- Adicionado novo campo a

installTypeREQUIRED_FOR_SETUP: se for "true", o app precisará ser instalado antes da conclusão da configuração do dispositivo ou do perfil de trabalho. Observação:se o app não estiver instalado por qualquer motivo (por exemplo, incompatibilidade, disponibilidade geográfica, conexão de rede ruim), a configuração não será concluída.

- Adicionamos

SetupActionapolicies. Com oSetupAction, é possível especificar um app para ser iniciado durante a configuração, permitindo que o usuário configure ainda mais o dispositivo. Consulte Iniciar um app durante a configuração para mais detalhes. - Para empresas com relatórios de status ativados, os novos relatórios de dispositivos são emitidos imediatamente após qualquer tentativa falha de desbloquear um dispositivo ou perfil de trabalho.

Suspensões de uso

- Em

policies, o uso dewifiConfigsLockdownEnabledfoi descontinuado. As redes Wi-Fi especificadas na política agora não podem ser modificadas por padrão. Para torná-las modificáveis, definawifiConfigDisabledcomo "false".

10 de dezembro de 2018

Recursos

- Adição de suporte para dispositivos com perfil de trabalho ao método de provisionamento do URL de login. Os proprietários de dispositivos com perfil de trabalho agora podem fazer login com as credenciais corporativas para concluir o provisionamento.

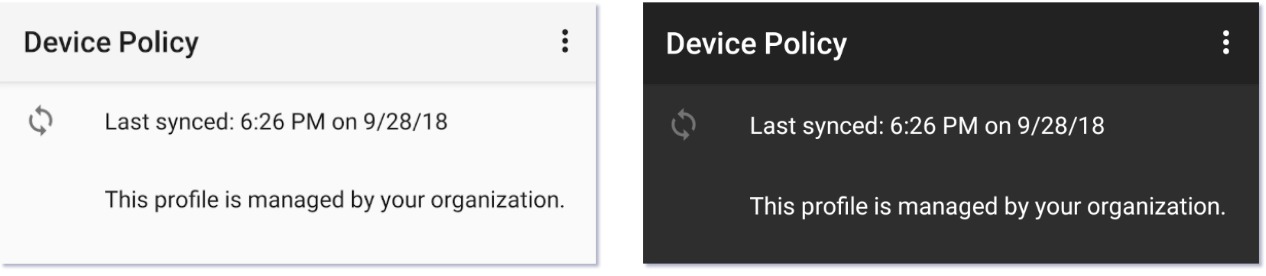

Experiência do usuário

Adição de compatibilidade com o modo escuro na Política do dispositivo Android. O modo escuro é um tema de exibição disponível no Android 9 Pie, que pode ser ativado em Configurações > Tela > Avançado > Tema do dispositivo > Escuro.

Figura 1. (E) Modo de exibição normal (D) Modo escuro

2 de novembro de 2018

Recursos

- Um novo método de registro está disponível para dispositivos totalmente gerenciados. O método usa um URL de login para pedir que os usuários insiram as credenciais, permitindo que você atribua uma política e provisione os dispositivos dos usuários com base na identidade deles.

- Adicionamos suporte ao iframe de configurações gerenciadas,

uma interface que pode ser adicionada ao console para que os admins de TI definam e salvem configurações

gerenciadas. O iframe retorna um

mcmIdexclusivo para cada configuração salva, que pode ser adicionada apolicies. - Adição de

passwordPoliciesePasswordPolicyScopeapolicies:passwordPoliciesdefine os requisitos de senha para o escopo especificado (dispositivo ou perfil de trabalho).- Se

PasswordPolicyScopenão for especificado, o escopo padrão seráSCOPE_PROFILEpara dispositivos de perfil de trabalho eSCOPE_DEVICEpara dispositivos totalmente gerenciados ou dedicados. passwordPoliciessubstituipasswordRequirementssePasswordPolicyScopenão for especificado (padrão) ou sePasswordPolicyScopefor definido com o mesmo escopo depasswordRequirements.

20 de setembro de 2018

Correções de bugs

- Correção de um problema que fazia com que os dispositivos de quiosque aparecessem incorretamente fora da conformidade após o provisionamento, para um subconjunto de configurações de política

28 de agosto de 2018

Recursos

Atualizações para oferecer suporte ao provisionamento e gerenciamento de perfis de trabalho e dispositivos totalmente gerenciados:

- Novos métodos de provisionamento estão disponíveis para perfis de trabalho:

- Forneça aos usuários um link de token de inscrição.

- Acesse Configurações > Google > Configurar perfil de trabalho.

- Adicionamos novos campos a

enrollmentTokens.oneTimeOnly: se for "true", o token de inscrição vai expirar após o primeiro uso.userAccountIdentifier: identifica uma conta do Google Play gerenciada específica.- Se não for especificado, a API vai criar uma conta silenciosamente sempre que um dispositivo for registrado com o token.

- Se especificado: a API usa a conta especificada sempre que um dispositivo é registrado com o token. Você pode especificar a mesma conta em vários tokens. Consulte Especificar um usuário para mais informações.

- Adicionamos

managementMode(somente leitura) adevices.- Dispositivos com perfis de trabalho:

managementModeé definido comoPROFILE_OWNER. - Dispositivos dedicados e totalmente gerenciados: o

managementModeestá definido comoDEVICE_OWNER.

- Dispositivos com perfis de trabalho:

Atualizações no recurso policies para melhorar os recursos de gerenciamento de apps:

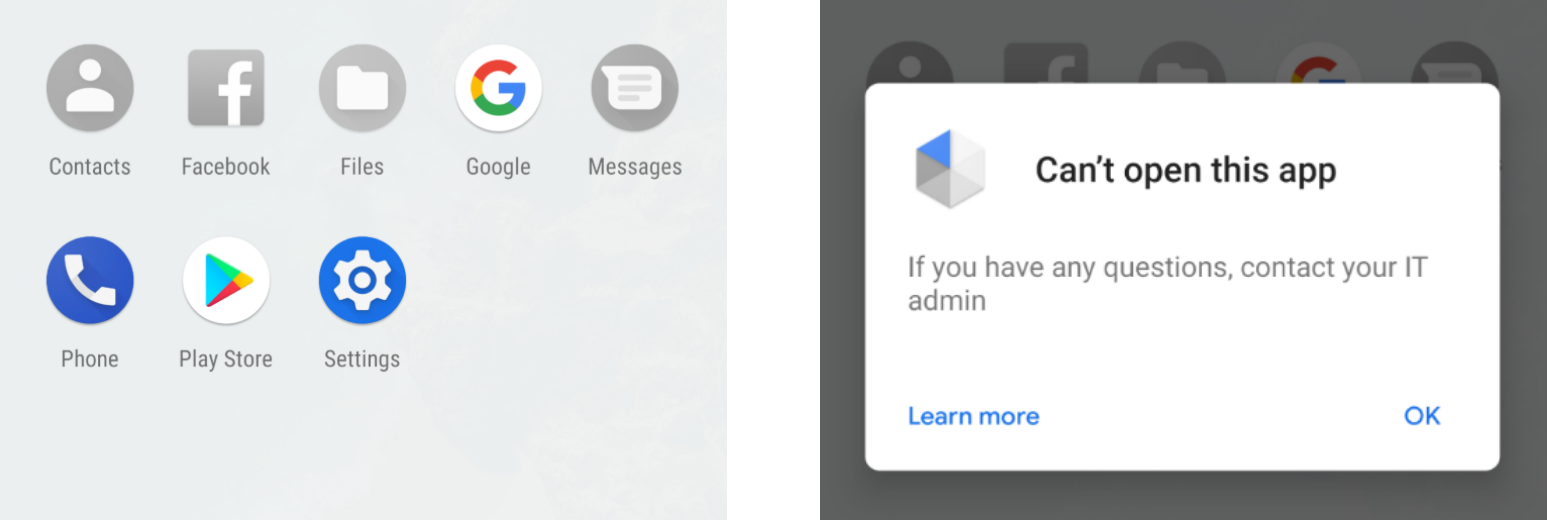

- Adição do novo campo

playStoreMode.WHITELIST(padrão): somente os apps adicionados à política ficam disponíveis no perfil de trabalho ou no dispositivo gerenciado. Qualquer app que não esteja na política fica indisponível e é desinstalado se já tiver sido instalado.BLACKLIST: os apps adicionados à política ficam indisponíveis. Todos os outros apps listados no Google Play estão disponíveis.

- Adicionamos

BLOCKEDcomo uma opção de InstallType, que impede a instalação de um app. Se o app já estiver instalado, ele será desinstalado.- Você pode usar installType

BLOCKEDcomplayStoreModeBLACKLISTpara impedir que um dispositivo gerenciado ou perfil de trabalho instale apps específicos.

- Você pode usar installType

Experiência do usuário

- Atualizamos as configurações do Android Device Policy para corresponder às configurações do dispositivo.

12 de julho de 2018

Experiência do usuário

- Mesclamos as páginas de status e detalhes do dispositivo na Política de dispositivo Android em uma única página.

- Melhoria na consistência da interface de configuração com o assistente de configuração do Android.

Recursos

- Adicionamos PermissionGrants no nível da política. Agora é possível controlar

permissões de tempo de execução em quatro níveis:

- Global, em todos os apps:defina defaultPermissionPolicy no nível da política.

- Por permissão, em todos os apps:defina permissionGrant no nível da política.

- Por app, em todas as permissões:defina defaultPermissionPolicy em ApplicationPolicy.

- Por app, por permissão:defina permissionGrant em ApplicationPolicy.

- Ao redefinir um dispositivo para a configuração original, a nova WipeDataFlag permite:

WIPE_EXTERNAL_STORAGE: limpe o armazenamento externo do dispositivo (por exemplo, cartões SD).PRESERVE_RESET_PROTECTION_DATA: preserva os dados da proteção contra redefinição para a configuração original no dispositivo. Essa flag garante que apenas um usuário autorizado possa recuperar um dispositivo se, por exemplo, ele for perdido. Observação:ative esse recurso somente se você tiver definidofrpAdminEmails[]na política.

Correções de bugs

- Correção de um problema em que o Android Device Policy saía do modo de bloqueio de tarefas ao atualizar em primeiro plano.

25 de maio de 2018

Experiência do usuário

- Em vez de ocultar os apps desativados da tela de início, os dispositivos com Android 7.0 e versões mais recentes

agora mostram ícones cinzas para os apps desativados:

Recursos

- Atualização de

policiespara oferecer suporte aos seguintes recursos de gerenciamento de certificados:- Concessão automática de acesso a certificados para apps.

- Delegar todos os recursos de gerenciamento de certificados compatíveis com o

Android Device Policy para outro app (consulte

CERT_INSTALL).

- Agora, os apps individuais podem ser desativados em ApplicationPolicy (defina

disabledcomotrue), independente das regras de conformidade. - Agora é possível desativar apps do sistema.

- Adicionamos relatórios de aplicativos a

devices. Para cada app gerenciado instalado em um dispositivo, o relatório retorna o nome do pacote, a versão, a origem da instalação e outras informações detalhadas. Para ativar, definaapplicationReportsEnabledcomotruena política do dispositivo. - O

enterprisesfoi atualizado para incluir os termos e condições. Os Termos e Condições de uma empresa são exibidos nos dispositivos durante o provisionamento.

Correções de bugs

- Fluxo de provisionamento atualizado para desativar o acesso às configurações, exceto quando o acesso é necessário para concluir a configuração (por exemplo, criar uma senha).

3 de abril de 2018

Experiência do usuário

- Atualizamos o design da Política de dispositivo Android e o fluxo de provisionamento de dispositivos para melhorar a experiência geral do usuário.

Recursos

- Adição de compatibilidade com a inicialização direta, permitindo que você apague remotamente dispositivos Android 7.0 ou mais recentes que não foram desbloqueados desde a última reinicialização.

- Adicionamos uma configuração de modo de localização ao

recurso

policies, permitindo configurar o modo de precisão de localização em um dispositivo gerenciado. - Adicionamos um campo de resposta de erro ao

recurso

Command.

Correções de bugs

- O desempenho do provisionamento foi melhorado.

- Os relatórios de compliance agora são gerados imediatamente após o provisionamento de um dispositivo. Para configurar uma empresa para receber relatórios de compliance, consulte Receber notificações detalhadas de não conformidade.

Problemas conhecidos

- As configurações da tela de bloqueio falham em dispositivos LG com Android 8.0 ou mais recente (por exemplo, LG V30) gerenciados pelo Android Device Policy.

14 de fevereiro de 2018

Experiência do usuário

- Atualizamos o texto de validação do campo "código", que é exibido se um usuário optar por inserir manualmente um QR code para registrar um dispositivo.

Recursos

- Agora é possível definir uma política para acionar a atualização automática de apps instalados à força se

eles não atenderem a uma versão mínima especificada. Em

ApplicationPolicy:

- Defina

installTypecomoFORCE_INSTALLED - Especifique um

minimumVersionCode.

- Defina

- Atualizamos o recurso Dispositivos com novos campos que contêm informações úteis para administradores de TI, como o nome da operadora do dispositivo (consulte NetworkInfo para mais detalhes), se o dispositivo está criptografado e se o recurso "Verificar apps" está ativado (consulte DeviceSettings para mais detalhes).

Correções de bugs

- Os comandos

RESET_PASSWORDeLOCKagora funcionam com dispositivos Android 8.0 Oreo. - Correção de um problema em que DeviceSettings não era preenchido.

- Correção do problema com o processamento da política

stayOnPluggedModes.

12 de dezembro de 2017

Recursos

- O Android Device Policy agora oferece suporte a um iniciador de quiosque básico, que pode ser ativado por uma política. O acesso rápido aos apps bloqueia um dispositivo para um conjunto de apps predefinidos e impede que o usuário acesse as configurações do dispositivo. Os apps especificados aparecem em uma única página em ordem alfabética. Para informar um bug ou pedir um recurso, toque no ícone de feedback no iniciador.

- Configuração atualizada do dispositivo com nova lógica de nova tentativa. Se um dispositivo for reinicializado durante a configuração, o processo de provisionamento vai continuar de onde parou.

- As novas políticas a seguir já estão disponíveis. Consulte a

referência da

API para mais detalhes:

keyguardDisabledFeaturesaccountTypesWithManagementDisabledinstallAppsDisabledmountPhysicalMediaDisableduninstallAppsDisabledbluetoothContactSharingDisabledshortSupportMessagelongSupportMessagebluetoothConfigDisabledcellBroadcastsConfigDisabledcredentialsConfigDisabledmobileNetworksConfigDisabledtetheringConfigDisabledvpnConfigDisabledcreateWindowsDisablednetworkResetDisabledoutgoingBeamDisabledoutgoingCallsDisabledsmsDisabledusbFileTransferDisabledensureVerifyAppsEnabledpermittedInputMethodsrecommendedGlobalProxysetUserIconDisabledsetWallpaperDisabledalwaysOnVpnPackagedataRoamingDisabledbluetoothDisabled - Atualizamos o SDK de destino da Política de dispositivos Android para Android 8.0 Oreo.

Correções de bugs

- Agora é possível pular a exibição do seletor de rede se não for possível fazer uma conexão na inicialização. Para ativar o seletor de rede na inicialização, use a política

networkEscapeHatchEnabled.