Cette page récapitule tous les changements (nouvelles fonctionnalités, corrections de bugs, mises à jour) apportés à l'API Android Management et à Android Device Policy chaque mois.

Abonnez-vous à la liste de diffusion de l'API Android Management pour recevoir des informations mensuelles et des avis de service directement dans votre boîte de réception.

Novembre 2025

API Android Management

- À compter du 1er novembre 2025, l'enregistrement des appareils avec l'API Android Management nécessitera l'inscription et l'approbation d'Android Enterprise. Les développeurs peuvent lancer ce processus en remplissant le formulaire de demande.

-

La documentation concernant la valeur

CUSTOMdansApplicationPolicy.InstallTypea été mise à jour pour clarifier son utilisation. Cela inclut plus de détails sur les exigences concernantApplicationPolicy.signingKeyCertset le comportement attendu lors du changement deinstallTyped'une application vers ou depuisCUSTOM. -

Les descriptions des règles existantes

setUserIconDisabledetshareLocationDisabledont été affinées pour plus de clarté.

SDK de l'API Android Management

-

La version 1.7.0 du SDK AMAPI a été publiée en novembre. Cette version du SDK inclut la prise en charge de la commande

REQUEST_DEVICE_INFO. Pour en savoir plus, consultez les Notes de version du SDK AMAPI.

Octobre 2025

API Android Management

- Nous avons ajouté un nouveau règlement pour gérer les applications par défaut sur les appareils. Les administrateurs peuvent configurer une liste d'applications prioritaires pour chaque type d'application. La première application installée et qualifiée sur l'appareil sera définie comme application par défaut. Une fois configurée, cette règle empêche les utilisateurs de modifier les paramètres d'application par défaut, ce qui permet de respecter les règles de l'entreprise. Pour en savoir plus, consultez ce guide.

-

En mai, nous avons introduit une règle permettant de configurer le paramètre

enterpriseDisplayNameVisibility. Les administrateurs peuvent ainsi contrôler la visibilité deenterpriseDisplayNamesur l'appareil, par exemple sur l'écran de verrouillage des appareils détenus par l'entreprise. Dans cette annonce, nous avons indiqué que nous allions bientôt définir la valeur par défaut de ce paramètre surENTERPRISE_DISPLAY_NAME_VISIBLE. Cette modification devrait être effective en janvier 2026. - Les éléments de documentation ont également été mis à jour :

-

Nous avons clarifié le comportement de la commande

LOCKsur les appareils dotés de profils professionnels. -

Nous avons ajouté des informations sur

nonComplianceDetailspour les modifications apportées àmte_policysur les appareils en attente de redémarrage.

-

Nous avons clarifié le comportement de la commande

Septembre 2025

API Android Management

-

Nous avons introduit le concept de

rôles d'application. Par exemple :

-

COMPANION_APPpour l'interaction hors connexion avec Android Device Policy -

KIOSKpour les expériences d'appareils dédiés à utiliser avec les applications qui ontInstallTypeconfiguré commeREQUIRED_FOR_SETUPouCUSTOM -

MOBILE_THREAT_DEFENSE_ENDPOINT_DETECTION_RESPONSE(MTD/EDR) etSYSTEM_HEALTH_MONITORING.

ApplicationPolicy.rolesetRoleType. -

- Une nouvelle version stable et une version candidate du SDK AMAPI sont disponibles. Pour en savoir plus sur le contenu de ces versions, consultez les notes de version.

Août 2025

API Android Management

-

Nous acceptons désormais l'installation d'applications à l'aide du SDK AMAPI 1.6.0-rc01 et versions ultérieures. Pour installer une application, ajoutez-la à

application policyavecinstallTypeCUSTOM. Les certificats de clé de signature de l'application sont spécifiés dans la listesigningKeyCerts. À l'aide du SDK AMAPI, exécutez les commandesinstallCustomAppetuninstallCustomApppour installer et désinstaller les applications personnalisées. Pour en savoir plus, consultez la documentation. -

Nous avons ajouté

ApplicationPolicy.signingKeyCertspour remplacer l'utilisation deExtensionConfig.signingKeyFingerprintsSha256, qui est désormais obsolète.ApplicationPolicy.signingKeyCertsdoit être défini lorsque l'application ainstallTypedéfini surCUSTOM(c'est-à-dire une application personnalisée) ou lorsque l'application aextensionConfigdéfini (c'est-à-dire une application d'extension) et n'est pas sur le Play Store. Pour en savoir plus, consultez la documentation. -

Pour le SDK AMAPI, nous avons publié les éléments suivants :

- Version stable mise à jour v1.5.0

- Une nouvelle version candidate v1.6.0-rc01 qui introduit la fonctionnalité de gestion des applications personnalisées.

Juillet 2025

API Android Management

-

Nous avons mis à jour le

PasswordRequirementspour autoriser les exigences basées sur la complexité dans le champ d'application du profil professionnel. Un nouveau guide a été publié pour expliquer l'interaction entre les paramètres de mot de passe basés sur la complexité et ceux qui ne le sont pas.

Juin 2025

API Android Management

-

Pour Android 16 et versions ultérieures, les administrateurs informatiques peuvent désormais utiliser le paramètre de règle

appFunctionspour contrôler si les applications sur l'appareil (pour les appareils entièrement gérés) ou dans le profil professionnel (pour les appareils avec profil professionnel) sont autorisées à exposer des fonctions d'application.crossProfileAppFunctionspeut être utilisé pour contrôler si les applications du profil personnel peuvent appeler des fonctions d'application exposées par les applications du profil professionnel. -

Nous avons ajouté deux nouvelles méthodes à l'API Android Management :

modifyPolicyApplicationsetremovePolicyApplications. Ces méthodes permettent de créer, de mettre à jour et de supprimer des sous-ensembles d'applications dans le champ "Applications des règles", sans avoir à récupérer et à fournir àpolicies.patchtoutes les applications qui restent inchangées. -

Une nouvelle commande

WIPEest introduite en remplacement dedevices.delete. Elle peut être déclenchée à l'aide dedevices.issueCommand. Cette méthode déclenche le rétablissement de la configuration d'usine sur les appareils détenus par l'entreprise et la suppression du profil professionnel sur les appareils personnels. Une fois l'effacement ou la suppression effectués, l'enregistrement de l'appareil est également supprimé.

Nous avons publié un nouveau guide pour expliquer les différentes méthodes de désactivation d'un appareil. -

Nous avons mis à jour le SDK de l'API Android Management (AMAPI SDK) pour inclure le signal

Device.WorkProfileStatepermettant d'identifier l'état de gestion des appareils.

Pour en savoir plus, consultez les notes de version du SDK AMAPI.

Mai 2025

API Android Management

-

Nous avons ajouté une nouvelle restriction de règle

apnPolicyàDeviceConnectivityManagementpour permettre aux administrateurs informatiques de configurer les noms des points d'accès (APN) sur les appareils. Les APN appliqués par la règle remplaceront tous les autres APN configurés par les utilisateurs. -

Une nouvelle restriction de règle

preferentialNetworkServiceSettingsa été implémentée dansDeviceConnectivityManagementpour permettre aux administrateurs informatiques de configurer des réseaux préférentiels. Le champpreferentialNetworkIdde l' application peut être utilisé pour choisir un réseau préférentiel pour chaque application. Pour en savoir plus, consultez notre guide sur le network slicing 5G et la documentation AOSP sur le network slicing 5G. - Cette version offre aux administrateurs informatiques une gestion améliorée des eSIM, leur permettant d' ajouter, de supprimer et d' afficher les eSIM gérées sur tous les appareils. Désormais, les administrateurs peuvent définir des règles pour les eSIM gérées, en spécifiant leur comportement si un appareil est effacé ou si un profil professionnel ne respecte plus les règles, ce qui garantit le contrôle et la conformité avec les règles de l'organisation.

-

Le nouveau paramètre de règle

enterpriseDisplayNameVisibilitypermet aux administrateurs de contrôler la visibilité deenterpriseDisplayNamesur l'appareil, par exemple sur l'écran de verrouillage des appareils détenus par l'entreprise. Bien que le nom de l'entreprise configuré lors de la configuration initiale de l'appareil soit désormais affiché par défaut, cela changera dans six mois (novembre 2025). À ce moment-là, la valeur par défaut seraENTERPRISE_DISPLAY_NAME_VISIBLE.

Avril 2025

API Android Management

-

Nous avons ajouté une nouvelle restriction de règle

bluetoothSharingàPersonalUsagePoliciesetDeviceConnectivityManagementpour permettre aux administrateurs informatiques d'autoriser ou d'interdire le partage de fichiers via Bluetooth. -

Un nouvel

événement de journal de sécurité est généré et notifié à l'aide d'une notification Pub/Sub dans AMAPI lorsque le champ

BackupServiceStateest activé ou désactivé par l'administrateur. -

Nous avons ajouté un champ

EuiccChipInfodansHardwareInfopour lire l'EID des appareils appartenant à l'entreprise. Une nouvelle commandeREQUEST_DEVICE_INFOa également été ajoutée pour lire l'EID des appareils personnels. - Les éléments de documentation ont également été mis à jour :

- Nous avons mis à jour le SDK de l'API Android Management (AMAPI SDK) pour inclure la version stable de Device Trust from Android Enterprise. Les notes de version sont disponibles à l'adresse https://developers.google.com/android/management/sdk-release-notes.

Mars 2025

API Android Management

- La ressource Enterprise inclut désormais plus de détails dans le champ type d'entreprise. Ils indiquent si l'entreprise utilise des comptes d'entreprise Google Play Accounts (et s'ils appartiennent au client ou à l'EMM) ou s'il s'agit d'un domaine Google géré (avec validation DNS ou une équipe avec adresse e-mail validée). Ces informations aident les EMM à se préparer à une prochaine fonctionnalité qui permettra aux entreprises de passer de comptes Google Play Accounts gérés à des domaines Google gérés, ce qui leur permettra d'adapter la console d'administration informatique en fonction du type d'entreprise.

Février 2025

API Android Management

- Nous avons ajouté un guide sur la façon de détecter les profils professionnels gérés par l'application Android Device Policy.

- Nous avons mis à jour le SDK de l'API Android Management (AMAPI SDK) pour inclure la première version candidate des API de signaux de confiance des appareils. Consultez les notes de version du SDK AMAPI pour connaître la dernière version disponible.

Janvier 2025

API Android Management

- Les EMM peuvent désormais limiter l'inscription des administrateurs informatiques à l'aide d'une adresse e-mail provenant d'une liste d'autorisation de noms de domaine.

- Les éléments de documentation ont également été mis à jour :

- Le guide sur les applications Web a été mis à jour pour clarifier la manière dont le navigateur par défaut choisi par l'utilisateur interagit avec les paramètres d'affichage tels que le mode plein écran ou l'interface utilisateur minimale. Le navigateur peut être compatible ou non avec ces attributs. Les administrateurs informatiques sont chargés de tester la compatibilité du navigateur avec les paramètres des applications Web avant de le déployer auprès des utilisateurs.

Décembre 2024

API Android Management

-

Pour Android 15 et versions ultérieures, les administrateurs informatiques peuvent désormais utiliser

privateSpacePolicypour autoriser ou interdire la création d'un espace privé. -

Pour Android 15 et les versions ultérieures, nous avons introduit

WifiRoamingModedansWifiRoamingPolicy, ce qui permet aux administrateurs informatiques de désactiver l'itinérance Wi-Fi pour des SSID spécifiques sur les appareils entièrement gérés et sur les profils professionnels des appareils appartenant à l'entreprise. - Plusieurs éléments de notre documentation ont été mis à jour :

-

La description du champ

keyguardDisableinclut désormais des informations sur le mode de gestion. -

La documentation

securityPostureinclut désormais un tableau qui indique l'évaluation équivalente de l'API Play Integrity pour chaque évaluation de l'API AM.

-

La description du champ

Novembre 2024

API Android Management

-

Nous empêchons désormais les utilisateurs de modifier leur adresse e-mail lors de l'inscription des clients. Nous avons également introduit la validation pour

admin_emaillors de la création d'une URL d'inscription. - Plusieurs éléments de notre documentation ont été mis à jour :

-

Nous avons mis à jour la description du règlement

addUserDisabled. Pour les appareils oùmanagementModeest défini surDEVICE_OWNER, ce champ est ignoré et l'utilisateur n'est jamais autorisé à ajouter ni à supprimer des utilisateurs. -

Nous avons mis à jour

ExtensionConfigpour préciser que l'exemption des restrictions de batterie s'applique à Android 11 et versions ultérieures. -

Nous avons modifié la description de

PermissionPolicy. -

Nous avons précisé le nombre d'applications auxquelles un champ d'application peut être délégué dans l'énumération

DelegatedScope.

-

Nous avons mis à jour la description du règlement

Octobre 2024

API Android Management

- Nous avons modifié le comportement de la règle

CommonCriteriaMode.

COMMON_CRITERIA_MODE_ENABLEDva maintenant activer la vérification de l'intégrité des règles cryptographiques et la validation supplémentaire des certificats réseau. Le résultat de la vérification de l'intégrité des règles est défini surPolicySignatureVerificationStatussistatusReportingSettings.commonCriteriaModeEnabledest défini surtrue.

Le comportement de la valeur par défaut (COMMON_CRITERIA_MODE_UNSPECIFIED) ou de la désactivation explicite avecCOMMON_CRITERIA_MODE_DISABLEDne change pas. - Nous avons mis à jour la documentation pour

PERSONAL_USAGE_DISALLOWED_USERLESSafin de rappeler aux développeurs que ce changement est nécessaire avant janvier 2025. Si cette modification est omise, les utilisateurs peuvent rencontrer une invite S'authentifier avec Google lors de l'inscription, lorsque leur administrateur informatique a activé cette fonctionnalité.

Le calendrier complet de cette fonctionnalité est publié sur le portail des partenaires Android Enterprise : Calendrier des fonctionnalités : flux d'inscription, enregistrement des appareils et expériences sur l'appareil améliorés. - Nous avons mis à jour la documentation pour

CrossProfileDataSharingafin d'inclure des informations sur le partage de données simples via des intents.

Septembre 2024

API Android Management

L'API Android Management est désormais compatible avec les fonctionnalités Android 15 suivantes :

- Pour Android 15 et versions ultérieures, une nouvelle règle a été ajoutée pour contrôler les paramètres d'itinérance Wi-Fi. Les administrateurs informatiques peuvent utiliser

WifiRoamingPolicypour sélectionner leWifiRoamingModesouhaité. Compatible avec les appareils entièrement gérés et les profils professionnels sur les appareils détenus par l'entreprise.

Version Android 15

API Android Management

L'API Android Management est désormais compatible avec les fonctionnalités Android 15 suivantes :

- Android 15 introduit une nouvelle règle pour contrôler la fonctionnalité

Entourer pour chercher. Les administrateurs informatiques peuvent utiliser

AssistContentPolicypour contrôler cette fonctionnalité. - Android 15 introduit une nouvelle règle pour contrôler la détection de l'hameçonnage par les applications.

Les administrateurs informatiques peuvent utiliser

ContentProtectionPolicypour contrôler si l'application est analysée par la détection des utilisations abusives sur l'appareil (ODAD) pour les logiciels malveillants d'hameçonnage. - Android 15 étend la compatibilité des paramètres de

luminosité de l'écran et de

délai de mise en veille de l'écran à l'aide de la règle

DisplaySettingspour les appareils appartenant à l'entreprise et dotés d'un profil professionnel. Auparavant, ce paramètre n'était disponible que sur les appareils entièrement gérés.

Août 2024

API Android Management

- Sur Android 13 ou version ultérieure, les administrateurs informatiques peuvent désormais interroger le

ICCIDassocié à la carte SIM duTelephonyInfoinclus dans unNetworkInfo. Cette fonctionnalité est compatible avec les appareils entièrement gérés lorsque le champnetworkInfoEnableddestatusReportingSettingsest défini surtrue. - Plusieurs éléments de notre documentation ont été mis à jour :

- Nous avons mis à jour la documentation du mode Critères communs pour préciser qu'il n'est compatible qu'avec les appareils détenus par l'entreprise et équipés d'Android 11 ou version ultérieure.

- Nous avons documenté le champ facultatif

DefaultStatusdansSigninDetail.

Juillet 2024

API Android Management

- Plusieurs éléments de notre documentation ont été mis à jour :

- Nous avons supprimé la note de la documentation pour

enrollmentToket.createindiquant qu'il n'était plus possible de récupérer le contenu du jeton, car il est désormais possible d'obtenir la valeur du jeton d'enregistrement à l'aide deenrollmentTokens.get. - Nous avons clarifié la documentation de

NonComplianceReason.

- Nous avons supprimé la note de la documentation pour

Juin 2024

API Android Management

- Les administrateurs informatiques peuvent désormais contrôler les paramètres de

luminosité de l'écran et de

délai de mise en veille de l'écran à l'aide de la règle

DisplaySettings. Compatible avec les appareils entièrement gérés, sous Android 9 et versions ultérieures. - Nous avons mis à jour notre documentation pour expliquer que, même en utilisant

AUTO_UPDATE_HIGH_PRIORITY, les mises à jour des applications avec des déploiements plus importants dans l'écosystème Android peuvent prendre jusqu'à 24 heures. - Nous avons mis à jour le SDK de l'API Android Management (AMAPI SDK) pour expliquer les différents cas d'utilisation que cette bibliothèque (initialement appelée Extensibility SDK) prend désormais en charge. La documentation mise à jour couvre les points suivants :

Consultez les notes de version du SDK AMAPI pour connaître la dernière version disponible.

Mai 2024

API Android Management

- Les méthodes

getetlistpourenrollmentTokensrenvoient désormais des champsvalue,qrCodeetallowPersonalUsagerenseignés. - Pour les appareils entièrement gérés, le paramètre

AllowPersonalUsageest désormais compatible avecPERSONAL_USAGE_DISALLOWED_USERLESS. - Sur Android 11 et versions ultérieures, la nouvelle règle

UserControlSettingspermet de spécifier si le contrôle par l'utilisateur est autorisé pour une application donnée.UserControlSettingsinclut des actions utilisateur telles que l'arrêt forcé et l'effacement des données d'application. - La version 1.1.5 du SDK AMAPI est désormais disponible. Pour en savoir plus, consultez la page des

notes de version.

Remarque : Nous vous recommandons vivement d'utiliser la dernière version disponible de la bibliothèque pour bénéficier des corrections de bugs et des améliorations disponibles.

Avril 2024

API Android Management

- Sur Android 13 et versions ultérieures, nous avons ajouté des commandes pour les appareils détenus par l'entreprise afin de contrôler les SSID Wi-Fi auxquels les appareils peuvent se connecter. À l'aide de

WifiSsidPolicy, les administrateurs informatiques peuvent spécifier une liste de SSID à ajouter à une liste d'autorisation (WIFI_SSID_ALLOWLIST) ou à une liste de blocage (WIFI_SSID_DENYLIST). - Pour les appareils appartenant à l'entreprise, nous avons ajouté des identifiants matériels (IMEI, MEID et numéro de série) à

ProvisioningInfo, auxquels les EMM peuvent désormais accéder lors de la configuration de l'appareil à l'aide de l'URL de connexion.

Mars 2024

API Android Management

- Nous avons ajouté des commandes supplémentaires pour l'installation d'applications à l'aide de

InstallConstraint. Les administrateurs informatiques peuvent restreindre l'installation d'applications en fonction de critères spécifiques.

En définissantinstallPriority, les administrateurs informatiques peuvent s'assurer que les applications critiques sont installées en premier. - Sur Android 10 et versions ultérieures, AMAPI permet de configurer des réseaux professionnels de 192 bits dans openNetworkConfiguration en transmettant la valeur de sécurité WPA3-Enterprise_192.

Sur Android 13 ou version ultérieure, dans la règleMinimumWifiSecurityLevel, nous acceptons désormaisENTERPRISE_BIT192_NETWORK_SECURITY, qui peut être utilisé pour s'assurer que les appareils ne se connectent pas à des réseaux Wi-Fi dont le niveau de sécurité est inférieur. - Nous avons mis à jour le paramètre

UsbDataAccessafin que la valeurUSB_DATA_ACCESS_UNSPECIFIEDsoit définie par défaut surDISALLOW_USB_FILE_TRANSFER.

Février 2024

API Android Management

- Sur Android 9 et versions ultérieures, les administrateurs informatiques peuvent désormais contrôler si l'impression est autorisée à l'aide du champ

printingPolicy. - Pour Android 14 et versions ultérieures, une nouvelle règle est ajoutée pour contrôler les applications CredentialProvider. Les administrateurs informatiques peuvent utiliser le champ

credentialProviderPolicypour contrôler si l'application est autorisée à agir en tant que fournisseur d'identifiants. - Une nouvelle règle est ajoutée pour contrôler l'

extension MTE (Memory Tagging Extension) Arm sur l'appareil. Le champ

MtePolicyest compatible avec les appareils entièrement gérés et les profils professionnels sur les appareils détenus par l'entreprise équipés d'Android 14 ou version ultérieure. - Nous avons modifié la façon dont l'API AM reçoit les erreurs liées aux installations déclenchées par les administrateurs informatiques. À la suite de cette migration, le champ

InstallationFailureReasoninclut désormais également les erreurs client (en plus des erreurs serveur). - Pour Android 12 et versions ultérieures, les administrateurs informatiques peuvent utiliser une paire de clés installée sur l'appareil pour l'authentification Wi-Fi de l'entreprise. Pour en savoir plus, consultez le nouveau champ

ClientCertKeyPairAliasdans la configuration de réseau ouvert (ONC) et notre guide de configuration réseau.

Janvier 2024

API Android Management

- Les appareils gérés par votre DPC personnalisé peuvent désormais être migrés facilement pour utiliser l'API Android Management.

Décembre 2023

API Android Management

- Ajout de

MinimumWifiSecurityLevelpour définir les différents niveaux de sécurité minimaux requis pour se connecter à des réseaux Wi-Fi. Compatible avec les appareils entièrement gérés et les profils professionnels sur les appareils détenus par l'entreprise équipés d'Android 13 ou version ultérieure.

Novembre 2023

API Android Management

- Android 12 et versions ultérieures sont désormais compatibles avec la configuration des réseaux Wi-Fi professionnels sans mot de passe à l'aide des champs

IdentityetPassworddans Open Network Configuration (Configuration réseau ouverte). Cette fonctionnalité était déjà disponible avant Android 12.Remarque : Sur Android 12 ou version ultérieure, pour les réseaux Wi-Fi avec authentification par nom d'utilisateur/mot de passe EAP, si le mot de passe de l'utilisateur n'est pas fourni et que

AutoConnectest défini surtrue, l'appareil peut essayer de se connecter au réseau avec un mot de passe de substitution généré de manière aléatoire. Pour éviter cela lorsque le mot de passe de l'utilisateur n'est pas fourni, définissezAutoConnectsurfalse. - Les événements survenus sur l'appareil local qui se produisent rapidement les uns après les autres sont regroupés et signalés dans un seul

message Pub/Sub aux EMM.

1Type d'événement Latence attendue entre un événement sur l'appareil et la notification EMM correspondante1 Comportement précédent Nouveau comportement États d'application avec clé (priorité élevée) Immédiat, au maximum un rapport par minute Immédiat, au maximum un rapport par minute Priorité standard États d'application avec clé Basée sur les planifications Dans la minute Événements liés aux applications pendant le provisionnement, pour les applications dont les états d'installation sont définis par l'administrateur informatique2 Intégration à d'autres événements liés au provisionnement Dans un délai d'une minute après d'autres événements de provisionnement associés Événements liés aux applications après le provisionnement, pour les applications dont l'état d'installation est défini par l'administrateur informatique2 Basée sur les planifications Dans les cinq minutes Événements liés aux applications pendant et après le provisionnement, pour les applications dont l'état d'installation est défini par l'employé3 Basée sur les planifications Dans les 60 minutes Autres événements d'application sur l'appareil Basée sur les planifications Dans les 60 minutes Cibles basées sur les meilleures performances possibles dans des circonstances contrôlées. La latence réelle peut varier en fonction de divers facteurs liés à l'appareil et à l'environnement.

2InstallTypedes applications concernées par le règlement :FORCE_INSTALLED,BLOCKED,REQUIRED_FOR_SETUP,PREINSTALLEDetKIOSK.

3InstallTypeof available apps:AVAILABLE,INSTALL_TYPE_UNSPECIFIED.

Octobre 2023

API Android Management

- Les applications lancées en tant que

SetupActionpeuvent désormais annuler l'inscription. Cette opération réinitialise un appareil appartenant à l'entreprise ou supprime le profil professionnel sur un appareil personnel.

Version 14 d'Android

API Android Management

Avec la version d'Android 14, l'Android Management API est désormais compatible avec les fonctionnalités Android 14 suivantes :

- Limiter l'accès aux contacts du profil professionnel aux applications système et aux applications personnelles spécifiées dans

exemptionsToShowWorkContactsInPersonalProfile. Vous pouvez désormais autoriser l'accès aux contacts du profil professionnel pour toutes les applications personnelles, certaines applications personnelles ou aucune application personnelle.Pour plus de commodité, la nouvelle option

SHOW_WORK_CONTACTS_IN_PERSONAL_PROFILE_DISALLOWED_EXCEPT_SYSTEMdansshowWorkContactsInPersonalProfilegarantit que seules les applications Téléphone, Messages et Contacts par défaut de l'appareil peuvent accéder aux contacts professionnels. Dans ce cas, ni les applications Téléphone, Messages et Contacts configurées par l'utilisateur, ni aucune autre application personnelle installée par le système ou l'utilisateur ne pourront interroger les contacts professionnels. - Désactive l'utilisation de la radio ultra-wideband sur l'appareil. Pour ce faire, utilisez la nouvelle règle

deviceRadioState.ultraWidebandState. - Bloquez l'utilisation du réseau mobile 2G pour améliorer la sécurité du réseau. Cette fonctionnalité est proposée par le biais de la nouvelle règle

deviceRadioState.cellularTwoGState. - Android 14 introduit des

raccourcis personnalisables sur l'écran de verrouillage.

Le contrôle administrateur des fonctionnalités de l'écran de verrouillage, qui inclut l'appareil photo, le déverrouillage par empreinte digitale, le déverrouillage par reconnaissance faciale, etc., a été étendu pour désactiver également les raccourcis de l'écran de verrouillage à l'aide de la nouvelle option

SHORTCUTS.

Septembre 2023

API Android Management

- Les informations sur l'appareil et le provisionnement peuvent désormais être récupérées de manière facultative lors de la configuration, ce qui permet aux développeurs de créer des règles plus ciblées lors de la configuration ou de filtrer les appareils en fonction des attributs fournis. L'URL de connexion inclura désormais un paramètre

provisioningInfoqui pourra être échangé contre les détails de l'appareil correspondant à l'aide de la nouvelle méthode provisioningInfo get. - Il est désormais possible de distinguer les

SigninDetailsles uns des autres grâce à une valeurtokenTagpersonnalisable.

Août 2023

API Android Management

- Ajout du mode Perdu pour les appareils détenus par l'entreprise. Le mode Perdu permet aux employeurs de verrouiller et de sécuriser à distance un appareil perdu, et éventuellement d'afficher un message sur l'écran de l'appareil avec des coordonnées pour faciliter la récupération de l'appareil.

- Ajout de la prise en charge de la délégation de la sélection de certificats, qui accorde à une application l'accès à la sélection de certificats KeyChain au nom des applications qui en font la demande.

Pour en savoir plus, consultez

DelegatedScope.CERT_SELECTION. - Ajout de règles de gestion du Wi-Fi supplémentaires :

configureWifi- Les administrateurs peuvent désormais désactiver l'ajout ou la configuration de réseaux Wi-Fi.wifiConfigDisabledest désormais obsolète.wifiDirectSettings- Cette règle peut être utilisée pour désactiver la configuration du Wi-Fi Direct.tetheringSettings- Cette règle peut être utilisée pour désactiver le partage de connexion Wi-Fi ou toutes les formes de partage de connexion.tetheringConfigDisabledest désormais obsolète.wifiState- Cette règle peut être utilisée pour forcer l'activation ou la désactivation du Wi-Fi sur l'appareil d'un utilisateur.

- Le partage des réseaux Wi-Fi configurés par l'administrateur sera désactivé à partir d'Android 13.

Juillet 2023

API Android Management

- Ajout du champ

userFacingTypeàApplicationReportpour indiquer si une application est destinée aux utilisateurs. - Ajout d'un motif spécifique de non-respect

ONC_WIFI_INVALID_ENTERPRISE_CONFIG.

Non-conformité avec le motifINVALID_VALUEet le motif spécifiqueONC_WIFI_INVALID_ENTERPRISE_CONFIGsont signalés si le réseau Wi-Fi de l'entreprise n'est pas défini surDomainSuffixMatch. - Ajout d'une nouvelle notification Pub/Sub

EnrollmentCompleteEventen tant que type deUsageLogEventpublié lorsque l'appareil termine l'enregistrement. - Ajout de

airplaneModeStatedansdeviceRadioStatepour contrôler l'état actuel du mode Avion et déterminer si l'utilisateur peut l'activer ou le désactiver. Par défaut, l'utilisateur est autorisé à activer ou désactiver le mode Avion. Compatible avec les appareils entièrement gérés et les profils professionnels sur les appareils détenus par l'entreprise, sous Android 9 et versions ultérieures.

Juin 2023

API Android Management

- Ajout de la prise en charge du champ

DomainSuffixMatchdans Open Network Configuration pour configurer les réseaux Wi-Fi d'entreprise pour Android 6 et versions ultérieures. Les configurations Wi-Fi d'entreprise sansDomainSuffixMatchsont considérées comme non sécurisées et seront rejetées par la plate-forme. - Ajout du paramètre de règle

UsbDataAccesspermettant aux administrateurs de désactiver complètement le transfert de données USB.usbFileTransferDisabledest désormais obsolète. Veuillez utiliserUsbDataAccess.

Décembre 2022

API Android Management

-

Les capacités de gestion des widgets de profil professionnel ont été améliorées grâce à l'ajout de deux nouveaux champs d'API :

workProfileWidgetsau niveau de l'application etworkProfileWidgetsDefaultau niveau de l'appareil. Ils permettent de mieux contrôler si une application exécutée dans le profil professionnel peut créer des widgets dans le profil parent (par exemple, sur l'écran d'accueil). Cette fonctionnalité est interdite par défaut, mais peut être autorisée à l'aide deworkProfileWidgetsetworkProfileWidgetsDefault. Elle n'est compatible qu'avec les profils professionnels. -

Nous avons ajouté la prise en charge des paramètres de randomisation de l'adresse MAC lors de la configuration des réseaux Wi-Fi. Les administrateurs peuvent désormais indiquer si

MACAddressRandomizationModeest défini surHardwareouAutomaticlors de la configuration des réseaux Wi-Fi. Cette option s'applique aux appareils équipés d'Android 13 ou version ultérieure, et à tous les modes de gestion. Si la valeur est définie surHardware, l'adresse MAC d'usine sera configurée sur le réseau Wi-Fi, tandis que si la valeur estAutomatic, l'adresse MAC sera aléatoire. - Nous avons mis à jour différents éléments de notre documentation :

-

Comprendre la stratégie de sécurité a été créé pour clarifier les réponses potentielles des évaluations

devicePostureetsecurityRisk. -

autoUpdateModea été fourni pourautoUpdatePolicycomme alternative recommandée en raison de la plus grande flexibilité de la fréquence de mise à jour. -

Nous avons précisé que

BlockActionetWipeActionsont réservés aux appareils détenus par l'entreprise. - La page des notifications Pub/Sub a été mise à jour pour refléter précisément les types de ressources pour les différents types de notifications.

- Pour Android 13 et les versions ultérieures, les applications d'extension sont exemptées des restrictions de batterie et ne seront donc pas placées dans le bucket de mise en veille des applications restreint.

Octobre 2022

API Android Management

- Nous avons mis à jour différents éléments de notre documentation :

- Nous vous recommandons d'avoir une règle par appareil pour bénéficier de fonctionnalités de gestion précises au niveau de l'appareil.

- Pour que FreezePeriods fonctionne comme prévu, la règle de mise à jour du système ne peut pas être définie sur SYSTEM_UPDATE_TYPE_UNSPECIFIED..

- Des suggestions supplémentaires ont été fournies pour les mises à jour des règles concernant la visibilité des étapes de mot de passe lors du provisionnement des appareils détenus par l'entreprise.

- shareLocationDisabled est compatible avec les appareils entièrement gérés et les profils professionnels personnels.

- Nous avons mis à jour la description de l'utilisation de enterprises.devices.delete et de ses effets sur la visibilité des appareils.

- La durée maximale du jeton d'inscription est désormais de 10 000 ans, alors qu'elle était auparavant de 90 jours.

12 juillet 2022

API Android Management

- Ajout des valeurs NETWORK_ACTIVITY_LOGS et SECURITY_LOGS à DelegatedScope pour accorder aux applications de règles relatives aux appareils l'accès aux journaux correspondants.

14 juin 2022

API Android Management

- Ajout de specificNonComplianceReason et specificNonComplianceContext à NonComplianceDetail pour fournir un contexte détaillé pour les erreurs d'application des règles.

6 juin 2022

API Android Management

- Ajout d'une commande permettant à l'administrateur d'effacer à distance les données d'application.

- Les jetons d'inscription peuvent désormais être créés pour une durée plus longue que la limite précédente de 90 jours, jusqu'à environ 10 000 ans. Les jetons d'inscription d'une durée supérieure à 90 jours comporteront 24 caractères, tandis que ceux d'une durée de 90 jours ou moins continueront d'en comporter 20.

24 mai 2022

API Android Management

- Les fonctionnalités de sécurité intégrées au matériel, telles que l'attestation de clé, seront désormais utilisées dans les évaluations de l'intégrité des appareils, lorsque l'appareil les prend en charge. Cela offre une bonne garantie de l'intégrité du système. Les appareils qui échouent à ces évaluations ou qui ne sont pas compatibles avec ces fonctionnalités de sécurité matérielle signaleront le nouveau SecurityRisk HARDWARE_BACKED_EVALUATION_FAILED.

16 mai 2022

API Android Management

- Ajout de unifiedLockSettings dans PasswordPolicies pour permettre à l'administrateur de configurer si le profil professionnel a besoin d'un verrouillage distinct.

25 mars 2022

API Android Management

- Ajout de alwaysOnVpnLockdownExemption pour spécifier les applications qui doivent être exemptées du paramètre AlwaysOnVpnPackage.

- Ajout de tous les champs disponibles de la ressource Products de l'API Play EMM à la ressource Application.

22 février 2022

API Android Management

- Ajout de cameraAccess pour contrôler l'utilisation de la caméra et du bouton d'activation de la caméra, et de microphoneAccess pour contrôler l'utilisation du micro et du bouton d'activation du micro. Ces champs remplacent respectivement les champs cameraDisabled et unmuteMicrophoneDisabled, qui sont désormais obsolètes.

15 février 2022

SDK AMAPI

- Correction de bugs mineurs Pour en savoir plus, consultez Dépôt Maven de Google.

15 novembre 2021

Android Device Policy

-

Les applications marquées comme indisponibles dans

personalApplicationsseront désormais désinstallées du profil personnel des appareils appartenant à l'entreprise si elles sont déjà installées, comme dans la ApplicationPolicy pour les appareils dotés d'un profil professionnel et entièrement gérés.

17 septembre 2021

API Android Management

-

Vous pouvez désormais désigner une application comme application d'extension à l'aide de

ExtensionConfig. Les applications d'extension peuvent communiquer directement avec Android Device Policy et, à l'avenir, interagir avec l'ensemble des fonctionnalités de gestion proposées dans l'API Android Management. Elles pourront ainsi offrir une interface locale pour gérer l'appareil sans nécessiter de connectivité au serveur.- Cette version initiale est compatible avec l'exécution locale de

Commandset, pour le moment, uniquement avec la commandeClearAppData. Pour en savoir plus, consultez le guide d'intégration de l'extensibilité. - Les commandes restantes seront ajoutées au fil du temps, ainsi que d'autres fonctionnalités d'application d'extension conçues pour exposer l'étendue des fonctionnalités de gestion des appareils à l'application d'extension.

- Cette version initiale est compatible avec l'exécution locale de

30 juin 2021

Android Device Policy

- Correction de bugs mineurs

2 juin 2021

Android Device Policy

- Correction de bugs mineurs

5 mai 2021

Android Device Policy

- Correction de bugs mineurs

6 avril 2021

Android Device Policy

- Correction de bugs mineurs

Mars 2021

API Android Management

- Ajout de deux nouveaux

AdvancedSecurityOverrides. Ces règles activent les bonnes pratiques de sécurité Android Enterprise par défaut, tout en permettant aux organisations de remplacer les valeurs par défaut pour les cas d'utilisation avancés. googlePlayProtectVerifyAppsactive la vérification des applications de Google Play par défaut.developerSettingsempêche les utilisateurs d'accéder aux options pour les développeurs et au mode sans échec par défaut, des fonctionnalités qui pourraient autrement entraîner un risque d'exfiltration des données d'entreprise.-

ChoosePrivateKeyRuleprend désormais en charge l'attribution directe de clés KeyChain spécifiques aux applications gérées. - Cela permet aux applications cibles d'accéder aux clés spécifiées en appelant

getCertificateChain()etgetPrivateKey()sans avoir à appeler d'abordchoosePrivateKeyAlias(). - L'API Android Management accorde par défaut un accès direct aux clés spécifiées dans la règle, mais revient à accorder l'accès après que l'application spécifiée a appelé

choosePrivateKeyAlias(). Pour en savoir plus, consultezChoosePrivateKeyRule.

Abandons

ensureVerifyAppsEnabledest désormais obsolète. Utilisez plutôtgooglePlayProtectVerifyAppsAdvancedSecurityOverrides.- Les utilisateurs existants de l'API (projets Google Cloud avec l'API Android Management activée au 15 avril 2021) peuvent continuer à utiliser

ensureVerifyAppsEnabledjusqu'en octobre 2021, mais nous les encourageons à migrer versAdvancedSecurityOverridesdès que possible. En octobre,ensureVerifyAppsEnabledne fonctionnera plus. debuggingFeaturesAllowedetsafeBootDisabledsont désormais obsolètes. Utilisez plutôtdeveloperSettingsAdvancedSecurityOverrides.- Les utilisateurs existants de l'API (projets Google Cloud avec l'API Android Management activée au 15 avril 2021) peuvent continuer à utiliser

debuggingFeaturesAllowedetsafeBootDisabledjusqu'en octobre 2021, mais nous les encourageons à utiliserAdvancedSecurityOverridesdès que possible. En octobre,debuggingFeaturesAllowedetsafeBootDisabledne fonctionneront plus.

Février 2021

API Android Management

- Ajout de la compatibilité avec

personalApplicationspour les appareils détenus par l'entreprise à partir d'Android 8. Cette fonctionnalité est désormais disponible sur tous les appareils appartenant à l'entreprise et dotés d'un profil professionnel. - Le numéro de téléphone de l'appareil est désormais indiqué dans la ressource

Devicepour les appareils entièrement gérés.

Janvier 2021

Android Device Policy

- Correction de bugs mineurs

Décembre 2020

API Android Management

- Ajout de

personalApplicationsàPersonalUsagePolicies. Sur les appareils appartenant à l'entreprise, le service informatique peut spécifier une liste d'applications autorisées ou bloquées dans le profil personnel. Cette fonctionnalité n'est actuellement disponible que sur les appareils Android 11, mais elle sera rétroportée vers Android 8 dans une prochaine version.

Android Device Policy

- Mises à jour mineures de l'UI de provisionnement

Novembre 2020

API Android Management

- Ajout de

AutoDateAndTimeZone, qui remplaceautoTimeRequired(obsolète), pour contrôler la configuration automatique de la date, de l'heure et du fuseau horaire sur un appareil appartenant à l'entreprise. - À partir d'Android 11, les utilisateurs ne peuvent plus effacer les données d'application ni forcer l'arrêt des applications lorsque l'appareil est configuré en mode kiosque (c'est-à-dire lorsque le

InstallTyped'une application dansApplicationPolicyest défini surKIOSK). - Ajout de nouveaux contrôles

LocationModepour remplacer les contrôles de méthode de détection de la position obsolètes. Sur les appareils appartenant à l'entreprise, le service informatique peut désormais choisir d'appliquer la localisation, de la désactiver ou d'autoriser les utilisateurs à l'activer et la désactiver. - Ajout de la prise en charge de

CommonCriteriaMode, une nouvelle fonctionnalité d'Android 11. Peut être activé pour répondre aux exigences spécifiques du Mobile Device Fundamentals Protection Profile (MDFPP) des Critères communs.

Abandons

autoTimeRequiredest désormais obsolète, suite à l' obsolescence de certains contrôles de l'heure automatique dans Android 11. Utilisez plutôtAutoDateAndTimeZone.- Les options

LocationModesuivantes sont désormais obsolètes, suite à leur obsolescence dans Android 9 :HIGH_ACCURACY,SENSORS_ONLY,BATTERY_SAVINGetOFF. Utilisez plutôtLOCATION_ENFORCED,LOCATION_DISABLEDetLOCATION_USER_CHOICE.

Octobre 2020

Android Device Policy

- Ajout de

RELINQUISH_OWNERSHIPen tant que nouveau type de commande d'appareil. Lors du déploiement d'un profil professionnel, les administrateurs peuvent céder la propriété des appareils appartenant à l'entreprise aux employés, en effaçant le profil professionnel et en rétablissant la configuration d'usine des règles de l'appareil, tout en laissant intactes les données personnelles. Ce faisant, le service informatique perd la propriété de l'appareil, maintenant et à l'avenir, et ne doit pas s'attendre à ce que l'appareil se réinscrive. Pour rétablir la configuration d'usine d'un appareil tout en conservant la propriété, utilisez plutôt la méthodedevices.delete.

Août 2020

API Android Management

-

Les améliorations apportées à l'expérience du profil professionnel sur les appareils détenus par l'entreprise ont été annoncées dans la version Preview pour les développeurs Android 11. L'API Android Management est désormais compatible avec ces améliorations pour les appareils équipés d'Android 8.0 ou version ultérieure. Les entreprises peuvent désormais désigner les appareils dotés d'un profil professionnel comme appartenant à l'entreprise. Cela leur permet de gérer le profil professionnel d'un appareil, les règles d'utilisation personnelle et certains paramètres à l'échelle de l'appareil, tout en préservant la confidentialité du profil personnel.

- Pour obtenir un aperçu général des améliorations apportées à l'expérience du profil professionnel, consultez Profil professionnel : la nouvelle norme pour la confidentialité des employés.

- Consultez Appareils détenus par l'entreprise pour un usage professionnel et personnel pour savoir comment configurer un profil professionnel sur un appareil détenu par l'entreprise.

- Un exemple de règle pour un appareil appartenant à l'entreprise et doté d'un profil professionnel est disponible dans Appareils dotés d'un profil professionnel.

- Ajout de

blockScopeàblockAction. UtilisezblockScopepour indiquer si une action de blocage s'applique à l'ensemble d'un appareil appartenant à l'entreprise ou uniquement à son profil professionnel.

Ajout de

connectedWorkAndPersonalAppàapplicationPolicy. À partir d'Android 11, certaines applications principales peuvent se connecter entre les profils professionnel et personnel d'un appareil. Associer une application dans plusieurs profils peut offrir une expérience plus unifiée aux utilisateurs. Par exemple, en associant une application d'agenda, les utilisateurs peuvent afficher à la fois leurs événements professionnels et personnels.Certaines applications (telles que la recherche Google) peuvent être associées par défaut sur les appareils. La liste des applications associées sur un appareil est disponible dans Paramètres > Confidentialité > Applications professionnelles et personnelles associées.

Utilisez

connectedWorkAndPersonalApppour autoriser ou interdire les applications associées. Autoriser une application à se connecter à plusieurs profils ne donne à l'utilisateur que l'option de connecter l'application. Les utilisateurs peuvent dissocier des applications à tout moment.Ajout de

systemUpdateInfoàdevicespour signaler les informations sur les mises à jour du système en attente.

Juillet 2020

Android Device Policy

- [23 juillet] Correction de bugs mineurs

Juin 2020

Android Device Policy

- [17 juin] Correction de bugs mineurs.

Mai 2020

Android Device Policy

- [12 mai] Correction de bugs mineurs.

Avril 2020

Android Device Policy

- [14 avril] Correction de bugs mineurs.

Mars 2020

Android Device Policy

- [16 mars] Correction de bugs mineurs.

Février 2020

Android Device Policy

- [24 février] Correction de bugs mineurs.

Janvier 2020

Android Device Policy

- [15 janvier] Correction de bugs mineurs.

Décembre 2019

API Android Management

- Une nouvelle règle permettant de bloquer les applications non approuvées (applications provenant de sources inconnues) est disponible. Utilisez

advancedSecurityOverrides.untrustedAppsPolicypour :- Bloquez l'installation d'applications non fiables sur l'ensemble de l'appareil (y compris les profils professionnels).

- Bloquez l'installation d'applications non approuvées dans un profil professionnel uniquement.

- Autorisez l'installation d'applications non approuvées sur l'ensemble de l'appareil.

- Il est désormais possible d'appliquer un délai d'inactivité pour autoriser les méthodes de verrouillage de l'écran non renforcées (par exemple, le déverrouillage par empreinte digitale et par reconnaissance faciale) sur un appareil ou un profil professionnel à l'aide de

requirePasswordUnlock. Une fois le délai d'inactivité expiré, l'utilisateur doit utiliser une méthode d'authentification forte (mot de passe, code, schéma) pour déverrouiller un appareil ou un profil professionnel. - Ajout de

kioskCustomizationpour permettre d'activer ou de désactiver les fonctionnalités d'UI système suivantes sur les appareils en mode Kiosque :- Actions globales lancées à partir du bouton Marche/Arrêt (voir

powerButtonActions). - Informations et notifications système (voir

statusBar). - Boutons "Accueil" et "Aperçu" (voir

systemNavigation). - Barre d'état (voir

statusBar). - Boîtes de dialogue d'erreur pour les applications qui ont planté ou ne répondent plus (voir

systemErrorWarnings).

- Actions globales lancées à partir du bouton Marche/Arrêt (voir

- Ajout de la règle

freezePeriodpour permettre le blocage annuel des mises à jour du système pendant une période de blocage spécifiée. - Un nouveau paramètre est disponible dans

devices.delete:wipeReasonMessagevous permet de spécifier un message court à afficher à un utilisateur avant d'effacer le profil professionnel de son appareil personnel.

Abandons

installUnknownSourcesAllowed est désormais marqué comme obsolète.

L'assistance pour cette règle sera disponible jusqu'au deuxième trimestre 2020 pour les utilisateurs qui ont activé l'API Android Management avant 14h00 GMT le 19 décembre 2019.

Cette règle n'est pas compatible avec les utilisateurs qui ont activé l'API après cette date.

advancedSecurityOverrides.untrustedAppsPolicy remplace installUnknownSourcesAllowed.

Le tableau ci-dessous présente une correspondance entre les deux règles. Les développeurs doivent mettre à jour leurs solutions avec la nouvelle règle dès que possible*.

| installUnknownSourcesAllowed | advancedSecurityOverrides.untrustedAppsPolicy |

|---|---|

TRUE |

ALLOW_INSTALL_DEVICE_WIDE |

FALSE |

ALLOW_INSTALL_IN_PERSONAL_PROFILE_ONLYRemarque : S'applique à tous les types d'appareils (profils professionnels et appareils entièrement gérés). Comme les appareils entièrement gérés n'ont pas de profil personnel, les applications non fiables sont bloquées sur l'ensemble de l'appareil. Pour bloquer les applications non fiables sur l'ensemble d'un appareil doté d'un profil professionnel, utilisez plutôt |

untrustedAppsPolicy (DISALLOW_INSTALL) n'est pas appliquée si untrustedAppsPolicy est défini sur UNTRUSTED_APPS_POLICY_UNSPECIFIED ou si la règle n'est pas spécifiée. Pour bloquer les applications non fiables sur l'ensemble d'un appareil, vous devez définir explicitement la règle sur DISALLOW_INSTALL.

Novembre 2019

Android Device Policy

- [27 novembre] Correction de bugs mineurs.

Octobre 2019

API Android Management

- Les nouvelles options

IframeFeaturevous permettent de spécifier les fonctionnalités de l'iFrame Google Play d'entreprise à activer ou à désactiver dans votre console.

Android Device Policy

- [16 octobre] Correction de bugs mineurs et optimisation des performances.

4 septembre 2019

Fonctionnalités

- La ressource

policiespeut désormais distribuer des versions d'applications fermées (canaux d'applications fermés), ce qui permet aux organisations de tester les versions préliminaires des applications. Pour en savoir plus, consultez Distribuer des applications pour des tests fermés. - Ajout de

permittedAccessibilityServicesàpolicies, qui peut être utilisé pour :- interdire tous les services d'accessibilité non système sur un appareil ;

- d'autoriser uniquement les applications spécifiées à accéder à ces services.

6 août 2019

Fonctionnalités

- L'API Android Management évalue désormais la sécurité d'un appareil et signale les résultats dans les rapports sur les appareils (sous

securityPosture).securityPosturerenvoie l'état de sécurité d'un appareil (POSTURE_UNSPECIFIED,SECURE,AT_RISKouPOTENTIALLY_COMPROMISED), tel qu'évalué par SafetyNet et d'autres vérifications, ainsi que les détails des risques de sécurité identifiés que vous pouvez partager avec les clients via votre console de gestion.Pour activer cette fonctionnalité sur un appareil, assurez-vous que sa règle comporte au moins un champ de

statusReportingSettingsactivé.

2 juillet 2019

Fonctionnalités

- Pour distinguer le lancement d'une application à partir de

launchAppdanssetupActions, l'activité lancée en premier dans l'application contient désormais l'extra d'intent booléencom.google.android.apps.work.clouddpc.EXTRA_LAUNCHED_AS_SETUP_ACTION(défini surtrue). Cet extra vous permet de personnaliser votre application selon qu'elle est lancée à partir delaunchAppou par un utilisateur.

31 mai 2019

Version de maintenance

- Correction de bugs mineurs et optimisation des performances.

7 mai 2019

Fonctionnalités

- Ajout de

policyEnforcementRulespour remplacercomplianceRules, qui a été marqué comme obsolète. Pour en savoir plus, consultez l'avis d'obsolescence ci-dessus. - Ajout de nouvelles API pour créer et modifier des applications Web. Pour en savoir plus, consultez Assistance pour les applications Web.

Expérience utilisateur

Android Device Policy : l'icône de l'application n'est plus visible sur les appareils. Les utilisateurs peuvent toujours afficher la page des règles précédemment lancée par l'icône :

- Appareils entièrement gérés : Paramètres > Google > Règles relatives aux appareils

- Appareils avec profil professionnel : Paramètres > Google > Professionnel > Device Policy

- Tous les appareils : application Google Play Store > Android Device Policy

16 avril 2019

- Android Device Policy est désormais disponible en Corée du Sud.

21 mars 2019

Fonctionnalités

- Ajout de nouvelles métadonnées, y compris des numéros de série alternatifs, à

devices. - Le nombre d'applications avec

installTypeREQUIRED_FOR_SETUPest désormais limité à cinq par règlement. Cela permet de garantir la meilleure expérience utilisateur possible lors du provisionnement de l'appareil et du profil professionnel.

12 février 2019

Expérience utilisateur

- Android Device Policy : amélioration des messages de non-conformité pour aider les utilisateurs à rendre leurs appareils conformes ou les informer lorsque cela n'est pas possible.

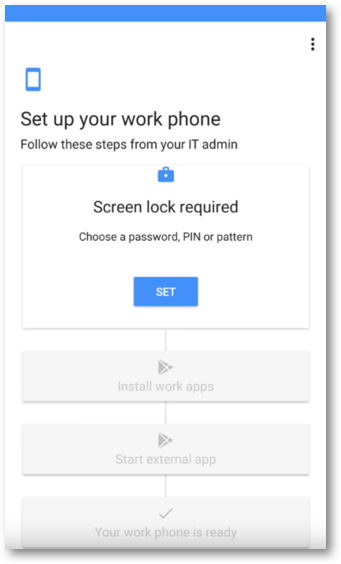

- Android Device Policy : une fois le jeton d'enregistrement enregistré, une nouvelle expérience de configuration guide les utilisateurs à travers les étapes requises par leur règle pour finaliser la configuration de leur appareil ou de leur profil professionnel.

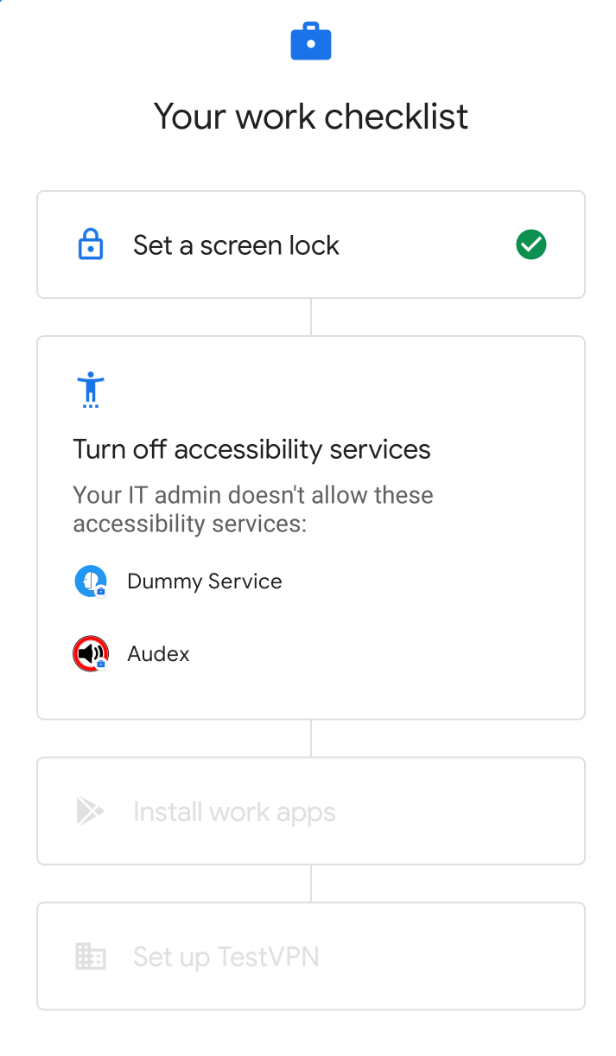

Figure 1. Expérience de configuration guidée.

Fonctionnalités

- Ajout d'un champ à

installTypeREQUIRED_FOR_SETUP: si la valeur est "true", l'application doit être installée avant la fin de la configuration de l'appareil ou du profil professionnel. Remarque : Si l'application n'est pas installée pour une raison quelconque (par exemple, incompatibilité, disponibilité géographique, mauvaise connexion réseau), la configuration ne sera pas terminée.

- Ajout de

SetupActionàpolicies. AvecSetupAction, vous pouvez spécifier une application à lancer lors de la configuration, ce qui permet à un utilisateur de configurer davantage son appareil. Pour en savoir plus, consultez Lancer une application lors de la configuration. - Pour les entreprises ayant activé les rapports d'état, de nouveaux rapports sur les appareils sont désormais émis immédiatement après toute tentative infructueuse de déverrouillage d'un appareil ou d'un profil professionnel.

Abandons

- Dans

policies,wifiConfigsLockdownEnabledest obsolète. Les réseaux Wi-Fi spécifiés dans la règle ne sont plus modifiables par défaut. Pour les rendre modifiables, définissezwifiConfigDisabledsur "false".

10 décembre 2018

Fonctionnalités

- Ajout de la prise en charge des appareils dotés d'un profil professionnel à la méthode de provisionnement URL de connexion. Les propriétaires d'appareils avec profil professionnel peuvent désormais se connecter avec leurs identifiants professionnels pour terminer le provisionnement.

Expérience utilisateur

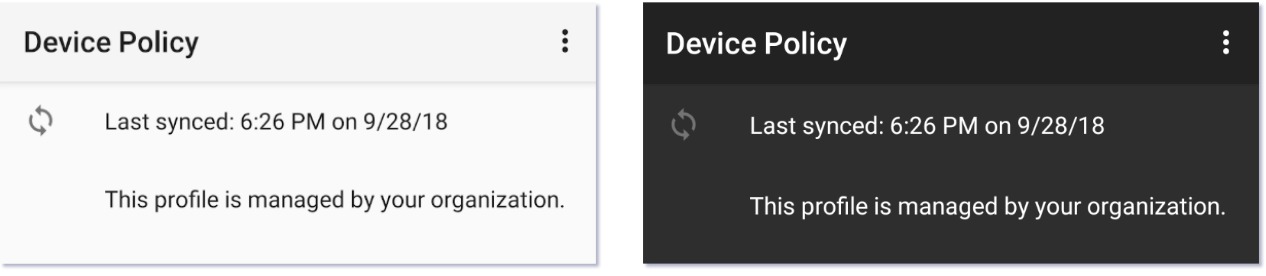

Ajout de la prise en charge du mode sombre dans Android Device Policy. Le mode sombre est un thème d'affichage disponible dans Android 9 Pie. Vous pouvez l'activer dans Paramètres > Affichage > Avancé > Thème de l'appareil > Sombre.

Figure 1. (L) Mode d'affichage normal (R) Mode sombre

2 novembre 2018

Fonctionnalités

- Une nouvelle méthode d'enregistrement est disponible pour les appareils entièrement gérés. Cette méthode utilise une URL de connexion pour inviter les utilisateurs à saisir leurs identifiants, ce qui vous permet d'attribuer une règle et de provisionner les appareils des utilisateurs en fonction de leur identité.

- Ajout de la prise en charge de l'iframe de configurations gérées, une interface utilisateur que vous pouvez ajouter à votre console pour permettre aux administrateurs informatiques de définir et d'enregistrer des configurations gérées. L'iFrame renvoie un

mcmIdunique pour chaque configuration enregistrée, que vous pouvez ajouter àpolicies. - Ajout de

passwordPoliciesetPasswordPolicyScopeàpolicies:passwordPoliciesdéfinit les exigences relatives au mot de passe pour le champ d'application spécifié (appareil ou profil professionnel).- Si

PasswordPolicyScopen'est pas spécifié, le champ d'application par défaut estSCOPE_PROFILEpour les appareils avec profil professionnel etSCOPE_DEVICEpour les appareils entièrement gérés ou dédiés. passwordPoliciesremplacepasswordRequirementssiPasswordPolicyScopen'est pas spécifié (par défaut) ou siPasswordPolicyScopeest défini sur le même champ d'application quepasswordRequirements.

20 septembre 2018

Correction de bugs

- Correction d'un problème qui faisait que les appareils en mode kiosque apparaissaient à tort comme non conformes après le provisionnement, pour un sous-ensemble de configurations de règles

28 août 2018

Fonctionnalités

Mises à jour pour la prise en charge du provisionnement et de la gestion des profils professionnels et des appareils entièrement gérés :

- De nouvelles méthodes de provisionnement sont disponibles pour les profils professionnels :

- Fournissez aux utilisateurs un lien vers un jeton d'inscription.

- Accédez à Paramètres > Google > Configurer le profil professionnel.

- Ajout de champs à

enrollmentTokens.oneTimeOnly: si la valeur est "true", le jeton d'enregistrement expirera après sa première utilisation.userAccountIdentifier: identifie un compte Google Play d'entreprise spécifique.- Si aucune valeur n'est spécifiée : l'API crée un compte à chaque fois qu'un appareil est enregistré avec le jeton.

- Si un compte est spécifié, l'API l'utilise chaque fois qu'un appareil est enregistré avec le jeton. Vous pouvez spécifier le même compte pour plusieurs jetons. Pour en savoir plus, consultez Spécifier un utilisateur.

- Ajout de

managementMode(lecture seule) àdevices.- Pour les appareils dotés d'un profil professionnel,

managementModeest défini surPROFILE_OWNER. - Appareils dédiés et appareils entièrement gérés :

managementModeest défini surDEVICE_OWNER.

- Pour les appareils dotés d'un profil professionnel,

Mises à jour de la ressource policies pour améliorer les fonctionnalités de gestion des applications :

- Ajout du champ

playStoreMode.WHITELIST(par défaut) : seules les applications ajoutées au règlement sont disponibles dans le profil professionnel ou sur l'appareil géré. Toute application non conforme au règlement est indisponible et désinstallée si elle l'était auparavant.BLACKLIST: les applications ajoutées à la règle ne sont pas disponibles. Toutes les autres applications listées sur Google Play sont disponibles.

- Ajout de

BLOCKEDen tant qu'option InstallType, ce qui rend une application indisponible à l'installation. Si l'application est déjà installée, elle sera désinstallée.- Vous pouvez utiliser installType

BLOCKEDavecplayStoreModeBLACKLISTpour empêcher un appareil géré ou un profil professionnel d'installer des applications spécifiques.

- Vous pouvez utiliser installType

Expérience utilisateur

- Mise à jour des paramètres Android Device Policy pour qu'ils correspondent aux paramètres de l'appareil.

12 juillet 2018

Expérience utilisateur

- Fusion des pages d'état et d'informations sur l'appareil dans la page unique "Android Device Policy".

- Amélioration de la cohérence de l'interface utilisateur de configuration avec l'assistant de configuration Android.

Fonctionnalités

- Ajout de PermissionGrants au niveau de la stratégie. Vous pouvez désormais contrôler les autorisations d'exécution à quatre niveaux :

- Globalement, pour toutes les applications : définissez defaultPermissionPolicy au niveau de la règle.

- Par autorisation, pour toutes les applications : définissez permissionGrant au niveau de la stratégie.

- Par application, pour toutes les autorisations : définissez defaultPermissionPolicy dans ApplicationPolicy.

- Par application et par autorisation : définissez permissionGrant dans ApplicationPolicy.

- Lorsque vous rétablissez la configuration d'usine d'un appareil, le nouveau WipeDataFlag vous permet de :

WIPE_EXTERNAL_STORAGE: efface le stockage externe de l'appareil (par exemple, les cartes SD).PRESERVE_RESET_PROTECTION_DATA: conserve les données de protection après rétablissement de la configuration d'usine sur l'appareil. Ce signalement garantit que seul un utilisateur autorisé peut récupérer un appareil si, par exemple, il est perdu. Remarque : N'activez cette fonctionnalité que si vous avez définifrpAdminEmails[]dans la règle.

Correction de bugs

- Résolution du problème lié à Android Device Policy qui quittait le mode de verrouillage des tâches lors de la mise à jour au premier plan.

25 mai 2018

Expérience utilisateur

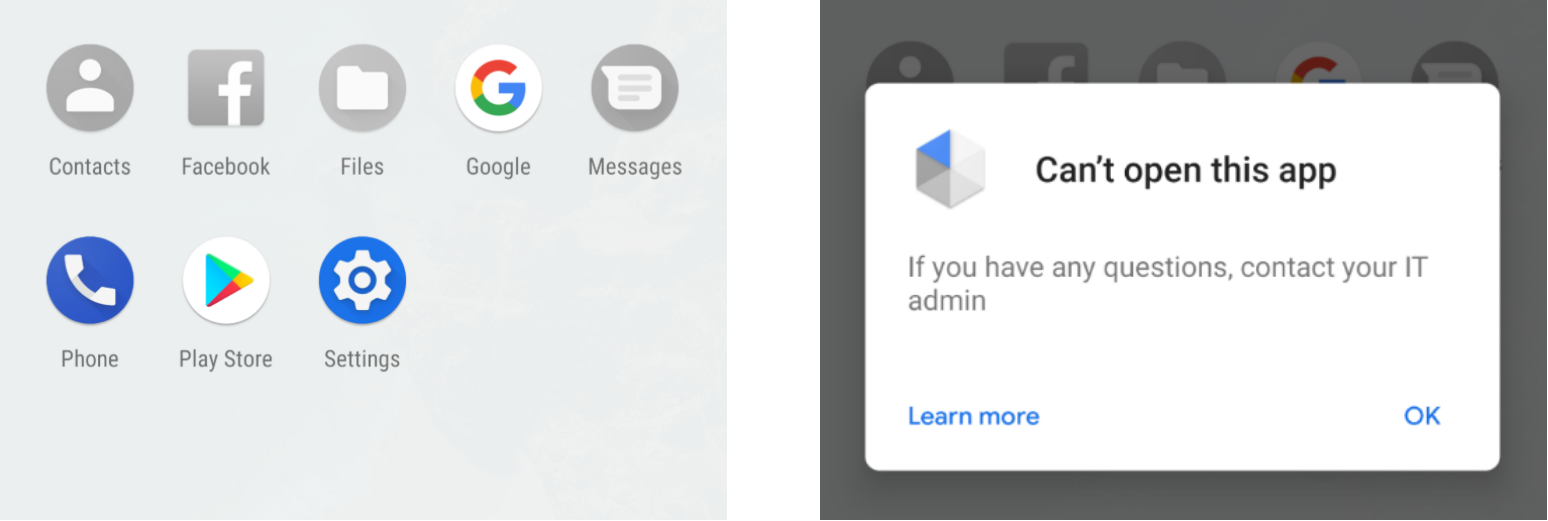

- Au lieu de masquer les applications désactivées dans le lanceur d'applications, les appareils Android 7.0 et versions ultérieures affichent désormais les icônes des applications désactivées en gris :

Fonctionnalités

- Mise à jour de

policiespour prendre en charge les fonctionnalités de gestion des certificats suivantes :- L'accès aux certificats est accordé automatiquement aux applications.

- Déléguer toutes les fonctionnalités de gestion des certificats compatibles avec Android Device Policy à une autre application (voir

CERT_INSTALL).

- Il est désormais possible de désactiver des applications individuelles dans ApplicationPolicy (définissez

disabledsurtrue), indépendamment des règles de conformité. - Il est désormais possible de désactiver les applications système.

- Ajout de rapports sur les applications à

devices. Pour chaque application gérée installée sur un appareil, le rapport renvoie le nom du package, la version, la source d'installation et d'autres informations détaillées sur l'application. Pour l'activer, définissezapplicationReportsEnabledsurtruedans la règle de l'appareil. - Mise à jour de

enterprisespour inclure les conditions d'utilisation. Les conditions d'utilisation d'une entreprise s'affichent sur les appareils lors du provisionnement.

Correction de bugs

- Mise à jour du flux de provisionnement pour désactiver l'accès aux paramètres, sauf lorsque l'accès est requis pour terminer la configuration (par exemple, créer un code secret).

3 avril 2018

Expérience utilisateur

- Nous avons mis à jour la conception d'Android Device Policy et du flux de provisionnement des appareils pour améliorer l'expérience utilisateur globale.

Fonctionnalités

- Ajout de la compatibilité avec le démarrage direct, qui vous permet d' effacer à distance les appareils Android 7.0 et versions ultérieures qui n'ont pas été déverrouillés depuis leur dernier redémarrage.

- Ajout d'un paramètre de mode de localisation à la ressource

policies, qui vous permet de configurer le mode de précision de la localisation sur un appareil géré. - Ajout d'un champ de réponse d'erreur à la ressource

Command.

Correction de bugs

- Les performances de provisionnement ont été améliorées.

- Les rapports de conformité sont désormais générés immédiatement après l'attribution d'un appareil. Pour configurer une entreprise afin qu'elle reçoive des rapports de conformité, consultez Recevoir des notifications détaillées sur le non-respect des règles.

Problèmes connus

- Les paramètres de l'écran de verrouillage plantent sur les appareils LG équipés d'Android 8.0 ou version ultérieure (par exemple, LG V30) gérés par Android Device Policy.

14 février 2018

Expérience utilisateur

- Mise à jour du texte de validation du champ "code", qui s'affiche si un utilisateur choisit de saisir manuellement un code QR pour enregistrer un appareil.

Fonctionnalités

- Vous pouvez désormais définir une règle pour déclencher la mise à jour automatique des applications installées de force si elles ne répondent pas à une version minimale spécifiée. Dans ApplicationPolicy :

- Définissez

installTypesurFORCE_INSTALLED - Spécifiez un

minimumVersionCode.

- Définissez

- Ressource Devices mise à jour avec de nouveaux champs contenant des informations qui peuvent être utiles aux administrateurs informatiques, comme le nom de l'opérateur de l'appareil (voir NetworkInfo pour en savoir plus), si l'appareil est chiffré et si la fonctionnalité Vérifier les applis est activée (voir DeviceSettings pour en savoir plus).

Correction de bugs

- Les commandes

RESET_PASSWORDetLOCKfonctionnent désormais avec les appareils Android 8.0 Oreo. - Correction d'un problème qui empêchait le remplissage de DeviceSettings.

- Correction du problème lié à la gestion des règles

stayOnPluggedModes.

12 décembre 2017

Fonctionnalités

- Android Device Policy est désormais compatible avec un lanceur d'applications kiosque de base, qui peut être activé via une règle. Le lanceur verrouille un appareil sur un ensemble d'applications prédéfinies et bloque l'accès des utilisateurs aux paramètres de l'appareil. Les applications spécifiées apparaissent sur une même page, par ordre alphabétique. Pour signaler un bug ou demander une fonctionnalité, appuyez sur l'icône de commentaires dans le lanceur d'applications.

- Mise à jour de la configuration de l'appareil avec une nouvelle logique de réessai. Si un appareil est redémarré pendant la configuration, le processus de provisionnement se poursuit désormais là où il s'était arrêté.

- Les nouvelles règles suivantes sont désormais disponibles. Pour en savoir plus, consultez la documentation de référence de l'API :

keyguardDisabledFeaturesaccountTypesWithManagementDisabledinstallAppsDisabledmountPhysicalMediaDisableduninstallAppsDisabledbluetoothContactSharingDisabledshortSupportMessagelongSupportMessagebluetoothConfigDisabledcellBroadcastsConfigDisabledcredentialsConfigDisabledmobileNetworksConfigDisabledtetheringConfigDisabledvpnConfigDisabledcreateWindowsDisablednetworkResetDisabledoutgoingBeamDisabledoutgoingCallsDisabledsmsDisabledusbFileTransferDisabledensureVerifyAppsEnabledpermittedInputMethodsrecommendedGlobalProxysetUserIconDisabledsetWallpaperDisabledalwaysOnVpnPackagedataRoamingDisabledbluetoothDisabled - Mise à jour du SDK cible de la stratégie Android Device vers Android 8.0 Oreo.

Correction de bugs

- Il est désormais possible d'ignorer l'affichage du sélecteur de réseau si une connexion ne peut pas être établie au démarrage. Pour activer le sélecteur de réseau au démarrage, utilisez la règle

networkEscapeHatchEnabled.