نوع پیوند بهینه حساب برای Action شما، نوعی است که ساده ترین تجربه را برای کاربران شما فراهم می کند و با نیازهای برنامه یا کسب و کار شما مطابقت دارد. انتخاب نوع پیوند شما بیشتر به عوامل زیر بستگی دارد:

- این که آیا می خواهید اجازه ایجاد حساب از طریق صدا را بدهید

- این که آیا می خواهید کاربران بتوانند با یک حساب غیر Google وارد سرویس شما شوند

- اینکه آیا سرویس شما میتواند اطلاعات محرمانه را ذخیره کند یا خیر (یعنی یک راز مشتری)

برای تعیین نوع پیوند حساب ایده آل خود، این مراحل را دنبال کنید:

- سوالات موجود در بخش Identify your preferred sign-in type را در نظر بگیرید.

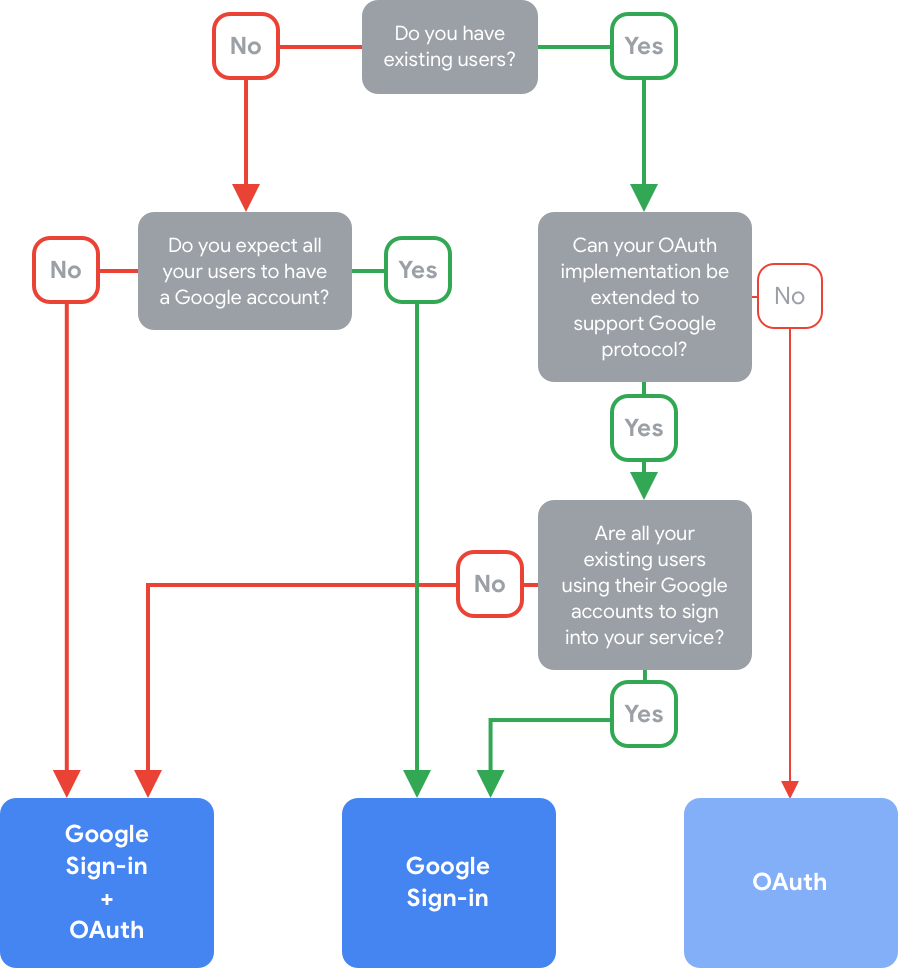

- برای انتخاب نوع پیوند خود با درخت تصمیم مشورت کنید.

- به قسمتی بروید که با نوع اولیه ای که انتخاب کرده اید مطابقت دارد تا نحوه عملکرد آن را بیشتر اصلاح کنید.

نوع ورود ترجیحی خود را شناسایی کنید

قبل از مشورت با درخت تصمیم، سؤالات زیر را در نظر بگیرید:

- آیا انتظار دارید همه کاربران شما یک حساب Google داشته باشند؟

- اگر Action شما فقط Assistant را هدف قرار می دهد، می توانید انتظار داشته باشید که همه کاربران شما یک حساب Google داشته باشند. اگر Action شما پلتفرم هایی فراتر از Assistant را هدف قرار می دهد، نمی توانید انتظار داشته باشید که همه کاربران شما یک حساب Google داشته باشند.

- اگر سرویس شما قبلاً کاربران فعلی دارد، احتمالاً برخی از آنها حساب Google ندارند یا با حساب Google وارد سرویس شما نشده اند.

- اگر پیاده سازی OAuth دارید، آیا می توان آن را برای پشتیبانی از پروتکل Google گسترش داد؟

- برای پشتیبانی از پروتکل Google، باید بتوانید قابلیت

intent=getوintent=createبه نقطه پایانی تبادل توکن خود اضافه کنید. این قابلیت به Google اجازه می دهد بررسی کند که آیا کاربر از قبل در باطن شما وجود دارد یا خیر و به ترتیب درخواست ایجاد یک حساب کاربری جدید در سرویس شما را بدهد.

- برای پشتیبانی از پروتکل Google، باید بتوانید قابلیت

درخت تصمیم زیر را دنبال کنید تا نوع پیوند حساب را که برای شما و کاربرانتان بهینه است شناسایی کنید:

هنگامی که یک نوع پیوند را انتخاب کردید، به بخش مربوطه در زیر ادامه دهید تا درباره نحوه عملکرد آن بیشتر بدانید و درباره نحوه عملکرد پیوند حساب در Action خود تصمیمات بیشتری بگیرید.

OAuth و Google Sign-In

نوع پیوند OAuth و Google Sign-In (GSI) GSI را به پیوند حساب مبتنی بر OAuth اضافه می کند، که مزایای GSI (به عنوان مثال، پیوند مبتنی بر صوتی برای کاربران Google) را فراهم می کند و در عین حال پیوند حساب را برای کاربرانی که ثبت نام کرده اند نیز فعال می کند. به خدمات شما با یک حساب غیر Google. این نوع پیوند مخصوصاً برای کاربران نهایی مفید است زیرا جریانی کم اصطکاک را برای کاربران Google و یک بازگشت برای کاربران غیر Google فراهم می کند. برای اطلاعات بیشتر در مورد نحوه عملکرد نوع پیوند OAuth و GSI، راهنمای مفهومی OAuth و Google Sign-In را ببینید.

نوع پیوند OAuth و Google Sign-In را اصلاح کنید

هنگامی که از نوع پیوند حساب OAuth و GSI در Action خود استفاده می کنید، پاسخ به سؤالات زیر را در کنسول Actions مشخص می کنید تا نحوه عملکرد آن را تعریف کنید:

آیا می خواهید ایجاد حساب صوتی را فعال کنید یا فقط اجازه ایجاد حساب در وب سایت خود را بدهید؟

به طور کلی، باید ایجاد حساب از طریق صدا را فعال کنید تا کاربران در یک دستگاه غیرغربال بتوانند بدون نیاز به انتقال به دستگاه دیگری یک حساب ایجاد کنند. اگر اجازه ایجاد حساب از طریق صدا را ندهید، «دستیار» URL را به وبسایتی که برای تأیید هویت کاربر ارائه کردهاید باز میکند و کاربر را به تلفنی هدایت میکند تا جریان پیوند حساب را ادامه دهد.

با این حال، در صورت وجود هر یک از موارد زیر، نباید اجازه ایجاد حساب از طریق صدا را بدهید:

- شما نیاز به کنترل کامل جریان ایجاد حساب دارید. برای مثال، ممکن است لازم باشد شرایط خدمات خود را در حین ایجاد حساب کاربری یا هر نوع اعلان دیگری به کاربر نشان دهید.

- میخواهید اطمینان حاصل کنید که کاربرانی که قبلاً یک حساب کاربری با شما دارند با آن حساب وارد میشوند. برای مثال، اگر برنامه وفاداری ارائه میدهید و نمیخواهید که کاربر امتیازهای جمعشده در حساب خود را از دست بدهد، ممکن است بخواهید کاربران به استفاده از حسابهای موجود خود ادامه دهند.

آیا می خواهید از جریان کد مجوز استفاده کنید یا جریان ضمنی؟

جریان کد مجوز و جریان ضمنی از این جهت متفاوت هستند که جریان کد مجوز به یک نقطه پایانی دوم یعنی نقطه پایانی مبادله توکن نیاز دارد. این نقطه پایانی از نشانههای تازهسازی برای تولید نشانههای دسترسی جدید و کوتاه مدت استفاده میکند، بدون اینکه کاربر را وادار به ورود مجدد به سیستم کند.

برعکس، اگر از جریان ضمنی استفاده کنید، یک توکن دسترسی طولانی مدت به Google برمیگردانید که معمولاً نیازی به تولید مجدد ندارد. برای اطلاعات بیشتر درباره کد مجوز و جریانهای ضمنی، به راهنمای مفهومی OAuth و Google Sign-In مراجعه کنید.

Google توصیه میکند از جریان کد مجوز در Action خود استفاده کنید زیرا ایمنتر است. با این حال، اگر سرویس شما نمی تواند اطلاعات محرمانه (به عنوان مثال، راز مشتری) را ذخیره کند، به جای آن از جریان ضمنی استفاده کنید. به عنوان مثال، شما باید از جریان ضمنی برای کلاینت های عمومی مانند برنامه های تک صفحه ای (SPA) استفاده کنید.

پس از در نظر گرفتن این نکات تصمیم گیری، به درخت تصمیم زیر مراجعه کنید:

ورود به سیستم گوگل

با نوع پیوند GSI، Action شما میتواند درخواست دسترسی به نمایه Google کاربر خود را در طول مکالمه کند و از اطلاعات نمایه برای بررسی وجود کاربر در باطن سرویس شما استفاده کند. اگر کاربر وجود نداشته باشد، میتواند با استفاده از اطلاعات نمایه Google خود یک حساب کاربری جدید در سیستم شما ایجاد کند.

برای GSI، باید ایجاد حساب از طریق صدا را فعال کنید، که به کاربر اجازه میدهد کل جریان را از طریق صدا تکمیل کند. برای اطلاعات بیشتر درباره GSI، راهنمای مفهومی ورود به سیستم Google را ببینید.

OAuth

با نوع پیوند OAuth، کاربر با جریان استاندارد OAuth 2 وارد سیستم می شود. نوع پیوند OAuth از دو جریان استاندارد صنعتی OAuth 2.0 پشتیبانی می کند: جریان کد ضمنی و مجوز .

Google نوع پیوند OAuth را به خودی خود توصیه نمیکند زیرا برای تکمیل فرآیند ورود به سیستم، اگر کاربر در دستگاهی غیرغربالنشده است، باید کاربر را از صدایی به صفحه دیگر منتقل کنید. اگر یک سرور OAuth 2 را اجرا میکنید، میتوانید از این جریان استفاده کنید و نمیتوانید نقطه پایانی تبادل توکن را برای افزودن پشتیبانی از پروتکلهای Google برای پیوند خودکار و ایجاد حساب از یک نشانه ID گسترش دهید. برای اطلاعات بیشتر، راهنمای مفهومی OAuth را ببینید.

جریان را اصلاح کنید

وقتی از نوع پیوند دادن حساب OAuth در Action خود استفاده می کنید، باید پاسخ سؤال زیر را در کنسول Actions مشخص کنید تا نحوه عملکرد آن را تعریف کنید:

آیا می خواهید از جریان کد مجوز استفاده کنید یا جریان ضمنی؟

نوع پیوند OAuth از دو جریان استاندارد صنعتی OAuth 2.0 پشتیبانی می کند: جریان کد ضمنی و مجوز . جریان کد مجوز و جریان ضمنی از این جهت متفاوت هستند که جریان کد مجوز به یک نقطه پایانی دوم یعنی نقطه پایانی مبادله توکن نیاز دارد. این نقطه پایانی از نشانههای تازهسازی برای تولید نشانههای دسترسی جدید و کوتاه مدت استفاده میکند، بدون اینکه کاربر را وادار به ورود مجدد به سیستم کند.

برعکس، اگر از جریان ضمنی استفاده کنید، یک توکن دسترسی طولانی مدت به Google برمیگردانید که معمولاً نیازی به تولید مجدد ندارد. برای اطلاعات بیشتر در مورد کد مجوز و جریان های ضمنی، به راهنمای مفهومی OAuth مراجعه کنید.

Google توصیه میکند از جریان کد مجوز در Action خود استفاده کنید زیرا ایمنتر است. با این حال، اگر سرویس شما نمی تواند اطلاعات محرمانه (به عنوان مثال، راز مشتری) را ذخیره کند، به جای آن از جریان ضمنی استفاده کنید. به عنوان مثال، شما باید از جریان ضمنی برای کلاینت های عمومی مانند برنامه های تک صفحه ای (SPA) استفاده کنید.