نظرة عامة

تضيف ميزة الربط المُبسَّط لميزة "تسجيل الدخول باستخدام حساب Google" المستندة إلى OAuth ميزة "تسجيل الدخول باستخدام حساب Google" إلى ربط OAuth. يقدّم ذلك تجربة ربط سلسة لمستخدمي Google، كما يتيح إنشاء الحسابات، ما يسمح للمستخدم بإنشاء حساب جديد على خدمتك باستخدام حسابه على Google.

لإجراء عملية ربط الحساب باستخدام بروتوكول OAuth وميزة "تسجيل الدخول باستخدام حساب Google"، اتّبِع الخطوات العامة التالية:

- أولاً، اطلب من المستخدم الموافقة على الوصول إلى ملفه الشخصي على Google.

- استخدِم المعلومات الواردة في ملفه الشخصي للتحقّق مما إذا كان حساب المستخدم متوفّرًا.

- بالنسبة إلى المستخدمين الحاليين، عليك ربط الحسابات.

- إذا لم تتمكّن من العثور على مطابقة لمستخدم Google في نظام المصادقة، عليك التحقّق من صحة الرمز المميّز للهوية الذي تم تلقّيه من Google. يمكنك بعد ذلك إنشاء مستخدم استنادًا إلى معلومات الملف الشخصي الواردة في رمز التعريف.

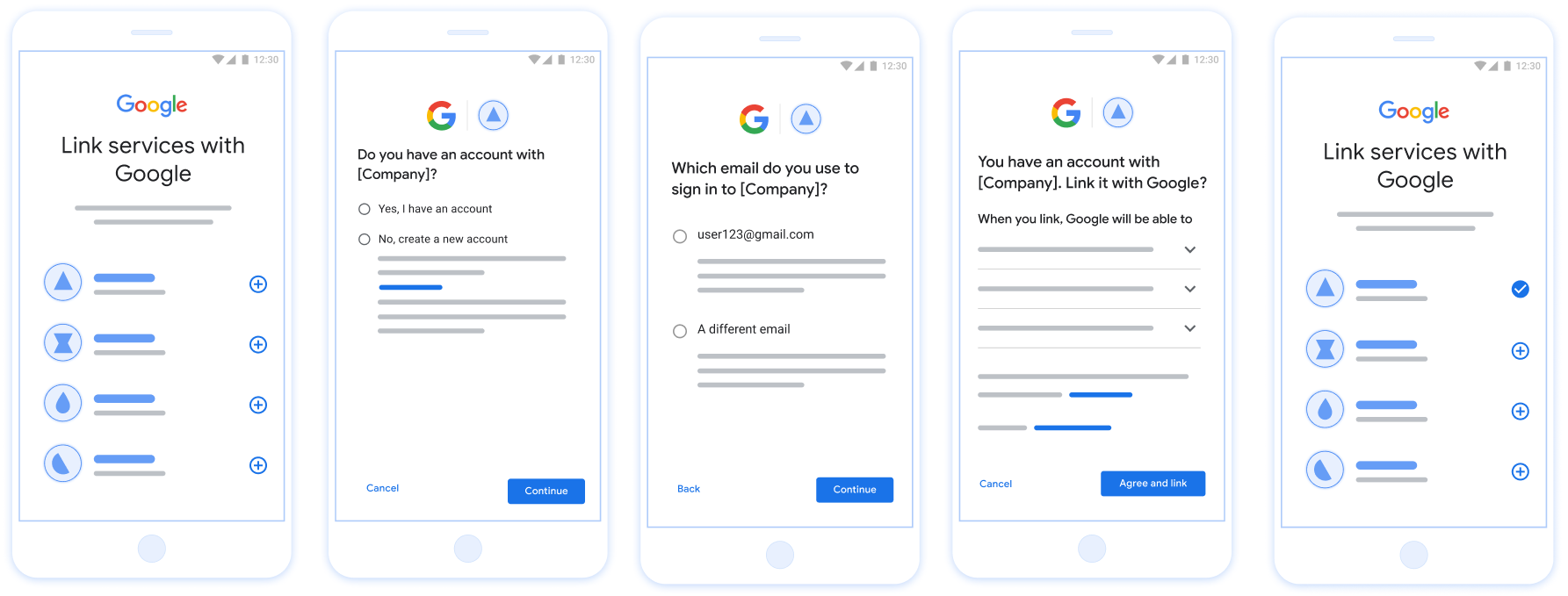

الشكل 1: ربط الحساب على هاتف المستخدم باستخدام ميزة "الربط الميسّر"

متطلبات ميزة "الربط الميسّر"

- نفِّذ خطوات الربط الأساسي عبر بروتوكول OAuth على الويب. يجب أن تتوافق خدمتك مع نقاط نهاية التفويض واستبدال الرموز المميَّزة المتوافقة مع OAuth 2.0.

- يجب أن تتيح نقطة نهاية تبادل الرموز المميّزة رموز JSON المميّزة للويب (JWT) وتنفيذ النية

checkوcreateوget.

تنفيذ خادم OAuth

يجب أن تتيح نقطة نهاية تبادل الرموز المميّزة نوايا check وcreate وget. يوضّح الجدول أدناه الخطوات التي تم إكمالها خلال عملية ربط الحساب ويشير إلى وقت استدعاء النوايا المختلفة:

- هل لدى المستخدم حساب في نظام المصادقة؟ (يحدد المستخدم ذلك من خلال اختيار "نعم" أو "لا")

- نعم : هل يستخدم المستخدم عنوان البريد الإلكتروني المرتبط بحسابه على Google لتسجيل الدخول إلى منصتك؟ (يحدد المستخدم ذلك عن طريق اختيار "نعم" أو "لا")

- نعم : هل لدى المستخدم حساب مطابق في نظام المصادقة؟ (يتم الاتصال بالرقم

check intentللتأكيد)- نعم : يتمّ استدعاء

get intentويتمّ ربط الحساب إذا تمّ عرض النيّة بنجاح. - لا، هل تريد إنشاء حساب جديد؟ (يحدد المستخدم ذلك عن طريق اختيار "نعم" أو "لا")

- نعم : يتمّ استدعاء

create intentويتمّ ربط الحساب إذا تمّ عرض نية الإنشاء بنجاح. - لا : يتم بدء عملية Web OAuth، ويتم توجيه المستخدم إلى المتصفّح، ويتم منح المستخدم خيار الربط ببريد إلكتروني مختلف.

- نعم : يتمّ استدعاء

- نعم : يتمّ استدعاء

- لا : يتم تفعيل مسار Web OAuth، ويتم توجيه المستخدم إلى المتصفّح، ويتم منح المستخدم خيار الربط ببريد إلكتروني مختلف.

- نعم : هل لدى المستخدم حساب مطابق في نظام المصادقة؟ (يتم الاتصال بالرقم

- لا : هل لدى المستخدم حساب مطابق في نظام المصادقة؟ (يتم الاتصال بالرقم

check intentللتأكيد)- نعم : يتمّ استدعاء

get intentويتمّ ربط الحساب إذا تمّ عرض النيّة بنجاح. - لا : يتمّ استدعاء

create intentويتمّ ربط الحساب إذا تمّ عرض نية الإنشاء بنجاح.

- نعم : يتمّ استدعاء

- نعم : هل يستخدم المستخدم عنوان البريد الإلكتروني المرتبط بحسابه على Google لتسجيل الدخول إلى منصتك؟ (يحدد المستخدم ذلك عن طريق اختيار "نعم" أو "لا")

检查现有用户账号(检查 intent)

在用户同意访问其 Google 个人资料后,Google 会发送 请求,其中包含 Google 用户身份的已签名断言。通过 断言包含的信息包括用户的 Google 账号 ID、 姓名和电子邮件地址为您的 Google Cloud 控制台配置的令牌交换端点 项目处理该请求。

如果您的身份验证中已有相应的 Google 账号

系统时,您的令牌交换端点会返回 account_found=true。如果

Google 账号与现有用户不匹配,您的令牌交换端点

返回“HTTP 404 Not Found”错误以及 account_found=false。

请求的格式如下:

POST /token HTTP/1.1 Host: oauth2.example.com Content-Type: application/x-www-form-urlencoded grant_type=urn:ietf:params:oauth:grant-type:jwt-bearer&intent=check&assertion=JWT&scope=SCOPES&client_id=GOOGLE_CLIENT_ID&client_secret=GOOGLE_CLIENT_SECRET

您的令牌交换端点必须能够处理以下参数:

| 令牌端点参数 | |

|---|---|

intent |

对于这些请求,此参数的值为

check。 |

grant_type |

所交换的令牌的类型。对于这类请求

参数的值为 urn:ietf:params:oauth:grant-type:jwt-bearer。 |

assertion |

一个 JSON Web 令牌 (JWT),提供 Google 用户身份。JWT 包含的信息包括用户 Google 账号 ID、姓名和电子邮件地址。 |

client_id |

您分配给 Google 的客户 ID。 |

client_secret |

您分配给 Google 的客户端密钥。 |

如需响应 check intent 请求,您的令牌交换端点必须执行以下步骤:

- 验证和解码 JWT 断言。

- 检查您的身份验证系统中是否已存在该 Google 账号。

验证和解码 JWT 断言

您可以使用 适用于您所用语言的 JWT 解码库。使用 Google 的公钥,在 JWK 或 PEM 格式,用于验证 令牌的签名。

解码后,JWT 断言如以下示例所示:

{ "sub": "1234567890", // The unique ID of the user's Google Account "iss": "https://accounts.google.com", // The assertion's issuer "aud": "123-abc.apps.googleusercontent.com", // Your server's client ID "iat": 233366400, // Unix timestamp of the assertion's creation time "exp": 233370000, // Unix timestamp of the assertion's expiration time "name": "Jan Jansen", "given_name": "Jan", "family_name": "Jansen", "email": "jan@gmail.com", // If present, the user's email address "email_verified": true, // true, if Google has verified the email address "hd": "example.com", // If present, the host domain of the user's GSuite email address // If present, a URL to user's profile picture "picture": "https://lh3.googleusercontent.com/a-/AOh14GjlTnZKHAeb94A-FmEbwZv7uJD986VOF1mJGb2YYQ", "locale": "en_US" // User's locale, from browser or phone settings }

除了验证令牌的签名之外,还要验证断言的

颁发者(iss 字段)为 https://accounts.google.com,

(aud 字段)是分配给您的客户端 ID,并且令牌未过期

(exp 字段)。

使用 email、email_verified 和 hd 字段,您可以确定

Google 负责托管电子邮件地址,并对其具有权威性。如果 Google

权威性 - 用户当前被认定为合法账号所有者

您可以跳过密码或其他验证方法。否则,这些方法

可用于在关联之前验证账号。

Google 具有权威性的情形:

email的后缀为@gmail.com,这是一个 Gmail 账号。email_verified为 true 且hd已设置,这是 G Suite 账号。

用户无需使用 Gmail 或 G Suite 即可注册 Google 账号。时间

email 不包含 @gmail.com 后缀,且 hd 不存在 Google 不

建议使用权威凭据和密码或其他验证方法进行验证

用户。email_verified 可能为 true,因为 Google 最初验证了

创建 Google 账号后,该用户会获得第三方的所有权,

后,电子邮件账号可能已更改。

检查您的身份验证系统中是否已存在该 Google 账号

请检查以下任一条件是否成立:

- Google 账号 ID(可在断言的

sub字段中找到)位于您的用户中 数据库。 - 断言中的电子邮件地址与用户数据库中的用户匹配。

如果满足上述任一条件,则表明用户已注册。在这种情况下 返回如下所示的响应:

HTTP/1.1 200 Success

Content-Type: application/json;charset=UTF-8

{

"account_found":"true",

}

如果 Google 账号 ID 和

断言与您的数据库中的用户匹配,该用户尚未注册。在

在这种情况下,您的令牌交换端点需要返回 HTTP 404 错误

指定 "account_found": "false",如以下示例所示:

HTTP/1.1 404 Not found

Content-Type: application/json;charset=UTF-8

{

"account_found":"false",

}

التعامل مع الربط التلقائي (تحقيق النية)

بعد أن يمنح المستخدِم موافقته على الوصول إلى ملفه الشخصي في Google، ترسل Google طلب يتضمن تأكيدًا موقَّعًا على هوية مستخدم Google. تشير رسالة الأشكال البيانية يحتوي تأكيد البيانات على معلومات تشتمل على رقم تعريف حساب المستخدم على Google، والاسم وعنوان البريد الإلكتروني. نقطة نهاية تبادل الرموز المميّزة التي تم ضبطها المشروع أن يتعامل مع هذا الطلب.

في حال توفُّر حساب Google المناسب في المصادقة

فإن نقطة نهاية تبادل الرمز المميز تقوم بإرجاع رمز مميز للمستخدم. إذا كانت

لا يتطابق حساب Google مع مستخدم حالي، نقطة نهاية تبادل الرموز المميّزة

تعرض الخطأ linking_error وعرض login_hint اختياري.

يكون الطلب بالشكل التالي:

POST /token HTTP/1.1 Host: oauth2.example.com Content-Type: application/x-www-form-urlencoded grant_type=urn:ietf:params:oauth:grant-type:jwt-bearer&intent=get&assertion=JWT&scope=SCOPES&client_id=GOOGLE_CLIENT_ID&client_secret=GOOGLE_CLIENT_SECRET

يجب أن تتمكّن نقطة نهاية تبادل الرموز المميّزة من معالجة المَعلمات التالية:

| مَعلمات نقطة نهاية الرمز المميّز | |

|---|---|

intent |

بالنسبة إلى هذه الطلبات، تكون قيمة هذه المَعلمة هي get. |

grant_type |

تمثّل هذه السمة نوع الرمز المميّز الذي يتم تبادله. بالنسبة لهذه الطلبات، سيتم

المعلَمة urn:ietf:params:oauth:grant-type:jwt-bearer. |

assertion |

يشير هذا المصطلح إلى رمز JSON المميّز للويب (JWT) ويقدِّم تأكيدًا موقَّعًا على بيانات وهوية المستخدم. يحتوي JWT على معلومات تتضمن عنوان URL الخاص رقم تعريف حساب Google والاسم وعنوان البريد الإلكتروني |

scope |

اختياري: أي نطاقات تم ضبط Google فيها للطلب منها المستخدمين. |

client_id |

معرِّف العميل الذي عيّنته لـ Google. |

client_secret |

سر العميل الذي خصّصته لـ Google. |

للردّ على طلبات intent لـ get، يجب أن تنفِّذ نقطة نهاية تبادل الرموز المميّزة الخطوات التالية:

- التحقق من صحة تأكيد JWT وفك ترميزه

- تحقَّق مما إذا كان حساب Google متوفّرًا من قبل في نظام المصادقة.

验证和解码 JWT 断言

您可以使用 适用于您所用语言的 JWT 解码库。使用 Google 的公钥,在 JWK 或 PEM 格式,用于验证 令牌的签名。

解码后,JWT 断言如以下示例所示:

{ "sub": "1234567890", // The unique ID of the user's Google Account "iss": "https://accounts.google.com", // The assertion's issuer "aud": "123-abc.apps.googleusercontent.com", // Your server's client ID "iat": 233366400, // Unix timestamp of the assertion's creation time "exp": 233370000, // Unix timestamp of the assertion's expiration time "name": "Jan Jansen", "given_name": "Jan", "family_name": "Jansen", "email": "jan@gmail.com", // If present, the user's email address "email_verified": true, // true, if Google has verified the email address "hd": "example.com", // If present, the host domain of the user's GSuite email address // If present, a URL to user's profile picture "picture": "https://lh3.googleusercontent.com/a-/AOh14GjlTnZKHAeb94A-FmEbwZv7uJD986VOF1mJGb2YYQ", "locale": "en_US" // User's locale, from browser or phone settings }

除了验证令牌的签名之外,还要验证断言的

颁发者(iss 字段)为 https://accounts.google.com,

(aud 字段)是分配给您的客户端 ID,并且令牌未过期

(exp 字段)。

使用 email、email_verified 和 hd 字段,您可以确定

Google 负责托管电子邮件地址,并对其具有权威性。如果 Google

权威性 - 用户当前被认定为合法账号所有者

您可以跳过密码或其他验证方法。否则,这些方法

可用于在关联之前验证账号。

Google 具有权威性的情形:

email的后缀为@gmail.com,这是一个 Gmail 账号。email_verified为 true 且hd已设置,这是 G Suite 账号。

用户无需使用 Gmail 或 G Suite 即可注册 Google 账号。时间

email 不包含 @gmail.com 后缀,且 hd 不存在 Google 不

建议使用权威凭据和密码或其他验证方法进行验证

用户。email_verified 可能为 true,因为 Google 最初验证了

创建 Google 账号后,该用户会获得第三方的所有权,

后,电子邮件账号可能已更改。

التأكّد من توفّر حساب Google في نظام المصادقة

تحقق مما إذا كان أي من الشروط التالية صحيحًا:

- رقم تعريف حساب Google، الوارد في حقل

subفي التأكيد، موجود في حساب المستخدم. قاعدة البيانات. - يتطابق عنوان البريد الإلكتروني الوارد في التأكيد مع مستخدم في قاعدة بيانات المستخدم الخاصة بك.

في حال العثور على حساب للمستخدم، عليك إصدار رمز دخول وعرض القيم في كائن JSON في نص استجابة HTTPS، كما في المثال التالي:

{ "token_type": "Bearer", "access_token": "ACCESS_TOKEN", "refresh_token": "REFRESH_TOKEN", "expires_in": SECONDS_TO_EXPIRATION }

في بعض الحالات، قد يتعذّر على المستخدم ربط الحساب استنادًا إلى الرمز المميّز للمعرّف. إذا كان

لأي سبب من الأسباب، تحتاج نقطة نهاية تبادل الرمز المميز إلى الرد باستخدام HTTP

401 يحدد الخطأ error=linking_error، كما يبيِّن المثال التالي:

HTTP/1.1 401 Unauthorized

Content-Type: application/json;charset=UTF-8

{

"error":"linking_error",

"login_hint":"foo@bar.com"

}

عندما تتلقّى Google ردًّا بالخطأ 401 مع linking_error، ترسل Google

المستخدِم إلى نقطة نهاية التفويض مع استخدام login_hint كمَعلمة. تشير رسالة الأشكال البيانية

إكمال المستخدم لربط الحساب باستخدام مسار ربط OAuth في المتصفِّح

通过 Google 登录功能处理账号创建(创建 intent)

当用户需要在您的服务中创建账号时,Google 会发出请求

发送到指定 intent=create 的令牌交换端点。

请求的格式如下:

POST /token HTTP/1.1 Host: oauth2.example.com Content-Type: application/x-www-form-urlencoded response_type=token&grant_type=urn:ietf:params:oauth:grant-type:jwt-bearer&scope=SCOPES&intent=create&assertion=JWT&client_id=GOOGLE_CLIENT_ID&client_secret=GOOGLE_CLIENT_SECRET

您的令牌交换端点必须能够处理以下参数:

| 令牌端点参数 | |

|---|---|

intent |

对于这些请求,此参数的值为 create。 |

grant_type |

所交换的令牌的类型。对于这类请求

参数的值为 urn:ietf:params:oauth:grant-type:jwt-bearer。 |

assertion |

一个 JSON Web 令牌 (JWT),提供 Google 用户身份。JWT 包含的信息包括用户 Google 账号 ID、姓名和电子邮件地址。 |

client_id |

您分配给 Google 的客户 ID。 |

client_secret |

您分配给 Google 的客户端密钥。 |

assertion 参数中的 JWT 包含用户的 Google 账号 ID。

姓名和电子邮件地址,可用于在 Gmail 中创建新账号

服务。

如需响应 create intent 请求,您的令牌交换端点必须执行以下步骤:

- 验证和解码 JWT 断言。

- 验证用户信息并创建新账号。

验证和解码 JWT 断言

您可以使用 适用于您所用语言的 JWT 解码库。使用 Google 的公钥,在 JWK 或 PEM 格式,用于验证 令牌的签名。

解码后,JWT 断言如以下示例所示:

{ "sub": "1234567890", // The unique ID of the user's Google Account "iss": "https://accounts.google.com", // The assertion's issuer "aud": "123-abc.apps.googleusercontent.com", // Your server's client ID "iat": 233366400, // Unix timestamp of the assertion's creation time "exp": 233370000, // Unix timestamp of the assertion's expiration time "name": "Jan Jansen", "given_name": "Jan", "family_name": "Jansen", "email": "jan@gmail.com", // If present, the user's email address "email_verified": true, // true, if Google has verified the email address "hd": "example.com", // If present, the host domain of the user's GSuite email address // If present, a URL to user's profile picture "picture": "https://lh3.googleusercontent.com/a-/AOh14GjlTnZKHAeb94A-FmEbwZv7uJD986VOF1mJGb2YYQ", "locale": "en_US" // User's locale, from browser or phone settings }

除了验证令牌的签名之外,还要验证断言的

颁发者(iss 字段)为 https://accounts.google.com,

(aud 字段)是分配给您的客户端 ID,并且令牌未过期

(exp 字段)。

使用 email、email_verified 和 hd 字段,您可以确定

Google 负责托管电子邮件地址,并对其具有权威性。如果 Google

权威性 - 用户当前被认定为合法账号所有者

您可以跳过密码或其他验证方法。否则,这些方法

可用于在关联之前验证账号。

Google 具有权威性的情形:

email的后缀为@gmail.com,这是一个 Gmail 账号。email_verified为 true 且hd已设置,这是 G Suite 账号。

用户无需使用 Gmail 或 G Suite 即可注册 Google 账号。时间

email 不包含 @gmail.com 后缀,且 hd 不存在 Google 不

建议使用权威凭据和密码或其他验证方法进行验证

用户。email_verified 可能为 true,因为 Google 最初验证了

创建 Google 账号后,该用户会获得第三方的所有权,

后,电子邮件账号可能已更改。

验证用户信息并创建新账号

请检查以下任一条件是否成立:

- Google 账号 ID(可在断言的

sub字段中找到)位于您的用户中 数据库。 - 断言中的电子邮件地址与用户数据库中的用户匹配。

如果满足上述任一条件,请提示用户关联其现有账号

与其 Google 账号关联。为此,请使用 HTTP 401 错误响应请求

该参数指定 error=linking_error 并将用户的电子邮件地址作为

login_hint。以下是示例响应:

HTTP/1.1 401 Unauthorized

Content-Type: application/json;charset=UTF-8

{

"error":"linking_error",

"login_hint":"foo@bar.com"

}

当 Google 收到包含 linking_error 的 401 错误响应时,会发送

使用 login_hint 作为参数将用户发送到您的授权端点。通过

用户在浏览器中使用 OAuth 关联流程完成账号关联。

如果以上两个条件都不满足,请使用相应信息创建一个新的用户账号 。新账号通常不会设置密码。时间是 建议您将 Google 登录功能添加到其他平台,以便用户 使用 Google 账号登录。或者 可以通过电子邮件向用户发送链接,启动密码恢复流程,以允许 用户设置密码,以便在其他平台上登录。

创建完成后,发出一个访问令牌 并在 HTTPS 响应的正文,如以下示例所示:

{ "token_type": "Bearer", "access_token": "ACCESS_TOKEN", "refresh_token": "REFRESH_TOKEN", "expires_in": SECONDS_TO_EXPIRATION }

الحصول على معرّف عميل Google API

سيُطلب منك تقديم معرّف عميل Google API أثناء عملية تسجيل ميزة "ربط الحساب".

للحصول على معرِّف عميل واجهة برمجة التطبيقات باستخدام المشروع الذي أنشأته أثناء إكمال خطوات ربط OAuth. لإجراء ذلك، يُرجى إكمال الخطوات التالية:

أنشئ مشروعًا على Google APIs أو اختَره.

إذا لم يكن مشروعك يتضمّن معرّف عميل لنوع تطبيق الويب، انقر على إنشاء عميل لإنشاء معرّف. احرص على تضمين نطاق موقعك الإلكتروني في مربّع مصادر JavaScript المسموح بها. عند إجراء اختبارات محلية أو تطوير، يجب إضافة كل من

http://localhostوhttp://localhost:<port_number>إلى حقل مصادر JavaScript المعتمَدة.

التحقّق من صحة عملية التنفيذ

您可以使用 OAuth 2.0 Playground 工具验证您的实现。

在该工具中,执行以下步骤:

- 点击配置 以打开 OAuth 2.0 配置窗口。

- 在 OAuth flow 字段中,选择 Client-side(客户端)。

- 在 OAuth 端点字段中,选择自定义。

- 在相应字段中指定您的 OAuth 2.0 端点和您分配给 Google 的客户端 ID。

- 在第 1 步部分,不要选择任何 Google 范围。请将此字段留空或输入对服务器有效的范围(如果您不使用 OAuth 范围,则可以输入任意字符串)。完成后,点击授权 API。

- 在 Step 2 和 Step 3 部分中,完成 OAuth 2.0 流程,并验证每个步骤是否按预期运行。

您可以使用 Google 账号关联演示版工具验证您的实现。

在该工具中,执行以下步骤:

- 点击使用 Google 账号登录按钮。

- 选择您要关联的账号。

- 输入服务 ID。

- (可选)输入您要请求访问权限的一个或多个范围。

- 点击开始演示。

- 当系统提示时,请确认您同意或拒绝关联请求。

- 确认您已被重定向到您的平台。