Présentation

L'association simplifiée Google Sign-In à Google Sign-In vient compléter l'association OAuth. Les utilisateurs de Google bénéficient ainsi d'une expérience fluide. De plus, ils peuvent créer un compte, ce qui leur permet de créer un compte sur votre service à l'aide de leur compte Google.

Pour effectuer l'association de comptes avec OAuth et Google Sign-In, procédez comme suit:

- Tout d'abord, demandez à l'utilisateur d'autoriser l'accès à son profil Google.

- Utilisez les informations de leur profil pour vérifier si le compte utilisateur existe.

- Pour les utilisateurs existants, associez les comptes.

- Si vous ne trouvez pas de correspondance pour l'utilisateur Google dans votre système d'authentification, validez le jeton d'ID envoyé par Google. Vous pouvez ensuite créer un utilisateur à partir des informations de profil contenues dans le jeton d'ID.

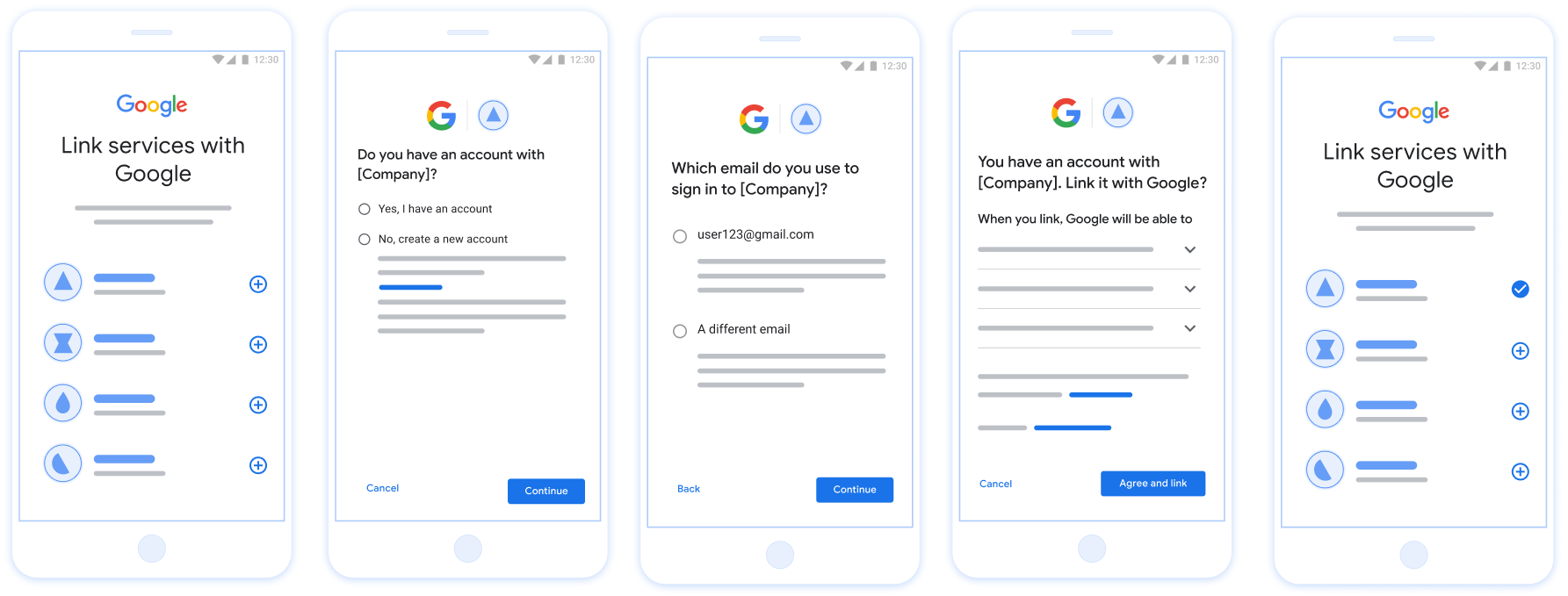

Figure 1 : Association de compte sur le téléphone d'un utilisateur avec l'association simplifiée

Conditions requises pour l'association simplifiée

- Mettez en œuvre le flux Association de base Web OAuth. Votre service doit être compatible avec les points de terminaison d'autorisation et d'échange de jetons conformes à OAuth 2.0.

- Votre point de terminaison Token Exchange doit accepter les assertions JSON Web Token (JWT) et implémenter les intents

check,createetget.

Implémenter votre serveur OAuth

Votre point de terminaison d'échange de jetons doit accepter les intents check, create et get. Vous trouverez ci-dessous les étapes terminées lors du processus d'association de comptes, ainsi que le moment où les différents intents sont appelés:

- L'utilisateur possède-t-il un compte dans votre système d'authentification ? (L'utilisateur décide en sélectionnant "OUI" ou "NON")

- OUI : l'utilisateur se sert-il de l'adresse e-mail associée à son compte Google pour se connecter à votre plate-forme ? (L'utilisateur décide en sélectionnant "OUI" ou "NON")

- OUI : l'utilisateur a-t-il un compte correspondant dans votre système d'authentification ? (

check intentest appelé pour confirmer).- OUI :

get intentest appelé et le compte est associé si l'intent get renvoie un résultat positif. - NON : Créer un compte ? (L'utilisateur décide en sélectionnant "OUI" ou "NON")

- OUI : la méthode

create intentest appelée. Si l'intent de création est bien renvoyé, le compte est associé. - NON : le flux OAuth Web est déclenché, l'utilisateur est dirigé vers son navigateur et il a la possibilité de créer une association à une autre adresse e-mail.

- OUI : la méthode

- OUI :

- NON : le flux OAuth du Web est déclenché, et l'utilisateur est redirigé vers son navigateur et a la possibilité de créer une association à une autre adresse e-mail.

- OUI : l'utilisateur a-t-il un compte correspondant dans votre système d'authentification ? (

- NON : l'utilisateur dispose-t-il d'un compte correspondant dans votre système d'authentification ? (

check intentest appelé pour confirmer).- OUI :

get intentest appelé et le compte est associé si l'intent get renvoie un résultat positif. - NON :

create intentest appelé et le compte est associé si l'intent de création aboutit.

- OUI :

- OUI : l'utilisateur se sert-il de l'adresse e-mail associée à son compte Google pour se connecter à votre plate-forme ? (L'utilisateur décide en sélectionnant "OUI" ou "NON")

Rechercher un compte utilisateur existant (vérifier l'intent)

Une fois que l'utilisateur a autorisé l'accès à son profil Google, Google envoie une requête contenant une assertion signée de l'identité de l'utilisateur Google. L'assertion contient des informations qui incluent l'ID de compte Google, le nom et l'adresse e-mail de l'utilisateur. Le point de terminaison d'échange de jetons configuré pour votre projet gère cette requête.

Si le compte Google correspondant est déjà présent dans votre système d'authentification, votre point de terminaison d'échange de jetons répond avec account_found=true. Si le compte Google ne correspond à aucun utilisateur existant, le point de terminaison de votre échange de jetons affiche une erreur HTTP 404 "Introuvable" avec account_found=false.

La requête se présente comme suit:

POST /token HTTP/1.1 Host: oauth2.example.com Content-Type: application/x-www-form-urlencoded grant_type=urn:ietf:params:oauth:grant-type:jwt-bearer&intent=check&assertion=JWT&scope=SCOPES&client_id=GOOGLE_CLIENT_ID&client_secret=GOOGLE_CLIENT_SECRET

Votre point de terminaison d'échange de jetons doit pouvoir gérer les paramètres suivants:

| Paramètres du point de terminaison du jeton | |

|---|---|

intent |

Pour ces requêtes, la valeur de ce paramètre est check. |

grant_type |

Type de jeton échangé. Pour ces requêtes, ce paramètre a la valeur urn:ietf:params:oauth:grant-type:jwt-bearer. |

assertion |

Jeton Web JSON (JWT, JSON Web Token) qui fournit une assertion signée de l'identité de l'utilisateur Google. Le jeton JWT contient des informations qui incluent l'ID de compte, le nom et l'adresse e-mail du compte Google de l'utilisateur. |

client_id |

ID client que vous avez attribué à Google. |

client_secret |

Code secret du client que vous avez attribué à Google. |

Pour répondre aux requêtes d'intent check, le point de terminaison de votre échange de jetons doit procéder comme suit:

- Validez et décodez l'assertion JWT.

- Vérifiez si le compte Google existe déjà dans votre système d'authentification.

验证并解码JWT断言

您可以使用针对您的语言的JWT解码库来验证和解码JWT断言。使用Google的JWK或PEM格式的公钥来验证令牌的签名。

解码后,JWT断言类似于以下示例:

{

"sub": "1234567890", // The unique ID of the user's Google Account

"iss": "https://accounts.google.com", // The assertion's issuer

"aud": "123-abc.apps.googleusercontent.com", // Your server's client ID

"iat": 233366400, // Unix timestamp of the assertion's creation time

"exp": 233370000, // Unix timestamp of the assertion's expiration time

"name": "Jan Jansen",

"given_name": "Jan",

"family_name": "Jansen",

"email": "jan@gmail.com", // If present, the user's email address

"email_verified": true, // true, if Google has verified the email address

"hd": "example.com", // If present, the host domain of the user's GSuite email address

// If present, a URL to user's profile picture

"picture": "https://lh3.googleusercontent.com/a-/AOh14GjlTnZKHAeb94A-FmEbwZv7uJD986VOF1mJGb2YYQ",

"locale": "en_US" // User's locale, from browser or phone settings

}

除了验证令牌的签名外,还要验证断言的颁发者( iss字段)为https://accounts.google.com ,受众( aud字段)是您分配的客户端ID,并且令牌尚未过期( exp场地)。

使用email , email_verified和hd字段,您可以确定Google是否托管电子邮件地址并对其具有权威性。如果Google具有权威性,则当前已知该用户为合法帐户所有者,您可以跳过密码或其他挑战方法。否则,可以使用这些方法在链接之前验证帐户。

Google具有权威性的情况:

-

email后缀为@gmail.com,这是一个Gmail帐户。 -

email_verified为true并且设置了hd,这是一个G Suite帐户。

用户可以在不使用Gmail或G Suite的情况下注册Google帐户。如果email不包含@gmail.com后缀,并且没有hd则Google并不具有权威性,建议您使用密码或其他验证方法来验证用户。当Google在创建Google帐户时最初验证了用户时, email_verfied也可能为true,但是此后第三方电子邮件帐户的所有权可能已更改。

Vérifiez si le compte Google est déjà présent dans votre système d'authentification.

Vérifiez si l'une des conditions suivantes est remplie:

- L'ID de compte Google, figurant dans le champ

subdes assertions, se trouve dans votre base de données utilisateur. - L'adresse e-mail indiquée dans cette assertion correspond à un utilisateur de votre base de données.

Si l'une des deux conditions est remplie, l'utilisateur s'est déjà inscrit. Dans ce cas, renvoyez une réponse semblable à celle-ci:

HTTP/1.1 200 Success

Content-Type: application/json;charset=UTF-8

{

"account_found":"true",

}

Si ni l'ID de compte Google, ni l'adresse e-mail spécifiées dans l'assertion ne correspondent à un utilisateur de votre base de données, celui-ci ne s'est pas encore inscrit. Dans ce cas, le point de terminaison de votre échange de jetons doit répondre par une erreur HTTP 404 spécifiant "account_found": "false", comme dans l'exemple suivant:

HTTP/1.1 404 Not found

Content-Type: application/json;charset=UTF-8

{

"account_found":"false",

}

处理自动链接(获取 intent)

在用户同意访问其 Google 个人资料后,Google 会发送一个请求,其中包含 Google 用户身份的签名断言。该断言包含用户的 Google 帐号 ID、姓名和电子邮件地址。为您的项目配置的令牌交换端点会处理该请求。

如果您的身份验证系统中已存在相应的 Google 帐号,则您的令牌交换端点会返回用户的令牌。如果 Google 帐号与现有用户不匹配,您的令牌交换端点会返回 linking_error 错误和可选的 login_hint。

请求的格式如下:

POST /token HTTP/1.1 Host: oauth2.example.com Content-Type: application/x-www-form-urlencoded grant_type=urn:ietf:params:oauth:grant-type:jwt-bearer&intent=get&assertion=JWT&scope=SCOPES&client_id=GOOGLE_CLIENT_ID&client_secret=GOOGLE_CLIENT_SECRET

您的令牌交换端点必须能够处理以下参数:

| 令牌端点参数 | |

|---|---|

intent |

对于这些请求,此参数的值为 get。 |

grant_type |

要交换的令牌的类型。对于这些请求,此参数的值为 urn:ietf:params:oauth:grant-type:jwt-bearer。 |

assertion |

一个 JSON Web 令牌 (JWT),用于提供 Google 用户身份的签名断言。JWT 包含用户的 Google 帐号 ID、姓名和电子邮件地址等信息。 |

scope |

可选:您已将 Google 配置为向用户请求的任何范围。 |

client_id |

您分配给 Google 的客户端 ID。 |

client_secret |

您分配给 Google 的客户端密钥。 |

为了响应 get intent 请求,您的令牌交换端点必须执行以下步骤:

- 验证并解码 JWT 断言。

- 检查您的身份验证系统中是否已存在该 Google 帐号。

验证并解码JWT断言

您可以使用针对您的语言的JWT解码库来验证和解码JWT断言。使用Google的JWK或PEM格式的公钥来验证令牌的签名。

解码后,JWT断言类似于以下示例:

{

"sub": "1234567890", // The unique ID of the user's Google Account

"iss": "https://accounts.google.com", // The assertion's issuer

"aud": "123-abc.apps.googleusercontent.com", // Your server's client ID

"iat": 233366400, // Unix timestamp of the assertion's creation time

"exp": 233370000, // Unix timestamp of the assertion's expiration time

"name": "Jan Jansen",

"given_name": "Jan",

"family_name": "Jansen",

"email": "jan@gmail.com", // If present, the user's email address

"email_verified": true, // true, if Google has verified the email address

"hd": "example.com", // If present, the host domain of the user's GSuite email address

// If present, a URL to user's profile picture

"picture": "https://lh3.googleusercontent.com/a-/AOh14GjlTnZKHAeb94A-FmEbwZv7uJD986VOF1mJGb2YYQ",

"locale": "en_US" // User's locale, from browser or phone settings

}

除了验证令牌的签名外,还要验证断言的颁发者( iss字段)为https://accounts.google.com ,受众( aud字段)是您分配的客户端ID,并且令牌尚未过期( exp场地)。

使用email , email_verified和hd字段,您可以确定Google是否托管电子邮件地址并对其具有权威性。如果Google具有权威性,则当前已知该用户为合法帐户所有者,您可以跳过密码或其他挑战方法。否则,可以使用这些方法在链接之前验证帐户。

Google具有权威性的情况:

-

email后缀为@gmail.com,这是一个Gmail帐户。 -

email_verified为true并且设置了hd,这是一个G Suite帐户。

用户可以在不使用Gmail或G Suite的情况下注册Google帐户。如果email不包含@gmail.com后缀,并且没有hd则Google并不具有权威性,建议您使用密码或其他验证方法来验证用户。当Google在创建Google帐户时最初验证了用户时, email_verfied也可能为true,但是此后第三方电子邮件帐户的所有权可能已更改。

检查您的身份验证系统中是否已存在该 Google 帐号

检查是否满足以下任一条件:

- Google 帐号 ID 可在用户的数据库中找到,可在断言的

sub字段找到。 - 断言中的电子邮件地址与您的用户数据库中的用户匹配。

如果找到了用户的帐号,请发出访问令牌,并在 HTTPS 响应的正文中以 JSON 对象形式返回值,如以下示例所示:

{

"token_type": "Bearer",

"access_token": "ACCESS_TOKEN",

"expires_in": SECONDS_TO_EXPIRATION

}

在某些情况下,基于 ID 令牌的帐号关联可能会为用户失败。如果出现任何此类情况,您的令牌交换端点都需要使用返回 error=linking_error 的 HTTP 401 错误进行响应,如以下示例所示:

HTTP/1.1 401 Unauthorized

Content-Type: application/json;charset=UTF-8

{

"error":"linking_error",

"login_hint":"foo@bar.com"

}

Google 收到包含 linking_error 的 401 错误响应后,会将用户作为授权参数 login_hint 发送到您的授权端点。用户在浏览器中使用 OAuth 关联流程完成帐号关联。

Gérer la création de compte via Google Sign-In (créer un intent)

Lorsqu'un utilisateur doit créer un compte sur votre service, Google envoie une requête à votre point de terminaison d'échange de jetons qui spécifie intent=create.

La requête se présente comme suit:

POST /token HTTP/1.1 Host: oauth2.example.com Content-Type: application/x-www-form-urlencoded response_type=token&grant_type=urn:ietf:params:oauth:grant-type:jwt-bearer&scope=SCOPES&intent=create&assertion=JWT&client_id=GOOGLE_CLIENT_ID&client_secret=GOOGLE_CLIENT_SECRET

Votre point de terminaison d'échange de jetons doit pouvoir gérer les paramètres suivants:

| Paramètres du point de terminaison du jeton | |

|---|---|

intent |

Pour ces requêtes, la valeur de ce paramètre est create. |

grant_type |

Type de jeton échangé. Pour ces requêtes, ce paramètre a la valeur urn:ietf:params:oauth:grant-type:jwt-bearer. |

assertion |

Jeton Web JSON (JWT, JSON Web Token) qui fournit une assertion signée de l'identité de l'utilisateur Google. Le jeton JWT contient des informations qui incluent l'ID de compte, le nom et l'adresse e-mail du compte Google de l'utilisateur. |

client_id |

ID client que vous avez attribué à Google. |

client_secret |

Code secret du client que vous avez attribué à Google. |

Le JWT dans le paramètre assertion contient l'ID de compte, le nom et l'adresse e-mail Google que vous pouvez utiliser pour créer un compte sur votre service.

Pour répondre aux requêtes d'intent create, le point de terminaison de votre échange de jetons doit procéder comme suit:

- Validez et décodez l'assertion JWT.

- Validez les informations utilisateur et créez un nouveau compte.

验证并解码JWT断言

您可以使用针对您的语言的JWT解码库来验证和解码JWT断言。使用Google的JWK或PEM格式的公钥来验证令牌的签名。

解码后,JWT断言类似于以下示例:

{

"sub": "1234567890", // The unique ID of the user's Google Account

"iss": "https://accounts.google.com", // The assertion's issuer

"aud": "123-abc.apps.googleusercontent.com", // Your server's client ID

"iat": 233366400, // Unix timestamp of the assertion's creation time

"exp": 233370000, // Unix timestamp of the assertion's expiration time

"name": "Jan Jansen",

"given_name": "Jan",

"family_name": "Jansen",

"email": "jan@gmail.com", // If present, the user's email address

"email_verified": true, // true, if Google has verified the email address

"hd": "example.com", // If present, the host domain of the user's GSuite email address

// If present, a URL to user's profile picture

"picture": "https://lh3.googleusercontent.com/a-/AOh14GjlTnZKHAeb94A-FmEbwZv7uJD986VOF1mJGb2YYQ",

"locale": "en_US" // User's locale, from browser or phone settings

}

除了验证令牌的签名外,还要验证断言的颁发者( iss字段)为https://accounts.google.com ,受众( aud字段)是您分配的客户端ID,并且令牌尚未过期( exp场地)。

使用email , email_verified和hd字段,您可以确定Google是否托管电子邮件地址并对其具有权威性。如果Google具有权威性,则当前已知该用户为合法帐户所有者,您可以跳过密码或其他挑战方法。否则,可以使用这些方法在链接之前验证帐户。

Google具有权威性的情况:

-

email后缀为@gmail.com,这是一个Gmail帐户。 -

email_verified为true并且设置了hd,这是一个G Suite帐户。

用户可以在不使用Gmail或G Suite的情况下注册Google帐户。如果email不包含@gmail.com后缀,并且没有hd则Google并不具有权威性,建议您使用密码或其他验证方法来验证用户。当Google在创建Google帐户时最初验证了用户时, email_verfied也可能为true,但是此后第三方电子邮件帐户的所有权可能已更改。

Valider les informations utilisateur et créer un compte

Vérifiez si l'une des conditions suivantes est remplie:

- L'ID de compte Google, figurant dans le champ

subdes assertions, se trouve dans votre base de données utilisateur. - L'adresse e-mail indiquée dans cette assertion correspond à un utilisateur de votre base de données.

Si l'une des deux conditions est remplie, demandez à l'utilisateur d'associer son compte existant à son compte Google. Pour ce faire, répondez à la requête avec une erreur HTTP 401 indiquant error=linking_error et indiquant l'adresse e-mail de l'utilisateur comme login_hint. Voici un exemple de réponse:

HTTP/1.1 401 Unauthorized

Content-Type: application/json;charset=UTF-8

{

"error":"linking_error",

"login_hint":"foo@bar.com"

}

Lorsque Google reçoit une réponse d'erreur 401 avec linking_error, il envoie l'utilisateur à votre point de terminaison d'autorisation avec le paramètre login_hint. L'utilisateur effectue l'association de compte à l'aide du flux d'association OAuth dans son navigateur.

Si aucune condition n'est remplie, créez un compte utilisateur avec les informations fournies dans le jeton JWT. Les nouveaux comptes n'ont généralement pas de mot de passe. Nous vous recommandons d'ajouter Google Sign-In à d'autres plates-formes pour permettre aux utilisateurs de se connecter avec Google sur les différentes plates-formes de votre application. Vous pouvez également envoyer à l'utilisateur un lien permettant de lancer la procédure de récupération de mot de passe pour lui permettre de définir un mot de passe pour se connecter sur d'autres plates-formes.

Une fois la création terminée, générez un jeton d'accès , puis renvoyez les valeurs dans un objet JSON dans le corps de votre réponse HTTPS, comme dans l'exemple suivant :

{

"token_type": "Bearer",

"access_token": "ACCESS_TOKEN",

"expires_in": SECONDS_TO_EXPIRATION

}

Obtenir votre ID client pour les API Google

Vous devrez fournir votre ID client pour l'API Google lors du processus d'enregistrement de l'association de comptes.

Pour obtenir votre ID client d'API à l'aide du projet que vous avez créé lors de la procédure d'association OAuth, procédez comme suit : Pour cela, procédez comme suit :

- Ouvrez la page Identifiants de la console Google APIs.

Créez ou sélectionnez un projet d'API Google.

Si votre projet ne dispose pas d'un ID client pour le type d'application Web, cliquez sur Créer des identifiants > ID client OAuth pour en créer un. Veillez à inclure le domaine de votre site dans le champ Origines JavaScript autorisées. Lorsque vous effectuez des tests ou un développement en local, vous devez ajouter

http://localhostethttp://localhost:<port_number>au champ Origines JavaScript autorisées.

Valider votre intégration

您可以通过使用验证实现的OAuth 2.0游乐场工具。

在工具中,执行以下步骤:

- 单击配置打开的OAuth 2.0配置窗口。

- 在OAuth流场中,选择客户端。

- 在OAuth端点字段中,选择自定义。

- 在相应字段中指定您的 OAuth 2.0 端点和您分配给 Google 的客户端 ID。

- 在步骤1部分,不要选择任何谷歌范围。相反,将此字段留空或键入对您的服务器有效的范围(如果不使用 OAuth 范围,则输入任意字符串)。当您完成后,单击授权的API。

- 在步骤2和步骤3段,完成OAuth 2.0流程和验证每个步骤按预期工作。

您可以通过验证您的实现谷歌帐户链接演示工具。

在工具中,执行以下步骤:

- 点击登录在与谷歌按钮。

- 选择您要关联的帐户。

- 输入服务标识。

- (可选)输入您将请求访问的一个或多个范围。

- 单击开始演示。

- 出现提示时,确认您可以同意并拒绝链接请求。

- 确认您被重定向到您的平台。