借助账号关联功能,Google 账号持有者可以快速、顺畅且安全地关联到您的服务。您可以选择实现 Google 账号关联,以便与 Google 应用和服务共享您平台中用户的数据。

借助安全的 OAuth 2.0 协议,您可以安全地将用户的 Google 账号与其在您平台上的账号相关联,从而向 Google 应用和设备授予对您服务的访问权限。

用户可以关联或解除关联账号,也可以视需要在您的平台上通过 Google 账号关联创建新账号。

使用场景

实现 Google 账号关联的一些原因如下:

与 Google 应用和服务共享您平台上用户的数据。

使用 Google TV 播放视频和电影内容。

使用 Google Home 应用和 Google 助理管理和控制 Google 智能家居关联的设备,只需说“Hey Google,开灯”即可。

使用对话式 Action(例如“Hey Google,从星巴克订购我常喝的饮料”)打造用户自定义的 Google 助理体验和功能。

让用户在将 Google 账号与奖励合作伙伴账号相关联后,通过在 YouTube 上观看符合条件的直播赢取奖励。

在注册过程中,使用Google 账号个人资料中经用户同意共享的数据预先填充新账号。

支持的功能

Google 账号关联支持以下功能:

使用 OAuth 关联隐式流程快速轻松地分享数据。

使用 OAuth 关联授权代码流程提高安全性。

借助简化关联功能,让现有用户登录您的平台或让新用户注册 Google 验证,征得用户同意并安全地共享数据。

使用应用切换功能减少摩擦。在可信的 Google 应用中,只需点按一下即可安全地打开已验证的 Android 或 iOS 应用,并点按一下即可征得用户同意并关联账号。

通过定义自定义镜,仅共享必要数据来保护用户隐私;通过明确定义用户数据的使用方式来提高用户信任度。

您可以通过解除账号关联来撤消对您平台上托管的数据和服务的访问权限。通过实现可选的令牌撤消端点,您可以与 Google 发起的事件保持同步;借助跨账号保护(RISC) ,您可以将您平台上发生的任何解除关联事件通知 Google。

账号关联流程

Google 账号关联流程有 3 种,均基于 OAuth,并且需要您管理或控制符合 OAuth 2.0 标准的授权和令牌交换端点。

在关联过程中,您需要先征得账号持有人同意关联其账号并分享数据,然后才能向 Google 发出相应 Google 账号的访问令牌。

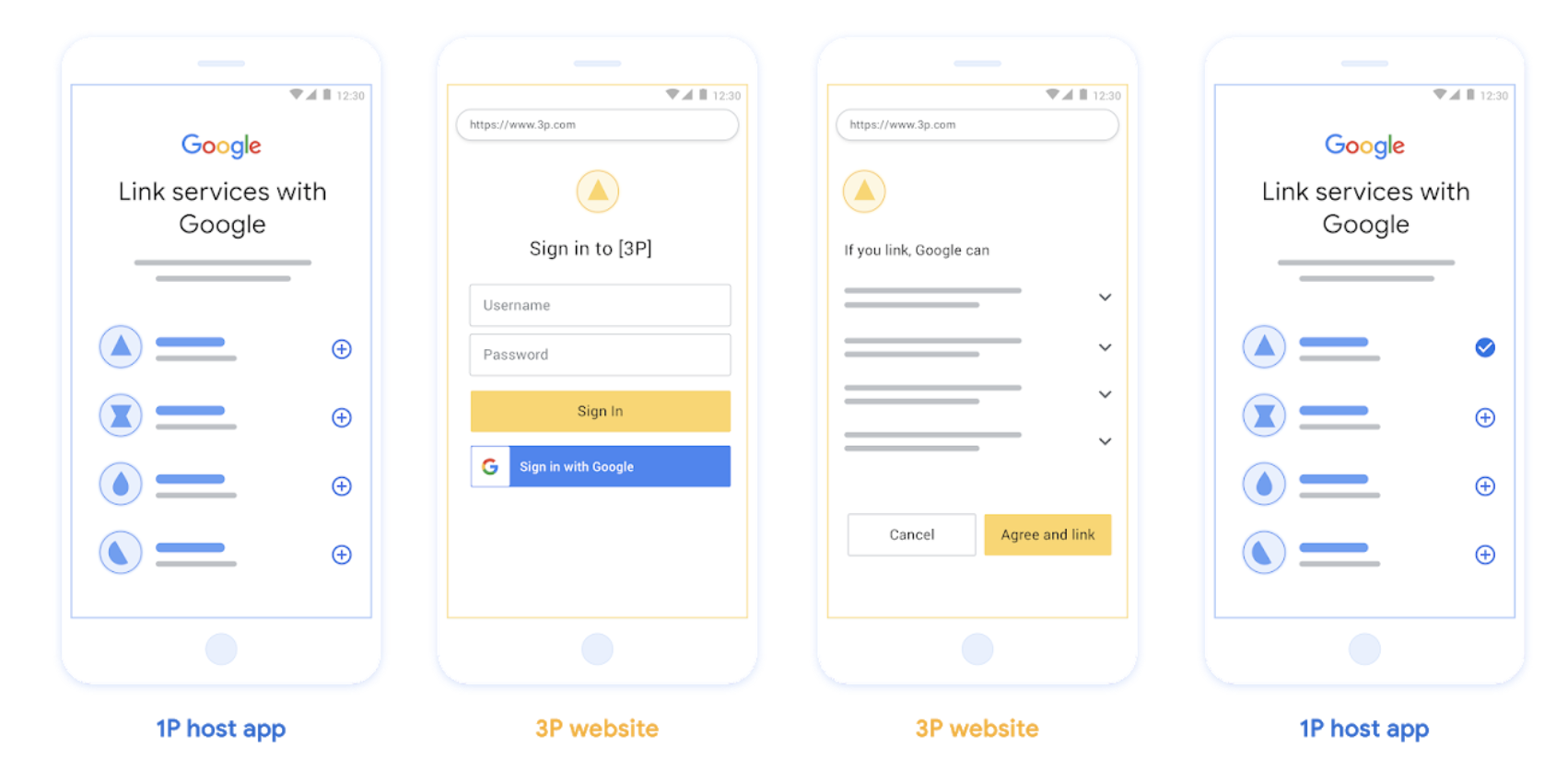

OAuth 关联(“Web OAuth”)

这是基本 OAuth 流程,用于将用户定向到您的网站以进行关联。系统会将用户重定向到您的网站,以便他们登录自己的账号。用户登录后,即表示同意与 Google 分享其在您服务中的数据。届时,用户的 Google 账号与您的服务便会建立关联。

OAuth 关联支持授权代码和隐式 OAuth 流程。您的服务必须托管符合 OAuth 2.0 标准的授权端点(适用于隐式流程),并且在使用授权代码流程时,必须同时公开授权端点和令牌交换端点。

图 1. 在用户手机上使用 Web OAuth 进行账号关联

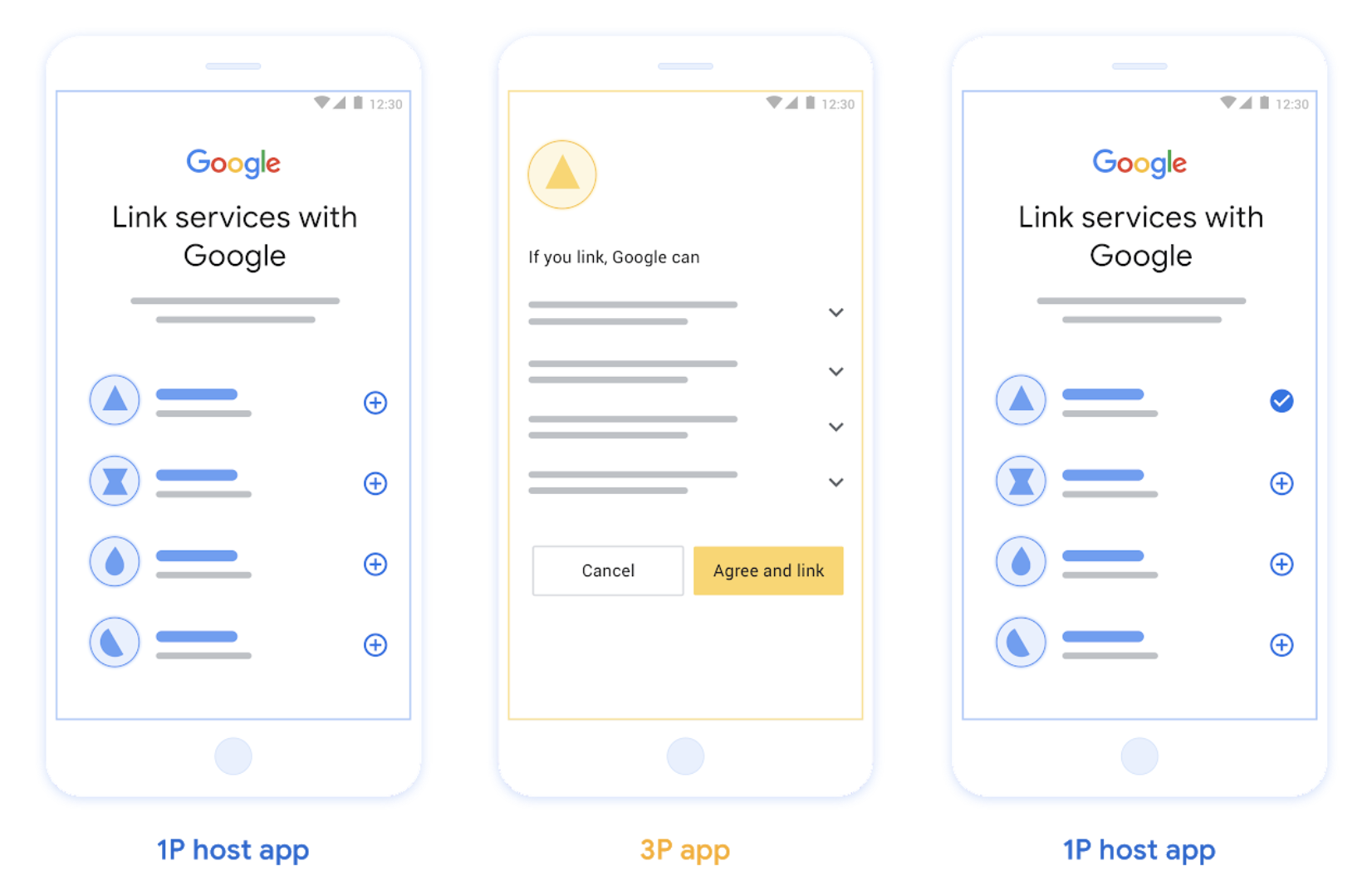

基于 OAuth 的应用快速关联(以下简称“app flip”)

将用户定向到您的应用以进行关联的 OAuth 流程。

基于 OAuth 的 App Flip 关联可引导用户在经过验证的 Android 或 iOS 移动应用和 Google 平台之间切换,以查看建议的数据访问权限变更,并征得用户同意将其在您平台上的账号与其 Google 账号相关联。如需启用 App Flip,您的服务必须支持使用授权代码流程进行 OAuth 关联或基于 OAuth 的 Google 登录关联。

运作方式:

Google 应用会检查用户设备上是否安装了您的应用:

- 如果找到该应用,系统会将用户“切换”到您的应用。您的应用会征得用户同意将账号与 Google 相关联,然后“切换回”Google 途径。

- 如果在应用快速关联流程中找不到应用或发生错误,系统会将用户重定向到简化版或网页 OAuth 流程。

图 2. 在用户手机上使用 App Flip 进行账号关联

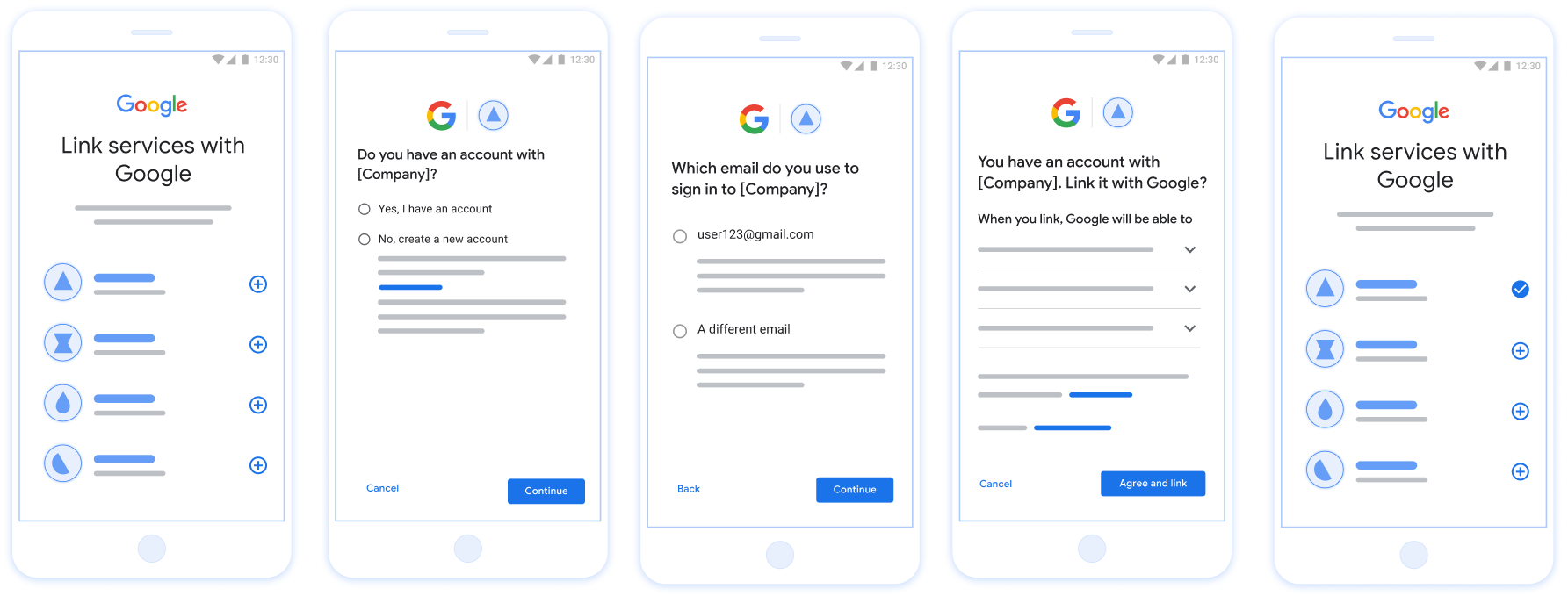

基于 OAuth 的简化关联(“简化”)

基于 OAuth 的 Google 登录简化了关联流程:在 OAuth 关联的基础上添加了 Google 登录,让用户无需离开 Google 界面即可完成关联流程,从而减少了麻烦和流失。基于 OAuth 的精简关联通过将 Google 登录与 OAuth 关联相结合,可提供流畅的登录、账号创建和账号关联体验,从而为用户带来最佳体验。您的服务必须支持符合 OAuth 2.0 标准的授权和令牌交换端点。此外,您的令牌交换端点必须支持 JSON Web 令牌 (JWT) 断言,并实现 check、create 和 get intent。

运作方式:

Google 会断言用户账号,并将以下信息传递给您:

- 如果您的数据库中存在用户的账号,则表示用户已成功将其 Google 账号与您服务中的账号相关联。

- 如果您的数据库中没有用户的账号,用户可以使用 Google 提供的断言信息(即电子邮件地址、姓名和个人资料照片)创建新的第三方账号,也可以选择登录并使用其他电子邮件地址进行关联(这需要他们通过 Web OAuth 登录您的服务)。

图 3. 在用户手机上使用精简关联功能进行账号关联

您应该使用哪种流程?

我们建议您实现所有流程,以确保用户获得最佳关联体验。精简流程和应用切换流程可减少关联过程中的摩擦,因为用户只需完成几个步骤即可完成关联流程。Web OAuth 关联的实现难度最低,是开始使用关联流程的好起点,之后您可以添加其他关联流程。

使用令牌

Google 账号关联基于 OAuth 2.0 业界标准。

您在征得账号持有人同意关联其账号并分享数据后,向 Google 发出个别 Google 账号的访问令牌。

令牌类型

OAuth 2.0 使用称为令牌的字符串在用户代理、客户端应用和 OAuth 2.0 服务器之间进行通信。

在账号关联期间,您可以使用三种类型的 OAuth 2.0 令牌:

授权代码。一种短期有效的令牌,可用于交换访问令牌和刷新令牌。出于安全考虑,Google 会调用您的授权端点以获取一次性或非常短效的代码。

访问令牌。授予持有者对资源的访问权限的令牌。为限制因丢失此令牌而导致的泄露风险,此令牌的有效期有限,通常会在大约一小时后过期。

刷新令牌。一个长期有效的令牌,在访问令牌到期时可以交换为新的访问令牌。如果您的服务与 Google 集成,则此令牌由 Google 专门存储和使用。Google 会调用您的令牌交换端点,以便将刷新令牌换成访问令牌,后者会用于访问用户数据。

令牌处理

在使用令牌时,分片环境和客户端-服务器交换中的竞态条件可能会导致复杂的时间安排和错误处理场景。例如:

- 您收到新的访问令牌请求,并发出新的访问令牌。同时,您会收到使用上一个未过期的访问令牌访问服务资源的请求。

- Google 尚未收到(或从未收到)您的刷新令牌回复。与此同时,之前有效的刷新令牌会在 Google 发出的请求中使用。

由于集群中运行的异步服务、网络行为或其他原因,请求和响应可能会以任何顺序到达,也可能根本不会到达。

我们无法保证您和 Google 的令牌处理系统内部以及它们之间的共享状态是立即且完全一致的。在短时间内,多个有效、未过期的令牌可以在系统内部或不同系统之间共存。为了尽可能减少对用户的负面影响,我们建议您执行以下操作:

- 接受未过期的访问令牌,即使已发出较新的令牌也是如此。

- 使用刷新令牌轮替的替代方案。

- 支持多个同时有效的访问令牌和刷新令牌。出于安全考虑,您应限制令牌数量和令牌生命周期。

维护和中断处理

在维护或意外停机期间,Google 可能无法调用您的授权或令牌交换端点来获取访问令牌和刷新令牌。

您的端点应返回 503 错误代码和空正文。在这种情况下,Google 会在有限的时间内重试失败的令牌交换请求。只要 Google 稍后能够获取刷新令牌和访问令牌,用户就不会看到失败的请求。

如果由用户发起,访问令牌请求失败会导致可见错误。如果使用隐式 OAuth 2.0 流程,用户将需要重试关联失败。

建议

您可以通过多种方法最大限度地降低维护影响。请考虑以下可选方案:

维护现有服务,并将有限数量的请求路由到新更新的服务。请仅在确认预期功能后迁移所有请求。

减少维护期间令牌请求的数量:

将维护期限制为短于访问令牌有效期。

暂时延长访问令牌生命周期:

- 将令牌生命周期延长到超过维护期。

- 等待访问令牌生命周期的两倍时间,以便用户将短时有效的令牌换成时长更长的令牌。

- 进入维护模式。

- 使用

503错误代码和空正文响应令牌请求。 - 退出维护。

- 将令牌生命周期缩短为正常值。

通过 Google 注册

我们需要您详细说明 OAuth 2.0 设置,并提供凭据,以便启用账号关联。如需了解详情,请参阅注册。