Wenn Sie nach der Registrierung Ihrer App für App Check Ihre App Check in einer Umgebung, die normalerweise nicht als gültig eingestuft wird, z. B. aus einem Simulator während der Entwicklung oder aus einer kontinuierlichen Integration (CI) können Sie einen Debug-Build Ihrer App erstellen, der die Debug-Anbieter für App Check anstelle von App Attest.

<ph type="x-smartling-placeholder">Debug-Anbieter in einem Simulator verwenden

So verwenden Sie den Debug-Anbieter, während Sie Ihre App interaktiv in einem Simulator ausführen (z. B. während der Entwicklung):

Suchen Sie in den Anmeldedaten nach dem iOS-API-Schlüssel für Ihr Projekt. der Seite APIs und Dienste der Google Cloud Console.

Konfigurieren Sie in Ihrem Debug-Build App Check so, dass der Debugging-Anbieter verwendet wird. Sie werden müssen Sie den API-Schlüssel angeben, den Sie im vorherigen Schritt erhalten haben.

#if targetEnvironment(simulator) GIDSignIn.sharedInstance.configureDebugProvider(withAPIKey: apiKey) { error in if let error { print("Error configuring `GIDSignIn` for App Check: \(error)") } } #else // Configure App Check for production. #endifStarten Sie die App. Ein lokales Fehlerbehebungstoken wird in der Xcode-Konsole protokolliert, wenn versucht das SDK, eine Anfrage an das Back-End zu senden. Beispiel:

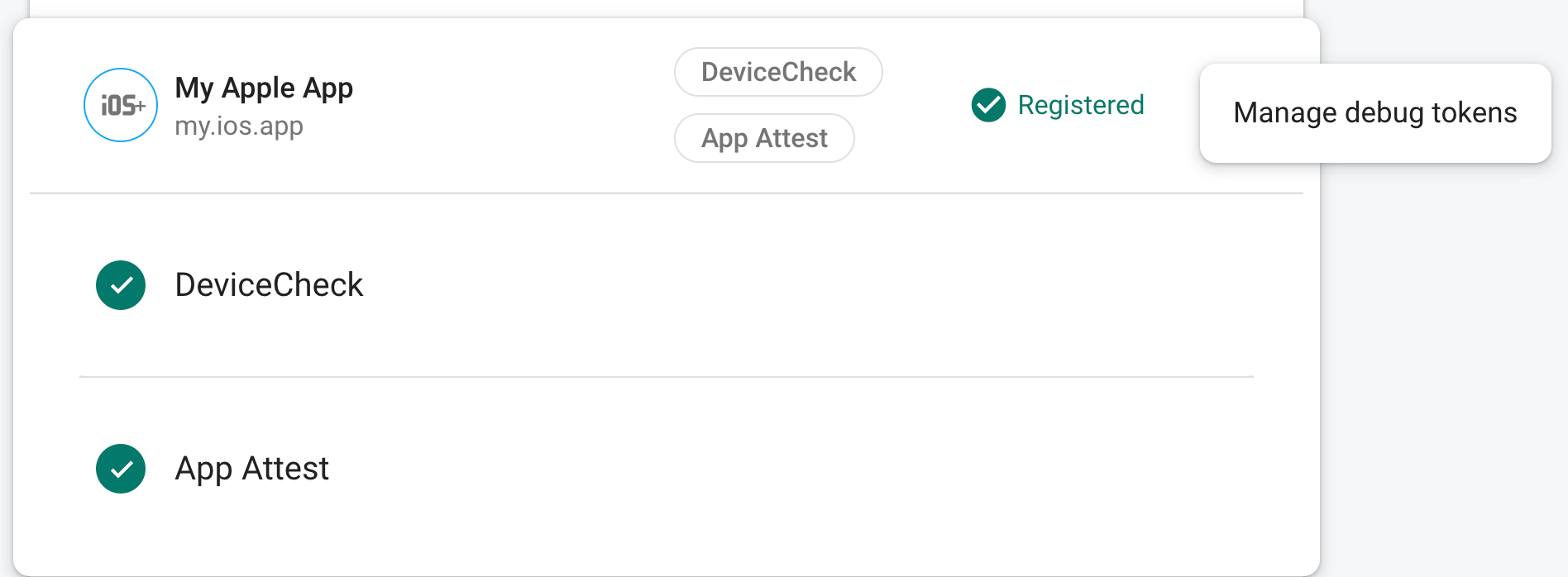

<Warning> [AppCheckCore][I-GAC004001] App Check debug token: '123a4567-b89c-12d3-e456-789012345678'.Im Abschnitt App Check der Firebase Console öffnen Sie im Menü Ihrer App die Option Fehlerbehebungstokens verwalten. Dreipunkt-Menü. Registrieren Sie dann das Fehlerbehebungstoken, das Sie im vorherigen Schritt Schritt.

Nachdem Sie das Token registriert haben, akzeptieren die OAuth 2.0-Endpunkte von Google es als für Ihr Projekt gültig.

Da dieses Token den Zugriff auf Ihre Auth-Endpunkte ermöglicht, ohne dass ein gültiges Gerät haben, müssen Sie es privat halten. Legen Sie sie nicht fest öffentliches Repository und sollte ein registriertes Token widerrufen, wenn es kompromittiert wurde. sofort in der Firebase Console angezeigt.

Debug-Anbieter in einer CI-Umgebung verwenden

Um den Debug-Anbieter in einer CI-Umgebung (Continuous Integration) zu verwenden, führen Sie die folgenden Schritte aus: Folgendes:

Im Abschnitt App Check der Firebase Console öffnen Sie im Menü Ihrer App die Option Fehlerbehebungstokens verwalten. Dreipunkt-Menü. Erstellen Sie dann ein neues Fehlerbehebungstoken. Sie benötigen das Token in der nächsten Schritt.

Da dieses Token den Zugriff auf Ihre Authentifizierungsendpunkte ermöglicht, ein gültiges Gerät haben, sollten Sie es unbedingt schützen. Legen Sie sie nicht fest öffentliches Repository und sollte ein registriertes Token widerrufen, wenn es kompromittiert wurde. sofort in der Firebase Console angezeigt.

Fügen Sie das soeben erstellte Fehlerbehebungstoken dem sicheren Schlüsselspeicher Ihres CI-Systems hinzu. (z. B. verschlüsselte Secrets von GitHub Actions) oder die verschlüsselten Variablen von Travis CI.

Konfigurieren Sie bei Bedarf Ihr CI-System, um Ihr Fehlerbehebungstoken verfügbar zu machen in der CI-Umgebung als Umgebungsvariable an. Benennen Sie die Variable etwa

APP_CHECK_DEBUG_TOKEN_FROM_CI.Fügen Sie in Xcode eine Umgebungsvariable mit dem Namen

FIRAAppCheckDebugTokenund etwa$(APP_CHECK_DEBUG_TOKEN)als den Wert.CI-Testskript konfigurieren, um das Fehlerbehebungstoken als Umgebung zu übergeben . Beispiel:

xcodebuild test -scheme YourTestScheme -workspace YourProject.xcworkspace \ APP_CHECK_DEBUG_TOKEN=$(APP_CHECK_DEBUG_TOKEN_FROM_CI)

Suchen Sie in den Anmeldedaten nach dem iOS-API-Schlüssel für Ihr Projekt. der Seite APIs und Dienste der Google Cloud Console.

Konfigurieren Sie in Ihrem Debug-Build App Check so, dass der Debugging-Anbieter verwendet wird. Sie werden müssen Sie den API-Schlüssel angeben, den Sie im vorherigen Schritt erhalten haben.

#if targetEnvironment(simulator) GIDSignIn.sharedInstance.configureDebugProvider(withAPIKey: apiKey) { error in if let error { print("Error configuring `GIDSignIn` for App Check: \(error)") } } #else // Configure App Check for production. #endif

Wenn Ihre Anwendung in einer CI-Umgebung ausgeführt wird, akzeptieren die OAuth 2.0-Endpunkte von Google das Token, das es als gültig für Ihr Projekt sendet.