Documentation

sur Google Maps Platform

Découvrir les fonctionnalités Consulter notre structure tarifaire

Trouver la documentation adaptée à la tâche

Explorez, apprenez et créez des applications grâce à des documents complets, des exemples de code et d'applications, et bien plus encore.

Maps

Aidez les utilisateurs à explorer le monde grâce à des produits cartographiques détaillés et personnalisés.

Routes

Aidez les utilisateurs à trouver l'itinéraire idéal vers leur destination.

Places

Indiquez aux utilisateurs des lieux et des points d'intérêt accompagnés d'informations détaillées.

Environment

Fournissez aux utilisateurs des données pour s'adapter aux enjeux climatiques actuels.

Analytics

Découvrez les ensembles de données et outils géospatiaux qui vous permettront d'obtenir des informations sur le développement durable et des insights métier pertinents.

Documentation pour Maps

SDK Maps

Faites voyager vos utilisateurs avec des cartes dynamiques pour les environnements Web et mobile.

Cartes statiques

Affichez une carte statique sur votre site Web.

Images Street View

Ajoutez des images Street View à 360° à vos applications.

Elevation

Obtenez l'altitude d'un ou de plusieurs lieux.

Vue aérienne

Créez et diffusez des vidéos en vue aérienne affichées grâce à l'imagerie géospatiale en 3D de Google.

Tuiles de carte

Fournit des tuiles 3D haute résolution photoréalistes, des tuiles 2D et des tuiles Street View.

Ensembles de données Maps

Importez vos données vers un ensemble de données pour les utiliser dans une application Google Maps Platform.

Documentation Routes

Routes

Fournissez des itinéraires avec le trafic en temps réel pour plusieurs modes de transport, calculez les temps de trajet et les distances, et plus encore.

SDK Navigation

Créez des expériences de navigation dynamique pour vos applications.

Routes

Identifiez les routes à proximité et leurs limitations de vitesse en indiquant des coordonnées.

Route Optimization

Optimisez les itinéraires avec plusieurs arrêts de manière flexible et intelligente pour un ou plusieurs véhicules.

Documentation Places

SDK et API Places

Intégrez les services Place Details, Place Search, Place Autocomplete et les résumés générés par IA de Google dans vos applications.

Kit UI Places

Proposez l'expérience utilisateur Google Maps familière pour Places dans vos cas d'utilisation côté client grâce à une bibliothèque de composants prête à l'emploi, personnalisable et économique.

Geocoding

Convertissez des coordonnées en adresses et des adresses en coordonnées.

Geolocation

Déterminez la position approximative d'un appareil grâce aux antennes-relais et aux nœuds Wi-Fi à proximité.

Validation de l'adresse

Validez une adresse et ses composants.

Fuseau horaire

Déterminez le fuseau horaire correspondant à des coordonnées géographiques.

Places Aggregate

Fournit des insights sur les lieux d'une zone spécifiée en fonction de différents critères.

Documentation sur l'environnement

Qualité de l'air

Récupérez des indices de qualité de l'air, des polluants et des recommandations sanitaires pour des lieux spécifiques.

Pollen

Obtenez des informations sur le pollen pour des emplacements spécifiques, y compris les types, les plantes et les indices.

Solaire

Étudiez le potentiel d'énergie solaire sur les toitures de bâtiments spécifiques.

Météo

Obtenez les conditions météo actuelles, les prévisions horaires et quotidiennes, ainsi que l'historique météo par heure pour des lieux spécifiques.

Documentation Analytics

Google Earth

Analysez, créez et collaborez à l'aide d'un modèle complet et interactif de notre monde.

Places Insights

Obtenez des insights statistiques à partir des données Google Maps sur les lieux et les marques à l'aide de BigQuery.

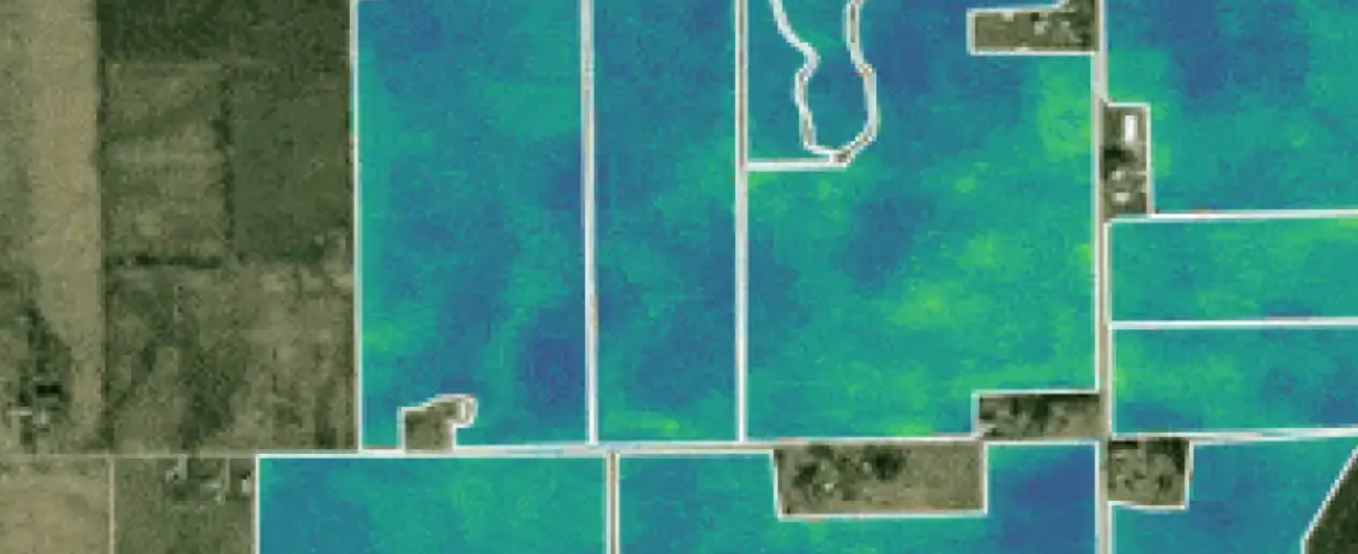

Imagery Insights

Utilisez les images Google Street View pour obtenir des insights géospatiaux.

Insights sur la gestion des routes

Accédez aux données routières, analysez-les et surveillez-les pour améliorer les réseaux routiers et les services publics.

Premiers pas

-

Guide de démarrage

Créez un compte, générez une clé API, activez les API et les SDK, et commencez à développer des applications.

> Lire le guide et commencer rapidement -

Créer votre première carte

Vous démarrez avec Google Maps Platform ? Créez votre première carte avec un repère.

> Essayer pour JavaScript, Android, et iOS -

Rechercher des lieux

Découvrez comment interroger les données enrichies de la base de lieux complète Google Maps Platform.

> Essayer avec l'API Maps JavaScript et l'API Places

> Obtenir des résumés de lieux optimisés par l'IA avec l'API Places -

Itinéraire

Guidez vos utilisateurs vers leur destination rapidement grâce à des itinéraires précis et en temps réel.

> Essayer avec l'API Routes

Documents populaires

Regroupement de repères

Utiliser TypeScript

Styliser vos cartes

Utiliser les fenêtres d'informations

Ajouter Place Autocomplete

Geocoding et geocoding inversé

Obtenir un itinéraire

Obtenir des détails sur un lieu

Solutions par secteur d'activité

Transports et logistique

Suivi des collaborateurs

Aide et assistance

Stack Overflow

Faites-vous aider, aidez les autres et améliorez votre karma dans Maps.

Outil de suivi des problèmes

Signalez un bug ou demandez l'ajout d'une fonctionnalité.

État de la plate-forme

Soyez informé des indisponibilités et des incidents sur la plate-forme.

Assistance

Demandez de l'aide à l'équipe Google Maps Platform.