Tổng quan

Quá trình kiểm tra này kiểm tra xem tập lệnh quảng cáo có đang được chèn vào trang hay không. Các tài nguyên khác trên trang có thể trì hoãn việc tìm nạp và tải tệp được chèn vì các tập lệnh này sẽ làm trì hoãn việc tải quảng cáo. Trong một số trường hợp, tập lệnh có thể không được tìm nạp, khiến quảng cáo không được tải tất cả khi kết hợp cùng nhau.

Đề xuất

Tải tập lệnh qua các thẻ tập lệnh không đồng bộ để cải thiện tốc độ. Trình quét tải trước trình duyệt có thể tìm nạp các thẻ tập lệnh sớm hơn, ngay cả khi các tài nguyên chặn hiển thị đang chặn thực thi tập lệnh.

| Không chính xác |

<script>

var el = document.createElement('script');

el.src = 'https://securepubads.g.doubleclick.net/tag/js/gpt.js';

var node = document.getElementsByTagName('script')[0];

node.parentNode.insertBefore(el, node);

</script> |

| Đúng |

<script async src="https://securepubads.g.doubleclick.net/tag/js/gpt.js"></script> |

Xác định nguồn tập lệnh quảng cáo được chèn

Đôi khi, bạn có thể không rõ tập lệnh quảng cáo sẽ được chèn vào trang như thế nào hay thậm chí là dữ liệu nào cũng được đưa vào. Ví dụ: khi kiểm tra nguồn của trang sau khi được tải, thẻ tập lệnh đã được chèn có thể xuất hiện không thể phân biệt với thẻ được tải tĩnh.

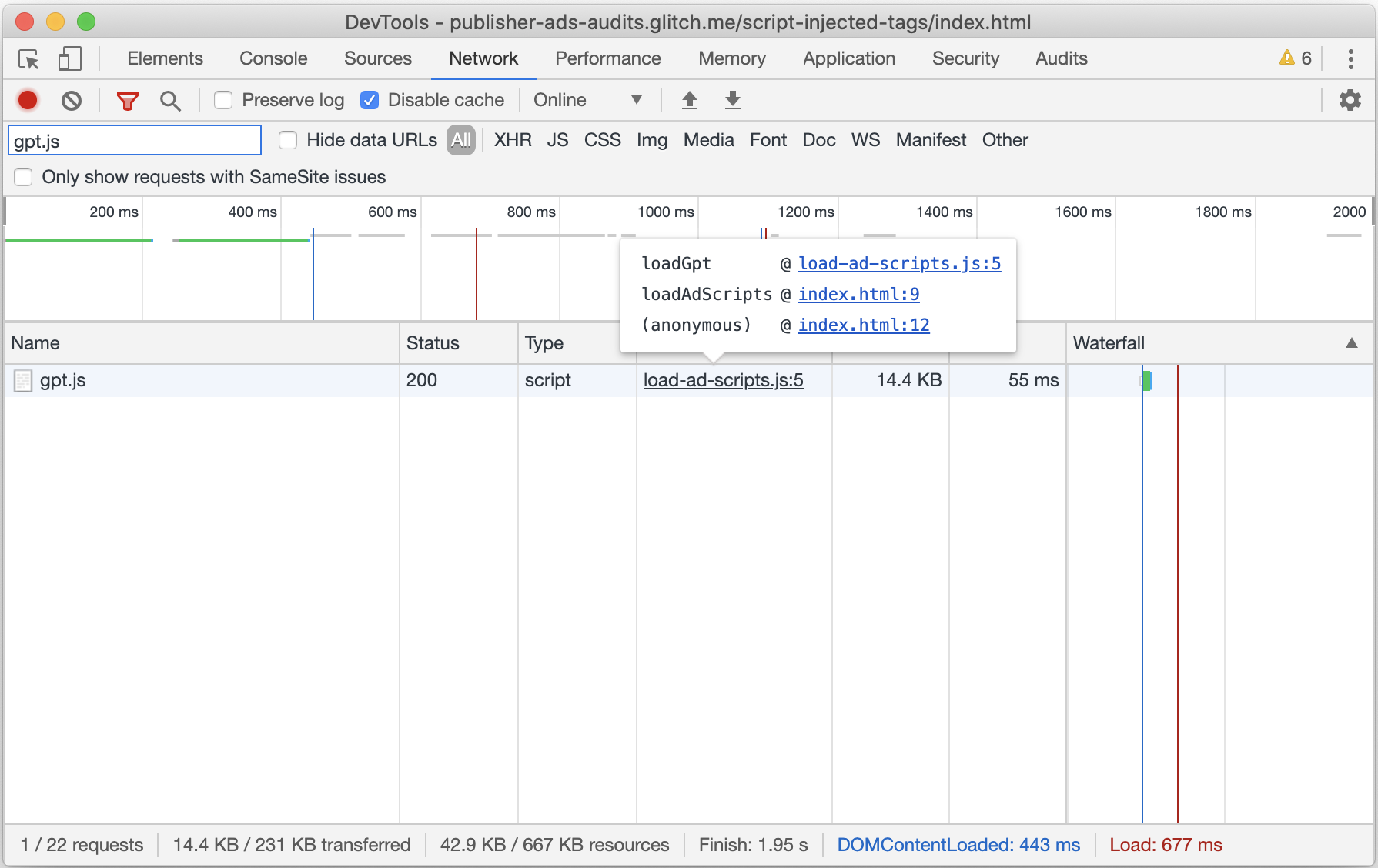

Trong những trường hợp này, hãy sử dụng thẻ Mạng trong Công cụ của Chrome cho nhà phát triển để xác định nguồn tập lệnh quảng cáo được chèn.

- Mở Công cụ cho nhà phát triển bằng cách nhấn

Control+Shift+JhoặcCommand+Option+J(máy Mac). - Chuyển đến thẻ Mạng.

- Nếu chưa hiển thị, hãy nhấp vào Bộ lọc

Nhấn phím

để mở thanh bộ lọc và nhập

tên của tập lệnh bị gắn cờ bị quá trình kiểm tra này gắn cờ vào hộp văn bản.

để mở thanh bộ lọc và nhập

tên của tập lệnh bị gắn cờ bị quá trình kiểm tra này gắn cờ vào hộp văn bản. - Nếu tiêu đề bảng chưa xuất hiện, hãy nhấp chuột phải vào tiêu đề bảng bất kỳ rồi chọn Trình khởi tạo để đưa cột Trình khởi tạo vào yêu cầu mạng bảng thác nước.

- Tải lại trang để thu thập lưu lượng truy cập mạng.

Như trong ảnh chụp màn hình ở trên, cột trình khởi tạo sẽ chứa thông tin nguồn của tập lệnh được đề cập. Bạn có thể nhấp vào đường liên kết nguồn để chuyển thẳng đến mã chịu trách nhiệm phát hành yêu cầu tập lệnh quảng cáo, hoặc hãy di chuột qua đường liên kết nguồn để xem tất cả các lệnh gọi dẫn đến yêu cầu.

Thông tin khác

Quá trình kiểm tra này hoạt động dựa trên danh sách cho phép gồm các tập lệnh quảng cáo được xác định là an toàn để tải tĩnh. Danh sách hiện tại là:

| Thư viện | (Các) tập lệnh |

|---|---|

| AdSense |

pagead2.googlesyndication.com/pagead/js/adsbygoogle.js

|

| Dịch vụ dành cho nhà xuất bản của Amazon |

amazon-adsystem.com/aax2/apstag.js

|

| Bên đặt giá thầu trực tiếp Criteo |

static.criteo.net/js/*/publishertag.js

|

| Thẻ nhà xuất bản của Google |

|

| Index Exchange |

js-sec.indexww.com/ht/p/*.js

|

Can thiệp vào document.write()

"Tập lệnh không đồng bộ" được chèn tập lệnh bị coi là gây hại

Tăng tốc các đoạn mã không đồng bộ