Auf dieser Seite werden alle Änderungen (neue Funktionen, Fehlerkorrekturen, Updates) an der Android Management API und der Android Device Policy pro Monat zusammengefasst.

Abonnieren Sie die Mailingliste für die Android Management API, um monatliche Updates und Servicehinweise direkt in Ihrem Posteingang zu erhalten.

Oktober 2025

Android Management API

- Wir haben eine neue Richtlinie zur Verwaltung von Standard-Apps auf Geräten hinzugefügt. Administratoren können für jeden App-Typ eine priorisierte Liste von Anwendungen konfigurieren. Die erste installierte und qualifizierte App auf dem Gerät wird als Standard festgelegt. Nach der Konfiguration verhindert diese Richtlinie, dass Nutzer die Standardeinstellungen der Anwendung ändern, sodass die Unternehmensrichtlinien eingehalten werden. Weitere Informationen finden Sie in diesem Leitfaden.

-

Im Mai haben wir eine Richtlinie zur Konfiguration der Einstellung

enterpriseDisplayNameVisibilityeingeführt. Damit können Administratoren die Sichtbarkeit vonenterpriseDisplayNameauf dem Gerät steuern, z. B. auf dem Sperrbildschirm unternehmenseigener Geräte. In dieser Ankündigung haben wir erwähnt, dass wir die Standardeinstellung für diese Richtlinieneinstellung bald aufENTERPRISE_DISPLAY_NAME_VISIBLEfestlegen werden. Diese Änderung wird voraussichtlich im Januar 2026 in Kraft treten. - Außerdem wurden die folgenden Dokumentationselemente aktualisiert:

-

Wir haben das Verhalten des Befehls

LOCKauf Geräten mit Arbeitsprofilen genauer beschrieben. -

Wir haben Informationen zu

nonComplianceDetailsfür Änderungen an dermte_policyauf Geräten hinzugefügt, die auf einen Neustart warten.

-

Wir haben das Verhalten des Befehls

September 2025

Android Management API

-

Wir haben das Konzept der

Anwendungsrollen eingeführt. Dazu gehört Folgendes:

-

COMPANION_APPfür die Offline-Interaktion mit Android Device Policy -

KIOSKfür spezielle Gerätefunktionen, die mit Apps verwendet werden, dieInstallTypealsREQUIRED_FOR_SETUPoderCUSTOMkonfiguriert haben -

MOBILE_THREAT_DEFENSE_ENDPOINT_DETECTION_RESPONSE(MTD/EDR) undSYSTEM_HEALTH_MONITORING-Apps.

ApplicationPolicy.rolesundRoleType. -

- Eine neue stabile Version und ein Release-Kandidat des AMAPI SDK sind verfügbar. Weitere Informationen zu den Inhalten dieser Versionen finden Sie in den Versionshinweisen.

August 2025

Android Management API

-

Wir unterstützen jetzt die Installation von Anwendungen mit AMAPI SDK 1.6.0-rc01 und höher. Wenn Sie eine Anwendung installieren möchten, fügen Sie sie der

application policymitinstallTypeCUSTOMhinzu. Die Zertifikate des Signaturschlüssels der Anwendung werden in der ListesigningKeyCertsangegeben. Verwenden Sie das AMAPI SDK, um die BefehleinstallCustomAppunduninstallCustomAppzum Installieren und Deinstallieren der benutzerdefinierten Anwendungen auszugeben. Weitere Informationen finden Sie in der Dokumentation. -

Wir haben

ApplicationPolicy.signingKeyCertshinzugefügt und damit die Verwendung vonExtensionConfig.signingKeyFingerprintsSha256ersetzt, die jetzt veraltet ist.ApplicationPolicy.signingKeyCertsmuss festgelegt werden, wenn für die AppinstallTypeaufCUSTOMfestgelegt ist (d.h. eine benutzerdefinierte App) oder wenn für die AppextensionConfigfestgelegt ist (d.h. eine Erweiterungs-App) und sie nicht im Play Store verfügbar ist. Weitere Informationen finden Sie in der Dokumentation. -

Für das AMAPI SDK haben wir Folgendes veröffentlicht:

- Eine aktualisierte stabile Version v1.5.0

- Ein neuer Release-Kandidat v1.6.0-rc01, in dem die Funktion zum Verwalten benutzerdefinierter Apps eingeführt wird.

Juli 2025

Android Management API

-

Wir haben die

PasswordRequirementsaktualisiert, um komplexitätsbasierte Anforderungen an den Umfang des Arbeitsprofils zu ermöglichen. Es wurde ein neuer Leitfaden veröffentlicht, in dem die Interaktion von komplexitätsbasierten und nicht komplexitätsbasierten Passworteinstellungen erläutert wird.

Juni 2025

Android Management API

-

Bei Android 16 und höher können IT‑Administratoren jetzt die Richtlinieneinstellung

appFunctionsverwenden, um festzulegen, ob Apps auf dem Gerät (bei vollständig verwalteten Geräten) oder im Arbeitsprofil (bei Geräten mit Arbeitsprofilen) App-Funktionen offenlegen dürfen. MitcrossProfileAppFunctionskann gesteuert werden, ob Apps im privaten Profil App-Funktionen aufrufen können, die von Apps im Arbeitsprofil bereitgestellt werden. -

Wir haben der Android Management API zwei neue Methoden hinzugefügt:

modifyPolicyApplicationsundremovePolicyApplications. Mit diesen Methoden können Sie Teilmengen von Anwendungen im Feld „Policy applications“ (Richtlinienanwendungen) erstellen, aktualisieren und entfernen, ohne alle unveränderten Anwendungen abrufen und anpolicies.patchsenden zu müssen. -

Ein neuer Befehl

WIPEwird als Alternative zudevices.deleteeingeführt und kann mitdevices.issueCommandausgelöst werden. Bei dieser Methode werden unternehmenseigene Geräte auf die Werkseinstellungen zurückgesetzt und bei privaten Geräten wird das Arbeitsprofil gelöscht. Nach dem Zurücksetzen oder Löschen wird auch der Geräteeintrag gelöscht.

Wir haben einen neuen Leitfaden veröffentlicht, in dem die verschiedenen Methoden zum Aufheben der Bereitstellung eines Geräts beschrieben werden. -

Wir haben das Android Management API SDK (AMAPI SDK) aktualisiert, um das Signal

Device.WorkProfileStatezur Identifizierung des Gerätemanagementstatus einzufügen.

Weitere Informationen finden Sie in den AMAPI SDK-Versionshinweisen.

Mai 2025

Android Management API

-

Wir haben eine neue Richtlinieneinschränkung hinzugefügt:

apnPolicybisDeviceConnectivityManagement. Damit können IT-Administratoren Zugangspunkte (APNs) auf Geräten konfigurieren. Die von der Richtlinie erzwungenen APNs überschreiben alle anderen von Nutzern konfigurierten APNs. -

Eine neue Richtlinieneinschränkung

preferentialNetworkServiceSettingswurde inDeviceConnectivityManagementimplementiert, damit IT-Administratoren bevorzugte Netzwerke konfigurieren können. Mit dem FeldpreferentialNetworkIdin der Application (Anwendung) können Sie für jede einzelne Anwendung ein bevorzugtes Netzwerk auswählen. Weitere Informationen finden Sie in unserem Leitfaden 5G-Network-Slicing und in der AOSP-Dokumentation zu 5G-Network-Slicing. - Dieses Release bietet IT-Administratoren eine verbesserte eSIM-Verwaltung, mit der sie verwaltete eSIMs auf allen Geräten hinzufügen, entfernen und anzeigen können. Administratoren können jetzt Richtlinien für verwaltete eSIMs definieren und ihr Verhalten festlegen, wenn ein Gerät gelöscht wird oder ein Arbeitsprofil nicht mehr den Richtlinien entspricht. So können sie die Kontrolle und die Einhaltung der Organisationsrichtlinien sicherstellen.

-

Mit der neuen Richtlinieneinstellung

enterpriseDisplayNameVisibilitykönnen Administratoren die Sichtbarkeit vonenterpriseDisplayNameauf dem Gerät steuern, z. B. auf dem Sperrbildschirm unternehmenseigener Geräte. Derzeit wird standardmäßig der Unternehmensname angezeigt, der bei der Ersteinrichtung des Geräts konfiguriert wurde. Das ändert sich jedoch in sechs Monaten (November 2025). Dann wird standardmäßigENTERPRISE_DISPLAY_NAME_VISIBLEangezeigt.

April 2025

Android Management API

-

Wir haben die neue Richtlinieneinschränkung

bluetoothSharingfürPersonalUsagePoliciesundDeviceConnectivityManagementhinzugefügt, damit IT-Administratoren die Freigabe von Dateien über Bluetooth zulassen oder verbieten können. -

Ein neues

Sicherheitslog-Ereignis wird generiert und über eine Pub/Sub-Benachrichtigung in der AMAPI benachrichtigt, wenn das Feld

BackupServiceStatevom Administrator aktiviert oder deaktiviert wird. -

Wir haben in

HardwareInfodas neue FeldEuiccChipInfohinzugefügt, um die EID für unternehmenseigene Geräte zu lesen. Außerdem wurde der neue BefehlREQUEST_DEVICE_INFOhinzugefügt, um die EID von privaten Geräten zu lesen. - Außerdem wurden die folgenden Dokumentationselemente aktualisiert:

- Wir haben das Android Management API SDK (AMAPI SDK) aktualisiert, um die stabile Version von Device Trust from Android Enterprise einzuschließen. Versionshinweise finden Sie unter https://developers.google.com/android/management/sdk-release-notes.

März 2025

Android Management API

- Die Enterprise-Ressource enthält jetzt mehr Details im Feld enterprise type (Unternehmenstyp). Sie geben an, ob das Unternehmen Konten für Managed Google Play verwendet (und ob es sich um ein Konto handelt, das dem Kunden oder dem EMM gehört) oder ob es sich um eine verwaltete Google-Domain handelt (entweder DNS-bestätigt oder ein Team mit bestätigter E-Mail-Adresse). Anhand dieser Informationen können EMMs sich auf eine bevorstehende Funktion vorbereiten, mit der Unternehmen von Kontogruppen für Managed Google Play auf verwaltete Google-Domains umstellen können. So können sie die IT-Admin-Konsole an den Unternehmenstyp anpassen.

Februar 2025

Android Management API

- Wir haben diesen Leitfaden hinzugefügt, in dem beschrieben wird, wie Sie Arbeitsprofile erkennen, die von der Android Device Policy App verwaltet werden.

- Wir haben das Android Management API SDK (AMAPI SDK) aktualisiert und den ersten Release-Kandidaten für die APIs für Gerätezertifikate aufgenommen. Die neueste verfügbare Version finden Sie in den AMAPI SDK-Versionshinweisen.

Januar 2025

Android Management API

- EMMs können jetzt festlegen, dass sich IT-Administratoren nur mit einer E‑Mail-Adresse aus einer Zulassungsliste von Domainnamen registrieren können.

- Außerdem wurden die folgenden Dokumentationselemente aktualisiert:

- Der Leitfaden für Web-Apps wurde aktualisiert, um zu verdeutlichen, wie der vom Nutzer ausgewählte Standardbrowser mit Anzeigeeinstellungen wie Vollbild oder minimaler Benutzeroberfläche interagiert. Der Browser unterstützt diese Attribute möglicherweise nicht. IT-Administratoren sind dafür verantwortlich, die Kompatibilität des Browsers mit den Einstellungen der Web-App zu testen, bevor sie ihn für Nutzer bereitstellen.

Dezember 2024

Android Management API

-

Unter Android 15 und höher können IT-Administratoren jetzt das

privateSpacePolicyverwenden, um das Erstellen eines vertraulichen Profils zuzulassen oder zu untersagen. -

In Android 15 und höher haben wir

WifiRoamingModeinWifiRoamingPolicyeingeführt. Damit können IT-Administratoren das WLAN-Roaming für bestimmte SSIDs auf vollständig verwalteten Geräten und in Arbeitsprofilen auf unternehmenseigenen Geräten deaktivieren. - Verschiedene Elemente unserer Dokumentation wurden aktualisiert:

-

Die Beschreibung des Felds

keyguardDisableenthält jetzt Informationen zum Verwaltungsmodus. -

Die

Dokumentation zur

securityPostureenthält jetzt eine Tabelle, in der das entsprechende Play Integrity API-Ergebnis für jedes AM API-Ergebnis aufgeführt ist.

-

Die Beschreibung des Felds

November 2024

Android Management API

-

Wir verhindern jetzt, dass Nutzer ihre E-Mail-Adresse während der Registrierung ändern. Außerdem haben wir die Validierung für

admin_emailbeim Erstellen einer Registrierungs-URL eingeführt. - Verschiedene Elemente unserer Dokumentation wurden aktualisiert:

-

Wir haben die Beschreibung für die

addUserDisabled-Richtlinie aktualisiert. Bei Geräten, auf denenmanagementModeDEVICE_OWNERist, wird dieses Feld ignoriert und der Nutzer darf niemals Nutzer hinzufügen oder entfernen. -

Wir haben die

ExtensionConfigaktualisiert, um zu verdeutlichen, dass die Ausnahme von Akkubeschränkungen für Android 11 und höher gilt. -

Wir haben die Beschreibung von

PermissionPolicyaktualisiert. -

Wir haben in der

DelegatedScope-Enumeration verdeutlicht, an wie viele Anwendungen ein Bereich delegiert werden kann.

-

Wir haben die Beschreibung für die

Oktober 2024

Android Management API

- Wir haben das Verhalten der Richtlinie

CommonCriteriaModeaktualisiert.

COMMON_CRITERIA_MODE_ENABLEDaktiviert jetzt die kryptografische Überprüfung der Richtlinienintegrität und die zusätzliche Validierung von Netzwerkzertifikaten. Das Ergebnis der Richtlinienintegritätsprüfung wird aufPolicySignatureVerificationStatusgesetzt, wennstatusReportingSettings.commonCriteriaModeEnabledauftruegesetzt ist.

Am Verhalten des Standardwerts (COMMON_CRITERIA_MODE_UNSPECIFIED) oder beim expliziten Deaktivieren mitCOMMON_CRITERIA_MODE_DISABLEDändert sich nichts. - Wir haben die Dokumentation für

PERSONAL_USAGE_DISALLOWED_USERLESSaktualisiert, um Entwickler daran zu erinnern, dass diese Änderung vor Januar 2025 erforderlich ist. Wenn diese Änderung nicht vorgenommen wird, wird Nutzern während der Registrierung möglicherweise die Aufforderung Mit Google authentifizieren angezeigt, wenn ihr IT-Administrator diese Funktion aktiviert hat.

Der vollständige Zeitplan für diese Funktion ist im Android Enterprise-Partner-Portal verfügbar: Feature Timeline: Improved sign-up flow, device enrollment, and on-device experiences. - Wir haben die Dokumentation für

CrossProfileDataSharingaktualisiert und Details zur einfachen Datenfreigabe über Intents hinzugefügt.

September 2024

Android Management API

Die Android Management API unterstützt jetzt die folgenden Android 15-Funktionen:

- Für Android 15 und höher wurde eine neue Richtlinie hinzugefügt, mit der die WLAN-Roaming-Einstellungen gesteuert werden können. IT‑Administratoren können mit

WifiRoamingPolicydie gewünschteWifiRoamingModeauswählen. Wird auf vollständig verwalteten Geräten und in Arbeitsprofilen auf unternehmenseigenen Geräten unterstützt.

Android 15-Release

Android Management API

Die Android Management API unterstützt jetzt die folgenden Android 15-Funktionen:

- Mit Android 15 wird eine neue Richtlinie zur Steuerung von

Circle to Search eingeführt. IT-Administratoren können diese Funktion über

AssistContentPolicyverwalten. - In Android 15 wird eine neue Richtlinie eingeführt, mit der die Phishing-Erkennung von Apps gesteuert werden kann.

IT-Administratoren können mit

ContentProtectionPolicyContentProtectionPolicyContentProtectionPolicyContentProtectionPolicyContentProtectionPolicyContentProtectionPolicyContentProtectionPolicyContentProtectionPolicyContentProtectionPolicyContentProtectionPolicyContentProtectionPolicyContentProtectionPolicyContentProtectionPolicyContentProtectionPolicyContentProtectionPolicyContentProtectionPolicyContentProtectionPolicyContentProtectionPolicyContentProtectionPolicyContentProtectionPolicyContentProtectionPolicyContentProtectionPolicyContentProtectionPolicyContentProtectionPolicyContentProtectionPolicyContentProtectionPolicyContentProtectionPolicyContentProtectionPolicyContentProtectionPolicyContentProtectionPolicyContentProtectionPolicyContentProtectionPolicyContentProtectionPolicyContentProtectionPolicyContentProtectionPolicyContentProtectionPolicy - In Android 15 wird die Unterstützung der Einstellungen für

Bildschirmhelligkeit und

automatisches Ausschalten des Displays mithilfe der Richtlinie

DisplaySettingsauf unternehmenseigene Geräte mit einem Arbeitsprofil ausgeweitet. Diese Einstellung war bisher nur auf vollständig verwalteten Geräten verfügbar.

August 2024

Android Management API

- Unter Android 13 und höher können IT‑Administratoren jetzt die

ICCIDabfragen, die mit der SIM‑Karte desTelephonyInfoverknüpft ist, das in einemNetworkInfoenthalten ist. Dies wird auf vollständig verwalteten Geräten unterstützt, wenn das FeldnetworkInfoEnabledinstatusReportingSettingsauftruegesetzt ist. - Verschiedene Teile unserer Dokumentation wurden aktualisiert:

- Wir haben die Dokumentation für den Common Criteria-Modus aktualisiert, um klarzustellen, dass er nur auf unternehmenseigenen Geräten mit Android 11 oder höher unterstützt wird.

- Wir haben das optionale Feld

DefaultStatusinSigninDetaildokumentiert.

Juli 2024

Android Management API

- Verschiedene Teile unserer Dokumentation wurden aktualisiert:

- Wir haben den Hinweis in der Dokumentation für

enrollmentToket.createentfernt, dass der Tokeninhalt nicht mehr abgerufen werden kann, da der Wert des Registrierungstokens mitenrollmentTokens.getabgerufen werden kann. - Wir haben die Dokumentation zu

NonComplianceReasonklarer formuliert.

- Wir haben den Hinweis in der Dokumentation für

Juni 2024

Android Management API

- IT‑Administratoren können jetzt die Einstellungen für

Bildschirmhelligkeit und

automatisches Ausschalten des Displays über die Richtlinie

DisplaySettingssteuern. Wird auf vollständig verwalteten Geräten mit Android 9 und höher unterstützt. - Wir haben unsere Dokumentation aktualisiert, um zu verdeutlichen, dass Updates für Apps mit größeren Bereitstellungen im Android-Ökosystem auch bei Verwendung von

AUTO_UPDATE_HIGH_PRIORITYbis zu 24 Stunden dauern können. - Wir haben das Android Management API SDK (AMAPI SDK) aktualisiert, um die verschiedenen Anwendungsfälle zu erläutern, die diese Bibliothek (ursprünglich als Extensibility SDK bezeichnet) jetzt unterstützt. Die aktualisierte Dokumentation umfasst Folgendes:

Die neueste verfügbare Version finden Sie in den AMAPI SDK-Versionshinweisen.

Mai 2024

Android Management API

- Die Methoden

getundlistfürenrollmentTokensgeben jetzt die Feldervalue,qrCodeundallowPersonalUsagezurück. - Bei vollständig verwalteten Geräten unterstützt die Einstellung

AllowPersonalUsagejetztPERSONAL_USAGE_DISALLOWED_USERLESS. - Unter Android 11 und höher kann mit der neuen Richtlinie

UserControlSettingsangegeben werden, ob die Nutzersteuerung für eine bestimmte App zulässig ist.UserControlSettingsumfasst Nutzeraktionen wie das Erzwingen des Beendens und das Löschen von App-Daten. - Version 1.1.5 des AMAPI SDK ist jetzt verfügbar. Weitere Informationen finden Sie auf der

Seite mit den Versionshinweisen.

Hinweis:Wir empfehlen dringend, immer die neueste verfügbare Version der Bibliothek zu verwenden, um von den verfügbaren Fehlerkorrekturen und Verbesserungen zu profitieren.

April 2024

Android Management API

- Auf unternehmenseigenen Geräten mit Android 13 und höher haben wir Einstellungen dafür hinzugefügt, mit welchen WLAN-SSIDs Geräte verbunden werden können.

WifiSsidPolicyIT-Administratoren können eine Liste von SSIDs angeben, die einer Zulassungsliste (WIFI_SSID_ALLOWLIST) oder einer Sperrliste (WIFI_SSID_DENYLIST) hinzugefügt werden sollen. - Bei unternehmenseigenen Geräten haben wir Hardwarekennzeichnungen (IMEI, MEID und Seriennummer) zu

ProvisioningInfohinzugefügt, auf die EMMs jetzt während der Geräteeinrichtung über die Anmelde-URL zugreifen können.

März 2024

Android Management API

- Wir haben zusätzliche Einstellungen für die App-Installation mit

InstallConstrainthinzugefügt. IT-Administratoren können die App-Installation anhand bestimmter Kriterien einschränken.

Durch Festlegen voninstallPriority> können IT-Administratoren dafür sorgen, dass kritische Apps zuerst installiert werden. - Unter Android 10 und höher unterstützt AMAPI die Konfiguration von 192-Bit-Unternehmensnetzwerken in openNetworkConfiguration durch Übergabe des Sicherheitswerts WPA3-Enterprise_192.

Unter Android 13 und höher wird in der RichtlinieMinimumWifiSecurityLeveljetztENTERPRISE_BIT192_NETWORK_SECURITYunterstützt. Damit lässt sich verhindern, dass Geräte sich mit WLANs verbinden, die unter diesem Sicherheitsniveau liegen. - Wir haben die Einstellung

UsbDataAccessaktualisiert, sodass der WertUSB_DATA_ACCESS_UNSPECIFIEDstandardmäßig aufDISALLOW_USB_FILE_TRANSFERfestgelegt ist.

Februar 2024

Android Management API

- Unter Android 9 und höher können IT-Administratoren jetzt mit dem Feld

printingPolicyfestlegen, ob das Drucken zulässig ist. - Für Android 14+ wurde eine neue Richtlinie hinzugefügt, um CredentialProvider-Apps zu steuern. IT-Administratoren können mit dem Feld

credentialProviderPolicyfestlegen, ob die App als Anmeldedatenanbieter fungieren darf. - Es wurde eine neue Richtlinie hinzugefügt, mit der die

Arm Memory Tagging Extension (MTE) auf dem Gerät gesteuert werden kann. Das Feld

MtePolicywird auf vollständig verwalteten Geräten und Arbeitsprofilen auf unternehmenseigenen Geräten mit Android 14 und höher unterstützt. - Wir haben die Art und Weise aktualisiert, wie die AM API Fehler im Zusammenhang mit Installationen empfängt, die von IT-Administratoren ausgelöst werden. Infolge dieser Migration enthält das Feld

InstallationFailureReasonjetzt auch Clientfehler (zusätzlich zu den Serverfehlern). - Unter Android 12 und höher können IT-Administratoren ein auf dem Gerät installiertes Schlüsselpaar für die WLAN-Authentifizierung von Unternehmen verwenden. Weitere Informationen finden Sie im neuen Feld

ClientCertKeyPairAliasin Open Network Configuration (ONC) und in unserem Leitfaden zur Netzwerkkonfiguration.

Januar 2024

Android Management API

- Geräte, die von Ihrem benutzerdefinierten DPC verwaltet werden, können jetzt nahtlos zur Verwendung der Android Management API migriert werden.

Dezember 2023

Android Management API

MinimumWifiSecurityLevelwurde hinzugefügt, um die verschiedenen Mindestsicherheitsstufen zu definieren, die für die Verbindung mit WLANs erforderlich sind. Wird auf vollständig verwalteten Geräten und Arbeitsprofilen auf unternehmenseigenen Geräten mit Android 13 und höher unterstützt.

November 2023

Android Management API

- Android 12 und höher unterstützt jetzt die passwortlose Konfiguration von Unternehmens-WLANs mit den Feldern

IdentityundPasswordin der Open Network Configuration. Dies wurde bereits vor Android 12 unterstützt.Hinweis:Bei Android 12 und höher kann es bei WLANs mit EAP-Authentifizierung über Nutzername/Passwort vorkommen, dass das Gerät versucht, sich mit einem zufällig generierten Platzhalterpasswort mit dem Netzwerk zu verbinden, wenn das Nutzerpasswort nicht angegeben ist und

AutoConnectauftruefestgelegt ist. Um dies zu vermeiden, wenn das Passwort des Nutzers nicht angegeben wird, setzen SieAutoConnectauffalse. - Lokale Geräteereignisse, die in schneller Folge auftreten, werden in einer einzelnen

Pub/Sub-Nachricht an EMMs gemeldet.

1Ereignistyp Erwartete Latenz zwischen On-Device-Ereignis und entsprechender EMM-Benachrichtigung1 Bisheriges Verhalten Neues Verhalten Hohe Priorität App-Zustände mit Schlüssel Sofort, höchstens ein Bericht pro Minute Sofort, höchstens ein Bericht pro Minute Standardpriorität App-Zustände mit Schlüssel Zeitplanbasiert Innerhalb einer Minute Anwendungsbezogene Ereignisse während der Bereitstellung für Apps mit vom IT-Administrator definierten Installationsstatus2 In andere bereitstellungsbezogene Ereignisse eingebunden Innerhalb einer Minute nach anderen zugehörigen Bereitstellungsereignissen Anwendungsbezogene Ereignisse nach der Bereitstellung für Apps mit vom IT-Administrator definierten Installationsstatus2 Zeitplanbasiert Innerhalb von 5 Minuten Anwendungsbezogene Ereignisse sowohl während als auch nach der Bereitstellung für Apps mit vom Mitarbeiter definierten Installationsstatus3 Zeitplanbasiert Innerhalb von 60 Minuten Andere App-Ereignisse auf dem Gerät Zeitplanbasiert Innerhalb von 60 Minuten Best-Effort-Ziele unter kontrollierten Bedingungen. Die tatsächliche Latenz kann je nach Gerät und Umgebungsfaktoren variieren.

2InstallTypeder in der Richtlinie erzwungenen Apps:FORCE_INSTALLED,BLOCKED,REQUIRED_FOR_SETUP,PREINSTALLEDundKIOSK.

3InstallTypeder verfügbaren Apps:AVAILABLE,INSTALL_TYPE_UNSPECIFIED.

Oktober 2023

Android Management API

- Apps, die als

SetupActiongestartet wurden, können die Registrierung jetzt abbrechen. Dadurch wird ein unternehmenseigenes Gerät zurückgesetzt oder das Arbeitsprofil auf einem privaten Gerät gelöscht.

Android 14-Release

Android Management API

Mit der Veröffentlichung von Android 14 werden in der Android Management API jetzt die folgenden Android 14-Funktionen unterstützt:

- Den Zugriff auf Kontakte im Arbeitsprofil auf Systemanwendungen und private Apps beschränken, die in

exemptionsToShowWorkContactsInPersonalProfileangegeben sind. Der Zugriff auf Kontakte im Arbeitsprofil kann jetzt für alle privaten Apps, ausgewählte private Apps oder keine privaten Apps aktiviert werden.Die neue Option

SHOW_WORK_CONTACTS_IN_PERSONAL_PROFILE_DISALLOWED_EXCEPT_SYSTEMinshowWorkContactsInPersonalProfilesorgt dafür, dass nur die Standard-Apps des Geräts für Telefon, Messages und Kontakte auf geschäftliche Kontakte zugreifen können. In diesem Fall können weder die vom Nutzer konfigurierten Telefon-, Nachrichten- und Kontakte-Apps noch andere vom System oder vom Nutzer installierte private Apps Arbeitskontakte abfragen. - Deaktivieren Sie die Verwendung des Ultrabreitband-Funkmoduls auf dem Gerät. Dies kann mit der neuen Richtlinie

deviceRadioState.ultraWidebandStateerreicht werden. - Die Verwendung von 2G-Mobilfunkverbindungen wird blockiert, wodurch die Netzwerksicherheit verbessert wird. Dies wird über die neue Richtlinie

deviceRadioState.cellularTwoGStateangeboten. - Mit Android 14 werden

benutzerdefinierte Verknüpfungen auf dem Sperrbildschirm eingeführt.

Die Administratorsteuerung für Sperrbildschirmfunktionen, die unter anderem die Kamera, die Entsperrung per Fingerabdruck und die Entsperrung per Gesichtserkennung umfasst, wurde erweitert. Mit der neuen Option

SHORTCUTSkönnen jetzt auch Sperrbildschirm-Verknüpfungen deaktiviert werden.

September 2023

Android Management API

- Geräte- und Bereitstellungsinformationen können jetzt optional während der Einrichtung abgerufen werden. So können Entwickler gezieltere Richtlinien während der Einrichtung erstellen oder Geräte nach den angegebenen Attributen filtern. Die Anmelde-URL enthält jetzt den Parameter

provisioningInfo, der mit der neuen Methode provisioningInfo get gegen die entsprechenden Gerätedetails ausgetauscht werden kann. SigninDetailskönnen jetzt anhand eines anpassbarentokenTag-Werts unterschieden werden.

August 2023

Android Management API

- Einführung des Verloren-Modus für unternehmenseigene Geräte. Im Verloren-Modus können Arbeitgeber ein verloren gegangenes Gerät per Fernzugriff sperren und schützen. Optional lässt sich auf dem Gerätebildschirm eine Nachricht mit Kontaktdaten anzeigen, um die Rückgabe des Geräts zu erleichtern.

- Unterstützung für die Delegierung der Zertifikatsauswahl hinzugefügt, wodurch eine App im Namen anfragender Apps auf die Auswahl von KeyChain-Zertifikaten zugreifen kann.

Weitere Informationen finden Sie unter

DelegatedScope.CERT_SELECTION. - Zusätzliche WLAN-Verwaltungsrichtlinien hinzugefügt:

configureWifi– Administratoren können jetzt das Hinzufügen oder Konfigurieren von WLANs deaktivieren.wifiConfigDisabledwurde eingestellt.wifiDirectSettings– Mit dieser Richtlinie kann die Konfiguration von Wi‑Fi Direct deaktiviert werden.tetheringSettings– Mit dieser Richtlinie kann die WLAN-Tethering-Funktion oder jede Form von Tethering deaktiviert werden.tetheringConfigDisabledwurde eingestellt.wifiState– Mit dieser Richtlinie kann WLAN auf dem Gerät eines Nutzers erzwungen aktiviert oder deaktiviert werden.

- Das Teilen von vom Administrator konfigurierten WLANs wird ab Android 13 deaktiviert

Juli 2023

Android Management API

- Das Feld

userFacingTypewurde zuApplicationReporthinzugefügt, um anzugeben, ob eine App für Nutzer bestimmt ist. - Es wurde ein

ONC_WIFI_INVALID_ENTERPRISE_CONFIG-spezifischer Grund für die Nichteinhaltung hinzugefügt.

Nichtkonformität mit GrundINVALID_VALUEund spezifischer GrundONC_WIFI_INVALID_ENTERPRISE_CONFIGwird gemeldet, wenn für das WLAN des UnternehmensDomainSuffixMatchnicht festgelegt ist. - Neue Pub/Sub-Benachrichtigung

EnrollmentCompleteEventhinzugefügt, als Typ vonUsageLogEventdie veröffentlicht wird, wenn das Gerät die Registrierung abgeschlossen hat. airplaneModeStatewurde indeviceRadioStateaufgenommen, um den aktuellen Status des Flugmodus zu steuern und festzulegen, ob der Nutzer ihn aktivieren oder deaktivieren kann. Standardmäßig darf der Nutzer den Flugmodus aktivieren oder deaktivieren. Wird auf vollständig verwalteten Geräten und Arbeitsprofilen auf unternehmenseigenen Geräten mit Android 9 und höher unterstützt.

Juni 2023

Android Management API

- Unterstützung für das Feld

DomainSuffixMatchin Open Network Configuration (Netzwerkkonfiguration öffnen) hinzugefügt, um Unternehmens-WLANs für Android 6 und höher zu konfigurieren. Unternehmens-WLAN-Konfigurationen ohneDomainSuffixMatchgelten als unsicher und werden von der Plattform abgelehnt. - Es wurde die

UsbDataAccess-Richtlinieneinstellung hinzugefügt, mit der Administratoren die USB-Datenübertragung vollständig deaktivieren können.usbFileTransferDisabledwurde eingestellt. Verwenden Sie stattdessenUsbDataAccess.

Dezember 2022

Android Management API

-

Die Verwaltungsfunktionen für Arbeitsprofil-Widgets wurden durch zwei neue API-Felder verbessert:

workProfileWidgetsauf Anwendungsebene undworkProfileWidgetsDefaultauf Geräteebene. Damit lässt sich besser steuern, ob eine im Arbeitsprofil ausgeführte Anwendung Widgets im übergeordneten Profil, z.B. auf dem Startbildschirm, erstellen kann. Diese Funktion ist standardmäßig nicht zulässig, kann aber mitworkProfileWidgetsundworkProfileWidgetsDefaultauf „zulässig“ gesetzt werden. Sie wird nur für Arbeitsprofile unterstützt. -

Wir haben Unterstützung für das Festlegen von Einstellungen für die MAC-Adressrandomisierung beim Konfigurieren von WLANs hinzugefügt. Administratoren können jetzt beim Konfigurieren von WLAN-Netzwerken festlegen, ob

MACAddressRandomizationModeaufHardwareoderAutomaticfestgelegt ist. Diese Einstellung gilt für Geräte mit Android 13 und höher und für alle Verwaltungsmodi. Wenn der Wert aufHardwarefestgelegt ist, wird die werkseitige MAC-Adresse für das WLAN konfiguriert. BeiAutomaticist die MAC-Adresse zufällig. - Verschiedene Elemente unserer Dokumentation wurden aktualisiert:

-

Informationen zum Sicherheitsstatus wurde erstellt, um die möglichen Antworten aus

devicePosture- undsecurityRisk-Bewertungen zu verdeutlichen. -

autoUpdateModewurde fürautoUpdatePolicyals empfohlene Alternative bereitgestellt, da die Aktualisierungshäufigkeit flexibler ist. -

Wir haben klargestellt, dass

BlockActionundWipeActionauf unternehmenseigene Geräte beschränkt sind. - Die Seite „Pub/Sub-Benachrichtigungen“ wurde aktualisiert, um die Ressourcentypen für die verschiedenen Benachrichtigungstypen korrekt wiederzugeben.

- Unter Android 13 und höher sind Erweiterungs-Apps von Akkubeschränkungen ausgenommen und werden daher nicht in den App Standby Bucket mit eingeschränkter Nutzung verschoben.

Oktober 2022

Android Management API

- Verschiedene Elemente unserer Dokumentation wurden aktualisiert:

- Wir empfehlen, eine Richtlinie pro Gerät zu verwenden, um eine detaillierte Verwaltung auf Geräteebene zu ermöglichen.

- Damit FreezePeriods wie erwartet funktionieren, darf die Richtlinie für Systemupdates nicht auf SYSTEM_UPDATE_TYPE_UNSPECIFIED. festgelegt sein.

- Es wurden zusätzliche Vorschläge für Richtlinienupdates zur Sichtbarkeit von Passwortschritten während der Bereitstellung unternehmenseigener Geräte hinzugefügt.

- shareLocationDisabled wird für vollständig verwaltete Geräte und private Arbeitsprofile unterstützt.

- Wir haben die Beschreibung der Verwendung von enterprises.devices.delete und der Auswirkungen auf die Gerätesichtbarkeit aktualisiert.

- Die maximale Gültigkeitsdauer von Registrierungstokens beträgt jetzt 10.000 Jahre. Zuvor waren es 90 Tage.

12. Juli 2022

Android Management API

- Die Werte NETWORK_ACTIVITY_LOGS und SECURITY_LOGS wurden DelegatedScope hinzugefügt, um Geräte-App-Richtlinien Zugriff auf die entsprechenden Logs zu gewähren.

14. Juni 2022

Android Management API

- specificNonComplianceReason und specificNonComplianceContext wurden zu NonComplianceDetail hinzugefügt, um detaillierten Kontext für Fehler bei der Anwendung von Richtlinien bereitzustellen.

6. Juni 2022

Android Management API

- Es wurde ein Befehl hinzugefügt, mit dem der Administrator die Anwendungsdaten einer App remote löschen kann.

- Registrierungstokens können jetzt mit einer längeren Gültigkeitsdauer als dem bisherigen Maximum von 90 Tagen erstellt werden, bis zu etwa 10.000 Jahre. Registrierungstokens, die länger als 90 Tage gültig sind, haben eine Länge von 24 Zeichen. Tokens, die 90 Tage oder weniger gültig sind, haben weiterhin 20 Zeichen.

24. Mai 2022

Android Management API

- Hardwaregestützte Sicherheitsfunktionen wie die Schlüsselattestierung werden jetzt bei der Bewertung der Geräteintegrität verwendet, sofern das Gerät sie unterstützt. Dadurch wird die Systemintegrität bestmöglich geschützt. Bei Geräten, die diese Prüfungen nicht bestehen oder solche hardwaregestützten Sicherheitsfunktionen nicht unterstützen, wird das neue SecurityRisk HARDWARE_BACKED_EVALUATION_FAILED gemeldet.

16. Mai 2022

Android Management API

- unifiedLockSettings wurde in PasswordPolicies hinzugefügt, damit der Administrator konfigurieren kann, ob für das Arbeitsprofil eine separate Sperre erforderlich ist.

25. März 2022

Android Management API

- alwaysOnVpnLockdownExemption wurde hinzugefügt, um anzugeben, welche Apps von der Einstellung AlwaysOnVpnPackage ausgenommen werden sollen.

- Der Anwendungsressource wurden alle verfügbaren Felder aus der Play EMM API-Ressource Produkte hinzugefügt.

22. Februar 2022

Android Management API

- cameraAccess wurde hinzugefügt, um die Verwendung der Kamera und der Ein/Aus-Schaltfläche für die Kamera zu steuern, und microphoneAccess, um die Verwendung des Mikrofons und der Ein/Aus-Schaltfläche für das Mikrofon zu steuern. Diese Felder ersetzen die neu eingestellten Felder cameraDisabled und unmuteMicrophoneDisabled.

15. Februar 2022

AMAPI SDK

- Kleinere Fehlerkorrekturen. Weitere Informationen finden Sie im Maven-Repository von Google.

15. November 2021

Android Device Policy

-

Apps, die in

personalApplicationsals nicht verfügbar gekennzeichnet sind, werden jetzt aus dem privaten Profil unternehmenseigener Geräte deinstalliert, sofern sie bereits installiert sind. Das ist auch in der ApplicationPolicy für Arbeitsprofile und vollständig verwaltete Geräte der Fall.

17. September 2021

Android Management API

-

Sie können jetzt eine App mit

ExtensionConfigals Erweiterungs-App festlegen. Erweiterungs-Apps können direkt mit Android Device Policy kommunizieren und künftig mit allen Verwaltungsfunktionen interagieren, die in der Android Management API angeboten werden. So wird eine lokale Schnittstelle zur Verwaltung des Geräts ermöglicht, für die keine Serververbindung erforderlich ist.- Diese erste Version unterstützt die lokale Ausführung von

Commandsund derzeit nur den BefehlClearAppData. Weitere Informationen finden Sie im Integrationsleitfaden für Erweiterbarkeit. - Die verbleibenden Befehle werden im Laufe der Zeit hinzugefügt. Außerdem werden zusätzliche Funktionen für Erweiterungs-Apps hinzugefügt, um die Vielfalt der Geräteverwaltungsfunktionen in der Erweiterungs-App zu nutzen.

- Diese erste Version unterstützt die lokale Ausführung von

30. Juni 2021

Android Device Policy

- Kleinere Fehler wurden behoben.

2. Juni 2021

Android Device Policy

- Kleinere Fehler wurden behoben.

5. Mai 2021

Android Device Policy

- Kleinere Fehler wurden behoben.

6. April 2021

Android Device Policy

- Kleinere Fehler wurden behoben.

März 2021

Android Management API

- Es wurden zwei neue

AdvancedSecurityOverrideshinzugefügt. Diese Richtlinien ermöglichen standardmäßig die Sicherheits-Best Practices von Android Enterprise. Organisationen können die Standardwerte jedoch für erweiterte Anwendungsfälle überschreiben. googlePlayProtectVerifyAppsaktiviert standardmäßig die App-Überprüfung von Google Play.developerSettingsverhindert standardmäßig den Zugriff von Nutzern auf Entwickleroptionen und den abgesicherten Modus. Andernfalls würde das Risiko einer Exfiltration von Unternehmensdaten bestehen.-

ChoosePrivateKeyRuleunterstützt jetzt die direkte Zuweisung bestimmter KeyChain-Schlüssel an verwaltete Apps. - Dadurch können die Ziel-Apps auf die angegebenen Schlüssel zugreifen, indem sie

getCertificateChain()undgetPrivateKey()aufrufen, ohne zuerstchoosePrivateKeyAlias()aufrufen zu müssen. - Standardmäßig gewährt die Android Management API direkten Zugriff auf die in der Richtlinie angegebenen Schlüssel. Andernfalls wird der Zugriff erst gewährt, nachdem die angegebene App

choosePrivateKeyAlias()aufgerufen hat. Weitere Informationen finden Sie unterChoosePrivateKeyRule.

Verworfene Produkte/Funktionen

ensureVerifyAppsEnabledwurde eingestellt. Verwenden Sie stattdessengooglePlayProtectVerifyAppsAdvancedSecurityOverrides.- Vorhandene API-Nutzer (Google Cloud-Projekte mit aktivierter Android Management API am 15. April 2021) können

ensureVerifyAppsEnabledbis Oktober 2021 weiterhin verwenden. Wir empfehlen jedoch, so bald wie möglich zuAdvancedSecurityOverrideszu migrieren. Ab Oktober funktioniertensureVerifyAppsEnablednicht mehr. debuggingFeaturesAllowedundsafeBootDisabledwurden eingestellt. Verwenden Sie stattdessendeveloperSettingsAdvancedSecurityOverrides.- Vorhandene API-Nutzer (Google Cloud-Projekte mit aktivierter Android Management API am 15. April 2021) können

debuggingFeaturesAllowedundsafeBootDisabledbis Oktober 2021 weiterhin verwenden. Es wird jedoch empfohlen,AdvancedSecurityOverridesso bald wie möglich zu verwenden. Im Oktober funktionierendebuggingFeaturesAllowedundsafeBootDisablednicht mehr.

Februar 2021

Android Management API

-

personalApplications-Unterstützung für unternehmenseigene Geräte ab Android 8 hinzugefügt. Die Funktion wird jetzt auf allen unternehmenseigenen Geräten mit Arbeitsprofil unterstützt. - Die Telefonnummer des Geräts wird jetzt auf vollständig verwalteten Geräten als Teil der

Device-Ressource gemeldet.

Januar 2021

Android Device Policy

- Kleinere Fehler wurden behoben.

Dezember 2020

Android Management API

-

personalApplicationswurde zuPersonalUsagePolicieshinzugefügt. Auf unternehmenseigenen Geräten kann die IT-Abteilung eine Zulassungs- oder Sperrliste von Anwendungen im privaten Profil festlegen. Diese Funktion ist derzeit nur auf Geräten mit Android 11 verfügbar, wird aber in einer zukünftigen Version auf Android 8 zurückportiert.

Android Device Policy

- Kleinere Aktualisierungen der Bereitstellungs-UI

November 2020

Android Management API

-

AutoDateAndTimeZonewurde hinzugefügt und ersetzt das eingestellteautoTimeRequired, um die automatische Konfiguration von Datum, Uhrzeit und Zeitzone auf einem unternehmenseigenen Gerät zu steuern. - Ab Android 11 können Nutzer keine App-Daten mehr löschen oder Anwendungen zwangsweise beenden, wenn das Gerät als Kiosk konfiguriert ist. Das heißt, wenn die

InstallTypeeiner Anwendung inApplicationPolicyaufKIOSKfestgelegt ist. - Es wurden neue

LocationMode-Steuerelemente hinzugefügt, um die Steuerelemente für die eingestellte Methode zur Standorterkennung zu ersetzen. Auf unternehmenseigenen Geräten kann die IT-Abteilung jetzt auswählen, ob der Standort erzwungen, deaktiviert oder Nutzern erlaubt werden soll, den Standort zu aktivieren und zu deaktivieren. - Unterstützung für

CommonCriteriaMode, eine neue Funktion in Android 11, wurde hinzugefügt. Kann aktiviert werden, um bestimmte Anforderungen des Common Criteria Mobile Device Fundamentals Protection Profile (MDFPP) zu erfüllen.

Verworfene Produkte/Funktionen

autoTimeRequiredist jetzt veraltet, nachdem bestimmte automatische Zeitsteuerungen in Android 11 eingestellt wurden. Verwenden Sie stattdessenAutoDateAndTimeZone.- Die folgenden

LocationMode-Optionen sind jetzt veraltet, da sie in Android 9 eingestellt wurden:HIGH_ACCURACY,SENSORS_ONLY,BATTERY_SAVINGundOFF. Verwenden Sie stattdessenLOCATION_ENFORCED,LOCATION_DISABLEDundLOCATION_USER_CHOICE.

Oktober 2020

Android Device Policy

RELINQUISH_OWNERSHIPwurde als neuer Typ von Gerätebefehl hinzugefügt. Wenn Administratoren Arbeitsprofile bereitstellen, können sie die Eigentumsrechte für unternehmenseigene Geräte an Mitarbeiter übertragen. Dabei wird das Arbeitsprofil gelöscht und alle Geräterichtlinien werden auf den Werkszustand zurückgesetzt, während die privaten Daten erhalten bleiben. Dadurch verliert die IT das Eigentum an dem Gerät jetzt und in Zukunft und sollte nicht erwarten, dass das Gerät neu registriert wird. Wenn Sie ein Gerät auf die Werkseinstellungen zurücksetzen möchten, ohne die Inhaberschaft zu verlieren, verwenden Sie stattdessen die Methodedevices.delete.

August 2020

Android Management API

-

Verbesserungen am Arbeitsprofil auf unternehmenseigenen Geräten wurden in der Android 11 Developer Preview angekündigt. Die Android Management API unterstützt diese Verbesserungen für Geräte mit Android 8.0 oder höher. Unternehmen können Geräte mit Arbeitsprofil jetzt als unternehmenseigen kennzeichnen. So können sie das Arbeitsprofil eines Geräts, Richtlinien für die private Nutzung und bestimmte geräteübergreifende Einstellungen verwalten und gleichzeitig den Datenschutz im privaten Profil wahren.

- Einen allgemeinen Überblick über die Verbesserungen des Arbeitsprofils finden Sie unter Arbeitsprofil: der neue Standard für den Datenschutz von Mitarbeitern.

- Hier erfahren Sie, wie Sie ein Arbeitsprofil auf einem unternehmenseigenen Gerät einrichten.

- Eine Beispielrichtlinie für ein unternehmenseigenes Gerät mit Arbeitsprofil finden Sie unter Geräte mit Arbeitsprofilen.

blockScopewurde zublockActionhinzugefügt. MitblockScopekönnen Sie angeben, ob eine Blockierungsaktion für ein gesamtes unternehmenseigenes Gerät oder nur für das zugehörige Arbeitsprofil gilt.

connectedWorkAndPersonalAppwurde zuapplicationPolicyhinzugefügt. Ab Android 11 können einige wichtige Apps eine Verbindung zwischen dem Arbeits- und dem privaten Profil eines Geräts herstellen. Durch das Verknüpfen einer App über verschiedene Profile können Sie Nutzern eine einheitlichere Nutzung ermöglichen. Wenn Nutzer beispielsweise eine Kalender-App verknüpfen, können sie ihre geschäftlichen und privaten Termine zusammen sehen.Einige Apps, z. B. die Google Suche, sind möglicherweise standardmäßig mit dem Gerät verknüpft. Eine Liste der verbundenen Apps auf einem Gerät finden Sie unter Einstellungen > Datenschutz > Verknüpfte private und geschäftliche Apps.

Mit

connectedWorkAndPersonalAppkönnen Sie verbundene Apps zulassen oder nicht zulassen. Wenn eine App profilübergreifend verbunden werden darf, hat der Nutzer nur die Option, die App zu verbinden. Nutzer können die Verbindung zu Apps jederzeit trennen.systemUpdateInfowurdedeviceshinzugefügt, um Informationen zu ausstehenden Systemupdates zu melden.

Juli 2020

Android Device Policy

- [23. Juli] Kleinere Fehlerkorrekturen

Juni 2020

Android Device Policy

- [17. Juni] Kleinere Fehlerkorrekturen.

Mai 2020

Android Device Policy

- [12. Mai] Kleinere Fehlerkorrekturen.

April 2020

Android Device Policy

- [14. April] Kleinere Fehlerkorrekturen.

März 2020

Android Device Policy

- [16. März] Kleinere Fehlerkorrekturen.

Februar 2020

Android Device Policy

- [24. Februar] Kleinere Fehlerkorrekturen.

Januar 2020

Android Device Policy

- [15. Januar] Kleinere Fehlerkorrekturen.

Dezember 2019

Android Management API

- Es gibt eine neue Richtlinie zum Blockieren nicht vertrauenswürdiger Apps (Apps aus unbekannten Quellen). Mit

advancedSecurityOverrides.untrustedAppsPolicykönnen Sie Folgendes tun:- Installation nicht vertrauenswürdiger Apps geräteübergreifend blockieren (einschließlich Arbeitsprofile).

- Nur die Installation nicht vertrauenswürdiger Apps in einem Arbeitsprofil blockieren.

- Installation nicht vertrauenswürdiger Apps geräteübergreifend zulassen.

- Mit

requirePasswordUnlockkann jetzt ein Zeitlimit für die Verwendung von nicht sicheren Methoden zur Aufhebung der Displaysperre (z.B. Fingerabdruck und Gesichtserkennung) auf einem Gerät oder Arbeitsprofil erzwungen werden. Nach Ablauf des Zeitlimits muss ein Nutzer eine starke Form der Authentifizierung (Passwort, PIN, Muster) verwenden, um ein Gerät oder Arbeitsprofil zu entsperren. kioskCustomizationhinzugefügt zur Unterstützung der Möglichkeit, die folgenden System-UI-Funktionen auf Geräten im Kioskmodus zu aktivieren oder zu deaktivieren:- Globale Aktionen, die über die Ein/Aus-Taste gestartet werden (siehe

powerButtonActions). - Systeminformationen und Benachrichtigungen (siehe

statusBar). - Schaltflächen für Startbildschirm und Übersicht (siehe

systemNavigation). - Statusleiste (siehe

statusBar). - Fehlerdialogfelder für abgestürzte oder nicht reagierende Apps (siehe

systemErrorWarnings).

- Globale Aktionen, die über die Ein/Aus-Taste gestartet werden (siehe

- Die Richtlinie

freezePeriodwurde hinzugefügt, um das jährliche Blockieren von Systemupdates während eines bestimmten Freeze-Zeitraums zu unterstützen. - In

devices.deleteist ein neuer Parameter verfügbar: MitwipeReasonMessagekönnen Sie eine kurze Nachricht angeben, die einem Nutzer angezeigt wird, bevor das Arbeitsprofil von seinem privaten Gerät gelöscht wird.

Verworfene Produkte/Funktionen

installUnknownSourcesAllowed ist jetzt als eingestellt markiert.

Der Support für die Richtlinie wird bis zum 2. Quartal 2020 für Nutzer fortgesetzt, die die Android Management API vor dem 19. Dezember 2019 um 14:00 Uhr GMT aktiviert haben.

Die Richtlinie wird für Nutzer, die die API nach diesem Datum aktiviert haben, nicht unterstützt.

advancedSecurityOverrides.untrustedAppsPolicy ersetzt installUnknownSourcesAllowed.

In der Tabelle unten finden Sie eine Zuordnung zwischen den beiden Richtlinien. Entwickler sollten ihre Lösungen so schnell wie möglich* an die neue Richtlinie anpassen.

| installUnknownSourcesAllowed | advancedSecurityOverrides.untrustedAppsPolicy |

|---|---|

TRUE |

ALLOW_INSTALL_DEVICE_WIDE |

FALSE |

ALLOW_INSTALL_IN_PERSONAL_PROFILE_ONLYHinweis:Gilt für alle Gerätetypen (Arbeitsprofile und vollständig verwaltete Geräte). Da vollständig verwaltete Geräte kein privates Profil haben, werden nicht vertrauenswürdige Apps auf dem gesamten Gerät blockiert. Wenn Sie nicht vertrauenswürdige Apps auf einem Gerät mit Arbeitsprofil blockieren möchten, verwenden Sie stattdessen |

untrustedAppsPolicy (DISALLOW_INSTALL) wird nicht angewendet, wenn untrustedAppsPolicy auf UNTRUSTED_APPS_POLICY_UNSPECIFIED gesetzt ist oder die Richtlinie nicht angegeben ist. Wenn Sie nicht vertrauenswürdige Apps auf einem gesamten Gerät blockieren möchten, müssen Sie die Richtlinie explizit auf DISALLOW_INSTALL festlegen.

November 2019

Android Device Policy

- [27. November] Kleinere Fehlerkorrekturen.

Oktober 2019

Android Management API

- Mit den neuen

IframeFeature-Optionen können Sie angeben, welche Funktionen des iFrame von Managed Google Play in Ihrer Konsole aktiviert/deaktiviert werden sollen.

Android Device Policy

- [16. Oktober] Kleinere Fehlerkorrekturen und Leistungsoptimierung.

4. September 2019

Funktionen

- Mit der Ressource

policieskönnen jetzt geschlossene App-Releases (geschlossene App-Tracks) verteilt werden, sodass Organisationen Vorabversionen von Apps testen können. Weitere Informationen finden Sie unter Apps für geschlossene Tests bereitstellen. permittedAccessibilityServiceswurde zupolicieshinzugefügt. Damit können Sie Folgendes tun:- alle Bedienungshilfen, die nicht zum System gehören, auf einem Gerät nicht zulassen oder

- nur bestimmten Apps Zugriff auf diese Dienste gewähren.

6. August 2019

Funktionen

- Die Android Management API bewertet jetzt die Sicherheit eines Geräts und meldet Ergebnisse in Geräteberichten (unter

securityPosture).securityPosturegibt den Sicherheitsstatus eines Geräts zurück (POSTURE_UNSPECIFIED,SECURE,AT_RISKoderPOTENTIALLY_COMPROMISED), wie er von SafetyNet und anderen Prüfungen bewertet wurde. Außerdem werden Details zu allen erkannten Sicherheitsrisiken zurückgegeben, die Sie über Ihre Verwaltungskonsole an Kunden weitergeben können.Damit diese Funktion für ein Gerät aktiviert werden kann, muss in der zugehörigen Richtlinie mindestens ein Feld aus

statusReportingSettingsaktiviert sein.

2. Juli 2019

Funktionen

- Damit Sie unterscheiden können, ob eine App über

launchAppinsetupActionsgestartet wird, enthält die Aktivität, die zuerst als Teil der App gestartet wird, jetzt das boolesche Intent-Extracom.google.android.apps.work.clouddpc.EXTRA_LAUNCHED_AS_SETUP_ACTION(auftruegesetzt). Mit diesem Extra können Sie Ihre App anpassen, je nachdem, ob sie überlaunchAppoder von einem Nutzer gestartet wird.

31. Mai 2019

Wartungsrelease

- Kleinere Fehlerkorrekturen und Leistungsoptimierung.

7. Mai 2019

Funktionen

policyEnforcementRuleswurde hinzugefügt, umcomplianceRuleszu ersetzen, das eingestellt wurde. Weitere Informationen finden Sie im oben stehenden Hinweis zur Einstellung.- Es wurden neue APIs zum Erstellen und Bearbeiten von Web-Apps hinzugefügt. Weitere Informationen finden Sie unter Web-Apps unterstützen.

Nutzererfahrung

Android Device Policy:Das Symbol der App wird auf Geräten nicht mehr angezeigt. Nutzer können die Richtlinienseite, die zuvor über das Symbol aufgerufen wurde, weiterhin aufrufen:

- Vollständig verwaltete Geräte: „Einstellungen“ > „Google“ > „Geräterichtlinie“

- Geräte mit Arbeitsprofilen: „Einstellungen“ > „Google“ > „Arbeit“ > „Geräterichtlinie“

- Alle Geräte: Google Play Store App > Android Device Policy

16. April 2019

- Die Android Device Policy ist jetzt in Südkorea verfügbar.

21. März 2019

Funktionen

- Wir haben

devicesneue Metadaten hinzugefügt, darunter alternative Seriennummern. - Die Anzahl der Apps mit

installTypeREQUIRED_FOR_SETUPist jetzt auf fünf pro Richtlinie begrenzt. So wird eine optimale Nutzererfahrung bei der Bereitstellung von Geräten und Arbeitsprofilen gewährleistet.

12. Februar 2019

Nutzererfahrung

- Android Device Policy:Es wurden verbesserte Meldungen zur Nichteinhaltung hinzugefügt, damit Nutzer ihre Geräte wieder in einen konformen Zustand versetzen können. Außerdem werden sie informiert, wenn dies nicht möglich ist.

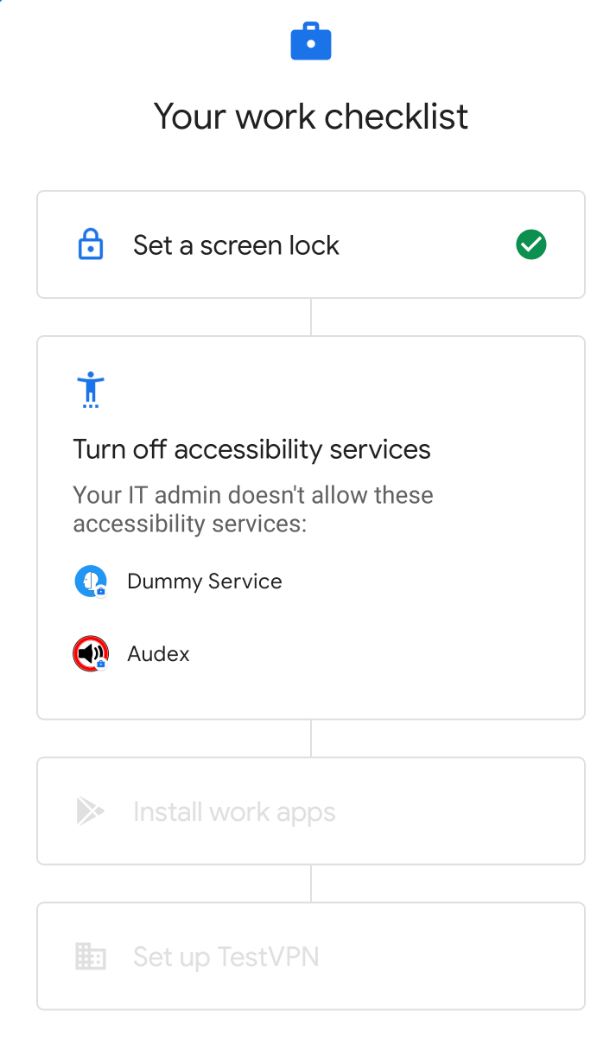

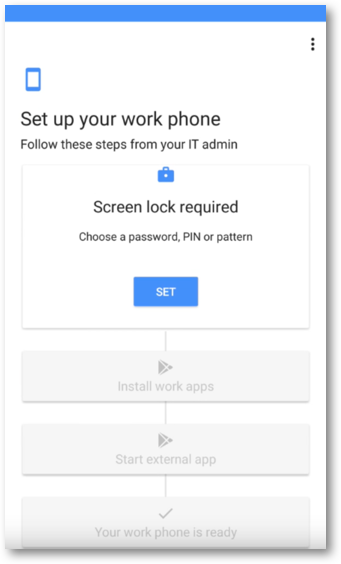

- Android Device Policy:Nachdem ein Registrierungstoken registriert wurde, werden Nutzer in einer neuen Einrichtungsanleitung durch die Schritte geführt, die gemäß ihrer Richtlinie erforderlich sind, um die Konfiguration ihres Geräts oder Arbeitsprofils abzuschließen.

Abbildung 1. Geführte Einrichtung.

Funktionen

- Neues Feld zu

installTypehinzugefügtREQUIRED_FOR_SETUP: Wenn „true“, muss die App installiert werden, bevor die Einrichtung des Geräts oder Arbeitsprofils abgeschlossen ist. Hinweis:Wenn die App aus irgendeinem Grund nicht installiert ist (z.B. Inkompatibilität, geografische Verfügbarkeit, schlechte Netzwerkverbindung), wird die Einrichtung nicht abgeschlossen.

SetupActionwurde zupolicieshinzugefügt. MitSetupActionkönnen Sie festlegen, dass eine App während der Einrichtung gestartet wird, damit ein Nutzer sein Gerät weiter konfigurieren kann. Weitere Informationen finden Sie unter App während der Einrichtung starten.- Für Unternehmen, in denen Statusberichte aktiviert sind, werden neue Geräteberichte jetzt sofort nach einem fehlgeschlagenen Versuch ausgegeben, ein Gerät oder Arbeitsprofil zu entsperren.

Verworfene Produkte/Funktionen

- In

policieswurdewifiConfigsLockdownEnabledeingestellt. In der Richtlinie angegebene WLANs können jetzt standardmäßig nicht mehr geändert werden. Wenn Sie sie bearbeitbar machen möchten, setzen SiewifiConfigDisabledauf „false“.

10. Dezember 2018

Funktionen

- Unterstützung für Geräte mit Arbeitsprofil für die Bereitstellungsmethode Anmelde-URL hinzugefügt. Geräteinhaber mit Arbeitsprofil können sich jetzt mit ihren Unternehmensanmeldedaten anmelden, um die Bereitstellung abzuschließen.

Nutzererfahrung

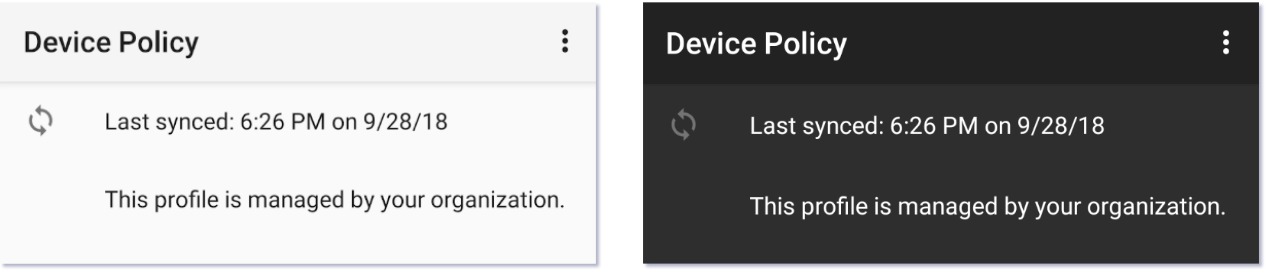

Unterstützung für den dunklen Modus in der Android Device Policy hinzugefügt Der dunkle Modus ist ein Anzeigedesign, das in Android 9 Pie verfügbar ist. Es kann unter Einstellungen > Display > Erweitert > Gerätedesign > Dunkel aktiviert werden.

Abbildung 1. (L) Normaler Anzeigemodus (R) Dunkler Modus

2. November 2018

Funktionen

- Für vollständig verwaltete Geräte ist eine neue Registrierungsmethode verfügbar. Bei dieser Methode wird eine Anmelde-URL verwendet, über die Nutzer aufgefordert werden, ihre Anmeldedaten einzugeben. So können Sie eine Richtlinie zuweisen und die Geräte der Nutzer basierend auf ihrer Identität bereitstellen.

- Unterstützung für das iFrame für verwaltete Konfigurationen wurde hinzugefügt. Das ist eine Benutzeroberfläche, die Sie Ihrer Konsole hinzufügen können, damit IT-Administratoren verwaltete Konfigurationen festlegen und speichern können. Der iFrame gibt für jede gespeicherte Konfiguration eine eindeutige

mcmIdzurück, die Siepolicieshinzufügen können. passwordPoliciesundPasswordPolicyScopewurden zupolicieshinzugefügt:- Mit

passwordPolicieswerden die Passwortanforderungen für den angegebenen Bereich (Gerät oder Arbeitsprofil) festgelegt. - Wenn

PasswordPolicyScopenicht angegeben ist, ist der StandardbereichSCOPE_PROFILEfür Geräte mit Arbeitsprofil undSCOPE_DEVICEfür vollständig verwaltete oder dedizierte Geräte. passwordPoliciesüberschreibtpasswordRequirements, wennPasswordPolicyScopenicht angegeben ist (Standard) oderPasswordPolicyScopeauf denselben Bereich wiepasswordRequirementsfestgelegt ist.

- Mit

20. September 2018

Diverse Fehlerkorrekturen

- Es wurde ein Problem behoben, bei dem Kioskgeräte nach der Bereitstellung für eine Teilmenge von Richtlinienkonfigurationen fälschlicherweise als nicht konform angezeigt wurden.

28. August 2018

Funktionen

Updates zur Unterstützung der Bereitstellung und Verwaltung von Arbeitsprofilen und vollständig verwalteten Geräten:

- Für Arbeitsprofile sind neue Bereitstellungsmethoden verfügbar:

- Stellen Sie den Nutzern einen Registrierungstoken-Link zur Verfügung.

- Gehen Sie zu den Einstellungen > Google > Arbeitsprofil einrichten.

enrollmentTokenswurden neue Felder hinzugefügt.oneTimeOnly: Wenn „true“ festgelegt ist, läuft das Registrierungstoken nach der ersten Verwendung ab.userAccountIdentifier: Gibt ein bestimmtes verwaltetes Google Play-Konto an.- Nicht angegeben: Die API erstellt bei jeder Registrierung eines Geräts mit dem Token im Hintergrund ein neues Konto.

- Falls angegeben: Die API verwendet das angegebene Konto jedes Mal, wenn ein Gerät mit dem Token registriert wird. Sie können dasselbe Konto für mehrere Tokens angeben. Weitere Informationen finden Sie unter Nutzer angeben.

managementMode(schreibgeschützt) wurde zudeviceshinzugefügt.- Geräte mit Arbeitsprofilen:

managementModeist aufPROFILE_OWNERfestgelegt. - Zweckbestimmte Geräte und vollständig verwaltete Geräte:

managementModeist aufDEVICE_OWNERfestgelegt.

- Geräte mit Arbeitsprofilen:

Aktualisierungen der policies-Ressource zur Verbesserung der App-Verwaltungsfunktionen:

- Das neue Feld

playStoreModewurde hinzugefügt.WHITELIST(Standard): Nur Apps, die der Richtlinie hinzugefügt wurden, sind im Arbeitsprofil oder auf dem verwalteten Gerät verfügbar. Alle Apps, die nicht den Richtlinien entsprechen, sind nicht verfügbar und werden deinstalliert, wenn sie zuvor installiert waren.BLACKLIST: Apps, die der Richtlinie hinzugefügt wurden, sind nicht verfügbar. Alle anderen bei Google Play aufgeführten Apps sind verfügbar.

BLOCKEDwurde als InstallType-Option hinzugefügt, wodurch eine App nicht installiert werden kann. Wenn die App bereits installiert ist, wird sie deinstalliert.- Sie können „installType“

BLOCKEDzusammen mitplayStoreModeBLACKLISTverwenden, um zu verhindern, dass auf einem verwalteten Gerät oder in einem Arbeitsprofil bestimmte Apps installiert werden.

- Sie können „installType“

Nutzererfahrung

- Die Einstellungen der Android Device Policy App wurden aktualisiert, um den Geräteeinstellungen zu entsprechen.

12. Juli 2018

Nutzererfahrung

- Die Seiten „Status“ und „Gerätedetails“ in der Android Device Policy App wurden zu einer einzigen Seite zusammengeführt.

- Die Benutzeroberfläche für die Einrichtung wurde an den Android-Einrichtungsassistenten angepasst.

Funktionen

- PermissionGrants auf Richtlinienebene hinzugefügt. Sie können Laufzeitberechtigungen jetzt auf vier Ebenen steuern:

- Global für alle Apps:Legen Sie „defaultPermissionPolicy“ auf Richtlinienebene fest.

- Pro Berechtigung für alle Apps:Legen Sie „permissionGrant“ auf Richtlinienebene fest.

- Pro App für alle Berechtigungen:Legen Sie „defaultPermissionPolicy“ in ApplicationPolicy fest.

- Pro App und Berechtigung:Legen Sie „permissionGrant“ in ApplicationPolicy fest.

- Wenn Sie ein Gerät auf die Werkseinstellungen zurücksetzen, können Sie mit dem neuen WipeDataFlag Folgendes tun:

WIPE_EXTERNAL_STORAGE: Löscht den externen Speicher des Geräts (z.B. SD-Karten).PRESERVE_RESET_PROTECTION_DATA: Daten zum Schutz für zurückgesetzte Geräte auf dem Gerät speichern. Dieses Flag sorgt dafür, dass nur ein autorisierter Nutzer ein Gerät wiederherstellen kann, wenn es beispielsweise verloren gegangen ist. Hinweis:Aktivieren Sie diese Funktion nur, wenn SiefrpAdminEmails[]in der Richtlinie festgelegt haben.

Diverse Fehlerkorrekturen

- Ein Problem wurde behoben, bei dem Android Device Policy den Modus „Aufgabe sperren“ beendete, wenn im Vordergrund aktualisiert wurde.

25. Mai 2018

Nutzererfahrung

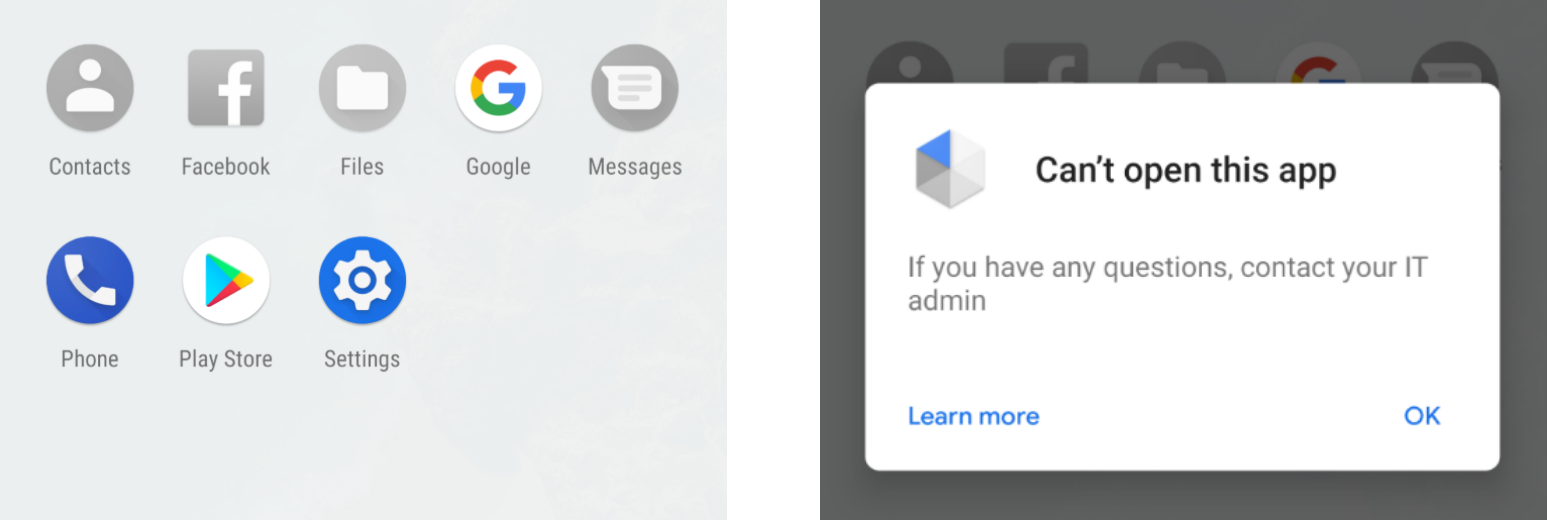

- Auf Geräten mit Android 7.0 und höher werden Symbole für deaktivierte Apps nicht mehr im Launcher ausgeblendet, sondern grau dargestellt:

Funktionen

policieswurde aktualisiert und unterstützt jetzt die folgenden Funktionen zur Zertifikatsverwaltung:- Automatisches Gewähren des Zertifikatszugriffs für Apps.

- Delegieren aller Zertifikatsverwaltungsfunktionen, die von der Android Device Policy unterstützt werden, an eine andere App (siehe

CERT_INSTALL).

- Einzelne Apps können jetzt unabhängig von Compliance-Regeln in ApplicationPolicy deaktiviert werden (

disabledauftruesetzen). - System-Apps können jetzt deaktiviert werden.

- Anwendungsberichte wurden zu

deviceshinzugefügt. Für jede verwaltete App, die auf einem Gerät installiert ist, enthält der Bericht den Paketnamen, die Version, die Installationsquelle und andere detaillierte Informationen. Setzen SieapplicationReportsEnabledin der Richtlinie des Geräts auftrue, um die Funktion zu aktivieren. -

enterpriseswurde aktualisiert und enthält jetzt Nutzungsbedingungen. Die Nutzungsbedingungen eines Unternehmens werden auf Geräten während der Bereitstellung angezeigt.

Diverse Fehlerkorrekturen

- Der Bereitstellungsvorgang wurde aktualisiert, um den Zugriff auf Einstellungen zu deaktivieren, es sei denn, der Zugriff ist zum Abschließen der Einrichtung erforderlich (z.B. zum Erstellen eines Sicherheitscodes).

3. April 2018

Nutzererfahrung

- Das Design der Android Device Policy App und der Gerätebereitstellungsprozess wurden aktualisiert, um die Nutzerfreundlichkeit insgesamt zu verbessern.

Funktionen

- Unterstützung für Direct Boot hinzugefügt, sodass Sie Android-Geräte mit Android 7.0 oder höher, die seit dem letzten Neustart nicht entsperrt wurden, per Fernzugriff löschen können.

- Der

policies-Ressource wurde die Einstellung Standortmodus hinzugefügt, mit der Sie den Modus für die Standortgenauigkeit auf einem verwalteten Gerät konfigurieren können. - Der Ressource

Commandwurde ein Fehlerantwortfeld hinzugefügt.

Diverse Fehlerkorrekturen

- Die Bereitstellungsleistung wurde verbessert.

- Complianceberichte werden jetzt sofort nach der Bereitstellung eines Geräts generiert. Informationen zum Konfigurieren eines Unternehmens, damit es Compliance-Berichte erhält, finden Sie unter Benachrichtigungen mit Details zur Nichteinhaltung erhalten.

Bekannte Probleme

- Die Einstellungen für den Sperrbildschirm stürzen auf LG-Geräten mit Android 8.0 oder höher (z.B. LG V30) ab, die von der Android Device Policy verwaltet werden.

14. Februar 2018

Nutzererfahrung

- Der Validierungstext für das Feld „code“ wurde aktualisiert. Er wird angezeigt, wenn ein Nutzer einen QR-Code manuell eingibt, um ein Gerät zu registrieren.

Funktionen

- Sie können jetzt eine Richtlinie festlegen, mit der automatisch installierte Apps automatisch aktualisiert werden, wenn sie eine bestimmte Mindestversion nicht erfüllen. In

ApplicationPolicy:

- Setzen Sie

installTypeaufFORCE_INSTALLED. - Geben Sie eine

minimumVersionCodean.

- Setzen Sie

- Die Ressource Geräte wurde mit neuen Feldern aktualisiert, die Informationen enthalten, die für IT-Administratoren nützlich sein können, z. B. den Namen des Mobilfunkanbieters des Geräts (weitere Informationen finden Sie unter NetworkInfo), ob das Gerät verschlüsselt ist und ob „Apps überprüfen“ aktiviert ist (weitere Informationen finden Sie unter DeviceSettings).

Diverse Fehlerkorrekturen

- Die Befehle

RESET_PASSWORDundLOCKfunktionieren jetzt mit Geräten mit Android 8.0 Oreo. - Ein Problem wurde behoben, bei dem DeviceSettings nicht ausgefüllt wurde.

- Ein Problem mit der Verarbeitung der

stayOnPluggedModes-Richtlinie wurde behoben.

12. Dezember 2017

Funktionen

- Android Device Policy unterstützt jetzt einen einfachen Kiosk-Launcher , der über eine Richtlinie aktiviert werden kann. Der Launcher sperrt ein Gerät für eine Reihe vordefinierter Apps und blockiert den Nutzerzugriff auf die Geräteeinstellungen. Die angegebenen Apps werden auf einer einzigen Seite in alphabetischer Reihenfolge angezeigt. Wenn Sie einen Fehler melden oder eine Funktion anfordern möchten, tippen Sie im Launcher auf das Feedbacksymbol.

- Die Geräteeinrichtung wurde mit einer neuen Wiederholungslogik aktualisiert. Wenn ein Gerät während der Einrichtung neu gestartet wird, wird der Bereitstellungsprozess jetzt an der Stelle fortgesetzt, an der er unterbrochen wurde.

- Die folgenden neuen Richtlinien sind jetzt verfügbar. Weitere Informationen finden Sie in der API-Referenz:

keyguardDisabledFeaturesaccountTypesWithManagementDisabledinstallAppsDisabledmountPhysicalMediaDisableduninstallAppsDisabledbluetoothContactSharingDisabledshortSupportMessagelongSupportMessagebluetoothConfigDisabledcellBroadcastsConfigDisabledcredentialsConfigDisabledmobileNetworksConfigDisabledtetheringConfigDisabledvpnConfigDisabledcreateWindowsDisablednetworkResetDisabledoutgoingBeamDisabledoutgoingCallsDisabledsmsDisabledusbFileTransferDisabledensureVerifyAppsEnabledpermittedInputMethodsrecommendedGlobalProxysetUserIconDisabledsetWallpaperDisabledalwaysOnVpnPackagedataRoamingDisabledbluetoothDisabled - Das Ziel-SDK der Android Device Policy wurde auf Android 8.0 Oreo aktualisiert.

Fehlerkorrekturen

- Die Anzeige der Netzwerkauswahl kann jetzt übersprungen werden, wenn beim Starten keine Verbindung hergestellt werden kann. Wenn Sie die Netzwerkauswahl beim Start aktivieren möchten, verwenden Sie die Richtlinie

networkEscapeHatchEnabled.