ประเภทการลิงก์ "คล่องตัว" ของ Google Sign-In ที่ใช้ OAuth จะเพิ่ม Google Sign-In นอกเหนือจากการลิงก์บัญชีที่ใช้ OAuth ซึ่งจะช่วยให้ผู้ใช้ Google ลิงก์ด้วยเสียงได้อย่างราบรื่น และยังช่วยให้ผู้ใช้ที่ลงทะเบียนบริการของคุณด้วยข้อมูลประจำตัวที่ไม่ใช่ของ Google สามารถลิงก์บัญชีได้ด้วย

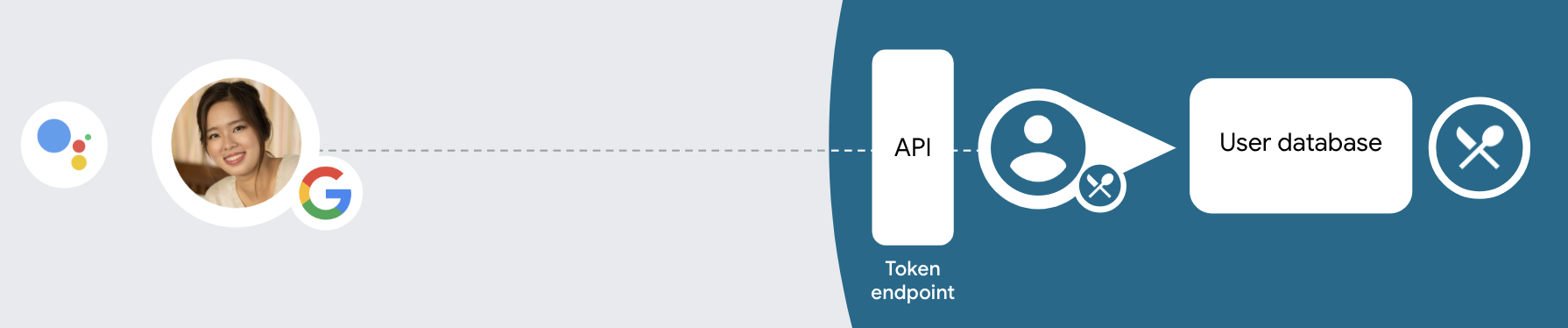

การลิงก์ประเภทนี้เริ่มต้นด้วยการลงชื่อเข้าใช้ด้วย Google ซึ่งช่วยให้คุณตรวจสอบได้ว่ามีข้อมูลโปรไฟล์ Google ของผู้ใช้ในระบบหรือไม่ หากไม่พบข้อมูลของผู้ใช้ในระบบของคุณ ระบบจะเริ่มขั้นตอน OAuth มาตรฐาน นอกจากนี้ ผู้ใช้ยังเลือกสร้างบัญชีใหม่โดยใช้ข้อมูลโปรไฟล์ Google ได้ด้วย

หากต้องการลิงก์บัญชีด้วยการลิงก์ประเภทที่ปรับปรุงแล้ว ให้ทำตามขั้นตอนทั่วไปต่อไปนี้

- ก่อนอื่น ให้ขอความยินยอมจากผู้ใช้เพื่อเข้าถึงโปรไฟล์ Google ของผู้ใช้

- ใช้ข้อมูลในโปรไฟล์เพื่อระบุตัวผู้ใช้

- หากไม่พบผู้ใช้ Google ที่ตรงกันในระบบการตรวจสอบสิทธิ์

ขั้นตอนจะดำเนินต่อโดยขึ้นอยู่กับว่าคุณได้กำหนดค่าโปรเจ็กต์ Actions

ใน Actions Console เพื่ออนุญาตให้สร้างบัญชีผู้ใช้ผ่านเสียงหรือเฉพาะใน

เว็บไซต์ของคุณหรือไม่

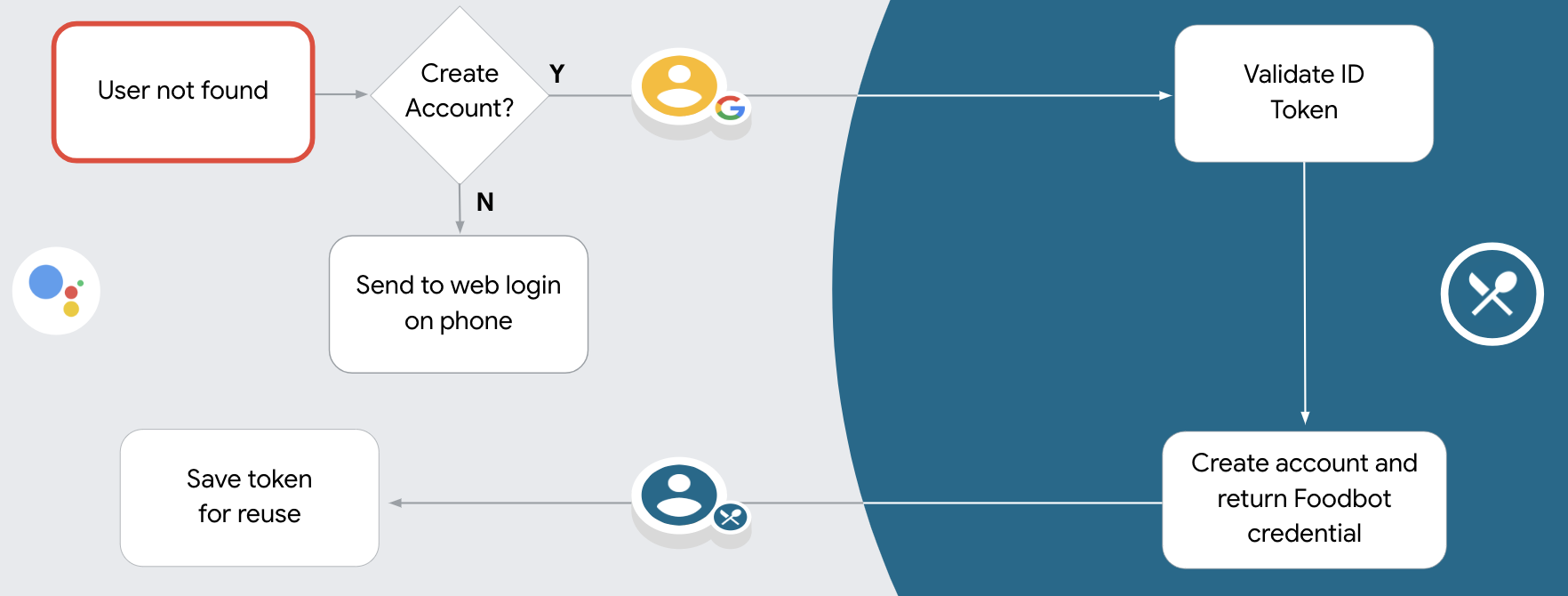

- หากอนุญาตให้สร้างบัญชีผ่านเสียง ให้ตรวจสอบโทเค็น รหัสที่ได้รับจาก Google จากนั้นคุณจะสร้างผู้ใช้ตาม ข้อมูลโปรไฟล์ที่มีอยู่ในโทเค็นรหัสได้

- หากคุณไม่อนุญาตให้สร้างบัญชีผ่านเสียง ระบบจะโอนผู้ใช้ไปยัง เบราว์เซอร์ที่ผู้ใช้สามารถโหลดหน้าการให้สิทธิ์และทําตามขั้นตอนการสร้าง ผู้ใช้ให้เสร็จสมบูรณ์

รองรับการสร้างบัญชีผ่านเสียง

หากคุณอนุญาตให้สร้างบัญชีผู้ใช้ผ่านเสียง Assistant จะถามผู้ใช้ว่าต้องการทำสิ่งต่อไปนี้หรือไม่

- สร้างบัญชีใหม่ในระบบโดยใช้ข้อมูลบัญชี Google ของผู้ใช้ หรือ

- ลงชื่อเข้าใช้ระบบการตรวจสอบสิทธิ์ด้วยบัญชีอื่นหากมีบัญชีที่ไม่ใช่ของ Google อยู่แล้ว

เราขอแนะนำให้เปิดใช้การสร้างบัญชีผ่านเสียงหากคุณต้องการลด ความซับซ้อนของขั้นตอนการสร้างบัญชี ผู้ใช้จะต้องออกจากขั้นตอนการสนทนาด้วยเสียง ก็ต่อเมื่อต้องการลงชื่อเข้าใช้โดยใช้บัญชีที่ไม่ใช่ของ Google ที่มีอยู่

ไม่อนุญาตให้สร้างบัญชีผ่านเสียง

หากคุณไม่อนุญาตให้สร้างบัญชีผู้ใช้ผ่านเสียง Assistant จะเปิด URL ไปยัง เว็บไซต์ที่คุณระบุไว้สำหรับการตรวจสอบสิทธิ์ผู้ใช้ หากการโต้ตอบเกิดขึ้นในอุปกรณ์ที่ไม่มีหน้าจอ Assistant จะนำผู้ใช้ไปยังโทรศัพท์เพื่อดำเนินการขั้นตอนการลิงก์บัญชีต่อ

เราขอแนะนำให้ไม่อนุญาตการสร้างในกรณีต่อไปนี้

คุณไม่ต้องการอนุญาตให้ผู้ใช้ที่มีบัญชีที่ไม่ใช่ของ Google สร้างบัญชีผู้ใช้ใหม่ และต้องการให้ผู้ใช้ลิงก์กับบัญชีผู้ใช้ที่มีอยู่ในระบบการตรวจสอบสิทธิ์ของคุณแทน ตัวอย่างเช่น หากคุณมีโปรแกรมสะสมคะแนน คุณอาจต้องตรวจสอบว่าผู้ใช้จะไม่สูญเสียคะแนนที่สะสมไว้ในบัญชีที่มีอยู่

คุณต้องควบคุมขั้นตอนการสร้างบัญชีได้อย่างเต็มที่ เช่น คุณอาจ ไม่อนุญาตให้สร้างหากต้องการแสดงข้อกำหนดในการให้บริการแก่ผู้ใช้ในระหว่าง การสร้างบัญชี

ใช้การลิงก์ "สตรีมไลน์" ของ Google Sign-In ที่ใช้ OAuth

บัญชีจะลิงก์กับขั้นตอน OAuth 2.0 ซึ่งเป็นมาตรฐานอุตสาหกรรม Actions on Google รองรับขั้นตอนโดยนัยและขั้นตอนรหัสการให้สิทธิ์

เพื่อให้การตรวจสอบเป็นไปอย่างราบรื่นในขั้นตอนการเขียนโค้ดแบบโดยนัย Google จะเปิดปลายทางการให้สิทธิ์ในเบราว์เซอร์ของผู้ใช้ เมื่อลงชื่อเข้าใช้สําเร็จ คุณจะส่งคืนโทเค็นเพื่อการเข้าถึงที่ใช้ได้นานแก่ Google ตอนนี้โทเค็นเพื่อการเข้าถึงนี้รวมอยู่ในคําขอทุกรายการที่ส่งจาก Assistant ไปยังการดําเนินการของคุณแล้ว

ในกระบวนการรหัสการให้สิทธิ์ คุณต้องมีปลายทาง 2 จุด ได้แก่

- ปลายทางการให้สิทธิ์ ซึ่งมีหน้าที่นําเสนอ UI การลงชื่อเข้าใช้แก่ผู้ใช้ที่ไม่ได้ลงชื่อเข้าใช้ และยินยอมให้มีการเข้าถึงการเข้าถึงที่ขอในรูปของรหัสการให้สิทธิ์ระยะสั้น

- ปลายทางของการแลกเปลี่ยนโทเค็นที่มีหน้าที่รับผิดชอบการแลกเปลี่ยน 2 ประเภท ได้แก่

- แลกเปลี่ยนรหัสการให้สิทธิ์สําหรับโทเค็นการรีเฟรชที่ใช้ได้นานและโทเค็นเพื่อการเข้าถึงที่ใช้ได้นาน การแลกเปลี่ยนนี้จะเกิดขึ้นเมื่อผู้ใช้เข้าสู่ กระบวนการเชื่อมโยงบัญชี

- แลกเปลี่ยนโทเค็นการรีเฟรชที่ใช้ได้นานกับโทเค็นเพื่อการเข้าถึงที่ใช้ได้ในระยะสั้น Exchange นี้จะเกิดขึ้นเมื่อ Google ต้องการโทเค็นเพื่อการเข้าถึงใหม่เนื่องจากโทเค็นหมดอายุ

แม้ว่าขั้นตอนการใช้รหัสโดยนัยจะง่ายกว่า Google ขอแนะนําว่าโทเค็นเพื่อการเข้าถึงที่ออกโดยใช้โฟลว์โดยนัยไม่มีวันหมดอายุ เนื่องจากการใช้การหมดอายุของโทเค็นด้วยขั้นตอนโดยนัยบังคับให้ผู้ใช้ลิงก์บัญชีอีกครั้ง หากคุณต้องการใช้การหมดอายุของโทเค็นด้วยเหตุผลด้านความปลอดภัย คุณควรพิจารณาการใช้ขั้นตอนการตรวจสอบสิทธิ์แทน

กำหนดค่าโปรเจ็กต์

หากต้องการกำหนดค่าโปรเจ็กต์ให้ใช้การลิงก์ที่ปรับปรุงแล้ว ให้ทำตามขั้นตอนต่อไปนี้

- เปิดคอนโซล Actions แล้วเลือกโปรเจ็กต์ที่ต้องการใช้

- คลิกแท็บพัฒนา แล้วเลือกการลิงก์บัญชี

- เปิดสวิตช์ข้างการลิงก์บัญชี

- ในส่วนการสร้างบัญชี ให้เลือกใช่

ในประเภทการลิงก์ ให้เลือก OAuth และการลงชื่อเข้าใช้ด้วยบัญชี Google และโดยนัย

ในข้อมูลลูกค้า ให้ทำดังนี้

- กำหนดค่าให้กับรหัสไคลเอ็นต์ที่ Actions ของคุณออกให้กับ Google เพื่อระบุ คำขอที่มาจาก Google

- แทรก URL สำหรับปลายทางการให้สิทธิ์และการแลกเปลี่ยนโทเค็น

คลิกบันทึก

ติดตั้งใช้งานเซิร์ฟเวอร์ OAuth

为了支持 OAuth 2.0 隐式流程,您的服务会进行授权 端点。此端点负责 就数据访问征得用户同意。授权端点 向尚未登录的用户显示登录界面,并记录 同意所请求的访问。

当您的 Action 需要调用您的某项授权的 API 时,Google 会使用 此端点来获得用户许可,以在其上调用这些 API 。

由 Google 发起的典型 OAuth 2.0 隐式流会话具有以下特征: 以下流程:

- Google 会在用户的浏览器中打开您的授权端点。通过 如果用户尚未登录,则可以登录,并且授予 Google 访问 通过您的 API 访问其数据(如果尚未授予权限)。

- 您的服务会创建一个访问令牌并将其返回给 通过使用访问令牌将用户的浏览器重定向回 Google, 附件。

- Google 调用您的服务的 API,并使用 。您的服务会验证访问令牌是否向 Google 授予 访问 API 的授权,然后完成 API 调用。

处理授权请求

当您的 Action 需要通过 OAuth 2.0 隐式流程执行账号关联时, Google 会通过包含以下内容的请求将用户发送到您的授权端点: 以下参数:

| 授权端点参数 | |

|---|---|

client_id |

您分配给 Google 的客户 ID。 |

redirect_uri |

此请求的响应发送到的网址。 |

state |

将一个在 重定向 URI。 |

response_type |

要在响应中返回的值的类型。对于 OAuth 2.0 隐式

则响应类型始终为 token。 |

例如,如果您的授权端点可通过 https://myservice.example.com/auth 访问,

请求可能如下所示:

GET https://myservice.example.com/auth?client_id=GOOGLE_CLIENT_ID&redirect_uri=REDIRECT_URI&state=STATE_STRING&response_type=token

为了让授权端点能够处理登录请求,请执行以下步骤:

验证

client_id和redirect_uri值, 防止向意外或配置错误的客户端应用授予访问权限:- 确认

client_id是否与您的客户端 ID 匹配 分配给 Google。 - 确认

redirect_uri指定的网址 参数的格式如下:https://oauth-redirect.googleusercontent.com/r/YOUR_PROJECT_ID

- 确认

检查用户是否已登录您的服务。如果用户未登录 中,完成服务的登录或注册流程。

生成 Google 将用于访问您的 API 的访问令牌。通过 访问令牌可以是任何字符串值,但必须唯一地表示 令牌对应的用户和客户端,且不得被猜到。

发送 HTTP 响应,将用户浏览器重定向到相应网址 由

redirect_uri参数指定。添加所有 以下参数:access_token:您刚刚生成的访问令牌token_type:字符串bearerstate:原始状态的未修改状态值 请求 以下是生成的网址示例:https://oauth-redirect.googleusercontent.com/r/YOUR_PROJECT_ID#access_token=ACCESS_TOKEN&token_type=bearer&state=STATE_STRING

Google 的 OAuth 2.0 重定向处理程序将收到访问令牌并确认

state 值没有更改。在 Google 获得

访问令牌,则 Google 会将该令牌附加到后续调用

作为 AppRequest 的一部分添加到您的 Action。

处理自动关联

在用户同意你的 Action 访问他们的 Google 个人资料后,Google 发送请求,其中包含 Google 用户身份的已签名断言。 该断言包含的信息包括用户的 Google 账号 ID、姓名、 和电子邮件地址。为项目配置的令牌交换端点处理 请求。

如果您的身份验证系统中已经存在相应的 Google 账号,

您的令牌交换端点为用户返回令牌。如果 Google 账号没有

匹配现有用户,您的令牌交换端点会返回 user_not_found 错误。

请求的格式如下:

POST /token HTTP/1.1 Host: oauth2.example.com Content-Type: application/x-www-form-urlencoded grant_type=urn:ietf:params:oauth:grant-type:jwt-bearer&intent=get&assertion=JWT&consent_code=CONSENT_CODE&scope=SCOPES

您的令牌交换端点必须能够处理以下参数:

| 令牌端点参数 | |

|---|---|

grant_type |

所交换的令牌的类型。对于这类请求

参数的值为 urn:ietf:params:oauth:grant-type:jwt-bearer。 |

intent |

对于这些请求,此参数的值为 `get`。 |

assertion |

一个 JSON Web 令牌 (JWT),提供 Google 用户身份。JWT 包含的信息包括 账号 ID、名称和电子邮件地址。 |

consent_code |

可选:一个一次性代码(如果存在)用于表明 用户已同意你的 Action 访问指定范围。 |

scope |

可选:您配置 Google 向用户请求的任何范围。 |

当您的令牌交换端点收到关联请求时,它应该 以下:

ตรวจสอบและถอดรหัสการยืนยัน JWT

คุณตรวจสอบและถอดรหัสการยืนยัน JWT ได้โดยใช้ไลบรารีการถอดรหัส JWT สำหรับภาษาของคุณ ใช้คีย์สาธารณะของ Google (มีให้ใช้งานใน JWK หรือ PEM) เพื่อยืนยันโทเค็น ลายเซ็น

เมื่อถอดรหัสแล้ว การยืนยัน JWT จะมีลักษณะดังตัวอย่างต่อไปนี้

{ "sub": 1234567890, // The unique ID of the user's Google Account "iss": "https://accounts.google.com", // The assertion's issuer "aud": "123-abc.apps.googleusercontent.com", // Your server's client ID "iat": 233366400, // Unix timestamp of the assertion's creation time "exp": 233370000, // Unix timestamp of the assertion's expiration time "name": "Jan Jansen", "given_name": "Jan", "family_name": "Jansen", "email": "jan@gmail.com", // If present, the user's email address "locale": "en_US" }

นอกจากการยืนยันลายเซ็นของโทเค็นแล้ว ให้ตรวจสอบว่าผู้ออกการยืนยัน

(ช่อง iss) คือ https://accounts.google.com และกลุ่มเป้าหมาย (ช่อง aud)

เป็นรหัสไคลเอ็นต์ที่กำหนดให้กับการดำเนินการของคุณ

检查您的身份验证系统中是否已存在该 Google 账号

请检查以下任一条件是否成立:

- Google 账号 ID 可在断言的

sub字段中找到,也可位于您的用户数据库中。 - 断言中的电子邮件地址与用户数据库中的用户匹配。

如果满足上述任一条件,则表明用户已经注册,您可以发出 访问令牌。

如果断言中指定的 Google 账号 ID 和电子邮件地址都没有

与您数据库中的用户匹配,表示该用户尚未注册。在这种情况下,您的

令牌交换端点应回复 HTTP 401 错误,指定 error=user_not_found,

如以下示例中所示:

HTTP/1.1 401 Unauthorized

Content-Type: application/json;charset=UTF-8

{

"error":"user_not_found",

}

user_not_found 错误的 401 错误响应时,

使用 intent 参数的值调用您的令牌交换端点

设置为 create 并发送包含用户个人资料信息的 ID 令牌

一起发送。

通过 Google 登录功能处理账号创建

当用户需要在您的服务中创建账号时,Google 会

向令牌交换端点发送的请求

intent=create,如以下示例所示:

POST /token HTTP/1.1 Host: oauth2.example.com Content-Type: application/x-www-form-urlencoded response_type=token&grant_type=urn:ietf:params:oauth:grant-type:jwt-bearer&scope=SCOPES&intent=create&consent_code=CONSENT_CODE&assertion=JWT[&NEW_ACCOUNT_INFO]

assertion 参数包含 JSON Web 令牌 (JWT),可提供

Google 用户的身份的已签名断言。JWT 包含

其中包含用户的 Google 账号 ID、姓名和电子邮件地址

为您的服务创建一个新账号。

如需响应账号创建请求,您的令牌交换端点必须执行以下操作 以下:

ตรวจสอบและถอดรหัสการยืนยัน JWT

คุณตรวจสอบและถอดรหัสการยืนยัน JWT ได้โดยใช้ไลบรารีการถอดรหัส JWT สำหรับภาษาของคุณ ใช้คีย์สาธารณะของ Google (มีให้ใช้งานใน JWK หรือ PEM) เพื่อยืนยันโทเค็น ลายเซ็น

เมื่อถอดรหัสแล้ว การยืนยัน JWT จะมีลักษณะดังตัวอย่างต่อไปนี้

{ "sub": 1234567890, // The unique ID of the user's Google Account "iss": "https://accounts.google.com", // The assertion's issuer "aud": "123-abc.apps.googleusercontent.com", // Your server's client ID "iat": 233366400, // Unix timestamp of the assertion's creation time "exp": 233370000, // Unix timestamp of the assertion's expiration time "name": "Jan Jansen", "given_name": "Jan", "family_name": "Jansen", "email": "jan@gmail.com", // If present, the user's email address "locale": "en_US" }

นอกจากการยืนยันลายเซ็นของโทเค็นแล้ว ให้ตรวจสอบว่าผู้ออกการยืนยัน

(ช่อง iss) คือ https://accounts.google.com และกลุ่มเป้าหมาย (ช่อง aud)

เป็นรหัสไคลเอ็นต์ที่กำหนดให้กับการดำเนินการของคุณ

验证用户信息并创建新账号

请检查以下任一条件是否成立:

- Google 账号 ID 可在断言的

sub字段中找到,也可位于您的用户数据库中。 - 断言中的电子邮件地址与用户数据库中的用户匹配。

如果满足上述任一条件,则提示用户将其现有账号关联

通过使用 HTTP 401 错误响应请求

error=linking_error,并将用户的电子邮件地址为 login_hint,如

示例:

HTTP/1.1 401 Unauthorized

Content-Type: application/json;charset=UTF-8

{

"error":"linking_error",

"login_hint":"foo@bar.com"

}

如果以上两个条件都不满足,请使用相应信息创建一个新的用户账号 。新账号通常不会设置密码。时间是 建议您将 Google 登录功能添加到其他平台,以便用户能够 在您的应用的各个界面上通过 Google 投放广告。或者,您也可以 通过电子邮件向用户发送链接,启动密码恢复流程,以便用户设置 密码,以便在其他平台上登录。

创建完成后,发出一个访问令牌 并在 HTTPS 响应的正文,如以下示例所示:

{ "token_type": "Bearer", "access_token": "ACCESS_TOKEN", "expires_in": SECONDS_TO_EXPIRATION }

ออกแบบอินเทอร์เฟซผู้ใช้ด้วยเสียงสำหรับขั้นตอนการตรวจสอบสิทธิ์

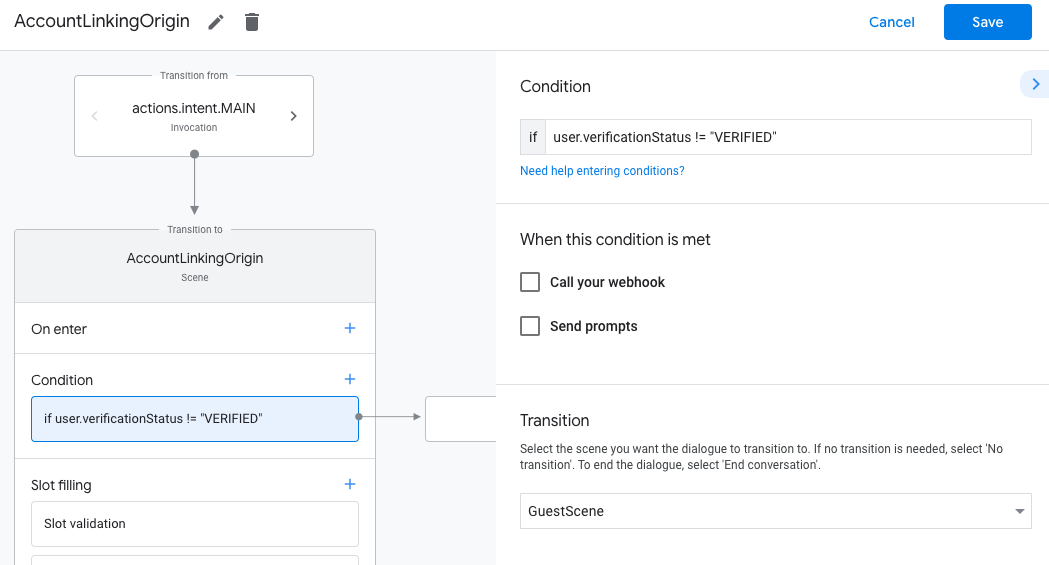

ตรวจสอบว่าผู้ใช้ได้รับการยืนยันแล้วหรือไม่ และเริ่มขั้นตอนการลิงก์บัญชี

- เปิดโปรเจ็กต์ Actions Builder ใน Actions Console

- สร้างฉากใหม่เพื่อเริ่มการลิงก์บัญชีใน Action โดยทำดังนี้

- คลิกฉาก

- คลิกไอคอนเพิ่ม (+) เพื่อเพิ่มฉากใหม่

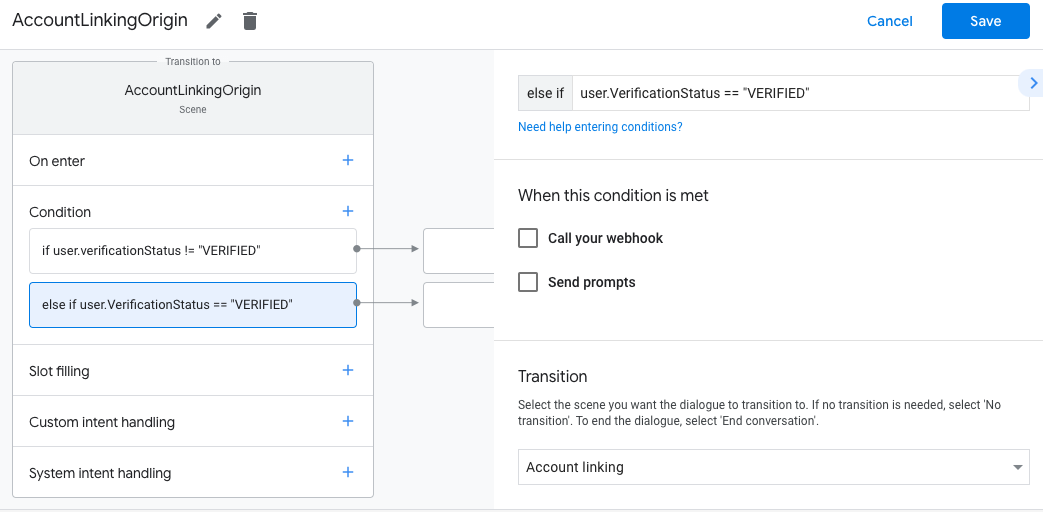

- ในฉากที่สร้างขึ้นใหม่ ให้คลิกไอคอนเพิ่ม add สำหรับเงื่อนไข

- เพิ่มเงื่อนไขที่ตรวจสอบว่าผู้ใช้ที่เชื่อมโยงกับการสนทนาเป็นผู้ใช้ที่ยืนยันแล้วหรือไม่ หากการตรวจสอบล้มเหลว การดำเนินการของคุณจะลิงก์บัญชีไม่ได้

ระหว่างการสนทนา และควรกลับไปให้สิทธิ์เข้าถึง

ฟังก์ชันที่ไม่ต้องมีการลิงก์บัญชี

- ในช่อง

Enter new expressionในส่วนเงื่อนไข ให้ป้อนตรรกะต่อไปนี้user.verificationStatus != "VERIFIED" - ในส่วนการเปลี่ยนฉาก ให้เลือกฉากที่ไม่ต้องลิงก์บัญชีหรือฉากที่เป็นจุดเริ่มต้นของฟังก์ชันการทำงานสำหรับแขกรับเชิญเท่านั้น

- ในช่อง

- คลิกไอคอนเพิ่ม add สำหรับเงื่อนไข

- เพิ่มเงื่อนไขเพื่อทริกเกอร์โฟลว์การลิงก์บัญชีหากผู้ใช้ไม่มี

ข้อมูลประจำตัวที่เชื่อมโยง

- ในช่อง

Enter new expressionในส่วนเงื่อนไข ให้ป้อนตรรกะต่อไปนี้user.verificationStatus == "VERIFIED" - ในส่วนการเปลี่ยนฉาก ให้เลือกฉากระบบการลิงก์บัญชี

- คลิกบันทึก

- ในช่อง

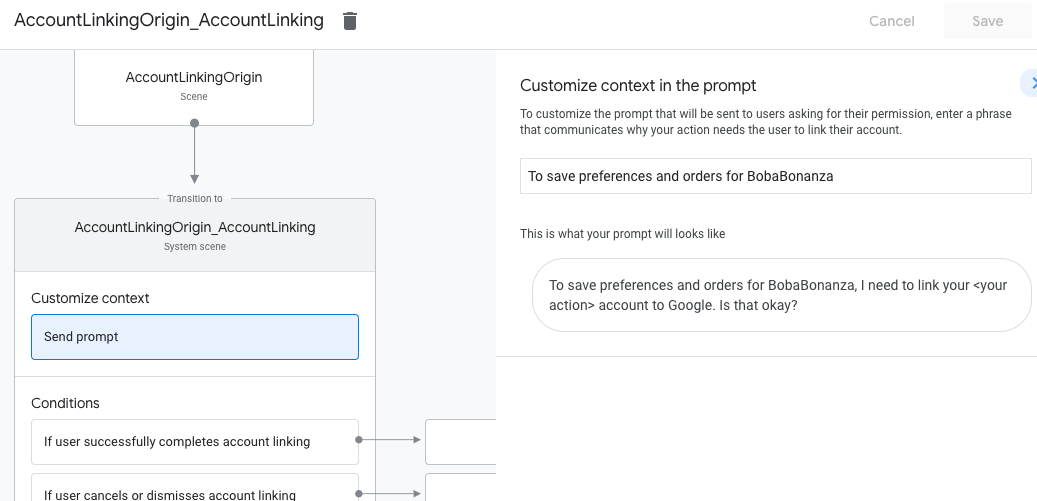

หลังจากบันทึกแล้ว ระบบจะเพิ่มฉากระบบการลิงก์บัญชีใหม่ที่ชื่อ <SceneName>_AccountLinking

ลงในโปรเจ็กต์

ปรับแต่งฉากการลิงก์บัญชี

- ในส่วนฉาก ให้เลือกฉากระบบการลิงก์บัญชี

- คลิกส่งพรอมต์ แล้วเพิ่มประโยคสั้นๆ เพื่ออธิบายให้ผู้ใช้ทราบ ว่าทำไมแอ็กชันจึงต้องเข้าถึงข้อมูลประจำตัวของผู้ใช้ (เช่น "เพื่อบันทึกค่ากำหนดของคุณ")

- คลิกบันทึก

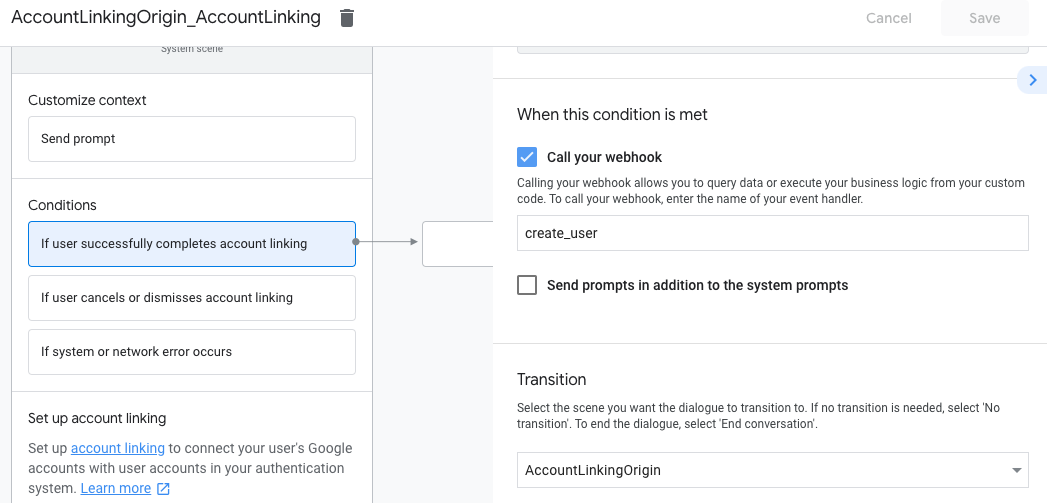

- ในส่วนเงื่อนไข ให้คลิกหากผู้ใช้ลิงก์บัญชีสำเร็จ

- กำหนดค่าว่าขั้นตอนควรดำเนินการอย่างไรหากผู้ใช้ตกลงที่จะลิงก์บัญชี เช่น เรียกใช้เว็บฮุกเพื่อประมวลผลตรรกะทางธุรกิจที่กำหนดเองที่จำเป็น และเปลี่ยนกลับไปที่ฉากต้นทาง

- คลิกบันทึก

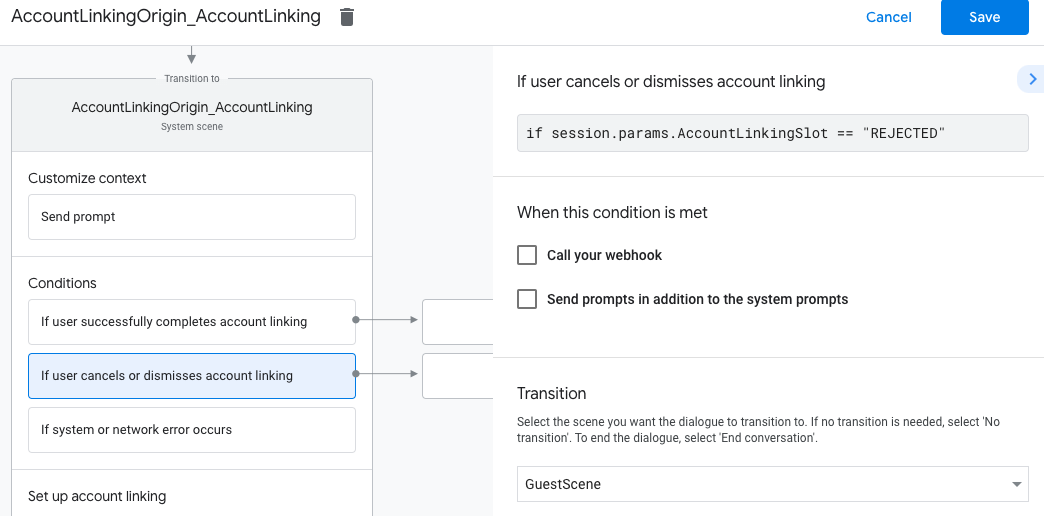

- ในส่วนเงื่อนไข ให้คลิกหากผู้ใช้ยกเลิกหรือปิดการลิงก์บัญชี

- กำหนดค่าว่าขั้นตอนการทำงานควรเป็นอย่างไรหากผู้ใช้ไม่ยอมรับการลิงก์บัญชี เช่น ส่งข้อความรับทราบและเปลี่ยนเส้นทางไปยังฉาก ที่ให้ฟังก์ชันการทำงานที่ไม่ต้องลิงก์บัญชี

- คลิกบันทึก

- ในส่วนเงื่อนไข ให้คลิกหากเกิดข้อผิดพลาดของระบบหรือเครือข่าย

- กำหนดค่าวิธีที่โฟลว์ควรดำเนินการหากโฟลว์การลิงก์บัญชีดำเนินการไม่สำเร็จเนื่องจากข้อผิดพลาดของระบบหรือเครือข่าย เช่น ส่งข้อความรับทราบและเปลี่ยนเส้นทางไปยังฉาก ที่ให้ฟังก์ชันการทำงานที่ไม่ต้องลิงก์บัญชี

- คลิกบันทึก

จัดการคำขอเข้าถึงข้อมูล

หากคำขอของ Assistant มีโทเค็นเพื่อการเข้าถึง ให้ตรวจสอบก่อนว่าโทเค็นเพื่อการเข้าถึงนั้นถูกต้องและไม่หมดอายุ จากนั้นดึงข้อมูลจาก ฐานข้อมูลบัญชีผู้ใช้ของคุณซึ่งเป็นบัญชีผู้ใช้ที่เชื่อมโยงกับโทเค็น