Ce document répond aux questions fréquentes sur la sécurité des données de la messagerie d'entreprise RCS (RBM) et les sujets associés.

RBM est une plate-forme de messagerie que les entreprises utilisent pour envoyer des mots de passe à usage unique et engager les clients dans des discussions sur les transactions, le service client, les promotions, etc. Google fournit une API RBM pour diffuser des messages entre les entreprises et les utilisateurs finaux via les serveurs Google.

En règle générale, les entreprises collaborent avec des partenaires de messagerie (y compris des agrégateurs, des fournisseurs de plate-forme de communications en tant que service (CPaaS), des opérateurs et d'autres fournisseurs de solutions RCS) qui se connectent à l'API Google pour créer et gérer des agents RBM au nom de l'entreprise. Les partenaires qui souhaitent utiliser RBM via l'API ou la Business Communications Developer Console doivent accepter les Conditions d'utilisation de RBM et la Politique d'utilisation autorisée de Google. Étant donné que Google agit en tant que sous-traitant des données, les partenaires sont également régis par l'Avenant relatif au traitement des données de Google.

Certification et conformité

RBM est-il certifié par des tiers ?

La RBM et l'infrastructure RCS de Google sont auditées de manière indépendante chaque année pour garantir la conformité avec les normes de qualité et de sécurité des données largement reconnues. Nos services sont certifiés ISO 27001, SOC 2 et SOC 3. Contactez votre responsable de compte si vous souhaitez obtenir des copies des certificats.

RBM est-il conforme à la directive sur les services de paiement 2 (PSD2) de l'UE ?

Oui, RBM est conforme à la directive PSD2, qui exige une authentification forte (SCA). Étant donné que la RBM est associée au numéro de téléphone et à la carte SIM validés de l'utilisateur final, un mot de passe à usage unique (OTP) envoyé à l'aide de la RBM constitue un "élément de possession" conforme à la SCA, comme décrit par la Autorité bancaire européenne.

Traitement des données

Qu'est-ce que cela signifie pour Google d'être un sous-traitant des données ?

Avec la RBM, Google agit en tant que sous-traitant des données, tandis que l'entreprise ou le partenaire agit en tant que responsable du traitement des données. L'Avenant relatif au traitement des données (DPA) explique que Google est un service de traitement des données et régit les conditions de traitement des données pour le compte d'entreprises et de partenaires.

Le DPA s'applique-t-il à tous les utilisateurs finaux qui interagissent avec un agent RBM ?

Oui, le DPA s'applique à tous les utilisateurs finaux et à leurs données. Google a conçu la plate-forme RBM pour se conformer au RGPD et s'assurer que tous les utilisateurs finaux bénéficient du même niveau élevé de sécurité des données.

Stockage et chiffrement des messages

Quelles données sont stockées sur l'appareil de l'utilisateur final ?

Les métadonnées sur les agents RBM et les messages échangés avec eux sont stockées sur l'appareil de l'utilisateur final. Ces messages peuvent inclure des informations personnelles partagées avec un agent RBM.

Quel est le lien entre la "région " de l'agent et le stockage des messages ?

La région spécifiée par un partenaire lors de la configuration de l'agent indique à RBM où se trouve l'agent. Google utilise ces informations pour déterminer où les données des messages doivent être stockées et pour optimiser l'acheminement du trafic des messages vers l'agent.

Dans la plupart des cas, les messages sont stockés dans des centres de données situés dans la région spécifiée (consultez l'DPA pour en savoir plus sur la sécurité des centres de données et des réseaux). Toutefois, Google peut rediriger le trafic de messages en cas d'indisponibilité régionale. Cela signifie que les données des messages ne sont pas nécessairement stockées exclusivement dans la région spécifiée par l'agent.

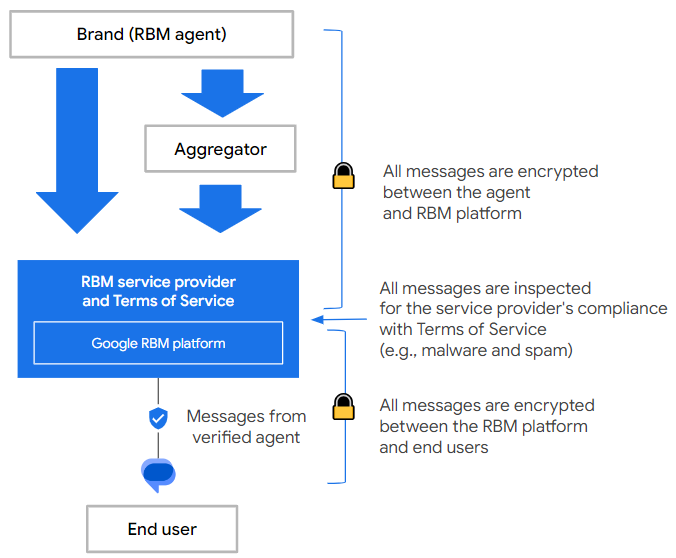

Quelle est l'architecture et le flux de messagerie pour RBM ? Quels éléments sont chiffrés ?

Les messages envoyés entre les entreprises et les utilisateurs finaux sont chiffrés entre l'appareil de l'utilisateur final et les serveurs de Google, et entre les serveurs de Google et le partenaire de messagerie via l'API RCS Business Messaging (RBM) de Google.

Les messages sont chiffrés sur le réseau de Google à l'aide de clés accessibles uniquement aux composants de service spécifiques. Les clés de chiffrement permettent aux systèmes Google d'inspecter les données pour vérifier leur conformité aux règles.

Consultez la section Fonctionnement pour obtenir une présentation du flux de messagerie de bout en bout et des rôles de toutes les parties impliquées.

Les messages stockés sont-ils chiffrés ?

Stockage sur les serveurs Google

Les messages de type agent-à-personne (A2P) sont stockés sur les serveurs Google si le destinataire est hors connexion. Le développeur peut choisir de révoquer ces messages et de les envoyer via un autre canal. Les messages de personne à application (P2A) sont conservés sur les serveurs Google si l'agent ne peut pas les recevoir. Google conserve ces messages pendant sept jours avant de les supprimer.

Les messages stockés sur les serveurs Google sont chiffrés au repos.

L'accès de Google aux messages stockés n'est disponible que dans les cas suivants:

- Google peut traiter de manière éphémère le contenu des messages envoyés par les entreprises afin de détecter et d'empêcher le spam et les utilisations abusives, et peut utiliser ces signaux pour entraîner des modèles d'IA afin d'améliorer la détection et la prévention du spam. Pour en savoir plus sur le traitement des données pour les signalements de spam, consultez Google lit-il les messages échangés entre les entreprises et les utilisateurs finaux ?.

- Les messages stockés peuvent être partagés avec des autorités chargées de l'application des lois externes, conformément aux obligations de Google de respecter la loi applicable. Pour en savoir plus, consultez le rapport sur la transparence de Google.

Pendant combien de temps les messages sont-ils conservés ?

Stockage sur les serveurs Google

- Éléments de l'agent RBM (logo, nom, description, etc.) : stockés en permanence dans l'espace de stockage Google global.

- Messages de personne à agent (messages P2A) : stockés et transférés pendant sept jours maximum. Dès que l'agent RBM reçoit et confirme le message, il est supprimé.

- Messages de l'agent à la personne (messages A2P) : conservés jusqu'à leur distribution, pendant 30 jours maximum. Avant la limite de 30 jours, les agents peuvent révoquer les messages non distribués, qui sont supprimés de la file d'attente de distribution et des serveurs Google. Si un message envoyé contient des fichiers multimédias, ces fichiers sont stockés pendant 60 jours. Les messages A2P peuvent être conservés sur les serveurs Google pendant 14 jours après leur distribution afin de détecter et d'empêcher le spam et les abus.

Stockage sur les appareils mobiles

Les messages sur l'appareil de l'utilisateur final y sont stockés jusqu'à ce qu'il les supprime ou modifie le mécanisme de stockage.

RBM est-il chiffré de bout en bout ?

Non. Le RBM n'offre pas de chiffrement de bout en bout, ce qui signifie que le contenu des messages n'est pas chiffré sur les appareils des utilisateurs. C'est pourquoi aucune icône de verrouillage ne s'affiche dans l'interface utilisateur de Messages pour les conversations RBM. Toutefois, le RCS utilise le chiffrement pour protéger les messages en transit entre les appareils des utilisateurs et les serveurs de Google, ainsi qu'entre les serveurs de Google et les partenaires de messagerie.

Une entreprise peut-elle contrôler les clés de chiffrement de ses messages stockés sur Google ?

Non, un établissement ne peut pas contrôler les clés de chiffrement. Pour protéger les utilisateurs finaux contre le spam, Google doit gérer les clés de chiffrement afin d'analyser les messages RBM à la recherche de contenu malveillant, comme les URL de hameçonnage et de logiciels malveillants. Google utilise des protections automatisées lors de l'analyse des messages. Le contenu des messages n'est pas accessible aux humains, sauf si l'utilisateur final signale une conversation comme spam (pour en savoir plus, consultez la section Google lit-il les messages échangés entre les entreprises et les utilisateurs finaux ?).

Quelles entités ont accès aux messages RBM ? Quelle est la responsabilité des partenaires de messagerie, des entreprises et des opérateurs en matière de sécurité des données ?

RBM est une technologie de transport en commun optimisée par Google. RBM transfère les messages entre les utilisateurs finaux et les agents représentant les entreprises. Ces agents sont créés et gérés par des partenaires de messagerie, des entreprises et, dans certains cas, des opérateurs. Les entités qui gèrent les agents RBM et, dans certains cas, les opérateurs, ont accès au contenu des messages RBM pour les distribuer et à d'autres fins. Google a également accès au contenu des messages RBM pour appliquer des mesures de protection contre le spam et les utilisations abusives.

Les partenaires de messagerie, les entreprises et les opérateurs sont individuellement responsables du respect de toutes les exigences réglementaires locales, de confidentialité et de sécurité des données applicables.

Sécurité de l'API RBM

Google peut-il obtenir les jetons d'accès envoyés par le fournisseur OAuth ?

Non, Google n'obtient jamais les jetons d'accès envoyés par le fournisseur OAuth lors de l'authentification de l'utilisateur. OAuth 2.0 utilise la clé de vérification pour l'échange de code (PKCE) pour sécuriser le flux d'authentification.

Comment les données sont-elles chiffrées entre un développeur RBM et Google ?

Les développeurs accèdent à l'API RBM via HTTPS, la norme mondiale pour les transactions Web sécurisées. L'API RBM est compatible avec TLS 1.3 avec les algorithmes de chiffrement AES 256 et SHA384.

Exécutez la commande suivante pour vérifier la chaîne de certificats, la version TLS et les algorithmes de chiffrement compatibles:

openssl s_client -connect rcsbusinessmessaging.googleapis.com:443

Validation du numéro de téléphone

Pour assurer la sécurité de l'application Messages de Google, comment Google vérifie-t-il qu'un numéro de téléphone appartient toujours à son utilisateur d'origine ?

Validation initiale du numéro de téléphone:Google utilise diverses techniques pour identifier le numéro de téléphone de l'utilisateur final (c'est-à-dire son MSISDN ou Mobile Station International Subscriber Directory Number). Ces techniques incluent l'intégration directe d'API avec les opérateurs, les SMS envoyés depuis un mobile et la demande à l'utilisateur final de saisir son numéro de téléphone. Une fois le numéro de téléphone identifié, Google peut envoyer un SMS de mot de passe à usage unique (OTP) invisible pour le valider.

Maintenir la sécurité après la validation initiale:lorsqu'un opérateur dispose d'une intégration directe de l'API, il peut envoyer régulièrement un flux de désactivation de la SIM/MSISDN à Google pour désactiver le RCS et, par conséquent, désactiver le RCS Business Messaging pour les numéros de téléphone qui ne sont plus actifs. Google peut également surveiller les changements de propriétaire d'un numéro de téléphone via des signaux de l'appareil, comme la suppression et l'activité de la carte SIM, et en réexaminant régulièrement le numéro de téléphone.

Confidentialité et sécurité

Quels rapports Google génère-t-il sur les agents RBM ?

Google dispose de rapports internes sur le nombre brut d'utilisateurs finaux, de messages et de réponses pour chaque agent, en fonction des données des 14 derniers jours. Google utilise ces données pour effectuer des diagnostics, améliorer le système et générer des rapports de facturation pour les opérateurs. Le contenu des messages n'est pas stocké à des fins de création de rapports. Au-delà de 14 jours, Google ne stocke que des données de rapport agrégées. Il n'y a pas de limite de temps pour ce stockage. La durée de vie (TTL) de toutes les données globales partagées en externe est de 63 jours.

Les rapports de facturation et les journaux d'activité que les opérateurs reçoivent sont stockés pendant 30 jours sur les serveurs de Google. Les partenaires opérateurs peuvent choisir de télécharger ces fichiers et de les conserver aussi longtemps qu'ils le jugent nécessaire.

Google utilise-t-il les données des utilisateurs finaux en dehors de RBM ?

Google n'utilise les données des utilisateurs finaux que pour fournir et améliorer le service RBM, comme indiqué dans la section 5.2 de l'DPA.

Par exemple, Google peut effectuer les opérations suivantes avec les données des utilisateurs finaux:

- Détecter et empêcher le spam et la fraude

- Partager des rapports de facturation et des journaux d'activité non agrégés avec les opérateurs partenaires

- Mesurez et améliorez les performances de la RBM pour les utilisateurs finaux et les entreprises.

Dans le cadre de cet effort, Google partage des données agrégées avec ses partenaires afin qu'ils puissent améliorer l'expérience de messagerie. Pour en savoir plus, consultez Quels rapports Google génère-t-il sur les agents RBM ?

Toutefois, Google ne procède pas aux opérations suivantes avec les données des utilisateurs finaux:

- Effectuer un ciblage publicitaire en fonction du contenu des messages

- Partager le contenu des messages avec des concurrents ou des tiers, à l'exception des forces de l'ordre, comme l'exige la loi applicable.

Google lit-il les messages échangés entre les entreprises et les utilisateurs finaux ?

Le système de détection et de prévention du spam de Google peut analyser le contenu des messages envoyés par les entreprises pour détecter les cas de non-respect des Règles d'utilisation autorisée. Google n'a pas accès au contenu des messages envoyés par les utilisateurs aux entreprises. Toutefois, lorsque l'utilisateur final signale une conversation comme étant du spam:

- Les informations de l'expéditeur et les messages récemment envoyés par l'entreprise sont transmis à Google et éventuellement à l'opérateur de l'utilisateur.

- Le système de détection et de prévention du spam de Google peut traiter de manière éphémère le contenu des messages envoyés par les entreprises, et utiliser ces signaux pour entraîner des modèles d'IA afin d'améliorer la détection et la prévention du spam.

- Les collaborateurs et sous-traitants de Google peuvent examiner les informations sur le spam afin d'améliorer la protection contre le spam et les utilisations abusives. Les réviseurs humains ont un accès limité et contrôlé à ces informations pendant 30 jours. Le numéro de téléphone de l'utilisateur final est masqué pour l'examen du spam.

Pour en savoir plus sur les contrôles mis en place par Google pour protéger les données des utilisateurs finaux, consultez les Règles de confidentialité de Google.

Quelles informations sur les utilisateurs finaux Google fournit-il à l'entreprise ?

Pour permettre une conversation RBM, Google partage le numéro de téléphone de l'utilisateur final avec l'entreprise afin de l'identifier dans la conversation. Aucune autre information personnelle n'est partagée avec l'entreprise.

Dans le Règlement sur l'utilisation acceptable, la section "Confidentialité et sécurité" limite-t-elle la capacité d'une entreprise à collecter et à utiliser des informations sur ses propres clients ?

Google n'a pas l'intention de limiter la capacité d'une entreprise à servir ses clients. Une conversation entre un utilisateur final et une entreprise créée via l'API RBM peut être stockée par l'entreprise, conformément aux conditions de sa propre politique de confidentialité.

Dans les Conditions d'utilisation de RBM, que signifie la phrase suivante ? "Vous obtiendrez et maintiendrez tous les consentements requis pour permettre le traitement des données à caractère personnel en vertu des présentes Conditions RBM."

Google s'attend à ce que toutes les entreprises qui utilisent la RBM respectent les réglementations sur les données et la sécurité applicables (telles que le RGPD) et fournissent une politique de confidentialité qui précise comment elles utilisent et/ou partagent les données des utilisateurs finaux. Un développeur doit fournir ses règles de confidentialité pour qu'un agent puisse être examiné avant son lancement.

Comment la protection contre les URL malveillantes protège-t-elle les utilisateurs finaux ?

Pour protéger les utilisateurs finaux, RBM utilise la navigation sécurisée Google pour analyser les liens dans les messages et bloquer automatiquement les messages contenant des logiciels malveillants ou des liens d'hameçonnage. Si un message contenant un lien n'est pas bloqué par le Navigateur sécurisé, l'application de messagerie peut générer un aperçu en miniature pour indiquer où mène le lien.

Coopération de Google lors d'un audit d'un établissement

Notre entreprise est soumise à des réglementations et peut faire l'objet d'un audit. Google s'y conformera-t-il ?

Il incombe à l'entreprise de s'assurer que son entreprise respecte les réglementations applicables. Google ne répondra aux demandes des forces de l'ordre et des autorités réglementaires que conformément à la loi applicable.

Réponse aux incidents

Comment Google gère-t-il les violations de données ?

Consultez la section 7.2 "Incidents liés aux données" du DPA.

Fonctionnalités réseau non compatibles

Quelles fonctionnalités réseau ne sont pas compatibles avec RBM ?

- En-têtes personnalisés pour autoriser le transfert de données via le pare-feu

- Plage de blocs CIDR (Classless Inter-Domain Routing) des services Google