يوضّح هذا المستند كيف تضمن Fleet Engine أمان تبادل المعلومات بين البيئات الأساسية الثلاث لنظام Fleet Engine: خادم الخلفية وخادم Fleet Engine وتطبيقات العميل والمواقع الإلكترونية.

تدير Fleet Engine الأمان بطريقتَين أساسيتَين، وذلك باستخدام مبدأ منح الحدّ الأدنى من الأذونات المميّزة:

بيانات الاعتماد التلقائية للتطبيق (ADC): للبيئات ذات الامتيازات العالية، مثل الاتصالات بين الخوادم يتم استخدامها عندما ينشئ خادم الخلفية المركبات والرحلات ويديرها في Fleet Engine. لمزيد من التفاصيل، راجِع بيانات الاعتماد التلقائية للتطبيق.

رموز JSON المميزة للويب (JWT): للبيئات التي تتطلّب مستوى أمان منخفضًا، مثل تطبيقات العميل التي تعمل على الهواتف الذكية والمتصفحات تُستخدَم لإجراء عمليات ذات امتيازات أقل، مثل تعديل الموقع الجغرافي للمركبة في Fleet Engine.

يتم إنشاء رموز JWT المطلوبة في البيئات ذات مستوى الثقة المنخفض وإصدارها من خلال خادم الخلفية لحماية مفاتيح الأسرار الخاصة بحساب الخدمة، كما تتضمّن مطالبات إضافية خاصة بـ Fleet Engine. لمزيد من التفاصيل، يُرجى الاطّلاع على رموز JSON المميزة للويب.

على سبيل المثال، إذا كان لديك تطبيق للسائقين، يمكن للسائقين الوصول إلى البيانات من Fleet Engine من خلال التطبيق. تتم مصادقة التطبيق باستخدام رموز JWT التي يحصل عليها من خادم الخلفية. تحدّد مطالبات JWT المضمّنة، بالإضافة إلى دور حساب الخدمة، الأجزاء التي يمكن لتطبيق السائق الوصول إليها من نظامك والإجراءات التي يمكنه تنفيذها. ويحدّ هذا النهج من الوصول إلى البيانات المطلوبة فقط لإكمال مهام القيادة.

تستخدم Fleet Engine أساليب الأمان هذه لتقديم ما يلي:

تتحقّق المصادقة من هوية الجهة التي تقدّم الطلب. تستخدم Fleet Engine خدمة ADC للبيئات التي تتطلّب مستوى أمان عاليًا، ورموز JWT للبيئات التي تتطلّب مستوى أمان منخفضًا.

تحدّد أذونات الوصول الموارد التي يمكن للكيان الذي تم التحقّق من هويته الوصول إليها. تستخدم Fleet Engine حسابات الخدمة مع أدوار Google Cloud IAM، بالإضافة إلى مطالبات JWT التي تضمن حصول الجهات المصدَّقة على أذونات للاطّلاع على البيانات التي تطلبها أو تغييرها.

إعداد أمان الخادم والعميل

لتفعيل الأمان باستخدام Fleet Engine، عليك إعداد الحسابات المطلوبة وإعدادات الأمان على خادم الخلفية وعلى تطبيقات العميل ومواقعه الإلكترونية.

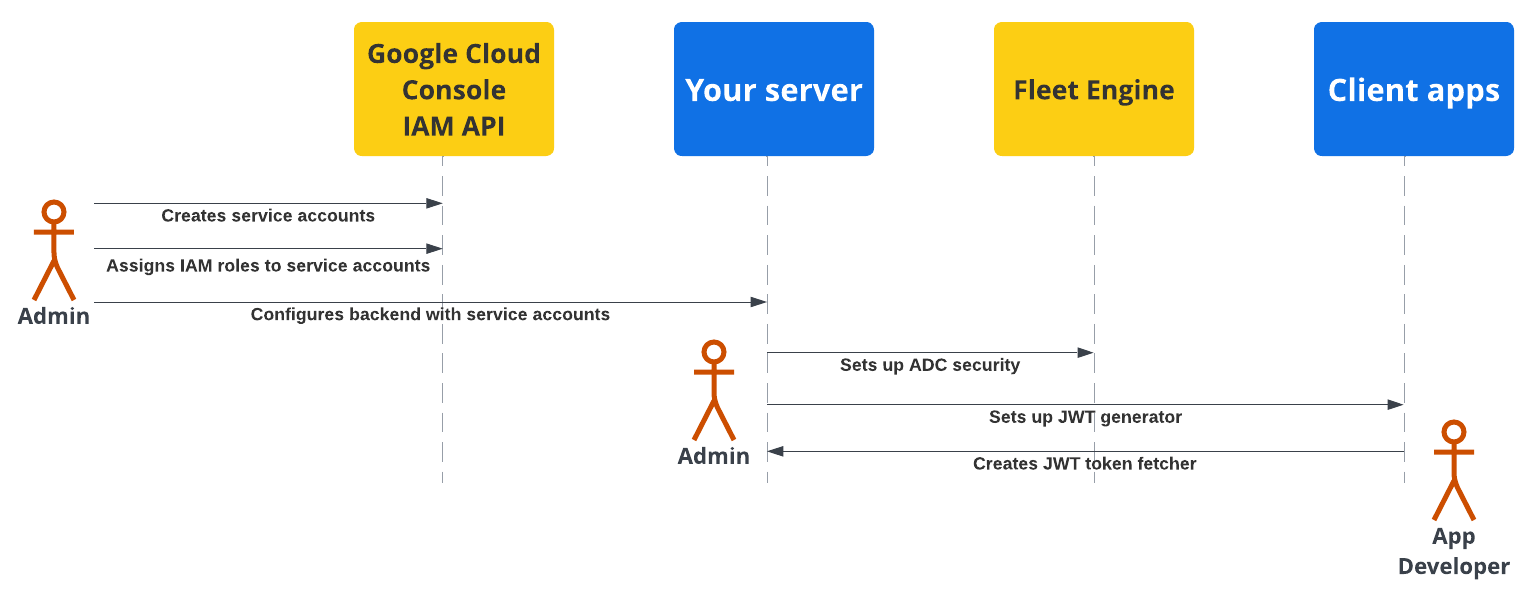

يعرض المخطّط التالي نظرة عامة على خطوات إعداد الأمان على خادم الخلفية وتطبيقات العميل.

لمزيد من التفاصيل، يُرجى الاطّلاع على الأقسام التالية.

إعداد أمان خادم الخلفية

على مشرف الأسطول اتّباع الخطوات التالية:

إنشاء حسابات الخدمة وضبطها:

في Google Cloud Console، أنشئ حسابات خدمة.

إسناد أدوار IAM محدّدة إلى حسابات الخدمة

اضبط خادم الخلفية باستخدام حسابات الخدمة التي تم إنشاؤها. لمزيد من التفاصيل، يُرجى الاطّلاع على أدوار حساب الخدمة.

إعداد اتصال آمن مع Fleet Engine (ADC): اضبط الخلفية للتواصل مع مثيل Fleet Engine باستخدام بيانات الاعتماد التلقائية للتطبيق مع *حساب خدمة المشرف المناسب. للحصول على التفاصيل، راجِع مستند بيانات الاعتماد التلقائية للتطبيق.

ضبط التواصل الآمن مع تطبيقات العميل (JWT): أنشئ أداة إنشاء رمز JSON المميّز للويب لإنشاء رموز JWT تتضمّن الطلبات المناسبة لتطبيقات العميل ومواقع الويب الخاصة بالمراقبة. لمعرفة التفاصيل، يُرجى الاطّلاع على إصدار رموز JSON المميزة للويب.

إعداد أمان التطبيق

على مطوّري التطبيقات تضمين طريقة لاسترداد الرموز المميّزة بتنسيق JSON التي ينشئها خادم الخلفية في تطبيقات العميل أو المواقع الإلكترونية، واستخدامها للتواصل بشكل آمن مع Fleet Engine. للحصول على التفاصيل، يُرجى الاطّلاع على تعليمات الإعداد في مستندات تجربة السائق أو تجربة المستهلك للتطبيقات التي تحتاج إليها.

مسار أمان التطبيق على الخادم والعميل

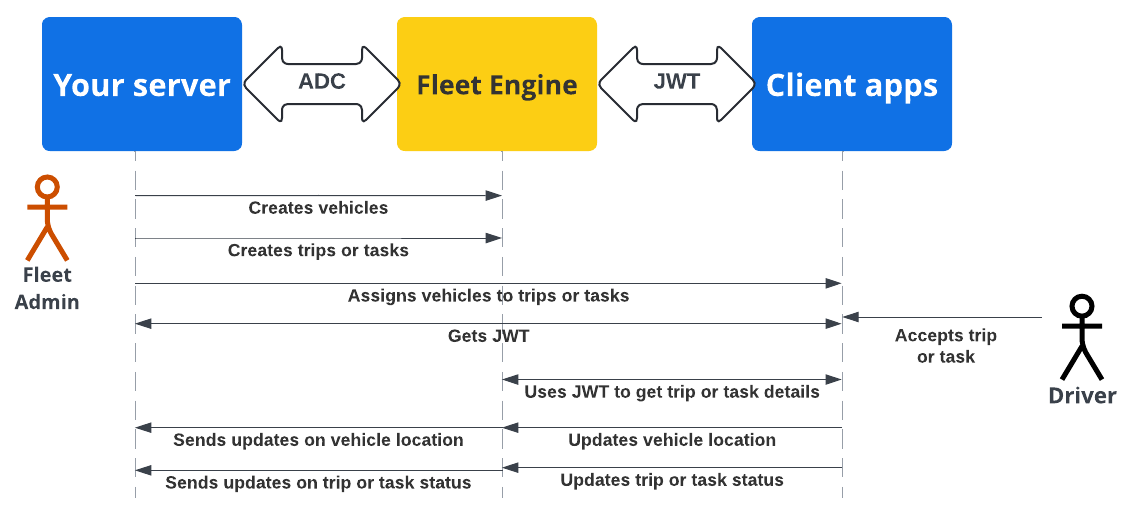

يوضّح مخطط التسلسل التالي عملية المصادقة والتفويض بين الخادم وتطبيق العميل باستخدام Fleet Engine، وذلك من خلال استخدام ADC مع خادم الخلفية ورموز JWT مع تطبيقات العميل والمواقع الإلكترونية.

ينشئ خادم الخلفية المركبات والرحلات أو المهام في Fleet Engine.

يُرسل خادم الخلفية رحلة أو مهمة إلى مركبة: يسترد تطبيق السائق مهمة التعيين عندما يكون نشطًا.

خادم الخلفية: يوقّع على رمز JWT ويصدره لحساب الخدمة المعنيّ مع دور إدارة الهوية وإمكانية الوصول (IAM) المناسب للمهمة أو الرحلة المحدّدة.

تطبيق العميل: يستخدم تطبيق العميل رمز JWT الذي تم استلامه لإرسال آخر المعلومات عن الموقع الجغرافي للمركبة إلى Fleet Engine.

الخطوات التالية

- أنشئ مشروع Fleet Engine.

- تعرَّف على كيفية إصدار رموز JSON المميزة للويب من الخادم.

- مزيد من المعلومات حول أدوار حساب الخدمة

- مزيد من المعلومات حول رموز JWT