地图文档

地图 SDK

通过动态地图(网站版和移动版)为您的用户呈现真实世界。

静态地图

在您的网站上显示静态地图。

街景图像

为您的应用添加 360° 街景图像。

海拔

获取一个或一系列地点的海拔。

航拍视图

制作并显示使用 Google 的 3D 地理空间图像渲染的航拍视图视频。

地图图块

提供高分辨率仿真 3D 图块、2D 图块和街景图块。

地图数据集

将您的数据上传到数据集中,以在 Google Maps Platform 应用中使用。

Routes 文档

路线

提供多种交通方式的路线信息(含实时路况)、计算行程时间和距离等。

Navigation SDK

为您的应用打造动态导航体验。

道路

使用坐标标识附近的道路及其限速。

路线优化

灵活智能地为一辆或多辆车优化多经停点的路线。

Places 文档

Places API 和 SDK

将 Google 的地点详情、搜索、自动补全和 AI 生成的摘要集成到您的应用中。

Places UI Kit

借助可直接使用的、可自定义且经济高效的组件库,将熟悉的 Google 地图地点用户体验带入您的前端用例。

地理编码

将坐标转换为地址,或将地址转换为坐标。

地理定位

利用附近的手机基站和 Wi-Fi 节点获取设备的大致位置。

地址验证

验证地址及其组成部分。

时区

确定一组坐标的时区。

Places Aggregate

根据不同条件提供有关指定区域内地点的数据分析。

环境文档

空气质量

检索特定位置的空气质量指数、污染物和健康建议。

花粉

获取特定地点的花粉信息,包括类型、植物和索引。

太阳能

查看特定建筑物的屋顶太阳能发电潜力。

天气

获取特定地点的当前天气状况、每小时和每日预报以及每小时天气历史记录。

Google Analytics 文档

Google 地球

通过全面的交互式现实世界模型进行分析、构建和协作。

Places Insights

使用 BigQuery 从 Google 地图地点和品牌数据中获取统计分析洞见。

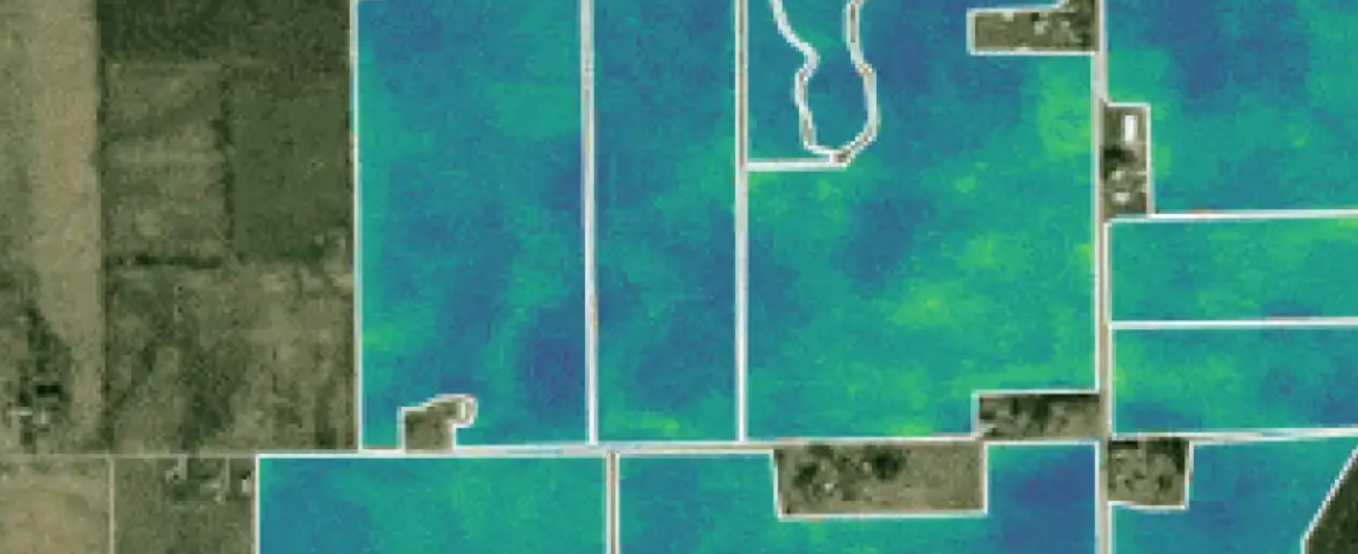

图像数据分析

使用 Google 街景图片来获取地理空间数据分析。

道路管理数据分析

访问、分析和监控道路数据,以改进道路网络和公共事业。

开始使用

了解使用 Google Maps Platform API 和 SDK 的基础知识。

-

入门指南

-

构建您的首个地图

-

搜索地点

了解如何查询 Google Maps Platform 包含丰富地点数据的综合数据库。

> 不妨通过 Maps JavaScript API 和 Places API 试用

> 通过 Places API 获取 AI 赋能的地点摘要 -

查询路线

热门文档

浏览介绍一些最热门的 Google Maps Platform 功能的文档。

地图

标记聚类

使用 MarkerClustererPlus 库显示大量标记。

地图

路线

地点

使用 TypeScript

使用 TypeScript 将 Maps JavaScript API 集成到您的 Web 应用中。

地图

设置地图样式

通过 Google Cloud 控制台创建和管理自定义地图样式。

地图

使用信息窗口

在地图上的弹出式窗口中向用户显示信息性文本或图片。

地点

添加地点自动补全功能

将内置自动补全功能的地点搜索对话框集成到您的 Web 应用和移动应用中。

地点

地理编码和反向地理编码

了解如何获取某个地址的纬度和经度坐标,或坐标对应的地址。

路线

获取路线

检索包含多种交通方式和航点的路线。

地点

获取地点详情

查找关于地点的丰富信息,包括名称、地址、位置等。

帮助和支持

获取帮助。提供帮助,加入社区。

Stack Overflow

获取帮助。提供帮助。打造互帮互助的地图社区。

问题跟踪器

报告 bug 或提交功能请求。

平台状态

了解平台出现的突发事件和服务中断。

支持

向 Google Maps Platform 团队寻求帮助。