Bu belgede, Google Görevler API'sini kullanarak kullanıcının görevlerini gösteren örnek bir web uygulaması aracılığıyla Java servlet'lerini kullanarak OAuth 2.0 yetkilendirme geri çağırma işleyicisinin nasıl uygulanacağı açıklanmaktadır. Örnek uygulama, önce kullanıcının Google Görevler'ine erişmek için yetkilendirme isteğinde bulunur, ardından kullanıcının görevlerini varsayılan görevler listesinde gösterir.

Kitle

Bu doküman, Java ve J2EE web uygulaması mimarisine aşina olan kullanıcılar için hazırlanmıştır. OAuth 2.0 yetkilendirme akışı hakkında bilgi sahibi olmanız önerilir.

İçindekiler

Bu tür tam işlevli bir örneğe sahip olmak için birkaç adım gereklidir. Şunları yapmanız gerekir:

- Servlet eşlemelerini web.xml dosyasında bildirme

- Kullanıcıların sistemlerindeki kimliğini doğrulayın ve Görevlerine erişmek için yetkilendirme isteyin

- Google yetkilendirme uç noktasından yetkilendirme kodunu dinleyin

- Yetkilendirme kodunu yenileme ve erişim jetonuyla değiştirme

- Kullanıcının görevlerini okuma ve görüntüleme

web.xml dosyasında servlet eşlemelerini bildirme

Bu uygulama aşağıdaki iki servlet'i kullanır:

- PrintTasksTitlesServlet (

/ile eşlenir): Kullanıcı kimlik doğrulamasını işleyecek ve kullanıcının görevlerini gösterecek uygulamanın giriş noktası - OAuthCodeCallbackHandlerServlet (

/oauth2callbackile eşlenir): OAuth yetkilendirme uç noktasından gelen yanıtı işleyen OAuth 2.0 geri çağırması

Bu 2 servlet'i uygulamamızdaki URL'lerle eşleyen aşağıdaki web.xml dosyası:

<?xml version="1.0" encoding="UTF-8"?>

<web-app version="2.5" xmlns="http://java.sun.com/xml/ns/javaee"

xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xsi:schemaLocation="http://java.sun.com/xml/ns/javaee http://java.sun.com/xml/ns/javaee/web-app_2_5.xsd">

<servlet>

<servlet-name>PrintTasksTitles</servlet-name>

<servlet-class>com.google.oauthsample.PrintTasksTitlesServlet</servlet-class>

</servlet>

<servlet-mapping>

<servlet-name>PrintTasksTitles</servlet-name>

<url-pattern>/</url-pattern>

</servlet-mapping>

<servlet>

<servlet-name>OAuthCodeCallbackHandlerServlet</servlet-name>

<servlet-class>com.google.oauthsample.OAuthCodeCallbackHandlerServlet</servlet-class>

</servlet>

<servlet-mapping>

<servlet-name>OAuthCodeCallbackHandlerServlet</servlet-name>

<url-pattern>/oauth2callback</url-pattern>

</servlet-mapping>

</web-app>Kullanıcıların sistemlerinde kimliklerini doğrulayın ve görevlerine erişmek için yetkilendirme isteyin

Kullanıcı, PrintTaskListsTitlesServlet servlet'iyle eşlenen kök "/" URL'si üzerinden uygulamaya girer. Bu servlet'te aşağıdaki görevler gerçekleştirilir:

- Kullanıcının sistemde kimliğinin doğrulanıp doğrulanmadığını kontrol eder.

- Kullanıcının kimliği doğrulanmamışsa kimlik doğrulama sayfasına yönlendirilir.

- Kullanıcının kimliği doğrulanırsa veri depolama alanında bulunan yenileme jetonu için bir kontrol gerçekleştirilir. Bu kontrol, aşağıdaki

OAuthTokenDaotarafından yapılır. Kullanıcının depolama alanında jeton yoksa bu, kullanıcının uygulamaya görevlerine erişim yetkisi vermediği anlamına gelir. Kullanıcı daha sonra Google'ın OAuth 2.0 yetkilendirme uç noktasına yönlendirilir.

Bunu uygulamanın bir yolu aşağıda gösterilmiştir:

package com.google.oauthsample; import ... /** * Simple sample Servlet which will display the tasks in the default task list of the user. */ @SuppressWarnings("serial") public class PrintTasksTitlesServlet extends HttpServlet { /** * The OAuth Token DAO implementation, used to persist the OAuth refresh token. * Consider injecting it instead of using a static initialization. Additionally, a * simple memory implementation is used as a mock. Change the implementation to * using the user's own user/login implementation. */ public static OAuthTokenDao oauthTokenDao = new OAuthTokenDaoMemoryImpl(); public void doGet(HttpServletRequest req, HttpServletResponse resp) throws IOException { // Getting the current user // This is using App Engine's User Service but you should replace this to // your own user/login implementation UserService userService = UserServiceFactory.getUserService(); User user = userService.getCurrentUser(); // If the user is not logged-in it is redirected to the login service, then back to this page if (user == null) { resp.sendRedirect(userService.createLoginURL(getFullRequestUrl(req))); return; } // Checking if we already have tokens for this user in store AccessTokenResponse accessTokenResponse = oauthTokenDao.getKeys(user.getEmail()); // If tokens are not available for this user if (accessTokenResponse == null) { OAuthProperties oauthProperties = new OAuthProperties(); // Redirects to the Google OAuth 2.0 authorization endpoint resp.sendRedirect(new GoogleAuthorizationRequestUrl(oauthProperties.getClientId(), OAuthCodeCallbackHandlerServlet.getOAuthCodeCallbackHandlerUrl(req), oauthProperties .getScopesAsString()).build()); return; } } /** * Construct the request's URL without the parameter part. * * @param req the HttpRequest object * @return The constructed request's URL */ public static String getFullRequestUrl(HttpServletRequest req) { String scheme = req.getScheme() + "://"; String serverName = req.getServerName(); String serverPort = (req.getServerPort() == 80) ? "" : ":" + req.getServerPort(); String contextPath = req.getContextPath(); String servletPath = req.getServletPath(); String pathInfo = (req.getPathInfo() == null) ? "" : req.getPathInfo(); String queryString = (req.getQueryString() == null) ? "" : "?" + req.getQueryString(); return scheme + serverName + serverPort + contextPath + servletPath + pathInfo + queryString; } }

Not: Yukarıdaki uygulamada bazı App Engine kitaplıkları kullanılmaktadır. Bunlar basitleştirme amacıyla kullanılır. Başka bir platform için geliştirme yapıyorsanız kullanıcı kimlik doğrulamasını işleyen UserService

arayüzünü yeniden uygulayın.

Uygulama, kullanıcının yetkilendirme jetonlarını kalıcı hale getirmek ve bunlara erişmek için bir DAO kullanıyor.

Bu örnekte kullanılan OAuthTokenDao arayüzü ve sahte (bellek içi) uygulama

- OAuthTokenDaoMemoryImpl - aşağıdaki örneklerde gösterilmektedir:

package com.google.oauthsample; import com.google.api.client.auth.oauth2.draft10.AccessTokenResponse; /** * Allows easy storage and access of authorization tokens. */ public interface OAuthTokenDao { /** * Stores the given AccessTokenResponse using the {@code username}, the OAuth * {@code clientID} and the tokens scopes as keys. * * @param tokens The AccessTokenResponse to store * @param userName The userName associated wit the token */ public void saveKeys(AccessTokenResponse tokens, String userName); /** * Returns the AccessTokenResponse stored for the given username, clientId and * scopes. Returns {@code null} if there is no AccessTokenResponse for this * user and scopes. * * @param userName The username of which to get the stored AccessTokenResponse * @return The AccessTokenResponse of the given username */ public AccessTokenResponse getKeys(String userName); }

package com.google.oauthsample; import com.google.api.client.auth.oauth2.draft10.AccessTokenResponse; ... /** * Quick and Dirty memory implementation of {@link OAuthTokenDao} based on * HashMaps. */ public class OAuthTokenDaoMemoryImpl implements OAuthTokenDao { /** Object where all the Tokens will be stored */ private static Map<String, AccessTokenResponse> tokenPersistance = new HashMap<String, AccessTokenResponse>(); public void saveKeys(AccessTokenResponse tokens, String userName) { tokenPersistance.put(userName, tokens); } public AccessTokenResponse getKeys(String userName) { return tokenPersistance.get(userName); } }

Uygulamanın OAuth 2.0 kimlik bilgileri bir özellikler dosyasında saklanır.

Alternatif olarak, bunları Java sınıflarınızdan birinde sabit olarak saklayabilirsiniz.

Örnekte kullanılan OAuthProperties sınıfı ve oauth.properties dosyası aşağıda verilmiştir:

package com.google.oauthsample; import ... /** * Object representation of an OAuth properties file. */ public class OAuthProperties { public static final String DEFAULT_OAUTH_PROPERTIES_FILE_NAME = "oauth.properties"; /** The OAuth 2.0 Client ID */ private String clientId; /** The OAuth 2.0 Client Secret */ private String clientSecret; /** The Google APIs scopes to access */ private String scopes; /** * Instantiates a new OauthProperties object reading its values from the * {@code OAUTH_PROPERTIES_FILE_NAME} properties file. * * @throws IOException IF there is an issue reading the {@code propertiesFile} * @throws OauthPropertiesFormatException If the given {@code propertiesFile} * is not of the right format (does not contains the keys {@code * clientId}, {@code clientSecret} and {@code scopes}) */ public OAuthProperties() throws IOException { this(OAuthProperties.class.getResourceAsStream(DEFAULT_OAUTH_PROPERTIES_FILE_NAME)); } /** * Instantiates a new OAuthProperties object, reading its values from the given * properties file. * * @param propertiesFile the InputStream to read an OAuth Properties file. The * file should contain the keys {@code clientId}, {@code * clientSecret} and {@code scopes} * @throws IOException if there is an issue reading the {@code propertiesFile} * @throws OAuthPropertiesFormatException If the given {@code propertiesFile} * is not in the correct format (does not contain the keys {@code * clientId}, {@code clientSecret} and {@code scopes}) */ public OAuthProperties(InputStream propertiesFile) throws IOException { Properties oauthProperties = new Properties(); oauthProperties.load(propertiesFile); clientId = oauthProperties.getProperty("clientId"); clientSecret = oauthProperties.getProperty("clientSecret"); scopes = oauthProperties.getProperty("scopes"); if ((clientId == null) || (clientSecret == null) || (scopes == null)) { throw new OAuthPropertiesFormatException(); } } /** * @return the clientId */ public String getClientId() { return clientId; } /** * @return the clientSecret */ public String getClientSecret() { return clientSecret; } /** * @return the scopes */ public String getScopesAsString() { return scopes; } /** * Thrown when the OAuth properties file was not at the right format, i.e not * having the right properties names. */ @SuppressWarnings("serial") public class OAuthPropertiesFormatException extends RuntimeException { } }

Uygulamanızın OAuth 2.0 kimlik bilgilerini içeren oauth.properties dosyası aşağıdaki örnekte gösterilmektedir.

Bu dosyadaki değerleri değiştirmeniz gerekir.

# Client ID and secret. They can be found in the APIs console. clientId=1234567890.apps.googleusercontent.com clientSecret=aBcDeFgHiJkLmNoPqRsTuVwXyZ # API scopes. Space separated. scopes=https://www.googleapis.com/auth/tasks

OAuth 2.0 istemci kimliği ve istemci gizli anahtarı, uygulamayı tanımlar ve Görevler API'sinin uygulama için tanımlanan filtreleri ve kota kurallarını uygulamasını sağlar. İstemci kimliği ve gizli anahtarı Google API Konsolu'nda bulabilirsiniz. Kullanıcı konsola girdikten sonra şunları yapmalıdır:

- Proje oluşturun veya seçin.

- Hizmetler listesinde Görevler API'si durumunu AÇIK olarak ayarlayarak Görevler API'sini etkinleştirin.

- API Erişimi bölümünde henüz oluşturulmamışsa bir OAuth 2.0 istemci kimliği oluşturun.

- Projenin OAuth 2.0 kodu geri çağırma işleyici URL'sinin Yönlendirme URI'leri'nde kayıtlı/izin verilenler listesinde olduğundan emin olun. Örneğin, bu örnek projede web uygulaması

https://www.example.comalanından sunuluyorsa kullanıcınınhttps://www.example.com/oauth2callbackkaydolması gerekir.

Google yetkilendirme uç noktasından gelen yetkilendirme kodunu işleme

Kullanıcının uygulamaya görevlerine erişim yetkisi vermediği ve bu nedenle Google'ın OAuth 2.0 yetkilendirme uç noktasına yönlendirildiği durumlarda, kullanıcıya Google'dan bir yetkilendirme iletişim kutusu gösterilir. Bu iletişim kutusunda, kullanıcıdan uygulamaya görevlerine erişim izni vermesi istenir:

Erişim izni verildikten veya reddedildikten sonra kullanıcı, Google yetkilendirme URL'si oluşturulurken yönlendirme/geri çağırma olarak belirtilen OAuth 2.0 kod geri çağırma işleyicisine geri yönlendirilir:

new GoogleAuthorizationRequestUrl(oauthProperties.getClientId(),

OAuthCodeCallbackHandlerServlet.getOAuthCodeCallbackHandlerUrl(req), oauthProperties

.getScopesAsString()).build()OAuth 2.0 kodu geri çağırma işleyicisi - OAuthCodeCallbackHandlerServlet - Google OAuth 2.0 uç noktasından yönlendirmeyi işler. Ele alınması gereken 2 durum vardır:

- Kullanıcı erişim izni verdiğinde: İstek, URL parametrelerinden OAuth 2.0 kodunu almak için ayrıştırılır.

- Kullanıcı erişimi reddettiğinde: Kullanıcıya bir mesaj gösterilir.

package com.google.oauthsample; import ... /** * Servlet handling the OAuth callback from the authentication service. We are * retrieving the OAuth code, then exchanging it for a refresh and an access * token and saving it. */ @SuppressWarnings("serial") public class OAuthCodeCallbackHandlerServlet extends HttpServlet { /** The name of the Oauth code URL parameter */ public static final String CODE_URL_PARAM_NAME = "code"; /** The name of the OAuth error URL parameter */ public static final String ERROR_URL_PARAM_NAME = "error"; /** The URL suffix of the servlet */ public static final String URL_MAPPING = "/oauth2callback"; public void doGet(HttpServletRequest req, HttpServletResponse resp) throws IOException { // Getting the "error" URL parameter String[] error = req.getParameterValues(ERROR_URL_PARAM_NAME); // Checking if there was an error such as the user denied access if (error != null && error.length > 0) { resp.sendError(HttpServletResponse.SC_NOT_ACCEPTABLE, "There was an error: \""+error[0]+"\"."); return; } // Getting the "code" URL parameter String[] code = req.getParameterValues(CODE_URL_PARAM_NAME); // Checking conditions on the "code" URL parameter if (code == null || code.length == 0) { resp.sendError(HttpServletResponse.SC_BAD_REQUEST, "The \"code\" URL parameter is missing"); return; } } /** * Construct the OAuth code callback handler URL. * * @param req the HttpRequest object * @return The constructed request's URL */ public static String getOAuthCodeCallbackHandlerUrl(HttpServletRequest req) { String scheme = req.getScheme() + "://"; String serverName = req.getServerName(); String serverPort = (req.getServerPort() == 80) ? "" : ":" + req.getServerPort(); String contextPath = req.getContextPath(); String servletPath = URL_MAPPING; String pathInfo = (req.getPathInfo() == null) ? "" : req.getPathInfo(); return scheme + serverName + serverPort + contextPath + servletPath + pathInfo; } }

Yetkilendirme kodunu yenileme ve erişim jetonuyla değiştirme

Ardından OAuthCodeCallbackHandlerServlet, Auth 2.0 kodunu yenileme ve erişim jetonlarıyla değiştirir, bunları veri deposunda kalıcı hale getirir ve kullanıcıyı PrintTaskListsTitlesServlet URL'sine yönlendirir:

Dosyaya eklenen kod vurgulanır.

package com.google.oauthsample; import ... /** * Servlet handling the OAuth callback from the authentication service. We are * retrieving the OAuth code, then exchanging it for a refresh and an access * token and saving it. */ @SuppressWarnings("serial") public class OAuthCodeCallbackHandlerServlet extends HttpServlet { /** The name of the Oauth code URL parameter */ public static final String CODE_URL_PARAM_NAME = "code"; /** The name of the OAuth error URL parameter */ public static final String ERROR_URL_PARAM_NAME = "error"; /** The URL suffix of the servlet */ public static final String URL_MAPPING = "/oauth2callback"; /** The URL to redirect the user to after handling the callback. Consider * saving this in a cookie before redirecting users to the Google * authorization URL if you have multiple possible URL to redirect people to. */ public static final String REDIRECT_URL = "/"; /** The OAuth Token DAO implementation. Consider injecting it instead of using * a static initialization. Also we are using a simple memory implementation * as a mock. Change the implementation to using your database system. */ public static OAuthTokenDao oauthTokenDao = new OAuthTokenDaoMemoryImpl(); public void doGet(HttpServletRequest req, HttpServletResponse resp) throws IOException { // Getting the "error" URL parameter String[] error = req.getParameterValues(ERROR_URL_PARAM_NAME); // Checking if there was an error such as the user denied access if (error != null && error.length > 0) { resp.sendError(HttpServletResponse.SC_NOT_ACCEPTABLE, "There was an error: \""+error[0]+"\"."); return; } // Getting the "code" URL parameter String[] code = req.getParameterValues(CODE_URL_PARAM_NAME); // Checking conditions on the "code" URL parameter if (code == null || code.length == 0) { resp.sendError(HttpServletResponse.SC_BAD_REQUEST, "The \"code\" URL parameter is missing"); return; } // Construct incoming request URL String requestUrl = getOAuthCodeCallbackHandlerUrl(req); // Exchange the code for OAuth tokens AccessTokenResponse accessTokenResponse = exchangeCodeForAccessAndRefreshTokens(code[0], requestUrl); // Getting the current user // This is using App Engine's User Service, but the user should replace this // with their own user/login implementation UserService userService = UserServiceFactory.getUserService(); String email = userService.getCurrentUser().getEmail(); // Save the tokens oauthTokenDao.saveKeys(accessTokenResponse, email); resp.sendRedirect(REDIRECT_URL); } /** * Construct the OAuth code callback handler URL. * * @param req the HttpRequest object * @return The constructed request's URL */ public static String getOAuthCodeCallbackHandlerUrl(HttpServletRequest req) { String scheme = req.getScheme() + "://"; String serverName = req.getServerName(); String serverPort = (req.getServerPort() == 80) ? "" : ":" + req.getServerPort(); String contextPath = req.getContextPath(); String servletPath = URL_MAPPING; String pathInfo = (req.getPathInfo() == null) ? "" : req.getPathInfo(); return scheme + serverName + serverPort + contextPath + servletPath + pathInfo; } /** * Exchanges the given code for an exchange and a refresh token. * * @param code The code gotten back from the authorization service * @param currentUrl The URL of the callback * @param oauthProperties The object containing the OAuth configuration * @return The object containing both an access and refresh token * @throws IOException */ public AccessTokenResponse exchangeCodeForAccessAndRefreshTokens(String code, String currentUrl) throws IOException { HttpTransport httpTransport = new NetHttpTransport(); JacksonFactory jsonFactory = new JacksonFactory(); // Loading the oauth config file OAuthProperties oauthProperties = new OAuthProperties(); return new GoogleAuthorizationCodeGrant(httpTransport, jsonFactory, oauthProperties .getClientId(), oauthProperties.getClientSecret(), code, currentUrl).execute(); } }

Not: Yukarıdaki uygulamada, basitleştirme amacıyla kullanılan bazı App Engine kitaplıkları yer almaktadır. Başka bir platform için geliştirme yapıyorsanız kullanıcı kimlik doğrulamasını işleyen UserService arayüzünü yeniden uygulayın.

Kullanıcının görevlerini okuma ve görüntüleme

Kullanıcı, uygulamaya görevlerine erişim izni verdi. Uygulamanın, OAuthTokenDao üzerinden erişilebilen veri deposunda kayıtlı bir yenileme jetonu vardır. PrintTaskListsTitlesServlet servlet'i artık kullanıcının görevlerine erişmek ve bunları görüntülemek için bu jetonları kullanabilir:

Dosyaya eklenen kod vurgulanır.

package com.google.oauthsample; import ... /** * Simple sample Servlet which will display the tasks in the default task list of the user. */ @SuppressWarnings("serial") public class PrintTasksTitlesServlet extends HttpServlet { /** * The OAuth Token DAO implementation, used to persist the OAuth refresh token. * Consider injecting it instead of using a static initialization. Additionally, a * simple memory implementation is used as a mock. Change the implementation to * use your own database system. */ public static OAuthTokenDao oauthTokenDao = new OAuthTokenDaoMemoryImpl(); public void doGet(HttpServletRequest req, HttpServletResponse resp) throws IOException { // Getting the current user // This is using App Engine's User Service but you should replace this to // your own user/login implementation UserService userService = UserServiceFactory.getUserService(); User user = userService.getCurrentUser(); // If the user is not logged-in it is redirected to the login service, then back to this page if (user == null) { resp.sendRedirect(userService.createLoginURL(getFullRequestUrl(req))); return; } // Checking if we already have tokens for this user in store AccessTokenResponse accessTokenResponse = oauthTokenDao.getKeys(user.getEmail()); // If we don't have tokens for this user if (accessTokenResponse == null) { OAuthProperties oauthProperties = new OAuthProperties(); // Redirect to the Google OAuth 2.0 authorization endpoint resp.sendRedirect(new GoogleAuthorizationRequestUrl(oauthProperties.getClientId(), OAuthCodeCallbackHandlerServlet.getOAuthCodeCallbackHandlerUrl(req), oauthProperties .getScopesAsString()).build()); return; } // Prints the user's task list titles in the response resp.setContentType("text/plain"); resp.getWriter().append("Task Lists titles for user " + user.getEmail() + ":\n\n"); printTasksTitles(accessTokenResponse, resp.getWriter()); } /** * Construct the request's URL without the parameter part. * * @param req the HttpRequest object * @return The constructed request's URL */ public static String getFullRequestUrl(HttpServletRequest req) { String scheme = req.getScheme() + "://"; String serverName = req.getServerName(); String serverPort = (req.getServerPort() == 80) ? "" : ":" + req.getServerPort(); String contextPath = req.getContextPath(); String servletPath = req.getServletPath(); String pathInfo = (req.getPathInfo() == null) ? "" : req.getPathInfo(); String queryString = (req.getQueryString() == null) ? "" : "?" + req.getQueryString(); return scheme + serverName + serverPort + contextPath + servletPath + pathInfo + queryString; } /** * Uses the Google Tasks API to retrieve a list of the user's tasks in the default * tasks list. * * @param accessTokenResponse The OAuth 2.0 AccessTokenResponse object * containing the access token and a refresh token. * @param output The output stream writer to write the task list titles to. * @return A list of the user's task titles in the default task list. * @throws IOException */ public void printTasksTitles(AccessTokenResponse accessTokenResponse, Writer output) throws IOException { // Initializing the Tasks service HttpTransport transport = new NetHttpTransport(); JsonFactory jsonFactory = new JacksonFactory(); OAuthProperties oauthProperties = new OAuthProperties(); GoogleAccessProtectedResource accessProtectedResource = new GoogleAccessProtectedResource( accessTokenResponse.accessToken, transport, jsonFactory, oauthProperties.getClientId(), oauthProperties.getClientSecret(), accessTokenResponse.refreshToken); Tasks service = new Tasks(transport, accessProtectedResource, jsonFactory); // Using the initialized Tasks API service to query the list of tasks lists com.google.api.services.tasks.model.Tasks tasks = service.tasks.list("@default").execute(); for (Task task : tasks.items) { output.append(task.title + "\n"); } } }

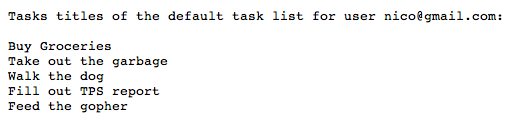

Kullanıcının görevleri şu şekilde gösterilir:

Örnek uygulama

Bu örnek uygulamanın kodunu indirebilirsiniz.