يساعدك هذا الدليل في فهم التأثير والتغييرات اللازمة على الإضافة التي تم إدخالها بسبب إيقاف Chrome نهائيًا لملفات تعريف الارتباط التابعة لجهات خارجية.

نظرة عامة

في 4 يناير 2024، طرح Chrome ميزة الحماية من التتبّع التي تحظر تلقائيًا وصول المواقع الإلكترونية إلى ملفات تعريف الارتباط التابعة لجهات خارجية (3P) بالنسبة إلى% 1 من المستخدمين. في أوائل عام 2025، من المتوقّع أن يوقف Chrome نهائيًا ملفات تعريف الارتباط التابعة لجهات خارجية.

تتأثّر تجربتا مستخدمَين على الأقل في إضافات Classroom:

- مسار الدخول المُوحَّد (SSO) من Google

- فتح المستخدمين في علامات تبويب جديدة

الدخول المُوحَّد من Google

أثناء عملية الدخول المُوحَّد (SSO) من Google، يتم توجيه المستخدمين إلى مربّع حوار لتسجيل الدخول إلى حساباتهم على Google والموافقة على مشاركة البيانات.

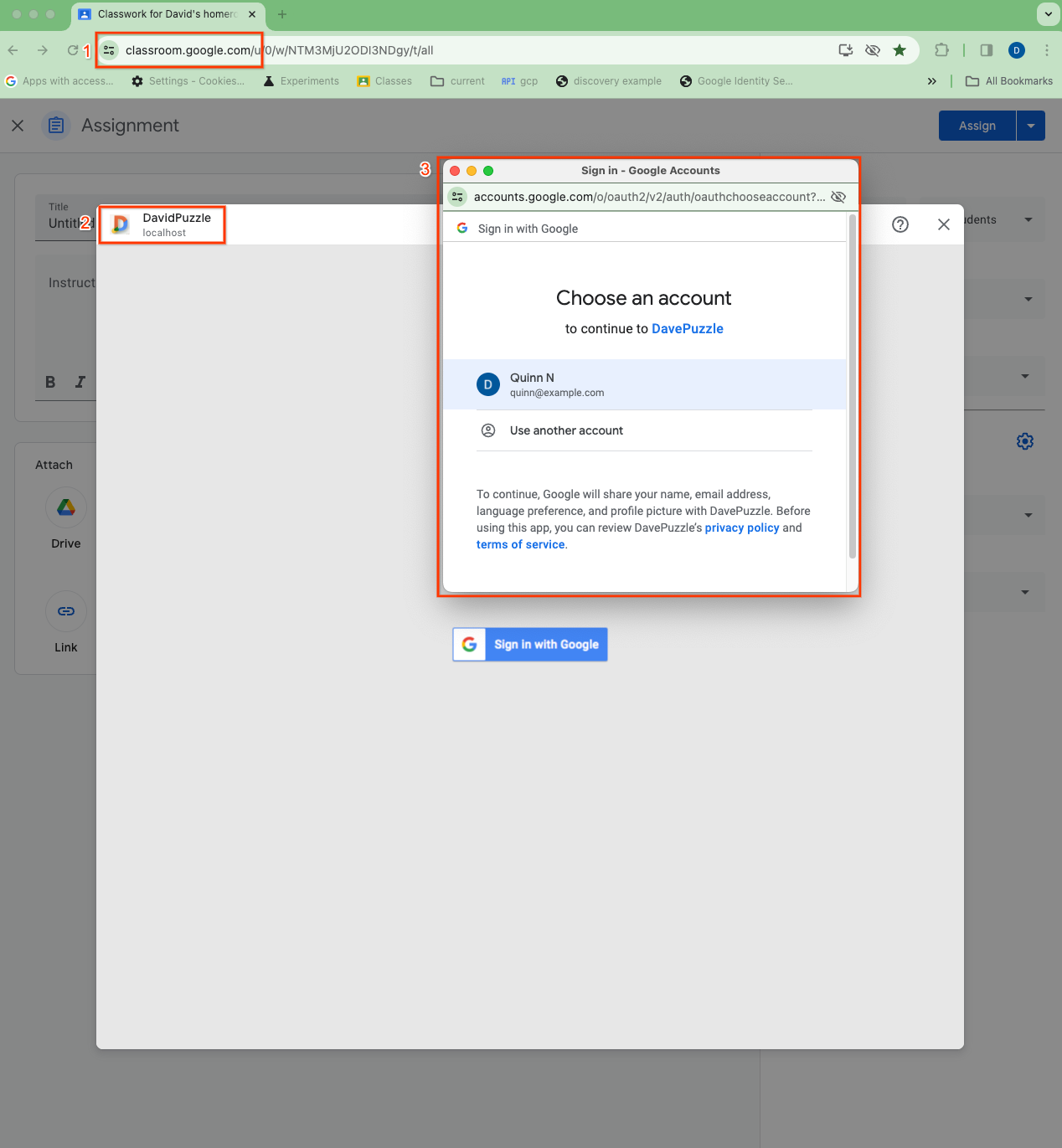

الشكل 1. تصوير سياقات ملفات تعريف الارتباط الثلاثة المختلفة أثناء عملية تسجيل الدخول الموحّد من داخل إطار iframe: (1) تطبيق Classroom ذو المستوى الأعلى، و(2) إطار iframe المضمّن التابع لجهة خارجية (DavidPuzzle على المضيف المحلي في هذه الحالة)، و (3) مربّع الحوار OAuth ذو المستوى الأعلى.

في عملية تنفيذ إضافة نموذجية، يتم ضبط ملف تعريف ارتباط خاص بالجلسة عند إكمال عملية تسجيل الدخول هذه. تتم إعادة تحميل إطار iframe الخاص بالإضافة، والذي يقع في سياق مضمّن، مع ملف تعريف ارتباط الجلسة، ما يتيح للمستخدم الوصول إلى جلسته التي تم إثبات صحتها. ومع ذلك، عند إيقاف ملفات تعريف الارتباط التابعة لجهات خارجية، لا يمكن للمواقع الإلكترونية في سياق مضمّن، مثل إطارات iframe الخاصة بالإضافات، الوصول إلى ملفات تعريف الارتباط من سياقاتها ذات المستوى الأعلى. بالنسبة إلى إضافات Classroom، لا يمكن للمستخدم الوصول إلى جلسته التي تم فيها إثبات الهوية، ويظل عالقًا في حلقة تسجيل الدخول.

بالنسبة إلى عمليات التنفيذ التي تضبط ملف تعريف ارتباط الجلسة في سياق إطار iframe المضمّن، يمكن الحدّ من هذه المشكلة باستخدام CHIPS API، الذي يتيح للمواقع الإلكترونية المضمّنة ضبط ملفات تعريف الارتباط المقسّمة والوصول إليها (ملفات تعريف الارتباط التي يتمّ ربطها بكلّ من النطاق المضمّن والنطاق الذي تمّ تضمينه). ومع ذلك، لا يمكن عمليات التنفيذ التي تضبط ملف تعريف ارتباط الجلسة في سياق المستوى الأعلى لمربّع حوار تسجيل الدخول الوصول إلى ملف تعريف الارتباط غير المقسَّم في الإطار iframe، ما يمنع تسجيل الدخول.

علامات تبويب جديدة

للأسباب نفسها، إذا كان لدى المستخدم جلسة مصادقة مستندة إلى ملف تعريف ارتباط في إطار iframe خاص بإضافة، وفتح الإطار للمستخدم علامة تبويب جديدة على المستوى الأعلى لتنفيذ نشاط، لن تتمكّن علامة التبويب على المستوى الأعلى من الوصول إلى ملف تعريف ارتباط الجلسة المقسَّم من الإطار. يمنع ذلك استمرار حالة جلسة iframe في نشاط علامة التبويب الجديدة، وقد يضطر المستخدم إلى تسجيل الدخول مرة أخرى في علامة التبويب الجديدة، على سبيل المثال. لا يمكن لواجهة برمجة التطبيقات CHIPS API حلّ هذه المشكلة، وذلك بحسب تصميمها، إذ لا يمكن الوصول إلى ملفات تعريف الارتباط المقسّمة في إطار iframe في سياق المستوى الأعلى.

إجراءات المطوّرين

هناك بعض الإجراءات التي يجب مراعاتها لضمان استمرار عمل الإضافة على النحو المطلوب مع إيقاف Chrome تدريجيًا لملفات تعريف الارتباط التابعة لجهات خارجية.

- راجِع استخدام ملفات تعريف الارتباط التابعة لجهات خارجية في رحلات المستخدم الرئيسية للإضافة. على وجه التحديد، ننصحك بالاختبار مع إيقاف ملفات تعريف الارتباط التابعة لجهات خارجية لتقييم التأثير على عملية التنفيذ المحدّدة.

استكشاف Storage Access API بالنسبة إلى جميع عمليات تنفيذ الإضافات، ننصحك بالاطّلاع على واجهة برمجة التطبيقات Storage Access (SAA). تتيح واجهة برمجة التطبيقات SAA لإطارات iframe إمكانية الوصول إلى ملفات تعريف الارتباط خارج سياق إطار iframe. تتوفّر ميزة "الوصول السريع إلى التطبيقات" في Chrome اليوم، وهي متوافقة مع تطبيق Classroom.

فعِّل FedCM. بالإضافة إلى ذلك، إذا كنت تستخدم GIS أو مكتبة "تسجيل الدخول باستخدام حساب Google"، تنصحك "فريق الهوية" رسميًا بالاشتراك في FedCM. لا يحلّ هذا الإجراء محلّ إمكانات ملفات تعريف الارتباط التابعة لجهات خارجية، ولكن سيصبح مطلوبًا في "خدمات Google" كجزء من عملية إيقاف ملفات تعريف الارتباط التابعة لجهات خارجية نهائيًا. تتوفّر FedCM في Chrome اليوم، وهي متوافقة مع Classroom، ولكن لا يزال السلوك والميزات قيد التطوير، ونستقبل الملاحظات بشأنها.

الانتقال إلى نظام المعلومات الجغرافية إذا كنت تستخدم مكتبة GSIv2 المتوقّفة نهائيًا، المعروفة أيضًا باسم مكتبة "تسجيل الدخول باستخدام حساب Google"، ننصحك بشدة بالانتقال إلى GIS، لأنّه من غير الواضح ما إذا كان سيتم توفير الدعم لمكتبة GSIv2 في المستقبل.

تقديم طلب لتأخير فترة التجربة الخاصة بالإيقاف النهائي يقدّم Chrome فترة تجريبية لإيقاف نهائي ملفات تعريف الارتباط التابعة لجهات خارجية، وذلك للسماح لحالات الاستخدام غير الإعلانية بتأخير آثار الإيقاف النهائي لملفات تعريف الارتباط التابعة لجهات خارجية. في حال قبول الطلب، سيتم منحك رمزًا مميزًا يمكنك استخدامه في الإضافة لإبقاء ملفات تعريف الارتباط التابعة لجهات خارجية مفعّلة لموقعك الأصلي حتى عام 2024، وذلك أثناء الانتقال إلى حلّ طويل الأمد، مثل "مساحة العرض المحدودة للإعلانات". بعد تقديم الطلب، سيُطلب منك تقديم معرّف خطأ أو رابط لتقرير عن المشكلة. لقد سجّل فريقنا هذه المشكلة في إضافات Classroom، ويمكنك تقديم هذا الخطأ.