במסמך הזה תמצאו תשובות לשאלות נפוצות בנושא אבטחת המידע של RCS Business Messaging (RBM) ונושאים קשורים.

RBM היא פלטפורמת שליחת הודעות שעסקים משתמשים בה כדי לשלוח סיסמאות חד-פעמיות (OTP) ולנהל דיאלוג עם לקוחות לגבי עסקאות, שירות לקוחות, מבצעים ועוד. Google מספקת ממשק RBM API להעברת הודעות בין עסקים למשתמשי קצה דרך שרתי Google.

בדרך כלל, עסקים עובדים עם שותפי הודעות (כולל שירותי צבירה, ספקי פלטפורמות תקשורת כשירות (CPaaS), ספקי שירותי סלולר וספקי פתרונות RCS אחרים) שמתחברים ל-Google API כדי ליצור ולתחזק סוכנים של RBM בשם העסק. שותפים שרוצים להשתמש ב-RBM דרך ה-API או דרך מסוף הפיתוח של Business Communications צריכים לאשר את התנאים וההגבלות של RBM ואת מדיניות השימוש המקובל של Google. מאחר ש-Google פועלת בתפקיד מעבדת מידע, השותפים כפופים גם לנספח לעיבוד מידע של Google.

אישור ותאימות

האם ל-RBM יש אישור של צדדים שלישיים?

RBM ותשתית ה-RCS של Google נבדקות באופן עצמאי מדי שנה כדי לוודא שהן עומדות בתקני האיכות ואבטחת המידע המוכרים. לשירותים שלנו יש אישורים לפי התקנים ISO 27001, SOC 2 ו-SOC 3. אם אתם רוצים לקבל עותקים של האישורים, תוכלו לפנות למנהל החשבון שלכם.

האם RBM עומד בדרישות של Payment Services Directive 2 (PSD2) של האיחוד האירופי?

כן, RBM עומד בדרישות של PSD2, שמחייבות אימות חזק ללקוח (SCA). מכיוון ש-RBM משויך למספר הטלפון המאומת ולכרטיס ה-SIM של משתמש הקצה, סיסמה חד-פעמית (OTP) שנשלחת באמצעות RBM מהווה 'רכיב בעלות' תואם של SCA, כפי שמתואר על ידי European Banking Authority.

עיבוד נתונים

מה המשמעות של Google בתור מעבדת מידע?

ב-RBM, Google משמשת כמעבדת נתונים והעסק או השותף משמשים כנאמני מידע. בנספח לעיבוד נתונים (DPA) מוסבר ש-Google היא מעבדת מידע, והוא קובע את התנאים לטיפול בנתונים בשם עסקים ושותפים.

האם ה-DPA חל על כל משתמשי הקצה שמקיימים אינטראקציה עם נציג RBM?

כן, DPA חל על כל משתמשי הקצה ועל הנתונים שלהם. Google יצרה את פלטפורמת RBM כדי לעמוד בדרישות ה-DPA ולהבטיח שכל משתמשי הקצה יקבלו את אותה רמה גבוהה של אבטחת נתונים.

אחסון והצפנה של הודעות

אילו נתונים נשמרים במכשיר של משתמש הקצה?

המטא-נתונים על נציגי RBM וההודעות שמתחלפות איתם מאוחסנים במכשיר של משתמש הקצה. ההודעות האלה עשויות לכלול מידע אישי ששותף עם סוכן RBM.

מה הקשר בין 'האזור' של הנציג לבין אחסון ההודעות?

האזור שהשותף מציין במהלך הגדרת הנציג מאפשר ל-RBM לדעת איפה הנציג נמצא. Google משתמשת במידע הזה כדי לקבוע איפה צריך לאחסן את נתוני ההודעות ולבצע אופטימיזציה של ניתוב התנועה של ההודעות לנציג.

ברוב המקרים, ההודעות מאוחסנות במרכזי נתונים באזור שצוין (מידע נוסף על אבטחת מרכזי הנתונים והרשתות זמין בDPA). עם זאת, Google עשויה לנתב מחדש את תעבורת ההודעות אם תתרחש הפסקה זמנית בשירות באזור מסוים. המשמעות היא שנתוני ההודעות לא יישמרו באופן בלעדי באזור שצוין על ידי הנציג.

מהי הארכיטקטורה והתהליך של שליחת ההודעות ב-RBM? אילו אלמנטים מוצפנים?

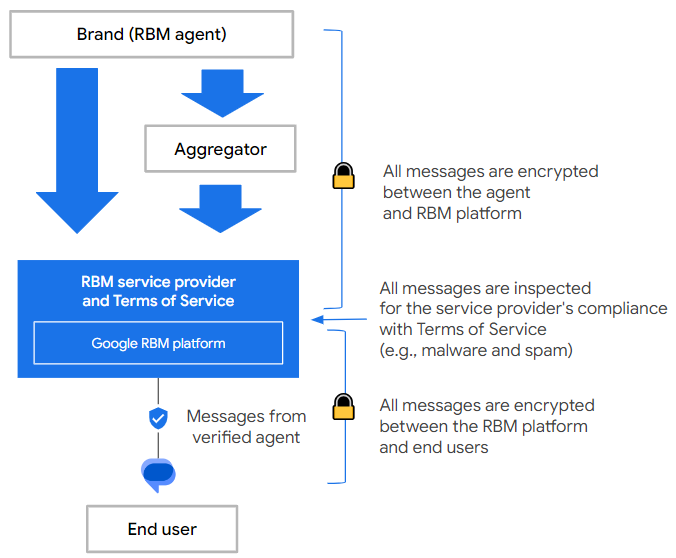

הודעות שנשלחות בין עסקים למשתמשי קצה מוצפנות בין המכשיר של משתמש הקצה לבין שרתי Google, ובין שרתי Google לשותף שליחת ההודעות באמצעות ממשק ה-API של Google לשירותי RCS לעסקים (RBM).

ההודעות מוצפנות ברשת של Google באמצעות מפתחות שרק לרכיבים ספציפיים בשירות יש גישה אליהם. מפתחות ההצפנה מאפשרים למערכות של Google לבדוק את התאימות למדיניות.

בקטע איך זה עובד מופיעה סקירה כללית של תהליך העברת ההודעות מקצה לקצה והתפקידים של כל הגורמים המעורבים.

האם ההודעות השמורות מוצפנות?

אחסון בשרתי Google

הודעות מסוג 'נציג לאדם' (A2P) נשמרות בשרתים של Google אם הנמען אופליין. המפתח יכול לבטל את ההודעות האלה ולשלוח אותן דרך ערוץ אחר. הודעות מאדם לאפליקציה (P2A) נשמרות בשרתים של Google אם הנציג לא יכול לקבל אותן. Google שומרת את ההודעות האלה במשך שבעה ימים לפני שהן נמחקות.

ההודעות שמאוחסנות בשרתים של Google מוצפנות כל עוד הן נשמרות בענן.

ל-Google יש גישה להודעות השמורות רק במקרים הבאים:

- יכול להיות ש-Google תעבד זמנית את תוכן ההודעות שנשלחו מהעסקים כדי לזהות ולמנוע ספאם וניצול לרעה, ותשתמש באותות האלה כדי לאמן מודלים של AI לשיפור היכולות של זיהוי ומניעת ספאם. למידע נוסף על אופן הטיפול בנתונים של דיווחים על ספאם, אפשר לקרוא את המאמר האם Google קוראת הודעות בין עסקים למשתמשי קצה?

- יכול להיות שנשתף הודעות שמאוחסנות עם רשויות אכיפת חוק חיצוניות, בכפוף להתחייבויות של Google לציית לדין החל. למידע נוסף, אפשר לעיין בדוח השקיפות של Google.

למשך כמה זמן ההודעות מאוחסנות?

אחסון בשרתי Google

- נכסים של נציג RBM (לוגו, שם, תיאור וכו'): מאוחסנים באופן קבוע באחסון הגלובלי של Google.

- הודעות מאדם לנציג (הודעות P2A): נשמרות ומועברות ללא יותר משבעה ימים. ברגע שההודעה מתקבלת ונשלחת על ידי הנציג ב-RBM, היא נמחקת.

- הודעות מנציג לאדם (הודעות A2P): נשמרות עד שהן נשלחות, למשך עד 30 יום. לפני שתקופת החסד של 30 הימים תסתיים, הנציגים יכולים לבטל הודעות שלא נשלחו. ההודעות האלה יוסרו מתור השליחה וימחקו מהשרתים של Google. אם הודעה נשלחה והיא מכילה קובצי מדיה, הקבצים האלה נשמרים למשך 60 יום. יכול להיות שהודעת A2P תישאר בשרתים של Google למשך 14 יום אחרי המסירה כדי לזהות ולמנוע ספאם והתנהלות פוגעת.

אחסון במכשירים ניידים

ההודעות במכשיר של משתמש הקצה מאוחסנות שם עד שהוא מחק אותן או שינה את מנגנון האחסון.

האם עסק יכול לשלוט במפתחות ההצפנה של ההודעות שלו ששמורות ב-Google?

לא, העסק לא יכול לשלוט במפתחות ההצפנה. כדי להגן על משתמשי הקצה מפני ספאם, Google צריכה לשמור על מפתחות ההצפנה כדי לסרוק הודעות RBM ולזהות תוכן זדוני, כמו כתובות URL של פישינג ותוכנות זדוניות. Google משתמשת באמצעי הגנה אוטומטיים בזמן סריקת ההודעות. תוכן ההודעות לא נגיש לבני אדם, אלא אם משתמש הקצה מדווח על שיחה כספאם (פרטים נוספים זמינים במאמר האם Google קוראת הודעות בין עסקים למשתמשי קצה?).

לאילו ישויות יש גישה להודעות RBM? מהי האחריות של שותפי ההודעות, העסקים והספקים להבטחת אבטחת המידע?

RBM היא טכנולוגיית תחבורה ציבורית שמבוססת על Google. מערכת RBM מעבירה הודעות בין משתמשי הקצה לבין הנציגים שמייצגים את העסקים. הנציגים האלה נוצרים ומופעלים על ידי שותפי צ'אט, עסקים ובמקרים מסוימים ספקי סלולר. לגורמים שמפעילים את הנציגים של RBM, ובמקרים מסוימים גם לספקי הסלולר, יש גישה לתוכן ההודעות ב-RBM לצורך מסירתן ולמטרות אחרות. ל-Google יש גם גישה לתוכן של ההודעות ב-RBM כדי להגן מפני ספאם וניצול לרעה.

שותפי ההודעות, העסקים והספקים אחראים בנפרד לציית לכל הדרישות הרלוונטיות בנושאי אבטחת מידע, פרטיות ותקנות מקומיות.

אבטחה של RBM API

האם Google יכולה לקבל את אסימוני הגישה שנשלחו על ידי ספק ה-OAuth?

לא, Google אף פעם לא מקבלת את טוקני הגישה שנשלחים על ידי ספק OAuth במהלך אימות המשתמש. ב-OAuth 2.0 נעשה שימוש במפתח הוכחה להחלפת קוד (PKCE) כדי לאבטח את תהליך האימות.

איך הנתונים מוצפנים בין מפתח RBM לבין Google?

מפתחים ניגשים ל-RBM API דרך HTTPS, הסטנדרט הגלובלי לעסקאות מאובטחות באינטרנט. ה-API של RBM תומך ב-TLS 1.3 עם הצפנות AES 256 ו-SHA384.

מריצים את הפקודה הבאה כדי לבדוק את שרשרת האישורים, את גרסת ה-TLS ואת האלגוריתמים להצפנה הנתמכים:

openssl s_client -connect rcsbusinessmessaging.googleapis.com:443

אימות מספר טלפון

כדי לשמור על האבטחה של אפליקציית Messages של Google, איך Google מאמתת שמספר טלפון עדיין שייך למשתמש המקורי שלו?

אימות ראשוני של מספר הטלפון: Google משתמשת במגוון שיטות כדי לזהות את מספר הטלפון של משתמש הקצה (כלומר, מספר ה-MSISDN שלו). השיטות האלה כוללות שילוב ישיר של ממשק API עם ספקי סלולר, שליחת הודעות SMS שמקורן בנייד ובקשה ממשתמש הקצה להזין את מספר הטלפון שלו. אחרי זיהוי מספר הטלפון, יכול להיות ש-Google תשלח סיסמה חד-פעמית (OTP) בלתי נראית ב-SMS כדי לאמת אותו.

שמירה על האבטחה אחרי האימות הראשוני: כשיש לספק אינטגרציה ישירה של API, הוא יכול לשלוח מדי פעם ל-Google פיד של השבתת SIM/MSISDN כדי להשבית את RCS וכך להשבית את RBM למספרי טלפון שכבר לא פעילים. Google עשויה גם לעקוב אחרי שינויים בבעלות על מספר הטלפון באמצעות אותות מהמכשיר, כמו הסרת כרטיס ה-SIM ופעילות של כרטיס ה-SIM, וגם על ידי אימות חוזר של מספר הטלפון מדי פעם.

פרטיות ואבטחה

איזה דיווח Google מבצעת על נציגי RBM?

ל-Google יש דיווח פנימי על המספר הכולל של משתמשי הקצה, ההודעות והתשובות לכל נציג, על סמך הנתונים מ-14 הימים האחרונים. Google משתמשת בנתונים האלה לצורך אבחון, שיפורים במערכת ויצירת דוחות חיוב עבור ספקי שירותי הסלולר. תוכן ההודעות לא נשמר למטרות דיווח. אחרי 14 ימים, Google שומרת רק נתוני דיווח מצטברים, ללא הגבלת זמן. אורך החיים (TTL) של כל נתון מצטבר ששותף עם גורמים חיצוניים הוא 63 ימים.

דוחות החיוב ויומני הפעילות שמקבלים הספקים נשמרים בשרתי Google למשך 30 יום. ספקי הסלולר יכולים להוריד את הקבצים האלה ולשמור אותם למשך זמן שייראה להם נחוץ.

האם Google משתמשת בנתוני משתמשי קצה מחוץ ל-RBM?

Google משתמשת בנתונים של משתמשי הקצה רק כדי לספק ולשפר את שירות RBM, כפי שמפורט בקטע 5.2 בDPA.

לדוגמה, Google עשויה לבצע את הפעולות הבאות עם נתוני משתמשי הקצה:

- זיהוי ומניעה של ספאם והונאות.

- שיתוף דוחות חיוב ויומני פעילות לא מצטברים עם שותפי סלולר.

- מדידה ושיפור של ביצועי RBM למשתמשים ולעסקים.

כחלק מהמאמצים האלה, Google משתפת נתונים מצטברים עם שותפים כדי שהם יוכלו לשפר את חוויית השימוש באפליקציית ההודעות. פרטים נוספים זמינים במאמר איזה דיווח Google מבצעת על סוכני RBM?

עם זאת, Google לא תבצע את הפעולות הבאות עם נתוני משתמשי הקצה:

- לבצע טירגוט מודעות על סמך תוכן ההודעות.

- לשתף את תוכן ההודעות עם מתחרים או צדדים שלישיים, למעט רשויות אכיפת החוק, כנדרש על פי הדין החל.

האם Google קוראת הודעות בין עסקים למשתמשי קצה?

יכול להיות שהמערכת של Google לזיהוי ולמניעת ספאם תסרוק את תוכן ההודעות שנשלחו מהעסקים כדי לזהות הפרות של מדיניות השימוש המקובל. ל-Google אין גישה לתוכן של הודעות שנשלחות על ידי משתמשים לעסקים. עם זאת, כשמשתמש הקצה מדווח על שיחה כספאם:

- פרטי השולח/ת וההודעות האחרונות שנשלחו מהעסק יועברו ל-Google ואולי גם לספק הסלולר של המשתמש.

- יכול להיות שהמערכת של Google לזיהוי ולמניעת ספאם תעבד זמנית את תוכן ההודעות שנשלחו מהעסקים, ותשתמש באותות האלה כדי לאמן מודלים של AI לשיפור היכולות של זיהוי ומניעת ספאם.

- יכול להיות שעובדים וקבלנים של Google יבדקו את פרטי הדיווח על ספאם כדי לעזור ל-Google לשפר את היכולת לזהות ספאם ולהגן מפני ניצול לרעה. לבודקים אנושיים תהיה גישה מוגבלת למידע הזה ל-30 יום לצורך הבדיקה. מספר הטלפון של משתמש הקצה יצונזרו לצורך בדיקת הספאם.

למידע נוסף על אמצעי הבקרה של Google להגנה על נתוני משתמשי הקצה, אפשר לעיין במדיניות הפרטיות של Google.

איזה מידע על משתמשי קצה Google מספקת לעסק?

כדי לאפשר שיחה ב-RBM, Google משתפת עם העסק את מספר הטלפון של משתמש הקצה כדי לזהות אותו בשיחה. לא משותפים פרטים אישיים אחרים עם העסק.

האם הקטע 'פרטיות ואבטחה' במדיניות השימוש המקובל מגביל את היכולת של העסק לאסוף מידע על הלקוחות שלו ולהשתמש בו?

Google לא מתכוונת להגביל את היכולת של עסקים לשרת את הלקוחות שלהם. העסק יכול לאחסן שיחה בין משתמש קצה לעסק שנוצרה באמצעות RBM API, בהתאם לתנאים של מדיניות הפרטיות שלו.

מה המשמעות של הביטויים הבאים בהתנאים וההגבלות של RBM? "היא תקבל את כל ההסכמות הנדרשות לצורך עיבוד מידע אישי בכפוף לתנאים האלה של תוכנית RBM, ותשמור עליהן".

Google מצפה מכל העסקים שמשתמשים ב-RBM לציית לתקנות הרלוונטיות בנושאי מידע ואבטחה (כמו GDPR) ולספק מדיניות פרטיות שמבהירה איך הם משתמשים בנתוני משתמשי הקצה ו/או משתפים אותם. כדי שנוכל לבדוק את הנציג לפני ההשקה, המפתח צריך לספק את מדיניות הפרטיות שלו.

שיתוף הפעולה של Google כשעסק עובר ביקורת

העסק שלנו כפוף לתקנות ועשוי לעבור ביקורת. האם Google תעמוד בדרישות?

באחריות העסק לוודא שהחברה שלו עומדת בתקנות הרלוונטיות. Google תגיב לפניות של רשויות אכיפת החוק ושל הרגולטורים רק בהתאם לחוק החל.

תגובה לאירוע

איך Google מטפלת בפריצות לנתונים?

אפשר לעיין בקטע 7.2 אירועי אבטחת מידע בDPA.

יכולות רשת שלא נתמכות

אילו יכולות רשת לא נתמכות ב-RBM?

- כותרות בהתאמה אישית שמאפשרות מעבר חומת אש

- טווחי חסימה של Classless Inter-Domain Routing (CIDR) משירותי Google