Tính năng Liên kết Tài khoản Google cho phép chủ Tài khoản Google kết nối với các dịch vụ của bạn cũng như chia sẻ dữ liệu với Google một cách nhanh chóng, liền mạch và an toàn.

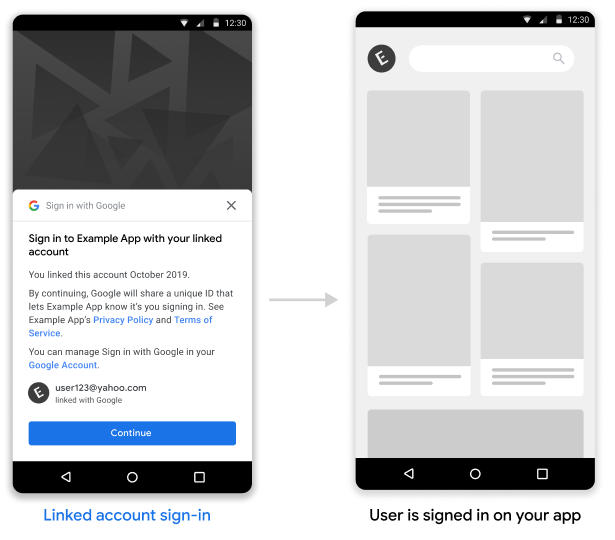

Tính năng Đăng nhập bằng tài khoản được liên kết bật tính năng Đăng nhập bằng một lần chạm bằng Google cho những người dùng đã liên kết Tài khoản Google của họ với dịch vụ của bạn. Việc này giúp cải thiện trải nghiệm cho người dùng vì họ có thể đăng nhập chỉ bằng một lần nhấp mà không cần nhập lại tên người dùng và mật khẩu. Điều này cũng giúp giảm khả năng người dùng tạo tài khoản trùng lặp trên dịch vụ của bạn.

Yêu cầu

Để triển khai Đăng nhập bằng tài khoản được liên kết, bạn phải đáp ứng các yêu cầu sau:

- Bạn có phương thức triển khai Liên kết OAuth của Tài khoản Google có hỗ trợ quy trình mã uỷ quyền OAuth 2.0. Quá trình triển khai OAuth của bạn phải bao gồm các điểm cuối sau:

- uỷ quyền điểm cuối để xử lý các yêu cầu uỷ quyền.

- điểm cuối mã thông báo để xử lý yêu cầu truy cập và làm mới mã thông báo.

- điểm cuối userinfo để truy xuất thông tin tài khoản cơ bản về người dùng được liên kết. Thông tin này được hiển thị cho người dùng trong quá trình Đăng nhập vào tài khoản được liên kết.

- Bạn có một ứng dụng Android.

Cách hoạt động

Điều kiện tiên quyết : Người dùng trước đây đã liên kết Tài khoản Google của họ với tài khoản của họ trên dịch vụ của bạn.

- Bạn chọn hiển thị các tài khoản được liên kết trong quy trình Đăng nhập bằng một lần chạm.

- Người dùng sẽ thấy lời nhắc Đăng nhập bằng một lần chạm với lựa chọn đăng nhập vào dịch vụ của bạn bằng tài khoản được liên kết của họ.

- Nếu người dùng chọn tiếp tục với tài khoản được liên kết, Google sẽ gửi yêu cầu đến điểm cuối mã thông báo của bạn để lưu mã uỷ quyền. Yêu cầu này có chứa mã truy cập của người dùng do dịch vụ của bạn cấp và mã uỷ quyền của Google.

- Bạn đổi mã uỷ quyền của Google lấy mã thông báo giá trị nhận dạng của Google. Mã này chứa thông tin về Tài khoản Google của người dùng.

- Ứng dụng cũng sẽ nhận được mã thông báo giá trị nhận dạng khi quy trình kết thúc và bạn so khớp giá trị này với giá trị nhận dạng người dùng trong mã thông báo giá trị nhận dạng mà máy chủ của bạn nhận được để đăng nhập người dùng vào ứng dụng.

Triển khai Đăng nhập tài khoản được liên kết trong ứng dụng Android của bạn

Để hỗ trợ tính năng Đăng nhập bằng tài khoản được liên kết trên ứng dụng Android, hãy làm theo hướng dẫn trong hướng dẫn triển khai cho Android.

Xử lý yêu cầu về mã uỷ quyền của Google

Google sẽ gửi yêu cầu POST tới điểm cuối của mã thông báo để lưu mã uỷ quyền mà bạn sẽ đổi lấy mã thông báo giá trị nhận dạng của người dùng. Yêu cầu này có chứa mã truy cập của người dùng và mã uỷ quyền OAuth2 do Google cấp.

Trước khi lưu mã uỷ quyền, bạn phải xác minh mã truy cập mà bạn đã cấp cho Google, do client_id xác định.

Yêu cầu HTTP

Yêu cầu mẫu

POST /token HTTP/1.1

Host: server.example.com

Content-Type: application/x-www-form-urlencoded

code=GOOGLE_AUTHORIZATION_CODE

&grant_type=urn:ietf:params:oauth:grant-type:reciprocal

&client_id=CLIENT_ID

&client_secret=CLIENT_SECRET

&access_token=ACCESS_TOKEN

Điểm cuối trao đổi mã thông báo của bạn phải có khả năng xử lý các tham số yêu cầu sau:

| Tham số điểm cuối của mã thông báo | |

|---|---|

code |

Bắt buộc mã uỷ quyền Google OAuth2 |

client_id |

Mã ứng dụng khách bắt buộc mà bạn đã cấp cho Google |

client_secret |

Bắt buộc Mật khẩu ứng dụng khách mà bạn đã cấp cho Google |

access_token |

Bắt buộc Mã truy cập mà bạn đã cấp cho Google. Bạn sẽ sử dụng mã này để tìm hiểu ngữ cảnh của người dùng |

grant_type |

Giá trị Bắt buộc PHẢI được đặt thành urn:ietf:params:oauth:grant-type:reciprocal |

Điểm cuối trao đổi mã thông báo của bạn cần phản hồi yêu cầu POST bằng cách thực hiện các bước sau:

- Xác minh rằng

access_tokenđã được cấp cho Google doclient_idxác định. - Phản hồi bằng phản hồi HTTP 200 (OK) nếu yêu cầu hợp lệ và mã xác thực được đổi thành công lấy mã thông báo ID Google hoặc mã lỗi HTTP nếu yêu cầu không hợp lệ.

Phản hồi HTTP

Thành công

Trả về mã trạng thái HTTP 200 OK

Ví dụ về phản hồi thành công

HTTP/1.1 200 OK

Content-Type: application/json

Cache-Control: no-store

Pragma: no-cache

{}

Lỗi

Trong trường hợp có một yêu cầu HTTP không hợp lệ, hãy phản hồi bằng một trong các mã lỗi HTTP sau đây:

| Mã trạng thái HTTP | Nội dung | Mô tả |

|---|---|---|

| 400 | {"error": "invalid_request"} |

Yêu cầu thiếu một tham số nên máy chủ không thể tiếp tục xử lý yêu cầu. Giá trị này cũng có thể được trả về nếu yêu cầu chứa một thông số không được hỗ trợ hoặc lặp lại một thông số |

| 401 | {"error": "invalid_request"} |

Xác thực ứng dụng khách không thành công, chẳng hạn như nếu yêu cầu chứa bí mật hoặc mã ứng dụng khách không hợp lệ |

| 401 | {"error": "invalid_token"}

Bao gồm "Xác thực WWW: Phạm vi tiếp nhận" thử thách xác thực trong tiêu đề phản hồi |

Mã truy cập của đối tác không hợp lệ. |

| 403 | {"error": "insufficient_permission"}

Bao gồm "Xác thực WWW: Phạm vi tiếp nhận" thử thách xác thực trong tiêu đề phản hồi |

Mã truy cập của đối tác không chứa(các) phạm vi cần thiết để thực hiện OAuth đối ứng |

| 500 | {"error": "internal_error"} |

Lỗi máy chủ |

Phản hồi lỗi phải chứa các trường sau :

| Trường phản hồi về lỗi | |

|---|---|

error |

Chuỗi lỗi Bắt buộc |

error_description |

Nội dung mô tả lỗi mà con người có thể đọc được |

error_uri |

URI cung cấp thêm thông tin chi tiết về lỗi |

Phản hồi lỗi mẫu 400

HTTP/1.1 400 Bad Request

Content-Type: application/json;charset=UTF-8

Cache-Control: no-store

Pragma: no-cache

{

"error": "invalid_request",

"error_description": "Request was missing the 'access_token' parameter."

}

Mã uỷ quyền trao đổi cho mã thông báo nhận dạng

Bạn sẽ cần đổi mã uỷ quyền mà bạn đã nhận được lấy mã thông báo mã nhận dạng của Google. Mã này chứa thông tin về Tài khoản Google của người dùng.

Để trao đổi mã uỷ quyền lấy mã thông báo giá trị nhận dạng của Google, hãy gọi điểm cuối https://oauth2.googleapis.com/token và đặt các tham số sau:

| Trường yêu cầu | |

|---|---|

client_id |

Bắt buộc Mã ứng dụng khách lấy từ trang Thông tin đăng nhập trên Bảng điều khiển API. Đây thường là thông tin đăng nhập có tên New Actions on Google App |

client_secret |

Bắt buộc Mã bí mật ứng dụng khách lấy được từ trang Thông tin đăng nhập Bảng điều khiển API |

code |

Bắt buộc Mã uỷ quyền được gửi trong yêu cầu ban đầu |

grant_type |

Bắt buộc Như được xác định trong thông số kỹ thuật OAuth 2.0, bạn phải đặt giá trị của trường này thành authorization_code. |

Yêu cầu mẫu

POST /oauth2/v4/token HTTP/1.1

Host: www.googleapis.com

Content-Type: application/x-www-form-urlencoded

code=GOOGLE_AUTHORIZATION_CODE

&grant_type=authorization_code

&client_id=GOOGLE_CLIENT_ID

&client_secret=GOOGLE_CLIENT_SECRET

Google phản hồi yêu cầu này bằng cách trả về một đối tượng JSON chứa mã truy cập ngắn hạn và mã làm mới.

Phản hồi có chứa các trường sau:

| Trường phản hồi | |

|---|---|

access_token |

Mã truy cập do Google cấp mà ứng dụng của bạn gửi để cho phép yêu cầu API của Google |

id_token |

Mã thông báo nhận dạng chứa thông tin Tài khoản Google của người dùng. Mục Phản hồi xác thực chứa thông tin chi tiết về cách giải mã và xác thực phản hồi mã thông báo mã nhận dạng |

expires_in |

Thời gian tồn tại còn lại của mã truy cập tính bằng giây |

refresh_token |

Mã thông báo mà bạn có thể dùng để lấy mã truy cập mới. Mã làm mới sẽ hợp lệ cho đến khi người dùng thu hồi quyền truy cập |

scope |

Giá trị của trường này luôn được đặt thành openid cho trường hợp sử dụng Đăng nhập bằng tài khoản được liên kết |

token_type |

Loại mã thông báo được trả về. Hiện tại, giá trị của trường này luôn được đặt thành Bearer |

Phản hồi mẫu

HTTP/1.1 200 OK

Content-type: application/json; charset=utf-8

{

"access_token": "Google-access-token",

"id_token": "Google-ID-token",

"expires_in": 3599,

"token_type": "Bearer",

"scope": "openid",

"refresh_token": "Google-refresh-token"

}

POST /oauth2/v4/token HTTP/1.1

Host: www.googleapis.com

Content-Type: application/x-www-form-urlencoded

code=Google authorization code

&grant_type=authorization_code

&client_id=Google client id

&client_secret=Google client secret

Xác thực phản hồi Mã thông báo giá trị nhận dạng

Xác thực và giải mã câu nhận định JWT

Bạn có thể xác thực và giải mã câu nhận định JWT bằng cách sử dụng Thư viện giải mã JWT cho ngôn ngữ của bạn. Sử dụng Khoá công khai của Google, có trong JWK hoặc Định dạng PEM để xác minh chữ ký của mã thông báo.

Khi được giải mã, câu nhận định JWT sẽ có dạng như ví dụ sau:

{

"sub": "1234567890", // The unique ID of the user's Google Account

"iss": "https://accounts.google.com", // The assertion's issuer

"aud": "123-abc.apps.googleusercontent.com", // Your server's client ID

"iat": 233366400, // Unix timestamp of the assertion's creation time

"exp": 233370000, // Unix timestamp of the assertion's expiration time

"name": "Jan Jansen",

"given_name": "Jan",

"family_name": "Jansen",

"email": "jan@gmail.com", // If present, the user's email address

"email_verified": true, // true, if Google has verified the email address

"hd": "example.com", // If present, the host domain of the user's GSuite email address

// If present, a URL to user's profile picture

"picture": "https://lh3.googleusercontent.com/a-/AOh14GjlTnZKHAeb94A-FmEbwZv7uJD986VOF1mJGb2YYQ",

"locale": "en_US" // User's locale, from browser or phone settings

}

Ngoài việc xác minh chữ ký của mã thông báo, hãy xác minh rằng câu lệnh

công ty phát hành (trường iss) là https://accounts.google.com, mà đối tượng

(trường aud) là mã ứng dụng khách được chỉ định và mã thông báo chưa hết hạn

(trường exp).

Bằng cách sử dụng các trường email, email_verified và hd, bạn có thể xác định xem

Google lưu trữ và có thẩm quyền đối với một địa chỉ email. Trong trường hợp Google

có thẩm quyền mà người dùng hiện được biết là chủ sở hữu tài khoản hợp pháp

và bạn có thể bỏ qua mật khẩu hoặc các phương thức xác thực khác. Nếu không, các phương thức này

có thể dùng để xác minh tài khoản trước khi liên kết.

Những trường hợp mà Google có thẩm quyền:

emailcó hậu tố@gmail.com, đây là một tài khoản Gmail.email_verifiedlà đúng vàhdđã được đặt, đây là tài khoản G Suite.

Người dùng có thể đăng ký Tài khoản Google mà không cần sử dụng Gmail hoặc G Suite. Thời gian

email không chứa hậu tố @gmail.com và hd không có Google thì không

xác thực và sử dụng mật khẩu hoặc các phương pháp xác thực khác để xác minh

người dùng. email_verified cũng có thể đúng vì ban đầu Google đã xác minh

người dùng khi tài khoản Google được tạo, tuy nhiên quyền sở hữu đối với bên thứ ba

tài khoản email có thể đã thay đổi.