پلتفرم نقشه های گوگل

مستندات

اسناد مناسب برای کار را پیدا کنید

با مستندات جامع، کد نمونه، برنامههای نمونه و موارد دیگر کاوش کنید، بیاموزید و بسازید.

نقشه ها

به کاربران کمک کنید با محصولات نقشههای دقیق و سفارشی جهان را کشف کنند.

مسیرها

به کاربران خود کمک کنید تا مسیر A تا Z را بهینه کنند.

مکان ها

مکان ها و نقاط مورد علاقه را با جزئیات در دسترس کاربران نشان دهید.

محیط زیست

به کاربران کمک کنید به داده ها دسترسی پیدا کنند تا به چالش های آب و هوایی امروز پاسخ دهند.

تجزیه و تحلیل

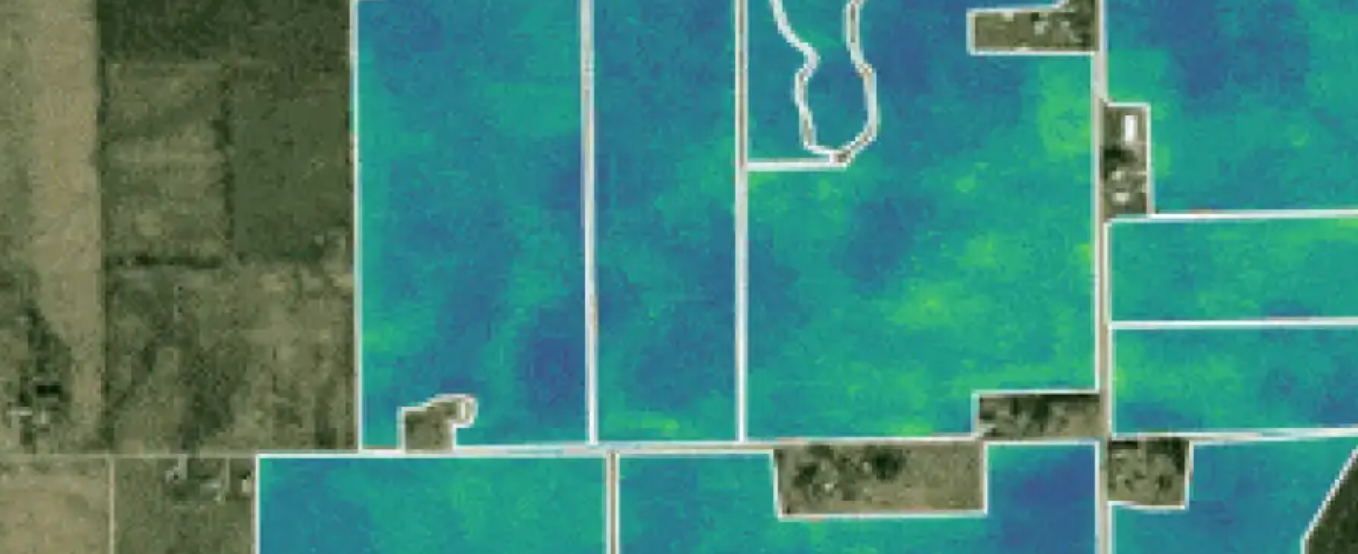

مجموعه دادههای جغرافیایی و ابزارهایی را کشف کنید که به شما امکان میدهند بینشهای قدرتمند تجاری و پایداری را آشکار کنید.

اسناد نقشه ها

SDK های نقشه ها

با نقشه های پویا برای وب و موبایل، دنیای واقعی را به کاربران خود بیاورید.

نقشه های استاتیک

یک نقشه استاتیک در وب سایت خود نمایش دهید.

تصاویر نمای خیابان

تصاویر نمای خیابان 360 درجه را به برنامه های خود اضافه کنید.

ارتفاع

ارتفاع یک یا چند مکان را بدست آورید.

نمای هوایی

ایجاد و نمایش ویدیوهای Aerial View که با استفاده از تصاویر مکانی سه بعدی Google ارائه شده است.

کاشی های نقشه

کاشی های سه بعدی فوتورئالیستی، کاشی های دو بعدی و کاشی های نمای خیابان با وضوح بالا را ارائه می دهد.

مجموعه داده های نقشه ها

داده های خود را برای استفاده در یک برنامه پلتفرم Google Maps در یک مجموعه داده آپلود کنید.

مستندات مسیرها

مسیرها

جهتهایی را با ترافیک همزمان برای چندین حالت حملونقل ارائه کنید، زمان و مسافت سفر و موارد دیگر را محاسبه کنید.

SDK های ناوبری

تجارب ناوبری پویا برای برنامه های خود بسازید.

جاده ها

جاده های مجاور و محدودیت سرعت آنها را با استفاده از مختصات شناسایی کنید.

بهینه سازی مسیر

مسیرهای چند توقفه را به صورت انعطاف پذیر و هوشمند برای یک یا چند وسیله نقلیه بهینه کنید.

اسناد مکان ها

Places API & SDK ها

جزئیات مکان Google، جستجو، تکمیل خودکار و خلاصه های ایجاد شده توسط هوش مصنوعی را در برنامه های خود ادغام کنید.

کیت UI مکان ها

با یک کتابخانه اجزای آماده، قابل تنظیم و مقرون به صرفه، تجربه کاربری آشنای Google Maps برای Places را به موارد استفاده جانبی خود بیاورید.

ژئوکدینگ

مختصات را به آدرس و آدرس ها را به مختصات تبدیل کنید.

موقعیت جغرافیایی

با استفاده از دکلهای تلفن همراه و گرههای WiFi نزدیک، مکان تقریبی دستگاه را دریافت کنید.

اعتبار سنجی آدرس

یک آدرس و اجزای آن را اعتبارسنجی کنید.

منطقه زمانی

منطقه زمانی مجموعه ای از مختصات را تعیین کنید.

Places Aggregate, Places Aggregate, Places Aggregate, Places Aggregate

بر اساس معیارهای مختلف، بینشی درباره مکانها در یک منطقه مشخص ارائه میکند.

مستندات محیطی

کیفیت هوا

بازیابی شاخص های کیفیت هوا، آلاینده ها و توصیه های بهداشتی برای مکان های خاص.

گرده

اطلاعات گرده را برای مکان های خاص، از جمله انواع، گیاهان و شاخص ها دریافت کنید.

خورشیدی

پتانسیل انرژی خورشیدی پشت بام را برای ساختمان های خاص جستجو کنید.

آب و هوا

شرایط آب و هوای فعلی، پیش بینی های ساعتی و روزانه و تاریخچه آب و هوای ساعتی را برای مکان های خاص دریافت کنید.

اسناد تجزیه و تحلیل

Google Earth

تجزیه و تحلیل، ساخت و همکاری با یک مدل جامع و تعاملی از دنیای ما.

مکانهای بینش

با استفاده از BigQuery، اطلاعات آماری را از مکانها و دادههای مارکهای Google Maps دریافت کنید.

بینش تصویری

از تصاویر نمای خیابان گوگل برای تقویت بینش های جغرافیایی استفاده کنید.

بینش مدیریت جاده ها

دسترسی، تجزیه و تحلیل و نظارت بر داده های جاده برای بهبود شبکه های جاده ای و خدمات عمومی.

شروع به کار

-

راهنمای شروع

یک حساب کاربری ایجاد کنید، یک کلید API ایجاد کنید، API ها و SDK ها را فعال کنید و شروع به ساخت کنید.

> راهنما را بخوانید و سریع شروع کنید -

اولین نقشه خود را بسازید

در پلتفرم نقشه های گوگل جدید هستید؟ اولین نقشه خود را با یک نشانگر بسازید.

> آن را برای جاوا اسکریپت ، اندروید و iOS امتحان کنید -

مکان ها را جستجو کنید

با نحوه پرس و جو از پایگاه داده جامع پلتفرم نقشه های Google از داده های مکان های غنی آشنا شوید.

> آن را با Maps JavaScript API و Places API امتحان کنید

> خلاصه مکان های مجهز به هوش مصنوعی را با Places API دریافت کنید -

دریافت جهات

با دستورالعملهای دقیق و بیدرنگ، کاربران خود را به سرعت به جایی که میروند برسانید.

> آن را با Routes API امتحان کنید

اسناد محبوب

خوشه بندی نشانگر

با استفاده از TypeScript

طراحی نقشه های خود

استفاده از پنجره های اطلاعات

افزودن تکمیل خودکار مکان

ژئوکدینگ & ژئوکدینگ معکوس

دریافت مسیرها

دریافت جزئیات مکان

راه حل های صنعتی

حمل و نقل و تدارکات

پیگیری دارایی

راهنما & حمایت کردن

سرریز پشته

کمک بگیر. کمک کنید کارما نقشه ها را بسازید.

ردیاب مشکل

گزارش یک اشکال یا باز کردن یک درخواست ویژگی.

وضعیت پلت فرم

از حوادث و قطعی پلت فرم مطلع شوید.

پشتیبانی

از تیم Google Maps Platform کمک بگیرید.