הפלטפורמה של מפות Google

תיעוד

למצוא את התיעוד המתאים למשימה

בתיעוד המקיף, בדוגמאות הקוד, באפליקציות לדוגמה ועוד, תוכלו למצוא את כל מה שצריך כדי ללמוד, לחקור ולפתח.

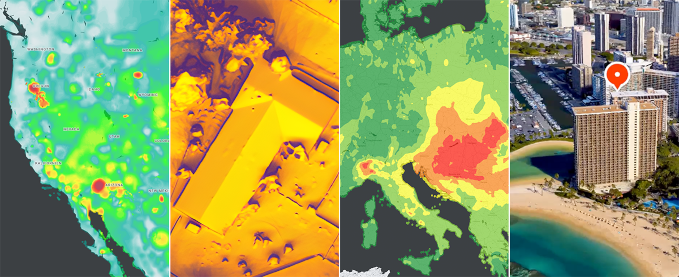

מפות

עוזרים למשתמשים לחקור את העולם באמצעות מוצרים מפורטים של מפות בהתאמה אישית.

מסלולים

עוזרים למשתמשים שלכם לבצע אופטימיזציה של הדרך מ-A ל-Z.

מקומות

להציג למשתמשים מקומות ונקודות עניין עם פרטים בהישג יד.

סביבה

לעזור למשתמשים לגשת לנתונים כדי לתת מענה לאתגרי האקלים של היום.

Analytics

מגלים מערכי נתונים וכלים גיאו-מרחביים שיעזרו לכם להפיק תובנות חשובות לגבי העסק והקיימות שלו.

מסמכי תיעוד של מפות Google

ערכות SDK של מפות Google

להביא את העולם האמיתי אל המשתמשים שלך באמצעות מפות דינמיות לאינטרנט ולנייד.

מפות סטטיות

הצגת מפה סטטית באתר.

תמונות Street View

מוסיפים תמונות Street View ב-360° לאפליקציות.

גובה

הצגת הגובה של סדרת מיקומים או של סדרת מיקומים.

תצוגה אווירית

יצירה והצגה של סרטוני תצוגה מהאוויר שעברו עיבוד באמצעות התמונות הגיאו-מרחביות של Google בתלת-ממד.

קטעי מפה

מספקת אריחים פווטוריאליסטיים בתלת-ממד, אריחים דו-ממדיים ואריחים ב-Street View ברזולוציה גבוהה.

מערכי נתונים של מפות Google

מעלים את הנתונים למערך נתונים כדי להשתמש בהם באפליקציה של הפלטפורמה של מפות Google.

מסמכי תיעוד של Routes

מסלולים

הצגת מסלולים עם נתוני תנועה בזמן אמת למגוון אמצעי תחבורה, חישוב זמני נסיעה ומרחקים ועוד.

ערכות SDK של ניווט

פיתוח חוויות ניווט דינמיות באפליקציות.

כבישים

זיהוי כבישים סמוכים ומגבלות המהירות שלהם באמצעות קואורדינטות.

אופטימיזציה של מסלול

לבצע אופטימיזציה של מסלולים עם כמה עצירות ביניים בצורה גמישה וחכמה לרכב אחד או יותר.

מסמכי תיעוד של Places

Places API & ערכות SDK

שילוב של פרטי מקומות, חיפוש, השלמה אוטומטית וסיכומים שנוצרו על ידי AI של Google באפליקציות.

Places UI Kit

ספריית רכיבים מותאמת אישית, חסכונית וזמינה לשימוש, שמאפשרת לכם להציג את חוויית המשתמש המוכרת של מפות Google ב'מקומות' בתרחישי שימוש בממשק הקצה.

המרת כתובות לקואורדינטות (geocoding)

המרת קואורדינטות לכתובות וכתובות לקואורדינטות.

גיאו-מיקום

קבלת מיקום משוער של מכשיר באמצעות אנטנות סלולריות וצומתי Wi-Fi בקרבת מקום.

אימות הכתובת

לאמת כתובת ואת רכיביה.

אזור זמן

אפשר להגדיר את אזור הזמן לקבוצה של קואורדינטות.

Places Aggregate

מספקת תובנות על מקומות באזור מסוים על סמך קריטריונים שונים.

מסמכי הסביבה

איכות האוויר

אחזור מדדים של איכות האוויר, מזהמים והמלצות בנושאי בריאות במיקומים ספציפיים.

אבקנים

אפשר לקבל מידע על אבקנים במיקומים ספציפיים, כולל סוגים, צמחים ואינדקסים.

סולארי

חיפוש פוטנציאל האנרגיה הסולארית על הגגות של מבנים ספציפיים.

מזג אוויר

קבלת תנאי מזג האוויר הנוכחיים, תחזיות שעתיות ויומיות והיסטוריית מזג האוויר לפי שעה במיקומים ספציפיים.

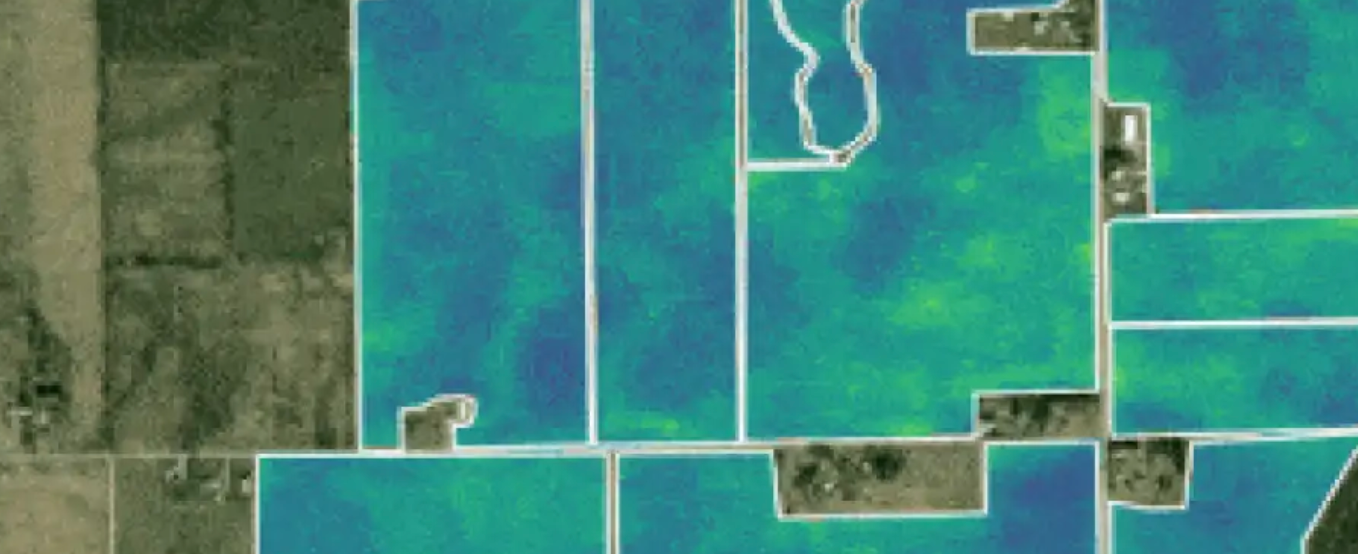

מסמכי Analytics

Google Earth

מנתחים, מפתחים ומשתפים פעולה באמצעות מודל מקיף ואינטראקטיבי של העולם.

תובנות לגבי מקומות

איך מקבלים תובנות סטטיסטיות מנתוני מקומות ומותגים ב-Google Maps באמצעות BigQuery.

תובנות לגבי תמונות

שימוש בתמונות Google Street View כדי לקבל תובנות גיאו-מרחביות.

תובנות לגבי ניהול נתוני דרכים

גישה לנתוני כבישים, ניתוח שלהם ומעקב אחריהם כדי לשפר את רשתות הכבישים ואת השירותים הציבוריים.

מתחילים

-

מדריך לתחילת העבודה

יוצרים חשבון, יוצרים מפתח API, מפעילים ממשקי API וערכות SDK ומתחילים לפתח.

> קראו את המדריך והתחילו לעבוד במהירות -

יצירת המפה הראשונה

משתמשים חדשים בפלטפורמה של מפות Google? יוצרים את המפה הראשונה עם סמן.

> אפשר לנסות את זה ב-JavaScript, Android, וב-iOS -

חיפוש מקומות

כאן מוסבר איך לשלוח שאילתות למאגר המידע המקיף של הפלטפורמה של מפות Google, שכולל נתונים עשירים על מקומות.

> אפשר לנסות את התכונה באמצעות Maps JavaScript API ו-Places API

> קבלת סיכומים של מקומות שמבוססים על AI באמצעות Places API -

קבלת מסלול

מסמכים פופולריים

קיבוץ סמנים

שימוש ב-TypeScript

עיצוב המפות שלך

שימוש בחלונות מידע

הוספת השלמה אוטומטית של מקומות

קידוד גיאוגרפי & קידוד גיאוגרפי הפוך

מקבל מסלול

קבלת פרטי מקום

פתרונות לתעשייה

תחבורה ולוגיסטיקה

מעקב אחר נכסים

עזרה ותמיכה

Stack Overflow

קבלת עזרה. מתן עזרה. צבירת קרמה במפות Google.

מעקב אחר בעיות

דיווח על באג או שליחת בקשה להוספת תכונה.

סטטוס הפלטפורמה

מידע על אירועים ותקלות בפלטפורמה.

תמיכה

קבלת עזרה מצוות הפלטפורמה של מפות Google.