이 가이드는 Chrome의 서드 파티 쿠키 지원 종료로 인해 도입된 부가기능에 대한 영향과 필요한 변경사항을 이해하는 데 도움이 됩니다.

개요

2024년 1월 4일 Chrome에서는 기본적으로 서드 파티 (3P) 쿠키에 대한 웹사이트 액세스를 제한하는 추적 보호 기능을 사용자 1% 에게 도입했습니다. 2025년 초에 Chrome은 서드 파티 쿠키를 완전히 단계적으로 지원 중단할 것으로 예상됩니다.

클래스룸 부가기능에서 영향을 받는 사용자 여정은 최소 2개입니다.

- Google 싱글 사인온 (SSO) 흐름

- 새 탭에서 사용자를 실행

Google SSO

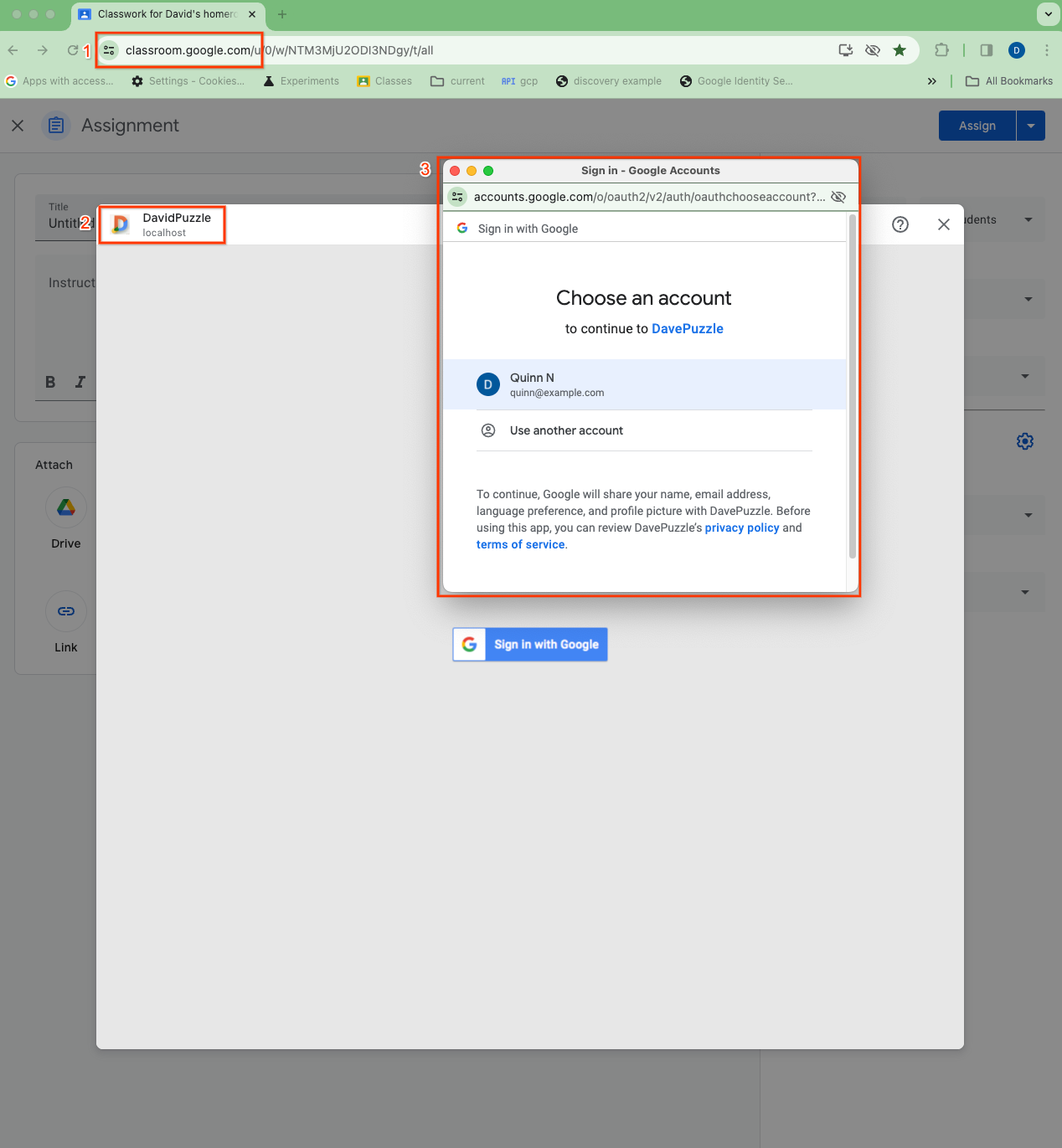

Google SSO 흐름 중에 사용자는 Google 계정에 로그인하고 데이터 공유에 동의하는 대화상자로 이동합니다.

그림 1. iframe 내에서 SSO 중에 발생하는 세 가지 쿠키 컨텍스트 시각화: (1) 최상위 Classroom 앱, (2) 서드 파티 삽입 iframe (이 경우 localhost의 DavidPuzzle), (3) 최상위 OAuth 대화상자

일반적인 부가기능 구현에서는 이 로그인 프로세스가 완료되면 세션 쿠키가 설정됩니다. 삽입된 컨텍스트에 있는 부가기능 iframe이 이제 세션 쿠키와 함께 다시 로드되어 사용자가 인증된 세션에 액세스할 수 있습니다. 하지만 서드 파티 쿠키가 사용 중지되면 애드온 iframe과 같은 삽입된 컨텍스트의 사이트가 각 최상위 컨텍스트의 쿠키에 액세스할 수 없습니다. 클래스룸 부가기능의 경우 사용자가 인증된 세션에 액세스할 수 없으며 로그인 루프에 갇히게 됩니다.

삽입된 iframe 컨텍스트에서 세션 쿠키를 설정하는 구현의 경우 삽입된 사이트가 파티셔닝된 쿠키 (삽입자와 삽입된 도메인 모두에서 키가 지정된 쿠키)를 설정하고 액세스할 수 있는 CHIPS API를 사용하여 이 문제를 완화할 수 있습니다. 하지만 로그인 대화상자의 최상위 컨텍스트에서 세션 쿠키를 설정하는 구현은 iframe에서 파티션을 나누지 않은 쿠키에 액세스할 수 없어 로그인이 차단됩니다.

새 탭

이와 비슷한 이유로 사용자가 애드온 iframe에서 쿠키 기반 인증 세션을 가지고 있고 iframe이 활동을 위해 사용자를 새 최상위 탭으로 실행하는 경우 최상위 탭은 iframe에서 파티셔닝된 세션 쿠키에 액세스할 수 없습니다. 이렇게 하면 iframe 세션 상태가 새 탭 활동에 유지되지 않으므로 사용자가 새 탭에서 다시 로그인해야 할 수 있습니다. CHIPS API는 설계상 이 문제를 해결할 수 없습니다. 파티셔닝된 iframe 쿠키는 최상위 컨텍스트에서 액세스할 수 없습니다.

개발자 작업

Chrome에서 서드 파티 쿠키를 단계적으로 폐지함에 따라 부가기능이 의도한 대로 계속 작동하도록 하기 위해 고려해야 할 몇 가지 조치가 있습니다.

- 애드온의 중요한 사용자 여정에서 서드 파티 쿠키 사용을 감사합니다. 구체적으로 서드 파티 쿠키를 사용 중지한 상태에서 테스트하여 특정 구현에 미치는 영향을 평가하세요.

Storage Access API 살펴보기 모든 부가기능 구현의 경우 Storage Access API (SAA)를 살펴보는 것이 좋습니다. SAA를 사용하면 iframe이 iframe 컨텍스트 외부에서 쿠키에 액세스할 수 있습니다. SAA는 현재 Chrome에서 사용할 수 있으며 클래스룸 앱에서 지원됩니다.

FedCM 선택 또한 GIS, Google 계정으로 로그인 라이브러리를 사용하는 경우 ID팀의 공식 안내는 FedCM을 선택하는 것입니다. 이는 서드 파티 쿠키 기능을 대체하지는 않지만 결국 서드 파티 쿠키 지원 중단의 일환으로 GIS에서 필요하게 됩니다. FedCM은 현재 Chrome에서 사용할 수 있으며 클래스룸에서 지원되지만 동작과 기능은 아직 개발 중이며 의견을 수렴하고 있습니다.

GIS로 마이그레이션 지원 중단된 GSIv2 라이브러리(Google 로그인 라이브러리라고도 함)를 사용하는 경우 향후 GSIv2 지원이 불확실하므로 GIS로 마이그레이션하는 것이 좋습니다.

지원 중단 트라이얼 지연 신청 Chrome은 비광고 사용 사례에서 서드 파티 쿠키 지원 중단의 영향을 지연할 수 있도록 지원 중단 트라이얼을 제공하고 있습니다. 신청이 승인되면 2024년까지 서드 파티 쿠키를 사용 설정된 상태로 유지하면서 SAA와 같은 장기 솔루션으로 이전하는 동안 애드온에서 사용할 수 있는 토큰이 제공됩니다. 신청 후에는 중단 보고서의 버그 ID 또는 링크를 제공하라는 메시지가 표시됩니다. Google팀에서 이미 클래스룸 부가기능에 대해 이 문제를 신고했으므로 이 버그를 제공할 수 있습니다.