Documentazione di Google Maps Platform

Esplora le funzionalità Scopri la nostra struttura dei prezzi

Trovare la documentazione giusta per il lavoro

Esplora, impara e crea con documentazione completa, codice di esempio, app di esempio e altro ancora.

Maps

Aiuta gli utenti a esplorare il mondo con prodotti per mappe dettagliate e personalizzate.

Percorsi

Aiuta i tuoi utenti a ottimizzare il percorso dalla A alla Z.

Luoghi

Mostra agli utenti luoghi e punti di interesse accompagnati da informazioni dettagliate.

Ambiente

Aiuta gli utenti ad accedere ai dati per rispondere alle attuali sfide climatiche.

Analytics

Scopri set di dati e strumenti geospaziali che ti consentiranno di ricavare potenti insight di business e sostenibilità.

Documentazione di Maps

SDK Maps

Rendi il mondo reale alla portata degli utenti con mappe dinamiche per il Web e i dispositivi mobili.

Static Maps

Mostra una mappa statica sul tuo sito web.

Immagini di Street View

Aggiungi immagini di Street View a 360° alle tue app.

Elevazione

Visualizza l'altitudine di una o di una serie di località.

Veduta aerea

Crea e mostra video di Vista aerea visualizzati con le immagini geospaziali 3D di Google.

Riquadri mappa

Fornisce riquadri 3D fotorealistici ad alta risoluzione, riquadri 2D e Street View.

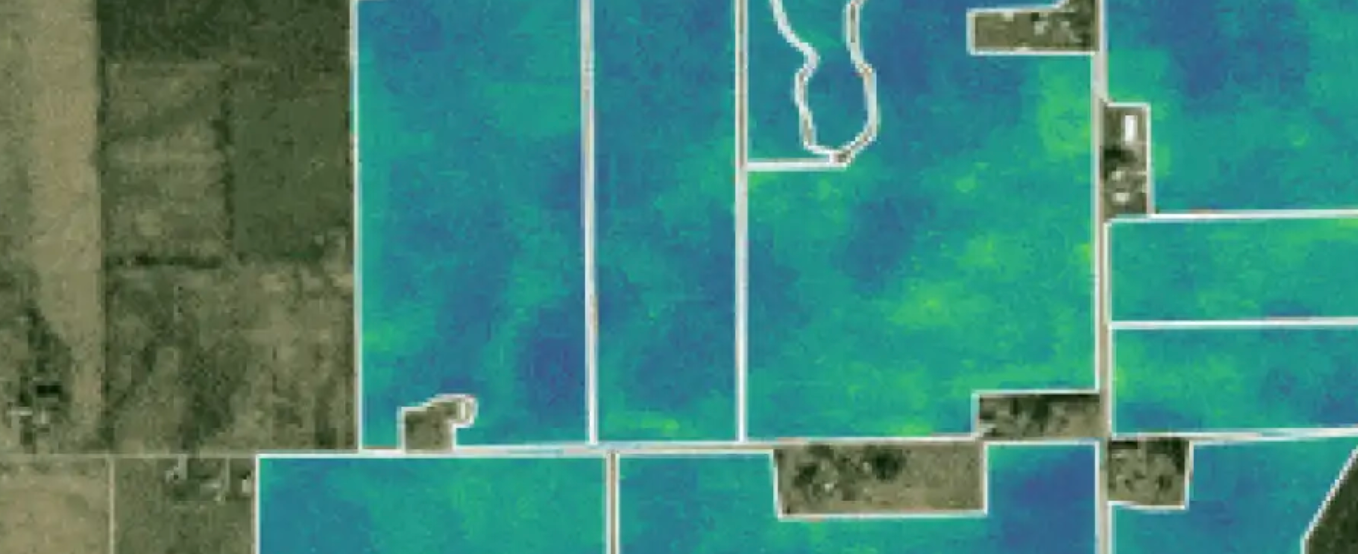

Set di dati di Maps

Caricare i dati in un set di dati da utilizzare in un'app Google Maps Platform.

Documentazione di Routes

Route

Fornisci indicazioni stradali con traffico in tempo reale per più modalità di trasporto, calcola tempi di percorrenza e distanze e altro ancora.

SDK di navigazione

Crea esperienze di navigazione dinamiche per le tue app.

Strade

Identifica le strade nelle vicinanze e i relativi limiti di velocità utilizzando le coordinate.

Route Optimization

Ottimizza i percorsi con più fermate in modo flessibile e intelligente per uno o più veicoli.

Documentazione di Places

SDK e API Places

Integra i dettagli dei luoghi, la ricerca, il completamento automatico e i riepiloghi creati con l'AI di Google nelle tue app.

Kit UI di Places

Porta la familiare esperienza utente di Google Maps per i luoghi ai tuoi casi d'uso frontend con una libreria di componenti pronta all'uso, personalizzabile e conveniente.

Geocoding

Converti le coordinate in indirizzi e gli indirizzi in coordinate.

Geolocalizzazione

Trova una posizione approssimativa del dispositivo usando i ripetitori e i nodi Wi-Fi nelle vicinanze.

Convalida dell'indirizzo

Convalidare un indirizzo e i suoi componenti.

Fuso orario

Determinare il fuso orario per un insieme di coordinate.

Places Aggregate

Fornisce approfondimenti sui luoghi all'interno di un'area specificata in base a diversi criteri.

Documentazione dell'ambiente

Air Quality

Recupera indici di qualità dell'aria, sostanze inquinanti e consigli sulla salute per località specifiche.

Polline

Ottieni informazioni sul polline per luoghi specifici, tra cui tipi, piante e indici.

Solare

Verifica il potenziale di energia solare di edifici specifici sui tetti.

Meteo

Visualizza le condizioni meteo attuali, le previsioni orarie e giornaliere e la cronologia meteo oraria per località specifiche.

Documentazione di Analytics

Google Earth

Analizza, crea e collabora utilizzando un modello completo e interattivo del nostro mondo.

Approfondimenti di Places

Ottieni approfondimenti statistici dai dati di luoghi e brand di Google Maps utilizzando BigQuery.

Approfondimenti sulle immagini

Utilizza le immagini di Google Street View per ottenere informazioni geospaziali.

Approfondimenti di Roads Management

Accedi, analizza e monitora i dati stradali per migliorare le reti stradali e i servizi pubblici.

Per iniziare

-

Guida introduttiva

Crea un account, genera una chiave API, abilita API e SDK e inizia a creare.

> Leggi la guida e inizia subito -

Crea la tua prima mappa

Non hai mai utilizzato Google Maps Platform? Crea la tua prima mappa con un indicatore.

> Provalo per JavaScript, Android, e iOS -

Cerca luoghi

Scopri come eseguire query nel database completo di dati avanzati sui luoghi di Google Maps Platform.

> Provalo con l'API Maps JavaScript e l'API Places

> Ottieni riepiloghi dei luoghi basati sull'AI con l'API Places -

Indicazioni stradali

Aiuta i tuoi utenti a raggiungere rapidamente la loro destinazione con indicazioni stradali accurate e in tempo reale.

> Provala con l'API Routes

Documenti più consultati

Raggruppamento di indicatori

Utilizzo di TypeScript

Applicare uno stile alle mappe

Utilizzo delle finestre informative

Aggiunta del completamento automatico dei luoghi

Geocodifica e geocodifica inversa

Indicazioni stradali

Recupero dei dettagli del luogo in corso...

Soluzioni di settore

Trasporti e logistica

Monitoraggio degli asset

Guida e assistenza

Stack Overflow

Ricevi assistenza. Fornisci assistenza. Guadagna il karma di Maps.

Issue Tracker

Segnala un bug o apri una richiesta di funzionalità.

Stato della piattaforma

Scopri gli incidenti e le interruzioni della piattaforma.

Assistenza

Ricevi assistenza dal team di Google Maps Platform.