این صفحه خلاصهای از تمام تغییرات (ویژگیهای جدید، رفع اشکالات، بهروزرسانیها) در API مدیریت اندروید و خطمشی دستگاه اندروید در هر ماه را ارائه میدهد.

به فهرست پستی API مدیریت اندروید بپیوندید تا بهروزرسانیهای ماهانه و توصیههای خدماتی را مستقیماً در صندوق ورودی خود دریافت کنید.

فوریه ۲۰۲۶

رابط برنامهنویسی کاربردی مدیریت اندروید

- در دستگاههای متعلق به شرکت با اندروید ۱۰ و بالاتر، مدیران فناوری اطلاعات اکنون میتوانند DNS خصوصی را با استفاده از فیلد جدید

privateDnsSettingsدرPolicy.DeviceConnectivityManagementمدیریت کنند. حالتهای موجود درPrivateDnsSettings.privateDnsModeعبارتند از: انتخاب کاربر، خودکار و میزبان مشخص شده (فقط دستگاههای کاملاً مدیریت شده). - AMAPI اکنون از پیشنمایش ادغام با پروتکل Model Context (MCP) پشتیبانی میکند. این امر، پایه و اساس EMMها را برای ساخت رابطهای مکالمهای مبتنی بر هوش مصنوعی با استفاده از ابزارهای فقط خواندنی فراهم میکند. برای جزئیات بیشتر به مستندات مراجعه کنید.

- مستندات

NetworkInfo.TelephonyInfoبهروزرسانی شد تا پشتیبانی از انواع دستگاهها شفافسازی شود:- اطلاعات عمومی تلفن برای همه سیمکارتها در دستگاههای کاملاً مدیریتشده (اندروید ۶+) در دسترس است.

- برای eSIM های اضافه شده توسط مدیر، اطلاعات تلفن در تمام حالتهای مدیریت در اندروید ۱۵+ در دسترس است.

- فیلدهای

activationStateوconfigModeفقط برای eSIM های موجود در دستگاههای دارای اندروید ۱۵ و بالاتر قابل استفاده هستند.

ژانویه ۲۰۲۶

رابط برنامهنویسی کاربردی مدیریت اندروید

- ما یک سیاست جدید برای کنترل افزودن eSIM توسط کاربر اضافه کردهایم. فیلد

userInitiatedAddEsimSettingsدرDeviceRadioStateبه مدیران اجازه میدهد تا مشخص کنند که آیا کاربر مجاز به افزودن پروفایلهای eSIM در دستگاههای متعلق به شرکت با اندروید ۱۵ و بالاتر است یا خیر. - مستندات مربوط به پرچم

WIPE_ESIMS، که درPolicy.wipeDataFlagsوDeleteDeviceRequest.wipeDataFlagsاستفاده میشود، بهروزرسانی شده است تا روشن شود که برای دستگاههایی که روی اندروید ۱۶ یا بالاتر کار میکنند، eSIMهای مدیریتشده همیشه هنگام حذف یک پروفایل کاری از یک دستگاه شخصی، صرف نظر از اینکه این پرچم تنظیم شده باشد یا خیر، پاک میشوند. - نسخه ۱.۷.۱ از AMAPI SDK منتشر شد. این نسخه، گزارشگیری دقیقتری را برای APIهای سیگنال اعتماد دستگاه اضافه میکند تا به تشخیص مشکلات کمک کند. برای جزئیات بیشتر به یادداشتهای انتشار SDK مدیریت اندروید مراجعه کنید.

- شرایط خدمات AMAPI بهروزرسانی شده است تا صراحتاً SDK AMAPI را پوشش دهد و به تعریف «مشتریان»، تولیدکنندگان تجهیزات اصلی (OEM) دستگاههای اندروید اضافه شود.

- دستورالعملهای استفاده مجاز اکنون بهطور خاص استفاده از

Advertising IDرا هنگام دسترسی به سیگنالهای اعتماد دستگاه ممنوع میکنند.

نوامبر ۲۰۲۵

رابط برنامهنویسی کاربردی مدیریت اندروید

- از اول نوامبر ۲۰۲۵، ثبتنام دستگاه در Android Management API نیازمند ثبتنام و تأیید Android Enterprise است. توسعهدهندگان میتوانند این فرآیند را با تکمیل فرم درخواست آغاز کنند.

- مستندات مربوط به مقدار

CUSTOMدرApplicationPolicy.InstallTypeبهروزرسانی شده است تا کاربرد آن روشنتر شود. این شامل جزئیات بیشتری در مورد الزاماتApplicationPolicy.signingKeyCertsو رفتار مورد انتظار هنگام تغییرinstallTypeیک برنامه به یا ازCUSTOM. - توضیحات مربوط به سیاستهای موجود

setUserIconDisabledوshareLocationDisabledبرای وضوح بیشتر اصلاح شدهاند.

SDK مدیریت API اندروید

- نسخه ۱.۷.۰ از AMAPI SDK در ماه نوامبر منتشر شد. این نسخه SDK شامل پشتیبانی از دستور

REQUEST_DEVICE_INFOاست. برای جزئیات کامل به یادداشتهای انتشار AMAPI SDK مراجعه کنید.

اکتبر ۲۰۲۵

رابط برنامهنویسی کاربردی مدیریت اندروید

- ما یک سیاست جدید برای مدیریت برنامههای پیشفرض روی دستگاهها اضافه کردهایم. مدیران میتوانند فهرست اولویتبندیشدهای از برنامهها را برای هر نوع برنامه پیکربندی کنند و اولین برنامه نصبشده و واجد شرایط روی دستگاه به عنوان پیشفرض تنظیم میشود. پس از پیکربندی، این سیاست مانع از تغییر تنظیمات پیشفرض برنامه توسط کاربران میشود و با سیاستهای شرکت مطابقت دارد. برای جزئیات بیشتر به این راهنما مراجعه کنید.

- ما در ماه مه سیاستی را برای پیکربندی تنظیم

enterpriseDisplayNameVisibilityمعرفی کردیم که به مدیران اجازه میدهد قابلیت مشاهدهenterpriseDisplayNameرا در دستگاه، مانند صفحه قفل دستگاههای متعلق به شرکت، کنترل کنند. در آن اطلاعیه، اشاره کردیم که به زودی پیشفرض این تنظیم سیاست راENTERPRISE_DISPLAY_NAME_VISIBLEقرار خواهیم داد. انتظار میرود این تغییر در ژانویه 2026 اعمال شود. - موارد مستندات نیز بهروزرسانی شدهاند:

- ما عملکرد دستور

LOCKرا در دستگاههایی با پروفایلهای کاری روشن کردیم. - ما اطلاعاتی در مورد

nonComplianceDetailsبرای تغییرات درmte_policyدر دستگاههایی که در انتظار راهاندازی مجدد هستند، اضافه کردهایم.

- ما عملکرد دستور

سپتامبر ۲۰۲۵

رابط برنامهنویسی کاربردی مدیریت اندروید

- ما مفهوم نقشهای برنامه کاربردی را معرفی کردهایم. این شامل موارد زیر است:

-

COMPANION_APPبرای تعامل آفلاین با خطمشی دستگاه اندروید -

KIOSKبرای تجربههای اختصاصی دستگاه که با برنامههایی کهInstallTypeآنها به صورتREQUIRED_FOR_SETUPیاCUSTOMپیکربندی شده است، استفاده میشود. - برنامههای

MOBILE_THREAT_DEFENSE_ENDPOINT_DETECTION_RESPONSE(MTD/EDR) وSYSTEM_HEALTH_MONITORING.

ApplicationPolicy.rolesوRoleTypeمراجعه کنید. -

- یک نسخه پایدار جدید و یک نسخه کاندید انتشار از AMAPI SDK در دسترس هستند. برای جزئیات بیشتر در مورد آنچه در این نسخهها گنجانده شده است، به یادداشتهای انتشار مراجعه کنید.

اوت ۲۰۲۵

رابط برنامهنویسی کاربردی مدیریت اندروید

- اکنون ما از نصب برنامهها با استفاده از AMAPI SDK 1.6.0-rc01 و بالاتر پشتیبانی میکنیم. برای نصب یک برنامه، آن را با

installTypeCUSTOMبهapplication policyاضافه کنید و گواهیهای کلید امضای برنامه در لیستsigningKeyCertsمشخص شدهاند. با استفاده از AMAPI SDK، دستوراتinstallCustomAppوuninstallCustomAppرا برای نصب و حذف برنامههای سفارشی صادر کنید. برای جزئیات بیشتر به مستندات مراجعه کنید. - ما

ApplicationPolicy.signingKeyCertsاضافه کردهایم و جایگزین استفاده ازExtensionConfig.signingKeyFingerprintsSha256شدهایم که اکنون منسوخ شده است.ApplicationPolicy.signingKeyCertsباید زمانی تنظیم شود کهinstallTypeبرنامه رویCUSTOMتنظیم شده باشد (یعنی یک برنامه سفارشی) یا زمانی که برنامهextensionConfigتنظیم شده باشد (یعنی یک برنامه افزونه) و در فروشگاه Play نباشد. برای جزئیات بیشتر به مستندات مراجعه کنید. - برای AMAPI SDK، موارد زیر را منتشر کردهایم:

- نسخه پایدار بهروزرسانیشده v1.5.0

- یک نسخه جدید کاندید نسخه ۱.۶.۰-rc۰۱ که قابلیت مدیریت برنامههای سفارشی را معرفی میکند.

ژوئیه ۲۰۲۵

رابط برنامهنویسی کاربردی مدیریت اندروید

- ما

PasswordRequirementsبهروزرسانی کردهایم تا الزامات مبتنی بر پیچیدگی را در محدوده پروفایل کاری مجاز بدانیم. یک راهنمای جدید منتشر شده است تا تعامل تنظیمات رمز عبور مبتنی بر پیچیدگی و غیرمبتنی بر پیچیدگی را توضیح دهد.

ژوئن ۲۰۲۵

رابط برنامهنویسی کاربردی مدیریت اندروید

- برای اندروید ۱۶ و بالاتر، مدیران فناوری اطلاعات اکنون میتوانند از تنظیمات سیاست

appFunctionsبرای کنترل اینکه آیا برنامههای روی دستگاه برای دستگاههای کاملاً مدیریتشده یا در نمایه کاری برای دستگاههایی با نمایههای کاری مجاز به افشای عملکردهای برنامه هستند یا خیر، استفاده کنند.crossProfileAppFunctionsمیتواند برای کنترل اینکه آیا برنامههای نمایه شخصی میتوانند عملکردهای برنامه را که توسط برنامههای نمایه کاری در معرض نمایش قرار گرفتهاند، فراخوانی کنند یا خیر، استفاده شود. - ما دو متد جدید به API مدیریت اندروید اضافه کردهایم:

modifyPolicyApplicationsوremovePolicyApplications. این متدها امکان ایجاد، بهروزرسانی و حذف زیرمجموعههایی از برنامهها را در فیلد Policy applications فراهم میکنند، بدون اینکه لازم باشد تمام برنامههایی که بدون تغییر باقی ماندهاند را واکشی و بهpolicies.patchارائه دهیم. - یک دستور جدید

WIPEبه عنوان جایگزینی برایdevices.deleteمعرفی شده است و میتواند با استفاده ازdevices.issueCommandفعال شود. این روش باعث میشود دستگاههای متعلق به شرکت به تنظیمات کارخانه بازگردند و دستگاههای متعلق به شخصی پروفایل کاری را حذف کنند. پس از پاک کردن یا حذف، رکورد دستگاه نیز حذف خواهد شد.

ما یک راهنمای جدید منتشر کردهایم که روشهای مختلف لغو دسترسی یک دستگاه را توضیح میدهد. - ما SDK مربوط به API مدیریت اندروید (AMAPI SDK) را بهروزرسانی کردهایم تا سیگنال

Device.WorkProfileStateرا برای شناسایی وضعیت مدیریت دستگاه در خود جای دهد.

برای جزئیات بیشتر به یادداشتهای انتشار AMAPI SDK مراجعه کنید.

مه ۲۰۲۵

رابط برنامهنویسی کاربردی مدیریت اندروید

- ما یک محدودیت سیاست جدید

apnPolicyبهDeviceConnectivityManagementاضافه کردهایم تا مدیران فناوری اطلاعات بتوانند نامهای نقطه دسترسی (APN) را در دستگاهها پیکربندی کنند. APNهای اعمالشده توسط این سیاست، هرگونه APN پیکربندیشده توسط کاربران را لغو میکنند. - یک محدودیت سیاست جدید

preferentialNetworkServiceSettingsدرDeviceConnectivityManagementپیادهسازی شده است تا مدیران فناوری اطلاعات بتوانند شبکههای ترجیحی را پیکربندی کنند. فیلدpreferentialNetworkIdدر برنامه میتواند برای انتخاب یک شبکه ترجیحی برای هر برنامه جداگانه استفاده شود. اطلاعات بیشتر را میتوانید در راهنمای برش شبکه 5G ما و در اسناد برش شبکه AOSP 5G بیابید. - این نسخه، مدیریت پیشرفته eSIM را برای مدیران فناوری اطلاعات فراهم میکند و آنها را قادر میسازد تا eSIMهای مدیریتشده را در همه دستگاهها اضافه ، حذف و مشاهده کنند . از این پس، مدیران میتوانند سیاستهایی را برای eSIMهای مدیریتشده تعریف کنند، رفتار آنها را در صورت پاک شدن اطلاعات یک دستگاه یا عدم انطباق یک نمایه کاری مشخص کنند و کنترل و انطباق با سیاستهای سازمانی را تضمین کنند.

- تنظیمات جدید سیاست

enterpriseDisplayNameVisibilityبه مدیران اجازه میدهد تا قابلیت مشاهدهیenterpriseDisplayNameرا در دستگاه، مانند صفحه قفل دستگاههای متعلق به شرکت، کنترل کنند. در حالی که اکنون به طور پیشفرض نام سازمانی پیکربندی شده در هنگام راهاندازی اولیه دستگاه نمایش داده میشود، این وضعیت در شش ماه آینده (نوامبر 2025) تغییر خواهد کرد و در آن زمان، مقدار پیشفرضENTERPRISE_DISPLAY_NAME_VISIBLEخواهد بود.

آوریل ۲۰۲۵

رابط برنامهنویسی کاربردی مدیریت اندروید

- ما یک محدودیت جدید در سیاست

bluetoothSharingبهPersonalUsagePoliciesوDeviceConnectivityManagementاضافه کردهایم تا مدیران فناوری اطلاعات بتوانند اشتراکگذاری فایلها با استفاده از بلوتوث را مجاز یا غیرمجاز کنند. - یک رویداد لاگ امنیتی جدید ایجاد و با استفاده از اعلان Pub/Sub در AMAPI اطلاعرسانی میشود، زمانی که فیلد

BackupServiceStateتوسط مدیر فعال یا غیرفعال شود. - ما یک فیلد جدید

EuiccChipInfoدرHardwareInfoبرای خواندن EID دستگاههای متعلق به شرکت اضافه کردهایم و یک دستور جدیدREQUEST_DEVICE_INFOبرای خواندن EID از دستگاههای متعلق به شخصی اضافه شده است. - موارد مستندات نیز بهروزرسانی شدهاند:

- ما SDK مدیریت API اندروید (AMAPI SDK) را بهروزرسانی کردهایم تا نسخه پایدار Device Trust از Android Enterprise را شامل شود. یادداشتهای انتشار در https://developers.google.com/android/management/sdk-release-notes در دسترس هستند.

مارس ۲۰۲۵

رابط برنامهنویسی کاربردی مدیریت اندروید

- منبع سازمانی اکنون جزئیات بیشتری را در فیلد نوع سازمانی شامل میشود. آنها مشخص میکنند که آیا سازمان از حسابهای مدیریتشده گوگل پلی استفاده میکند (و اینکه آیا متعلق به مشتری است یا متعلق به EMM) یا اینکه یک دامنه گوگل مدیریتشده است (چه DNS-تأیید شده و چه ایمیل-تأیید شده). این اطلاعات به EMMها کمک میکند تا برای ویژگی جدیدی که به سازمانها اجازه میدهد از حسابهای مدیریتشده گوگل پلی به دامنههای مدیریتشده گوگل ارتقا یابند، آماده شوند و به آنها اجازه میدهد کنسول مدیریت فناوری اطلاعات را بر اساس نوع سازمان تطبیق دهند.

فوریه ۲۰۲۵

رابط برنامهنویسی کاربردی مدیریت اندروید

- ما راهنمای نحوه تشخیص پروفایلهای کاری مدیریتشده توسط برنامه خطمشی دستگاه اندروید را اضافه کردیم.

- ما SDK مدیریت API اندروید (AMAPI SDK) را بهروزرسانی کردهایم تا اولین نسخه کاندید برای APIهای سیگنال اعتماد دستگاه را در خود جای دهد. برای اطلاع از آخرین نسخه موجود ، به یادداشتهای انتشار AMAPI SDK مراجعه کنید.

ژانویه ۲۰۲۵

رابط برنامهنویسی کاربردی مدیریت اندروید

- EMMها اکنون میتوانند مدیر فناوری اطلاعات را محدود کنند تا با استفاده از ایمیلی از فهرست مجاز نامهای دامنه، ثبتنام کند.

- موارد مستندات نیز بهروزرسانی شدهاند:

- راهنمای برنامههای وب بهروزرسانی شده است تا نحوه تعامل مرورگر پیشفرض انتخابی کاربر با تنظیمات نمایش مانند تمامصفحه یا رابط کاربری مینیمال را روشن کند. مرورگر ممکن است از این ویژگیها پشتیبانی کند یا نکند. مدیران فناوری اطلاعات مسئول آزمایش سازگاری مرورگر با تنظیمات برنامه وب قبل از استقرار آن برای کاربران هستند.

دسامبر ۲۰۲۴

رابط برنامهنویسی کاربردی مدیریت اندروید

- برای اندروید ۱۵ و بالاتر، مدیران فناوری اطلاعات اکنون میتوانند از

privateSpacePolicyبرای مجاز یا غیرمجاز کردن ایجاد Private Space استفاده کنند. - برای اندروید ۱۵ و بالاتر، ما

WifiRoamingModeدرWifiRoamingPolicyمعرفی کردیم که به مدیران فناوری اطلاعات اجازه میدهد رومینگ وایفای را برای SSIDهای خاص در دستگاههای کاملاً مدیریتشده و در پروفایلهای کاری در دستگاههای متعلق به شرکت غیرفعال کنند. - موارد مختلفی از مستندات ما بهروزرسانی شدهاند:

- توضیحات فیلد

keyguardDisableاکنون شامل اطلاعاتی در مورد حالت مدیریت است. - مستندات

securityPostureاکنون شامل جدولی است که حکم معادل Play Integrity API را برای هر حکم AM API نشان میدهد.

- توضیحات فیلد

نوامبر ۲۰۲۴

رابط برنامهنویسی کاربردی مدیریت اندروید

- اکنون از تغییر آدرس ایمیل کاربران در هنگام ثبت نام مشتریان جلوگیری میکنیم. همچنین اعتبارسنجی برای

admin_emailهنگام ایجاد URL ثبت نام را معرفی کردهایم. - موارد مختلفی از مستندات ما بهروزرسانی شدهاند:

- ما توضیحات مربوط به خطمشی

addUserDisabledرا بهروزرسانی کردیم. برای دستگاههایی کهmanagementModeآنهاDEVICE_OWNERاست، این فیلد نادیده گرفته میشود و کاربر هرگز مجاز به اضافه کردن یا حذف کاربران نیست. - ما

ExtensionConfigبهروزرسانی کردیم تا روشن کنیم که معافیت از محدودیتهای باتری برای اندروید ۱۱ و بالاتر اعمال میشود. - ما توضیحات

PermissionPolicyرا بهروزرسانی کردیم. - ما در Enum مربوط به

DelegatedScopeتوضیح دادیم که یک scope میتواند به چند اپلیکیشن واگذار شود.

- ما توضیحات مربوط به خطمشی

اکتبر ۲۰۲۴

رابط برنامهنویسی کاربردی مدیریت اندروید

- ما رفتار سیاست

CommonCriteriaModeرا بهروزرسانی کردیم.

COMMON_CRITERIA_MODE_ENABLEDاکنون بررسی یکپارچگی سیاست رمزنگاری و اعتبارسنجی اضافی گواهی شبکه را فعال میکند. اگرstatusReportingSettings.commonCriteriaModeEnabledرویtrueتنظیم شده باشد، نتیجه بررسی یکپارچگی سیاست رویPolicySignatureVerificationStatusتنظیم میشود.

هیچ تغییری در رفتار مقدار پیشفرض (COMMON_CRITERIA_MODE_UNSPECIFIED) یا هنگام غیرفعال کردن صریح آن باCOMMON_CRITERIA_MODE_DISABLEDایجاد نمیشود. - ما مستندات مربوط به

PERSONAL_USAGE_DISALLOWED_USERLESSرا بهروزرسانی کردیم تا به توسعهدهندگان یادآوری کنیم که این تغییر قبل از ژانویه ۲۰۲۵ ضروری است. اگر این تغییر حذف شود، کاربران ممکن است هنگام ثبتنام، در صورتی که مدیر فناوری اطلاعات آنها این ویژگی را فعال کرده باشد، با پیام «احراز هویت با گوگل» مواجه شوند.

جدول زمانی کامل برای این ویژگی در پورتال شرکای اندروید انترپرایز منتشر شده است: جدول زمانی ویژگیها: بهبود جریان ثبت نام، ثبتنام دستگاه و تجربیات درون دستگاهی. - ما مستندات

CrossProfileDataSharingرا بهروزرسانی کردیم تا جزئیات اشتراکگذاری ساده دادهها از طریق intentها را شامل شود.

سپتامبر ۲۰۲۴

رابط برنامهنویسی کاربردی مدیریت اندروید

API مدیریت اندروید اکنون از ویژگیهای اندروید ۱۵ زیر پشتیبانی میکند:

- برای اندروید ۱۵ و بالاتر، یک سیاست جدید برای کنترل تنظیمات رومینگ وایفای اضافه شده است. مدیران فناوری اطلاعات میتوانند

WifiRoamingPolicyبرای انتخابWifiRoamingModeمورد نظر استفاده کنند. این سیاست در دستگاههای کاملاً مدیریتشده و پروفایلهای کاری در دستگاههای متعلق به شرکت پشتیبانی میشود.

اندروید ۱۵ منتشر شد

رابط برنامهنویسی کاربردی مدیریت اندروید

API مدیریت اندروید اکنون از ویژگیهای اندروید ۱۵ زیر پشتیبانی میکند:

- اندروید ۱۵ یک سیاست جدید برای کنترل Circle to Search معرفی میکند. مدیران فناوری اطلاعات میتوانند

AssistContentPolicyبرای کنترل این ویژگی استفاده کنند. - اندروید ۱۵ سیاست جدیدی را برای کنترل تشخیص فیشینگ برنامهها معرفی میکند. مدیران فناوری اطلاعات میتوانند

ContentProtectionPolicyبرای کنترل اسکن شدن برنامه توسط On Device Abuse Detection (ODAD) برای یافتن بدافزار فیشینگ استفاده کنند. - اندروید ۱۵ با استفاده از سیاست

DisplaySettingsپشتیبانی از تنظیمات روشنایی صفحه و زمان خاموش شدن صفحه را به دستگاههای متعلق به شرکت با پروفایل کاری گسترش میدهد. این تنظیم قبلاً فقط در دستگاههای کاملاً مدیریتشده در دسترس بود.

اوت ۲۰۲۴

رابط برنامهنویسی کاربردی مدیریت اندروید

- در اندروید ۱۳+، مدیران فناوری اطلاعات اکنون میتوانند

ICCIDمرتبط با سیمکارتTelephonyInfoموجود درNetworkInfoرا جستجو کنند. این قابلیت در دستگاههای کاملاً مدیریتشده پشتیبانی میشود، زمانی که فیلدnetworkInfoEnabledدرstatusReportingSettingsرویtrueتنظیم شده باشد. - موارد مختلفی از مستندات ما بهروزرسانی شدهاند:

- ما مستندات حالت معیارهای مشترک را بهروزرسانی کردیم تا روشن کنیم که این حالت فقط در دستگاههای متعلق به شرکت که اندروید ۱۱ یا بالاتر دارند پشتیبانی میشود.

- ما فیلد اختیاری

DefaultStatusدرSigninDetailمستندسازی کردهایم.

ژوئیه ۲۰۲۴

رابط برنامهنویسی کاربردی مدیریت اندروید

- موارد مختلفی از مستندات ما بهروزرسانی شدهاند:

- ما یادداشت موجود در مستندات مربوط به

enrollmentToket.createمبنی بر عدم امکان بازیابی محتوای توکن را حذف کردیم، زیرا دریافت مقدار توکن ثبت نام با استفاده ازenrollmentTokens.getامکانپذیر است. - ما مستندات

NonComplianceReasonشفافسازی کردیم.

- ما یادداشت موجود در مستندات مربوط به

ژوئن ۲۰۲۴

رابط برنامهنویسی کاربردی مدیریت اندروید

- مدیران فناوری اطلاعات اکنون میتوانند تنظیمات روشنایی صفحه نمایش و زمان خاموش شدن صفحه را با استفاده از خطمشی

DisplaySettingsکنترل کنند. این قابلیت در دستگاههای کاملاً مدیریتشده، در اندروید ۹ و بالاتر پشتیبانی میشود. - ما مستندات خود را بهروزرسانی کردهایم تا توضیح دهیم که حتی هنگام استفاده از

AUTO_UPDATE_HIGH_PRIORITY، بهروزرسانی برنامههایی که در اکوسیستم اندروید، استقرارهای بزرگتری دارند، میتواند تا ۲۴ ساعت طول بکشد. - ما SDK مدیریت API اندروید (AMAPI SDK) را بهروزرسانی کردهایم تا موارد استفاده مختلفی را که این کتابخانه (که در ابتدا با نام Extensibility SDK شناخته میشد) اکنون پشتیبانی میکند، توضیح دهیم. مستندات بهروزرسانیشده موارد زیر را پوشش میدهد:

برای اطلاع از آخرین نسخه موجود، به یادداشتهای انتشار AMAPI SDK مراجعه کنید.

مه ۲۰۲۴

رابط برنامهنویسی کاربردی مدیریت اندروید

- متدهای

getوlistبرایenrollmentTokensاکنون فیلدهایvalue،qrCodeوallowPersonalUsageرا برمیگردانند. - برای دستگاههای کاملاً مدیریتشده، تنظیم

AllowPersonalUsageاکنون ازPERSONAL_USAGE_DISALLOWED_USERLESSپشتیبانی میکند. - در اندروید ۱۱+، سیاست جدید

UserControlSettingsامکان تعیین این را فراهم میکند که آیا کنترل کاربر برای یک برنامه خاص مجاز است یا خیر.UserControlSettingsشامل اقدامات کاربر مانند توقف اجباری و پاک کردن دادههای برنامه میشود. - نسخه ۱.۱.۵ از AMAPI SDK اکنون در دسترس است. اطلاعات بیشتر در صفحه یادداشتهای انتشار موجود است.

توجه: اکیداً توصیه میکنیم همیشه از آخرین نسخه موجود کتابخانه استفاده کنید تا از رفع اشکالات و بهبودهای موجود بهرهمند شوید.

آوریل ۲۰۲۴

رابط برنامهنویسی کاربردی مدیریت اندروید

- در اندروید ۱۳+، برای دستگاههای متعلق به شرکت، کنترلهایی را برای تعیین اینکه دستگاهها به کدام SSIDهای وایفای میتوانند متصل شوند، اضافه کردهایم. با استفاده از

WifiSsidPolicyمدیران فناوری اطلاعات میتوانند لیستی از SSIDها را برای اضافه شدن به لیست مجاز (WIFI_SSID_ALLOWLIST) یا لیست غیر مجاز (WIFI_SSID_DENYLIST) مشخص کنند. - برای دستگاههای متعلق به شرکتها، شناسههای سختافزاری (IMEI، MEID و شماره سریال) را به

ProvisioningInfoاضافه کردهایم که اکنون EMMها میتوانند در طول راهاندازی دستگاه با استفاده از URL ورود به سیستم به آن دسترسی داشته باشند.

مارس ۲۰۲۴

رابط برنامهنویسی کاربردی مدیریت اندروید

- ما با استفاده از

InstallConstraintکنترلهای بیشتری بر نصب برنامه اضافه کردیم، مدیران فناوری اطلاعات میتوانند نصب برنامه را بر اساس معیارهای خاص محدود کنند.

با تنظیمinstallPriority، مدیران فناوری اطلاعات میتوانند اطمینان حاصل کنند که برنامههای حیاتی ابتدا نصب میشوند. - در اندروید ۱۰+، AMAPI از پیکربندی شبکههای سازمانی ۱۹۲ بیتی در openNetworkConfiguration با وارد کردن مقدار امنیتی WPA3-Enterprise_192 پشتیبانی میکند.

در اندروید ۱۳+، در پالیسیMinimumWifiSecurityLevel، اکنون ازENTERPRISE_BIT192_NETWORK_SECURITYپشتیبانی میکنیم که میتواند برای اطمینان از عدم اتصال دستگاهها به شبکههای وایفای پایینتر از این سطح امنیتی مورد استفاده قرار گیرد. - ما تنظیمات

UsbDataAccessرا بهروزرسانی کردهایم تا مقدارUSB_DATA_ACCESS_UNSPECIFIEDبه طور پیشفرض رویDISALLOW_USB_FILE_TRANSFERتنظیم شود.

فوریه ۲۰۲۴

رابط برنامهنویسی کاربردی مدیریت اندروید

- در اندروید ۹+، مدیران فناوری اطلاعات اکنون میتوانند با استفاده از فیلد

printingPolicyکنترل کنند که آیا چاپ مجاز است یا خیر. - برای اندروید ۱۴+، یک سیاست جدید برای کنترل برنامههای CredentialProvider اضافه شده است. مدیران فناوری اطلاعات میتوانند از فیلد

credentialProviderPolicyبرای کنترل اینکه آیا برنامه مجاز به عمل به عنوان یک ارائه دهنده اعتبارنامه است یا خیر، استفاده کنند. - یک سیاست جدید برای کنترل افزونه برچسبگذاری حافظه Arm (MTE) روی دستگاه اضافه شده است. فیلد

MtePolicyدر دستگاههای کاملاً مدیریتشده و پروفایلهای کاری در دستگاههای متعلق به شرکت با اندروید ۱۴ و بالاتر پشتیبانی میشود. - ما نحوه دریافت خطاهای مربوط به نصب توسط مدیران فناوری اطلاعات توسط AM API را بهروزرسانی کردهایم. در نتیجه این انتقال، فیلد

InstallationFailureReasonاکنون شامل خطاهای کلاینت (علاوه بر خطاهای سرور) نیز میشود. - برای اندروید ۱۲+، مدیران فناوری اطلاعات میتوانند از یک جفت کلید نصب شده روی دستگاه برای احراز هویت وایفای سازمانی استفاده کنند. برای اطلاعات بیشتر به فیلد جدید

ClientCertKeyPairAliasدر پیکربندی شبکه باز (ONC) و راهنمای پیکربندی شبکه ما مراجعه کنید.

ژانویه ۲۰۲۴

رابط برنامهنویسی کاربردی مدیریت اندروید

- دستگاههایی که توسط DPC سفارشی شما مدیریت میشوند، اکنون میتوانند به طور یکپارچه برای استفاده از API مدیریت اندروید منتقل شوند .

دسامبر ۲۰۲۳

رابط برنامهنویسی کاربردی مدیریت اندروید

-

MinimumWifiSecurityLevelبرای تعریف حداقل سطوح امنیتی مختلف مورد نیاز برای اتصال به شبکههای Wi-Fi اضافه شد. در دستگاههای کاملاً مدیریتشده و پروفایلهای کاری در دستگاههای متعلق به شرکت با اندروید ۱۳ و بالاتر پشتیبانی میشود.

نوامبر ۲۰۲۳

رابط برنامهنویسی کاربردی مدیریت اندروید

- اندروید ۱۲+ اکنون از پیکربندی شبکه وایفای سازمانی بدون رمز عبور با استفاده از فیلدهای

IdentityوPasswordدر پیکربندی شبکه باز پشتیبانی میکند. این قابلیت قبل از اندروید ۱۲ نیز پشتیبانی میشد.توجه: در اندروید ۱۲+، برای شبکههای وایفای با احراز هویت نام کاربری/رمز عبور EAP، اگر رمز عبور کاربر ارائه نشود و

AutoConnectرویtrueتنظیم شده باشد، دستگاه ممکن است سعی کند با یک رمز عبور تصادفی ایجاد شده به شبکه متصل شود. برای جلوگیری از این اتفاق در زمانی که رمز عبور کاربر ارائه نشده است،AutoConnectرویfalseتنظیم کنید. - رویدادهای دستگاه محلی که پشت سر هم رخ میدهند، دستهبندی شده و در یک پیام Pub/Sub به EMMها گزارش میشوند.

۱نوع رویداد تأخیر مورد انتظار بین رویداد روی دستگاه و اعلان EMM مربوطه ۱ رفتار قبلی رفتار جدید حالتهای برنامه با کلید اولویت بالا فوری، حداکثر یک گزارش در دقیقه فوری، حداکثر یک گزارش در دقیقه حالتهای برنامه با کلید اولویت استاندارد مبتنی بر برنامه ظرف یک دقیقه رویدادهای مربوط به برنامه در طول آمادهسازی، برای برنامههایی که وضعیت نصب آنها توسط مدیر فناوری اطلاعات ۲ تعریف شده است ادغام شده در سایر رویدادهای مرتبط با تأمین منابع ظرف یک دقیقه علاوه بر سایر رویدادهای تأمین منابع مرتبط رویدادهای مربوط به برنامه پس از آمادهسازی، برای برنامههایی که وضعیت نصب آنها توسط مدیر فناوری اطلاعات ۲ تعریف شده است مبتنی بر برنامه ظرف ۵ دقیقه رویدادهای مرتبط با برنامه، چه در حین آمادهسازی و چه پس از آن ، برای برنامههایی که وضعیت نصب آنها توسط کارمند ۳ تعریف شده است مبتنی بر برنامه ظرف ۶۰ دقیقه سایر رویدادهای برنامه روی دستگاه مبتنی بر برنامه ظرف ۶۰ دقیقه اهداف بهترین تلاش بر اساس شرایط کنترلشده. تأخیر واقعی ممکن است بسته به عوامل مختلف دستگاه و محیط متفاوت باشد.

۲InstallTypeبرنامههای اعمالشده در این خطمشی:FORCE_INSTALLED،BLOCKED،REQUIRED_FOR_SETUP،PREINSTALLEDوKIOSK.

۳InstallTypeبرنامههای موجود:AVAILABLE،INSTALL_TYPE_UNSPECIFIED.

اکتبر ۲۰۲۳

رابط برنامهنویسی کاربردی مدیریت اندروید

- برنامههایی که با عنوان

SetupActionراهاندازی شدهاند، اکنون میتوانند ثبتنام را لغو کنند. این کار دستگاه متعلق به شرکت را مجدداً تنظیم میکند یا نمایه کاری را در دستگاه متعلق به شخص حذف میکند.

انتشار اندروید ۱۴

رابط برنامهنویسی کاربردی مدیریت اندروید

با انتشار اندروید ۱۴ ، رابط برنامهنویسی کاربردی (API) مدیریت اندروید اکنون از ویژگیهای اندروید ۱۴ زیر پشتیبانی میکند:

- محدود کردن دسترسی مخاطبین پروفایل کاری به برنامههای سیستمی و برنامههای شخصی مشخص شده در

exemptionsToShowWorkContactsInPersonalProfile. اکنون دسترسی به مخاطبین پروفایل کاری میتواند برای همه برنامههای شخصی، برنامههای شخصی منتخب یا هیچ برنامه شخصی فعال شود.برای راحتی، گزینه جدید

SHOW_WORK_CONTACTS_IN_PERSONAL_PROFILE_DISALLOWED_EXCEPT_SYSTEMدرshowWorkContactsInPersonalProfileتضمین میکند که تنها برنامههای شخصی که به مخاطبین کاری دسترسی دارند، برنامههای شمارهگیر، پیامها و مخاطبین پیشفرض دستگاه هستند. در این حالت، نه برنامههای شمارهگیر، پیامها و مخاطبین پیکربندیشده توسط کاربر و نه هیچ برنامه شخصی سیستمی یا نصبشده توسط کاربر، قادر به جستجوی مخاطبین کاری نخواهند بود. - غیرفعال کردن استفاده از رادیوی فوق پهنباند در دستگاه. این کار را میتوان با استفاده از خطمشی جدید

deviceRadioState.ultraWidebandStateانجام داد. - مسدود کردن استفاده از شبکه 2G تلفن همراه، امنیت شبکه را بهبود میبخشد. این قابلیت از طریق سیاست جدید

deviceRadioState.cellularTwoGStateارائه میشود. - اندروید ۱۴ میانبرهای قابل تنظیم برای صفحه قفل را معرفی میکند.

صفحه قفل دارای کنترل ادمین است که شامل دوربین، باز کردن قفل با اثر انگشت، باز کردن قفل با چهره و غیره میشود و اکنون با استفاده از گزینه جدید

SHORTCUTS، میانبرهای صفحه قفل را نیز غیرفعال میکند.

سپتامبر ۲۰۲۳

رابط برنامهنویسی کاربردی مدیریت اندروید

- اکنون میتوان اطلاعات دستگاه و تأمین را به صورت اختیاری در طول راهاندازی بازیابی کرد، که به توسعهدهندگان اجازه میدهد تا در طول راهاندازی، سیاستهای هدفمندتری ایجاد کنند یا دستگاهها را بر اساس ویژگیهای ارائه شده فیلتر کنند. آدرس اینترنتی ورود به سیستم اکنون شامل یک پارامتر

provisioningInfoخواهد بود که میتواند با استفاده از روش جدید دریافت provisioningInfo با جزئیات دستگاه مربوطه مبادله شود. - اکنون میتوان

SigninDetailsبا استفاده از مقدارtokenTagقابل تنظیم، از یکدیگر متمایز کرد.

اوت ۲۰۲۳

رابط برنامهنویسی کاربردی مدیریت اندروید

- حالت گمشده (Lost Mode) برای دستگاههای متعلق به شرکت معرفی شد. حالت گمشده به کارفرمایان این امکان را میدهد که از راه دور دستگاه گمشده را قفل و ایمن کنند و به صورت اختیاری پیامی را با اطلاعات تماس روی صفحه دستگاه نمایش دهند تا بازیابی داراییها تسهیل شود.

- پشتیبانی از واگذاری انتخاب گواهی اضافه شده است که به یک برنامه اجازه دسترسی به انتخاب گواهیهای KeyChain را از طرف برنامههای درخواستکننده میدهد. برای جزئیات بیشتر به

DelegatedScope.CERT_SELECTIONمراجعه کنید. - سیاستهای مدیریت وایفای اضافی اضافه شد:

-

configureWifi- مدیران اکنون میتوانند افزودن یا پیکربندی شبکههای WiFi را غیرفعال کنند.wifiConfigDisabledاکنون منسوخ شده است. -

wifiDirectSettings- این خطمشی میتواند برای غیرفعال کردن پیکربندی WiFi direct استفاده شود. -

tetheringSettings- این خطمشی میتواند برای غیرفعال کردن اتصال اینترنت با وایفای یا همه اشکال اتصال اینترنت استفاده شود.tetheringConfigDisabledاکنون منسوخ شده است. -

wifiState- این خطمشی میتواند برای فعال/غیرفعال کردن اجباری وایفای در دستگاه کاربر استفاده شود.

-

- اشتراکگذاری شبکههای وایفای پیکربندیشده توسط ادمین از اندروید ۱۳ و بالاتر غیرفعال خواهد شد.

ژوئیه ۲۰۲۳

رابط برنامهنویسی کاربردی مدیریت اندروید

- فیلد

userFacingTypeبهApplicationReportاضافه شد تا مشخص شود که آیا یک برنامه با کاربر روبرو است یا خیر. - دلیل خاص عدم انطباق

ONC_WIFI_INVALID_ENTERPRISE_CONFIGاضافه شد.

عدم تطابق با دلیلINVALID_VALUEو دلیل خاصONC_WIFI_INVALID_ENTERPRISE_CONFIGدر صورتی گزارش میشود که شبکه Wi-Fi سازمانی،DomainSuffixMatchتنظیم نکرده باشد. - اعلان جدید Pub/Sub

EnrollmentCompleteEventاضافه شد، به عنوان نوعی ازUsageLogEventکه زمانی که دستگاه ثبت نام را تمام میکند، منتشر میشود. -

airplaneModeStateدرdeviceRadioStateاضافه شد تا وضعیت فعلی حالت هواپیما و اینکه آیا کاربر میتواند آن را روشن یا خاموش کند یا خیر، کنترل شود. به طور پیشفرض، کاربر مجاز است حالت هواپیما را روشن یا خاموش کند. در دستگاههای کاملاً مدیریتشده و پروفایلهای کاری در دستگاههای متعلق به شرکت، در اندروید ۹ و بالاتر پشتیبانی میشود.

ژوئن ۲۰۲۳

رابط برنامهنویسی کاربردی مدیریت اندروید

- پشتیبانی از فیلد

DomainSuffixMatchدر Open Network Configuration برای پیکربندی شبکههای وایفای سازمانی برای اندروید ۶+ اضافه شد. پیکربندیهای وایفای سازمانی بدونDomainSuffixMatchناامن تلقی شده و توسط پلتفرم رد میشوند . - تنظیمات پالیسی

UsbDataAccessاضافه شد که به مدیران اجازه میدهد انتقال داده از طریق USB را به طور کامل غیرفعال کنند.usbFileTransferDisabledاکنون منسوخ شده است، لطفاً ازUsbDataAccessاستفاده کنید.

دسامبر ۲۰۲۲

رابط برنامهنویسی کاربردی مدیریت اندروید

- قابلیتهای مدیریتی روی ویجتهای پروفایل کاری با اضافه شدن دو فیلد API جدید بهبود یافتهاند:

workProfileWidgetsدر سطح برنامه وworkProfileWidgetsDefaultدر سطح دستگاه. این فیلدها امکان کنترل بیشتر روی این موضوع را فراهم میکنند که آیا یک برنامه در حال اجرا در پروفایل کاری میتواند ویجتهایی را در پروفایل والد، مثلاً صفحه اصلی، ایجاد کند یا خیر. این قابلیت به طور پیشفرض غیرفعال است، اما میتوان با استفاده ازworkProfileWidgetsوworkProfileWidgetsDefaultآن را به حالت مجاز تنظیم کرد و فقط برای پروفایلهای کاری پشتیبانی میشود. - ما پشتیبانی از تنظیم تنظیمات تصادفیسازی آدرس MAC را هنگام پیکربندی شبکههای WiFi اضافه کردهایم. مدیران اکنون میتوانند هنگام پیکربندی شبکههای WiFi، مشخص کنند که

MACAddressRandomizationModeرویHardwareیاAutomaticتنظیم شود که این امر در دستگاههایی با نسخه سیستم عامل اندروید ۱۳ و بالاتر اعمال میشود و در همه حالتهای مدیریت قابل اجرا است. اگر رویHardwareتنظیم شود، آدرس MAC کارخانهای برای شبکه WiFi پیکربندی میشود، در حالی که اگرAutomatic، آدرس MAC تصادفی خواهد بود. - موارد مختلفی از مستندات ما بهروزرسانی شدهاند:

- «درک وضعیت امنیتی» برای ارائه شفافیت در مورد پاسخهای بالقوه حاصل از ارزیابیهای

devicePostureوsecurityRiskایجاد شده است. - به دلیل انعطافپذیری بیشتر در دفعات بهروزرسانی،

autoUpdateModeبه عنوان یک جایگزین پیشنهادی برایautoUpdatePolicyارائه شده است. - ما توضیح دادهایم که

BlockActionوWipeActionمحدود به دستگاههای متعلق به شرکت هستند. - صفحه اعلانهای Pub/Sub بهروزرسانی شده است تا انواع منابع را برای انواع مختلف اعلان به طور دقیق منعکس کند.

- برای اندروید ۱۳+، برنامههای افزونه از محدودیتهای باتری معاف هستند، بنابراین در سطل آماده به کار برنامه محدود قرار نمیگیرند.

اکتبر ۲۰۲۲

رابط برنامهنویسی کاربردی مدیریت اندروید

- موارد مختلفی از مستندات ما بهروزرسانی شدهاند:

- ما توصیه میکنیم برای هر دستگاه یک سیاست داشته باشید تا قابلیتهای مدیریت جزئی در سطح دستگاه فعال شود.

- برای اینکه FreezePeriods طبق انتظار کار کند، سیاست بهروزرسانی سیستم نمیتواند روی SYSTEM_UPDATE_TYPE_UNSPECIFIED تنظیم شود.

- پیشنهادهای بیشتری برای بهروزرسانیهای سیاست در مورد قابلیت مشاهده مراحل رمز عبور در طول آمادهسازی دستگاه متعلق به شرکت ارائه شده است.

- shareLocationDisabled برای دستگاههای کاملاً مدیریتشده و پروفایلهای کاری شخصی پشتیبانی میشود.

- ما توضیحات بهروز شدهای در مورد استفاده از enterprise.devices.delete و تأثیرات آن بر قابلیت مشاهده دستگاه ارائه دادهایم.

- حداکثر مدت زمان توکن ثبت نام اکنون 10،000 سال است، در حالی که قبلاً 90 روز بود.

۱۲ ژوئیه ۲۰۲۲

رابط برنامهنویسی کاربردی مدیریت اندروید

- مقادیر NETWORK_ACTIVITY_LOGS و SECURITY_LOGS به DelegatedScope اضافه شد تا به برنامههای مربوط به سیاست دستگاه، دسترسی به گزارشهای مربوطه داده شود.

۱۴ ژوئن ۲۰۲۲

رابط برنامهنویسی کاربردی مدیریت اندروید

- برای ارائه زمینه دقیق برای خطاهای اعمال سیاست، specificNonComplianceReason و specificNonComplianceContext به NonComplianceDetail اضافه شدند.

۶ ژوئن ۲۰۲۲

رابط برنامهنویسی کاربردی مدیریت اندروید

- دستوری اضافه شد که به مدیر اجازه میدهد از راه دور دادههای یک برنامه را پاک کند.

- اکنون میتوان توکنهای ثبتنام را با مدت زمان طولانیتری نسبت به حداکثر ۹۰ روز قبلی، تا تقریباً ۱۰،۰۰۰ سال، ایجاد کرد . توکنهای ثبتنامی که بیش از ۹۰ روز دوام میآورند، ۲۴ کاراکتر خواهند داشت، در حالی که توکنهایی که ۹۰ روز یا کمتر دوام میآورند، همچنان ۲۰ کاراکتر خواهند داشت.

۲۴ مه ۲۰۲۲

رابط برنامهنویسی کاربردی مدیریت اندروید

- ویژگیهای امنیتی سختافزاری مانند گواهی کلید، اکنون در ارزیابیهای یکپارچگی دستگاه، در صورت پشتیبانی توسط دستگاه، مورد استفاده قرار خواهند گرفت. این امر تضمین قوی برای یکپارچگی سیستم فراهم میکند. دستگاههایی که در این ارزیابیها شکست میخورند یا از چنین ویژگیهای امنیتی سختافزاری پشتیبانی نمیکنند، خطای جدید HARDWARE_BACKED_EVALUATION_FAILED SecurityRisk را گزارش خواهند کرد.

۱۶ مه ۲۰۲۲

رابط برنامهنویسی کاربردی مدیریت اندروید

- تنظیمات قفل یکپارچه (unifiedLockSettings) در سیاستگذاریهای رمز عبور (PasswordPolicies) اضافه شد تا به مدیر اجازه دهد پیکربندی کند که آیا نمایه کاری به قفل جداگانه نیاز دارد یا خیر.

۲۵ مارس ۲۰۲۲

رابط برنامهنویسی کاربردی مدیریت اندروید

- برای مشخص کردن اینکه کدام برنامهها باید از تنظیم AlwaysOnVpnPackage مستثنی شوند ، alwaysOnVpnLockdownExemption اضافه شد.

- تمام فیلدهای موجود از منبع Play EMM API Products به منبع Application اضافه شد.

۲۲ فوریه ۲۰۲۲

رابط برنامهنویسی کاربردی مدیریت اندروید

- cameraAccess برای کنترل استفاده از دوربین و دکمهی تغییر وضعیت دوربین، و microphoneAccess برای کنترل استفاده از میکروفون و دکمهی تغییر وضعیت میکروفون اضافه شد. این فیلدها به ترتیب جایگزین cameraDisabled و unmuteMicrophoneDisabled که به تازگی منسوخ شدهاند، شدند.

۱۵ فوریه ۲۰۲۲

کیت توسعه نرمافزاری آماپی

- رفع اشکالات جزئی. برای جزئیات بیشتر به مخزن Maven گوگل مراجعه کنید.

۱۵ نوامبر ۲۰۲۱

خطمشی دستگاه اندروید

- برنامههایی که در

personalApplicationsبه عنوان غیرقابل دسترس علامتگذاری شدهاند، اکنون در صورت نصب بودن، از پروفایل شخصی دستگاههای متعلق به شرکت حذف نصب میشوند، زیرا این برنامهها در ApplicationPolicy برای پروفایل کاری و دستگاههای کاملاً مدیریتشده قرار دارند.

۱۷ سپتامبر ۲۰۲۱

رابط برنامهنویسی کاربردی مدیریت اندروید

- اکنون میتوانید با استفاده از

ExtensionConfigیک برنامه را به عنوان یک برنامه افزونه تعیین کنید. برنامههای افزونه میتوانند مستقیماً با Android Device Policy ارتباط برقرار کنند و در آینده قادر خواهند بود با مجموعه کامل ویژگیهای مدیریتی ارائه شده در Android Management API تعامل داشته باشند و یک رابط محلی برای مدیریت دستگاهی که نیازی به اتصال به سرور ندارد، فعال کنند.- This initial release includes support for local execution of

Commands, and currently only theClearAppDatacommand. See the extensibility integration guide for more details. - The remaining commands will be added over time, as well as additional extension app features designed to expose the breadth of device management features to the extension app.

- This initial release includes support for local execution of

June 30 2021

Android Device Policy

- Minor bug fixes

June 2 2021

Android Device Policy

- Minor bug fixes

May 5 2021

Android Device Policy

- Minor bug fixes

April 6 2021

Android Device Policy

- Minor bug fixes

مارس ۲۰۲۱

Android Management API

- Added two new

AdvancedSecurityOverrides. These policies enable Android Enterprise security best practices by default, while allowing organizations to override the default values for advanced use cases. -

googlePlayProtectVerifyAppsenables Google Play's app verification by default. -

developerSettingsprevents users from accessing developer options and safe mode by default, capabilities that would otherwise introduce risk of corporate data exfiltration. -

ChoosePrivateKeyRulenow supports the direct grant of specific KeyChain keys to managed apps. - This allows the target app(s) to access specified keys by calling

getCertificateChain()andgetPrivateKey()without having to first callchoosePrivateKeyAlias(). - Android Management API defaults to granting direct access to the keys specified in policy, but otherwise falls back to granting access after the specified app has called

choosePrivateKeyAlias(). SeeChoosePrivateKeyRulefor more details.

Deprecations

-

ensureVerifyAppsEnabledis now deprecated. Use thegooglePlayProtectVerifyAppsAdvancedSecurityOverridesinstead. - Existing API users (Google Cloud projects with Android Management API enabled as of April 15, 2021) can continue to use

ensureVerifyAppsEnableduntil October 2021, but are encouraged to migrate toAdvancedSecurityOverridesas soon as possible. In OctoberensureVerifyAppsEnabledwill no longer function. -

debuggingFeaturesAllowedandsafeBootDisabledare now deprecated. Use thedeveloperSettingsAdvancedSecurityOverridesinstead. - Existing API users (Google Cloud projects with Android Management API enabled as of April 15, 2021) can continue to use

debuggingFeaturesAllowedandsafeBootDisableduntil October 2021, but are encouraged to useAdvancedSecurityOverridesas soon as possible. In OctoberdebuggingFeaturesAllowedandsafeBootDisabledwill no longer function.

فوریه ۲۰۲۱

Android Management API

- Added

personalApplicationssupport for company-owned devices starting from Android 8. The feature is now supported on all company-owned devices with a work profile. - Device phone number is now reported on Fully Managed Devices as part of the

Deviceresource.

ژانویه ۲۰۲۱

Android Device Policy

- Minor bug fixes

دسامبر ۲۰۲۰

Android Management API

- Added

personalApplicationstoPersonalUsagePolicies. On company-owned devices, IT can specify an allow or blocklist of applications in the personal profile. This feature is currently available only on Android 11 devices, but will be backported to Android 8 in a future release.

Android Device Policy

- Minor updates to the provisioning UI

نوامبر ۲۰۲۰

Android Management API

- Added

AutoDateAndTimeZone, replacing the deprecatedautoTimeRequired, to control auto date, time, and time zone configuration on a company-owned device. - Starting in Android 11, users can no longer clear app data or force stop applications when the device is configured as a kiosk (that is, when the

InstallTypeof one application inApplicationPolicyis set toKIOSK). - Added new

LocationModecontrols to replace deprecated location detection method controls. On company-owned devices, IT can now choose between enforcing location, disabling location, or allowing users to toggle location on and off. - Added support for

CommonCriteriaMode, a new feature in Android 11 . Can be enabled to address specific Common Criteria Mobile Device Fundamentals Protection Profile (MDFPP) requirements.

Deprecations

-

autoTimeRequiredis now deprecated, following the deprecation of specific auto time controls in Android 11. UseAutoDateAndTimeZoneinstead. - The following

LocationModeoptions are now deprecated, following their deprecation in Android 9 :HIGH_ACCURACY,SENSORS_ONLY,BATTERY_SAVING, andOFF. UseLOCATION_ENFORCED,LOCATION_DISABLED, andLOCATION_USER_CHOICEinstead.

اکتبر ۲۰۲۰

Android Device Policy

- Added

RELINQUISH_OWNERSHIPas a new type of device command . When deploying work profile, admins can relinquish ownership of company-owned devices to employees, wiping the work profile and resetting any device policies to factory state, while leaving personal data intact. In doing so, IT loses claim to the ownership of the device now and in the future and should not expect the device to re-enroll. To factory reset a device while maintaining ownership, use thedevices.deletemethod instead.

اوت ۲۰۲۰

Android Management API

Improvements to the work profile experience on company-owned devices were announced in the Android 11 developer preview . Android Management API adds support for these improvements for devices running Android 8.0+ or higher. Enterprises can now designate work profile devices as company-owned, allowing management of a device's work profile, personal usage policies, and certain device-wide settings while still maintaining privacy in the personal profile.

- For a high-level overview of enhancement to the work profile experience, see Work profile: the new standard for employee privacy .

- See Company-owned devices for work and personal use to learn how to set up a work profile on a company-owned device.

- An example policy for a company-owned device with a work profile is available in Devices with work profiles .

- Added

blockScopetoblockAction. UseblockScopeto specify whether a block action applies to an entire company-owned device or to its work profile only.

Added

connectedWorkAndPersonalApptoapplicationPolicy. Starting in Android 11, some core apps can connect across a device's work and personal profiles. Connecting an app across profiles can provide a more unified experience for users. For example, by connecting a calendar app, users could view their work and personal events displayed together.Some apps (for example, Google Search) may be connected on devices by default. A list of connected apps on a device is available in Settings > Privacy > Connected work & personal apps .

Use

connectedWorkAndPersonalAppto allow or disallow connected apps. Allowing an app to connect cross-profile only gives the user the option to connect the app. Users can disconnect apps at any time.Added

systemUpdateInfotodevicesto report information on pending system updates.

ژوئیه ۲۰۲۰

Android Device Policy

- [July 23] Minor bug fixes

ژوئن ۲۰۲۰

Android Device Policy

- [June 17] Minor bug fixes.

مه ۲۰۲۰

Android Device Policy

- [May 12] Minor bug fixes.

آوریل ۲۰۲۰

Android Device Policy

- [April 14] Minor bug fixes.

مارس ۲۰۲۰

Android Device Policy

- [March 16] Minor bug fixes.

فوریه ۲۰۲۰

Android Device Policy

- [Feb 24] Minor bug fixes.

ژانویه ۲۰۲۰

Android Device Policy

- [Jan 15] Minor bug fixes.

دسامبر ۲۰۱۹

Android Management API

- A new policy for blocking untrusted apps (apps from unknown sources) is available. Use

advancedSecurityOverrides.untrustedAppsPolicyto:- Block untrusted app installs device-wide (including work profiles).

- Block untrusted app installs in a work profile only.

- Allow untrusted app installed device-wide.

- A timeout period for allowing non-strong screen lock methods (eg fingerprint and face unlock) can now be enforced on a device or work profile using

requirePasswordUnlock. After the timeout period expires, a user must use a strong form of authentication (password, PIN, pattern) to unlock a device or work profile. - Added

kioskCustomizationto support the ability to enable or disable the following system UI features in kiosk mode devices:- Global actions launched from the power button (see

powerButtonActions). - System info and notifications (see

statusBar). - Home and overview buttons (see

systemNavigation). - Status bar (see

statusBar). - Error dialogs for crashed or unresponsive apps (see

systemErrorWarnings).

- Global actions launched from the power button (see

- Added

freezePeriodpolicy to support blocking system updates annually over a specified freeze period. - A new parameter is available in

devices.delete:wipeReasonMessagelets you specify a short message to display to a user before wiping the work profile from their personal device.

Deprecations

installUnknownSourcesAllowed is now marked as deprecated. Support for the policy will continue until Q2 2020 for users who enabled Android Management API before 2:00pm GMT on December 19, 2019 . The policy is not supported for users who enabled the API after this date.

advancedSecurityOverrides.untrustedAppsPolicy replaces installUnknownSourcesAllowed . The table below provides a mapping between the two policies. Developers should update their solutions with the new policy as soon as possible*.

| installUnknownSourcesAllowed | advancedSecurityOverrides.untrustedAppsPolicy |

|---|---|

TRUE | ALLOW_INSTALL_DEVICE_WIDE |

FALSE | ALLOW_INSTALL_IN_PERSONAL_PROFILE_ONLY Note: Applied to all device types (work profiles and fully managed). Because fully managed devices don't have a personal profile, untrusted apps are blocked across the entire device. To block untrusted apps across an entire device with a work profile, use |

untrustedAppsPolicy ( DISALLOW_INSTALL ) is not applied if untrustedAppsPolicy is set to UNTRUSTED_APPS_POLICY_UNSPECIFIED or if the policy is left unspecified. To block untrusted apps across an entire device, you must explicitly set the policy to DISALLOW_INSTALL . نوامبر ۲۰۱۹

Android Device Policy

- [Nov 27] Minor bug fixes.

اکتبر ۲۰۱۹

Android Management API

- New

IframeFeatureoptions allow you to specify which Managed Google Play iframe features to enable/disable in your console.

Android Device Policy

- [Oct 16] Minor bug fixes and performance optimization.

September 04, 2019

ویژگیها

- The

policiesresource is now capable of distributing closed app releases (closed app tracks), allowing organizations to test pre-release versions of apps. For details, see Distribute apps for closed testing . - Added

permittedAccessibilityServicestopolicies, which can be used to:- disallow all non-system accessibility services on a device, or

- only allow specified apps access to these services.

August 6, 2019

ویژگیها

- The Android Management API now evaluates the security of a device and reports findings in device reports (under

securityPosture).securityPosturereturns the security posture status of a device (POSTURE_UNSPECIFIED,SECURE,AT_RISK, orPOTENTIALLY_COMPROMISED), as evaluated by SafetyNet and other checks, along with details of any identified security risks for you to share with customers through your management console.To enable this feature for a device, ensure its policy has least one field from

statusReportingSettingsenabled.

July 02, 2019

ویژگیها

- To distinguish that an app is launched from

launchAppinsetupActions, the activity that's first launched as part of the app now contains the boolean intent extracom.google.android.apps.work.clouddpc.EXTRA_LAUNCHED_AS_SETUP_ACTION(set totrue). This extra allows you to customize your app based on whether it's launched fromlaunchAppor by a user.

۳۱ مه ۲۰۱۹

Maintenance release

- Minor bug fixes and performance optimization.

May 7, 2019

ویژگیها

- Added

policyEnforcementRulesto replacecomplianceRules, which has been deprecated. See the deprecation notice above for more information. - Added new APIs to create and edit web apps. For more details, see Support web apps .

تجربه کاربری

Android Device Policy: The app's icon is no longer visible on devices. Users can still view the policy page previously launched by the icon:

- Fully managed devices: Settings > Google > Device Policy

- Devices with work profiles: Settings > Google > Work > Device Policy

- All devices: Google Play Store app > Android Device Policy

April 16, 2019

- Android Device Policy is now available in South Korea.

March 21, 2019

ویژگیها

- Added new metadata, including alternate serial numbers, to

devices. - The number of apps with

installTypeREQUIRED_FOR_SETUPis now limited to five per policy. This is to ensure the best possible user experience during device and work profile provisioning.

۱۲ فوریه ۲۰۱۹

تجربه کاربری

- Android Device Policy: Added improved non-compliance messaging to help users return their devices to a compliant state or inform them when it isn't possible.

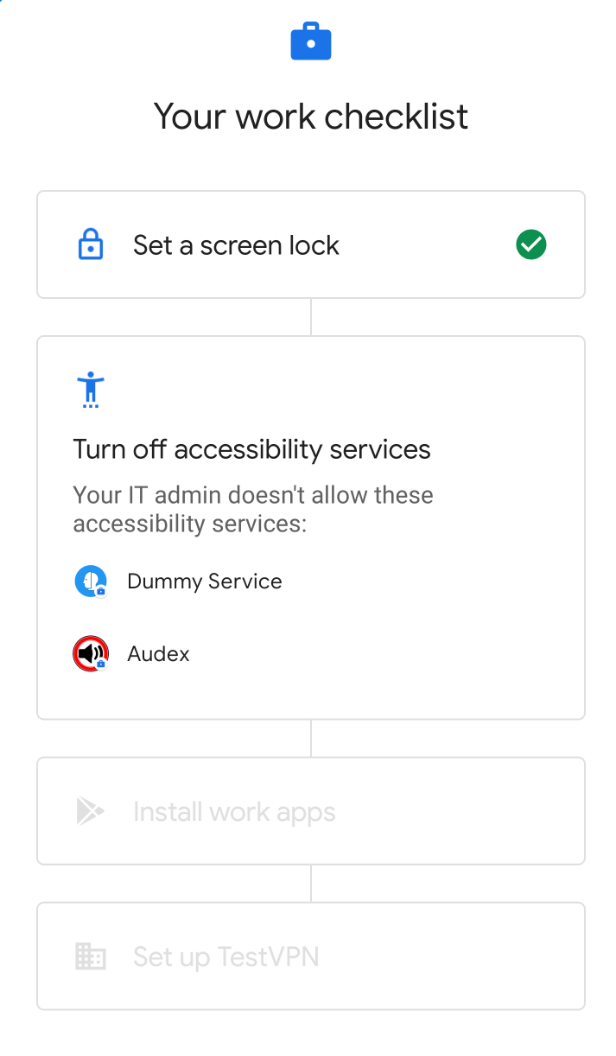

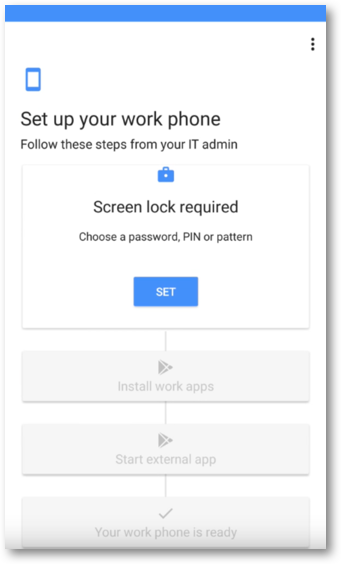

- Android Device Policy: After an enrollment token is registered, a new setup experience guides users through the steps required by their policy to complete their device or work profile configuration.

Figure 1. Guided setup experience.

ویژگیها

- Added new field to

installType-

REQUIRED_FOR_SETUP: If true, the app must be installed before the device or work profile setup completes. Note: If the app isn't installed for any reason (eg incompatibility, geo-availability, poor network connection), setup won't complete.

-

- Added

SetupActiontopolicies. WithSetupAction, you can specify an app to launch during setup, allowing a user to further configure their device. See Launch an app during setup for more details. - For enterprises with status reports enabled , new device reports are now issued immediately following any failed attempt to unlock a device or work profile.

Deprecations

- In

policies,wifiConfigsLockdownEnabledhas been deprecated. WiFi networks specified is policy are now non-modifiable by default. To make them modifiable, setwifiConfigDisabledto false.

December 10, 2018

ویژگیها

- Added support for work profile devices to the sign-in URL provisioning method. Work profile device owners can now sign in with their corporate credentials to complete provisioning.

تجربه کاربری

Added support for dark mode in Android Device Policy. Dark mode is a display theme available in Android 9 Pie, which can be enabled in Settings > Display > Advanced > Device theme > Dark .

Figure 1. (L) Normal display mode (R) Dark mode

November 2, 2018

ویژگیها

- A new enrollment method is available for fully managed devices. The method uses a sign-in URL to prompt users to enter their credentials, allowing you to assign a policy and provision users' devices based on their identity.

- Added support for the managed configurations iframe , a UI you can add to your console for IT admins to set and save managed configurations. The iframe returns a unique

mcmIdfor each saved configuration, which you can add topolicies. - Added

passwordPoliciesandPasswordPolicyScopetopolicies:-

passwordPoliciessets the password requirements for the specified scope (device or work profile). - If

PasswordPolicyScopeisn't specified, the default scope isSCOPE_PROFILEfor work profile devices, andSCOPE_DEVICEfor fully managed or dedicated devices. -

passwordPoliciesoverridespasswordRequirementsifPasswordPolicyScopeis unspecified (default), orPasswordPolicyScopeis set to the same scope aspasswordRequirements

-

September 20, 2018

رفع اشکالات

- Fixed issue that made kiosk devices incorrectly appear out of compliance following provisioning, for a subset of policy configurations

۲۸ آگوست ۲۰۱۸

ویژگیها

Updates to support work profile and fully managed device provisioning and management:

- New provisioning methods are available for work profiles:

- Provide users with an enrollment token link .

- Go to Settings > Google > Set up work profile .

- Added new fields to

enrollmentTokens.-

oneTimeOnly: If true, the enrollment token will expire after it's first used. -

userAccountIdentifier: Identifies a specific managed Google Play Account .- If not specified: The API silently creates a new account each time a device is enrolled with the token.

- If specified: The API uses the specified account each time a device is enrolled with the token. You can specify the same account across multiple tokens. See Specify a user for more information.

-

- Added

managementMode(read-only) todevices.- Devices with work profiles:

managementModeis set toPROFILE_OWNER. - Dedicated devices and fully managed devices:

managementModeis set toDEVICE_OWNER.

- Devices with work profiles:

Updates to the policies resource to improve app management capabilities:

- Added new field

playStoreMode.-

WHITELIST(default): Only apps added to policy are available in the work profile or on the managed device. Any app not in policy is unavailable, and uninstalled if previously installed. -

BLACKLIST: Apps added to policy are unavailable. All other apps listed in Google Play are available.

-

- Added

BLOCKEDas an InstallType option, which makes an app unavailable to install. If the app is already installed, it will be uninstalled.- You can use installType

BLOCKEDtogether withplayStoreModeBLACKLISTto prevent a managed device or work profile from installing specific apps.

- You can use installType

تجربه کاربری

- Updated Android Device Policy settings to match device settings.

۱۲ ژوئیه ۲۰۱۸

تجربه کاربری

- Merged the status and device details pages in Android Device Policy into a single page.

- Improved setup UI consistency with Android setup wizard.

ویژگیها

- Added PermissionGrants at the policy level. You can now control runtime permissions at four levels:

- Global, across all apps: set defaultPermissionPolicy at the policy level.

- Per permission, across all apps: set permissionGrant at the policy level.

- Per app, across all permissions: set defaultPermissionPolicy within ApplicationPolicy .

- Per app, per permission: set permissionGrant within ApplicationPolicy .

- When factory resetting a device, the new WipeDataFlag allows you to:

-

WIPE_EXTERNAL_STORAGE: wipe the device's external storage (eg SD cards). -

PRESERVE_RESET_PROTECTION_DATA: preserve the factory reset protection data on the device. This flag ensures that only an authorized user can recover a device if, for instance, the device is lost. Note: Only enable this feature if you've setfrpAdminEmails[]in policy .

-

رفع اشکالات

- Fixed issue with Android Device Policy exiting lock task mode when updating in the foreground.

۲۵ مه ۲۰۱۸

تجربه کاربری

- Instead of hiding disabled apps from the launcher, Android 7.0+ devices now display icons for disabled apps in gray:

ویژگیها

- Updated

policiesto support the following certificate management capabilities:- Automatic granting of certificate access to apps.

- Delegating all certificate management features supported by Android Device Policy to another app (see

CERT_INSTALL).

- Individual apps can now be disabled in ApplicationPolicy (set

disabledtotrue), independent of compliance rules. - It's now possible to disable system apps.

- Added application reports to

devices. For each managed app installed on a device, the report returns the app's package name, version, install source, and other detailed information. To enable, setapplicationReportsEnabledtotruein the device's policy . - Updated

enterprisesto include terms and conditions . An enterprise's terms and conditions are displayed on devices during provisioning.

رفع اشکالات

- Updated provisioning flow to disable access to settings, except when access is required to complete setup (eg creating a passcode).

April 3, 2018

تجربه کاربری

- Updated the design of Android Device Policy and the device provisioning flow to improve overall user experience.

ویژگیها

- Added support for Direct Boot , allowing you to remotely wipe Android 7.0+ devices that haven't been unlocked since they were last rebooted.

- Added a location mode setting to the

policiesresource, allowing you to configure the location accuracy mode on a managed device. - Added an error response field to the

Commandresource.

رفع اشکالات

- Provisioning performance has been improved.

- Compliance reports are now generated immediately after a device is provisioned. To configure an enterprise to receive compliance reports, see Receive non-compliance detail notifications .

مشکلات شناخته شده

- Lock Screen Settings crashes on Android 8.0+ LG devices (eg LG V30) managed by Android Device Policy.

February 14, 2018

تجربه کاربری

- Updated the validation text for the "code" field, which is displayed if a user chooses to manually enter a QR code to enroll a device.

ویژگیها

- You can now set a policy to trigger force-installed apps to auto-update if they don't meet a specified minimum app version. In ApplicationPolicy :

- Set

installTypetoFORCE_INSTALLED - Specify a

minimumVersionCode.

- Set

- Updated the Devices resource with new fields containing information that may be useful to IT admins, such as the device's carrier name (see NetworkInfo for more details), whether the device is encrypted, and whether Verify Apps is enabled (see DeviceSettings for more details).

رفع اشکالات

- The

RESET_PASSWORDandLOCKcommands now work with Android 8.0 Oreo devices. - Fixed issue with DeviceSettings not being populated.

- Fixed issue with

stayOnPluggedModespolicy handling.

December 12, 2017

ویژگیها

- Android Device Policy now supports a basic kiosk launcher , which can be enabled via policy. The launcher locks down a device to a set of predefined apps and blocks user access to device settings. The specified apps appear on a single page in alphabetical order. To report a bug or request a feature, tap the feedback icon on the launcher.

- Updated device setup with new retry logic. If a device is rebooted during setup, the provisioning process now continues where it left off.

- The following new policies are now available. See the API reference for full details:

keyguardDisabledFeaturesaccountTypesWithManagementDisabledinstallAppsDisabledmountPhysicalMediaDisableduninstallAppsDisabledbluetoothContactSharingDisabledshortSupportMessagelongSupportMessagebluetoothConfigDisabledcellBroadcastsConfigDisabledcredentialsConfigDisabledmobileNetworksConfigDisabledtetheringConfigDisabledvpnConfigDisabledcreateWindowsDisablednetworkResetDisabledoutgoingBeamDisabledoutgoingCallsDisabledsmsDisabledusbFileTransferDisabledensureVerifyAppsEnabledpermittedInputMethodsrecommendedGlobalProxysetUserIconDisabledsetWallpaperDisabledalwaysOnVpnPackagedataRoamingDisabledbluetoothDisabled - Updated Android Device Policy's target SDK to Android 8.0 Oreo .

رفع اشکالات

- It's now possible to skip the network picker display if a connection can't be made at boot. To enable the network picker on boot, use the

networkEscapeHatchEnabledpolicy.