In diesem Dokument finden Sie Antworten auf häufig gestellte Fragen zur Datensicherheit bei RCS Business Messaging (RBM) und zu verwandten Themen.

RBM ist eine Messaging-Plattform, über die Unternehmen Einmalkennwörter (One-Time Passwords, OTPs) senden und mit Kunden über Transaktionen, Kundenservice, Werbeaktionen und mehr kommunizieren können. Google bietet eine RBM API, über die Nachrichten zwischen Unternehmen und Endnutzern über Google-Server gesendet werden können.

In der Regel arbeiten Unternehmen mit Messaging-Partnern zusammen, darunter Aggregatoren, CPaaS-Anbieter (Communications Platform as a Service), Mobilfunkanbieter und andere Anbieter von RCS-Lösungen, die eine Verbindung zur Google API herstellen, um RBM-Agents im Namen des Unternehmens zu erstellen und zu verwalten. Partner, die RBM über die API oder die Business Communications Developer Console verwenden möchten, müssen den RBM-Nutzungsbedingungen und der Richtlinie zur zulässigen Nutzung von Google zustimmen. Da Google als Datenauftragsverarbeiter fungiert, unterliegen Partner auch dem Zusatz zur Datenverarbeitung von Google.

Zertifizierung und Compliance

Ist RBM von Dritten zertifiziert?

RBM und die RCS-Infrastruktur von Google werden jährlich unabhängig geprüft, um die Einhaltung allgemein anerkannter Qualitäts- und Datensicherheitsstandards zu gewährleisten. Unsere Dienste sind nach ISO 27001, SOC 2 und SOC 3 zertifiziert. Wenden Sie sich an Ihren Account Manager, wenn Sie Kopien der Zertifikate benötigen.

Entspricht RBM der EU-Datenschutz-Grundverordnung (DSGVO)?

Die Verarbeitung von Daten durch Google als Auftragsverarbeiter erfolgt in Übereinstimmung mit der DSGVO. Die Verantwortung für die Einhaltung der DSGVO liegt jedoch beim einzelnen Unternehmen, das die Plattform nutzt. Wie bei den meisten Marketingkanälen sind Unternehmen für ihre eigenen Prozesse in Bezug auf Datenerhebung, Datennutzung und Datenspeicherung verantwortlich.

Entspricht RBM der EU-Zahlungsdiensterichtlinie 2 (PSD2)?

Ja, RBM entspricht PSD2, die eine starke Kundenauthentifizierung (SCA) erfordert. Da RBM mit der bestätigten Telefonnummer und SIM-Karte des Endnutzers verknüpft ist, stellt ein über RBM gesendetes Einmalkennwort (One-Time Password, OTP) ein konformes SCA-„Besitzelement“ dar, wie von der European Banking Authority (EBA) beschrieben.

Ist RBM HIPAA-konform?

Nein, RBM ist nicht HIPAA-konform.

Eingeschränkt zulässige Inhalte und Anwendungsfälle

Welche Arten von Anwendungsfällen im Gesundheitswesen werden in RBM unterstützt?

RBM unterstützt Anwendungsfälle im Gesundheitswesen, sofern geschützte Gesundheitsdaten (Protected Health Information, PHI) aus solchen Nachrichten ausgeschlossen werden. So können Sie beispielsweise eine Terminerinnerung oder eine Benachrichtigung mit einem Link zum Anmelden in einem sicheren Patientenportal senden. Nachrichten, die geschützte Gesundheitsdaten (PHI) enthalten oder für eingeschränkte Gesundheitsprodukte werben, sind verboten. Eine Liste der eingeschränkten gesundheitsbezogenen Produkte und Dienste finden Sie in den Nutzungsbedingungen.

Datenverarbeitung

Was bedeutet es, dass Google ein Datenauftragsverarbeiter ist?

Bei RBM ist Google Auftragsverarbeiter und das Unternehmen oder der Partner ist Datenverantwortlicher. Im Zusatz zur Datenverarbeitung (Data Processing Addendum, DPA) wird erläutert, dass Google ein Datenauftragsverarbeiter ist. Außerdem werden darin die Bedingungen für die Verarbeitung von Daten im Namen von Unternehmen und Partnern geregelt.

Gilt die DPA für alle Endnutzer, die mit einem RBM-Agent interagieren?

Ja, die Datenschutzvereinbarung gilt für alle Endnutzer und ihre Daten. Google hat die RBM-Plattform so entwickelt, dass sie der DPA entspricht und alle Endnutzer das gleiche hohe Maß an Datensicherheit erhalten.

Speicherung und Verschlüsselung von Nachrichten

Welche Daten werden auf dem Gerät des Endnutzers gespeichert?

Metadaten zu RBM-Agents und den mit ihnen ausgetauschten Nachrichten werden auf dem Gerät des Endnutzers gespeichert. Diese Nachrichten können personenbezogene Daten enthalten, die mit einem RBM-Agenten geteilt wurden.

Wie hängt die „Region“ des Agents mit der Nachrichtenspeicherung zusammen?

Die Region, die ein Partner bei der Einrichtung des Agents angibt, teilt RBM mit, wo sich der Agent befindet (Nordamerika, Europa oder Asien-Pazifik). Google verwendet diese Informationen, um zu bestimmen, wo Nachrichtendaten gespeichert werden sollen, und um das Routing von Nachrichtenverkehr zum Kundenservicemitarbeiter zu optimieren.

Innerhalb der angegebenen Region können Daten zwischen den verschiedenen Rechenzentren von Google verschoben werden, um die Ausfallsicherheit und Skalierbarkeit zu gewährleisten und wie für ein globales Messaging-Produkt erforderlich. Aus Sicherheits- und Datenschutzgründen gibt Google die genauen Standorte dieser Rechenzentren nicht bekannt. Weitere Informationen zur Sicherheit von Rechenzentren und Netzwerken finden Sie in der Vereinbarung zur Datenverarbeitung.

Im Ausnahmefall eines vollständigen regionalen Ausfalls kann Google den Nachrichtentraffic vorübergehend in einer anderen Region verarbeiten, um die Dienstverfügbarkeit aufrechtzuerhalten. Dieses Failover ist eine vorübergehende Maßnahme, um einen vollständigen Dienstausfall zu verhindern und die Zustellung von Nachrichten sicherzustellen.

Wie sieht die Messaging-Architektur und der Messaging-Ablauf für RBM aus? Welche Elemente werden verschlüsselt?

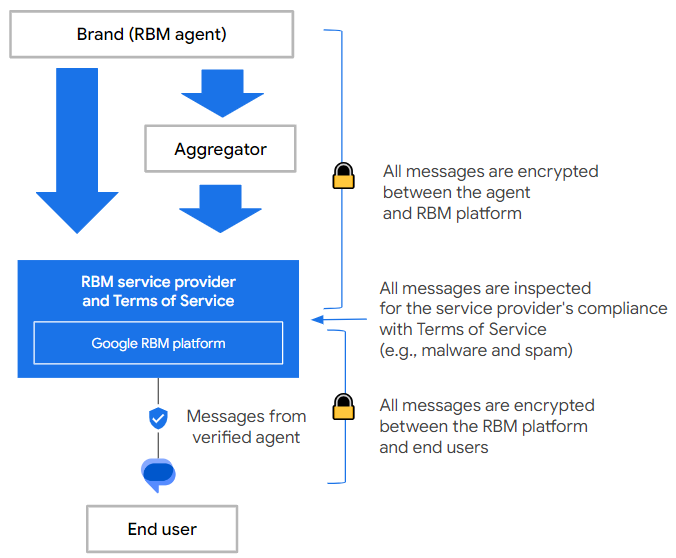

Nachrichten, die zwischen Unternehmen und Endnutzern gesendet werden, werden zwischen dem Gerät des Endnutzers und den Servern von Google sowie zwischen den Servern von Google und dem Messaging-Partner über die RBM-API (RCS Business Messaging) von Google verschlüsselt.

Nachrichten werden im gesamten Google-Netzwerk mit Schlüsseln verschlüsselt, auf die nur bestimmte Dienstkomponenten zugreifen können. Die Verschlüsselungsschlüssel ermöglichen die Überprüfung durch Google-Systeme auf Richtlinienkonformität.

Eine Übersicht über den End-to-End-Messaging-Ablauf und die Rollen aller Beteiligten finden Sie unter Funktionsweise.

Sind gespeicherte Nachrichten verschlüsselt?

Speicherung auf Google-Servern

A2P-Nachrichten werden auf Google-Servern gespeichert, wenn der Empfänger offline ist. Der Entwickler kann diese Nachrichten widerrufen und über einen anderen Kanal senden. Person-to-Application-Nachrichten (P2A) werden auf Google-Servern gespeichert, wenn der Agent sie nicht empfangen kann. Google behält diese Nachrichten sieben Tage lang, bevor sie gelöscht werden.

Auf Google-Servern gespeicherte Nachrichten werden als ruhende Daten verschlüsselt.

Google hat nur in den folgenden Fällen Zugriff auf gespeicherte Nachrichten:

- Google kann die Inhalte von Nachrichten, die von Unternehmen gesendet werden, vorübergehend verarbeiten, um Spam und Missbrauch zu erkennen und zu verhindern. Diese Signale können dann verwendet werden, um KI-Modelle zu trainieren und so die Spamprävention und ‑erkennung zu verbessern. Weitere Informationen zur Datenverarbeitung bei Spam-Meldungen finden Sie unter Liest Google Nachrichten zwischen Unternehmen und Endnutzern?

- Gespeicherte Nachrichten können gemäß den Verpflichtungen von Google zur Einhaltung des anwendbaren Rechts an externe Strafverfolgungsbehörden weitergegeben werden. Weitere Informationen finden Sie im Transparenzbericht von Google.

Wie lange werden Nachrichten gespeichert?

Speicherung auf Google-Servern

- RBM-Agent-Assets (Logo, Name, Beschreibung usw.): Werden dauerhaft im globalen Google-Speicher gespeichert.

- Nachrichten zwischen Personen und Kundenservicemitarbeitern (P2A-Nachrichten): Sie werden maximal sieben Tage lang nach dem Store-and-Forward-Prinzip gespeichert. Sobald der RBM-Agent die Nachricht empfängt und bestätigt, wird sie gelöscht.

- Nachrichten von Unternehmen an Privatpersonen (A2P-Nachrichten): Sie werden bis zur Zustellung gespeichert, maximal 30 Tage lang. Vor Ablauf des 30-Tage-Limits können Kundenservicemitarbeiter nicht zugestellte Nachrichten zurückziehen. Diese werden dann aus der Zustellungswarteschlange entfernt und von den Google-Servern gelöscht. Wenn eine zugestellte Nachricht Mediendateien enthält, werden diese Dateien 60 Tage lang gespeichert. A2P-Nachrichten werden möglicherweise 14 Tage lang auf Google-Servern gespeichert, nachdem sie zugestellt wurden, um Spam und Missbrauch zu erkennen und zu verhindern.

Speicher auf Mobilgeräten

Nachrichten auf dem Gerät des Endnutzers werden dort gespeichert, bis der Endnutzer sie löscht oder den Speichermechanismus ändert.

Ist RBM Ende-zu-Ende-verschlüsselt?

Nein, RBM bietet keine Ende-zu-Ende-Verschlüsselung. Aus diesem Grund wird in der Messages-Benutzeroberfläche für RBM-Unterhaltungen kein Schloss-Symbol angezeigt. RBM verwendet jedoch eine Ende-zu-Ende-Verschlüsselung, um Nachrichten zu schützen, wenn sie zwischen Nutzergeräten und Google-Servern sowie zwischen Google-Servern und Messaging-Partnern übertragen werden.

Welche Art von Verschlüsselung wird für RBM verwendet und kann ein Unternehmen die zugehörigen Schlüssel steuern?

Bei RBM wird eine Ende-zu-Ende-Verschlüsselung verwendet, um Nachrichten bei der Übertragung zwischen Geräten und Google-Servern zu schützen. Unternehmen können die Verschlüsselungsschlüssel nicht steuern. Google verwaltet diese Schlüssel aus Sicherheitsgründen, z. B. um Nutzer vor Spam zu schützen, indem nach schädlichen Inhalten wie Phishing- und Malware-URLs gesucht wird. Weitere Informationen zum Zugriff auf Nachrichten und zur Überprüfung von Nachrichten finden Sie unter Liest Google Nachrichten zwischen Unternehmen und Endnutzern?

Welche Rechtspersönlichkeiten haben Zugriff auf RBM-Nachrichten? Welche Verantwortung haben Messaging-Partner, Unternehmen und Mobilfunkanbieter für die Datensicherheit?

RBM ist eine von Google entwickelte Transit-Technologie. RBM verschiebt Nachrichten zwischen Endnutzern und den Agents, die Unternehmen repräsentieren. Diese Agents werden von Messaging-Partnern, Unternehmen und in einigen Fällen von Mobilfunkanbietern entwickelt und betrieben. Die Anbieter von RBM-Agents und in einigen Fällen auch Mobilfunkanbieter haben für die Nachrichtenübermittlung und andere Zwecke Zugriff auf die Nachrichteninhalte. Google hat auch Zugriff auf den Inhalt von RBM-Nachrichten, um Nutzer vor Spam und Missbrauch zu schützen.

Messaging-Partner, Unternehmen und Mobilfunkanbieter sind einzeln dafür verantwortlich, alle relevanten Anforderungen an Datensicherheit, Datenschutz und lokale Vorschriften einzuhalten.

RBM API-Sicherheit

Kann Google die vom OAuth-Anbieter gesendeten Zugriffstokens abrufen?

Nein. Google ruft niemals die Zugriffstokens ab, die vom OAuth-Anbieter während der Nutzerauthentifizierung gesendet werden. OAuth 2.0 verwendet PKCE (Proof Key for Code Exchange), um den Authentifizierungsablauf zu schützen.

Wie werden Daten zwischen einem RBM-Entwickler und Google verschlüsselt?

Entwickler greifen über HTTPS auf die RBM API zu. HTTPS ist der globale Standard für sichere Webtransaktionen. Die RBM API unterstützt TLS 1.3 mit AES 256- und SHA384-Chiffren.

Führen Sie den folgenden Befehl aus, um die Zertifikatkette, die TLS-Version und die unterstützten Chiffren zu prüfen:

openssl s_client -connect rcsbusinessmessaging.googleapis.com:443

Telefonnummer bestätigen

Wie überprüft Google, ob eine Telefonnummer noch dem ursprünglichen Nutzer gehört, um die Sicherheit der Google Messages App zu gewährleisten?

Erste Bestätigung der Telefonnummer:Google verwendet verschiedene Verfahren, um die Telefonnummer des Endnutzers (d.h. seine MSISDN oder Mobile Station International Subscriber Directory Number) zu ermitteln. Zu diesen Techniken gehören die direkte API-Integration mit Mobilfunkanbietern, SMS-Nachrichten, die vom Mobilgerät gesendet werden, und die Aufforderung an den Endnutzer, seine Telefonnummer einzugeben. Sobald die Telefonnummer identifiziert wurde, sendet Google möglicherweise eine unsichtbare SMS mit einem Einmalpasswort (OTP) zur Bestätigung.

Sicherheit nach der ersten Bestätigung aufrechterhalten:Wenn ein Mobilfunkanbieter eine direkte API-Integration hat, kann er regelmäßig einen Feed zur Deaktivierung von SIM/MSISDN an Google senden, um RCS und damit RBM für Telefonnummern zu deaktivieren, die nicht mehr aktiv sind. Google kann auch Änderungen bei der Inhaberschaft von Telefonnummern über Gerätesignale wie das Entfernen und die Aktivität von SIM-Karten sowie durch die regelmäßige erneute Bestätigung der Telefonnummer überwachen.

Datenschutz und Sicherheit

Welche Berichte erstellt Google zu RBM-Agents?

Google verfügt über interne Berichte zur Bruttoanzahl von Endnutzern, Nachrichten und Antworten für jeden Agenten basierend auf den Daten der letzten 28 Tage. Google verwendet diese Daten für Diagnosen, Systemverbesserungen und zum Erstellen von Abrechnungsberichten für Mobilfunkanbieter. Nachrichteninhalte werden nicht für Berichterstellungszwecke gespeichert. Nach 28 Tagen speichert Google nur noch aggregierte Berichtsdaten. Für diese Speicherung gibt es kein Zeitlimit. Alle extern weitergegebenen aggregierten Daten haben eine Gültigkeitsdauer (Time to Live, TTL) von 63 Tagen.

Die Abrechnungsberichte und Aktivitätsprotokolle, die Mobilfunkanbieter erhalten, werden 30 Tage lang auf den Servern von Google gespeichert. Mobilfunkanbieter können diese Dateien herunterladen und so lange speichern, wie sie es für erforderlich halten.

Verwendet Google Endnutzerdaten außerhalb von RBM?

Google verwendet Endnutzerdaten nur zur Bereitstellung und Verbesserung des RBM-Dienstes, wie in Abschnitt 5.2 der Vereinbarung zur Datenverarbeitung beschrieben.

Google kann beispielsweise Folgendes mit Endnutzerdaten tun:

- Spam und Betrug zu erkennen und zu verhindern.

- Unaggregierte Abrechnungsberichte und Aktivitätsprotokolle für Mobilfunkanbieter freigeben.

- RBM-Leistung für Endnutzer und Unternehmen messen und verbessern

Im Rahmen dieser Bemühungen gibt Google aggregierte Daten an Partner weiter, damit diese die Messaging-Funktionen verbessern können. Weitere Informationen finden Sie unter Welche Berichte erstellt Google zu RBM-Agents?.

Google wird mit Endnutzerdaten jedoch nicht Folgendes tun:

- Anzeigen-Targeting basierend auf Nachrichteninhalten durchführen

- Nachrichteninhalte an Wettbewerber oder Dritte weitergeben, mit Ausnahme von Strafverfolgungsbehörden, sofern dies nach geltendem Recht erforderlich ist.

Liest Google Nachrichten zwischen Unternehmen und Endnutzern?

Bei der Spamerkennung und ‑prävention durch Google werden möglicherweise die Inhalte von Nachrichten, die von Unternehmen gesendet wurden, auf Verstöße gegen die Richtlinie zur zulässigen Verwendung gescannt. Google hat keinen Zugriff auf den Inhalt von Nachrichten, die von Nutzern an Unternehmen gesendet werden. Wenn der Endnutzer eine Unterhaltung jedoch als Spam meldet:

- Die Informationen des Absenders und die letzten Nachrichten, die vom Unternehmen gesendet wurden, werden an Google und möglicherweise auch an den Mobilfunkanbieter des Nutzers übertragen.

- Bei der Spamerkennung und ‑prävention durch Google werden möglicherweise vorübergehend die Inhalte von Nachrichten verarbeitet, die von Unternehmen gesendet wurden. Diese Signale können dann verwendet werden, um KI-Modelle zu trainieren und so die Spamerkennung und ‑prävention zu verbessern.

- Mitarbeiter und Auftragnehmer von Google können Spaminformationen prüfen, um den Spam- und Missbrauchsschutz von Google zu verbessern. Prüfer haben 30 Tage lang eingeschränkten und kontrollierten Zugriff auf diese Informationen. Die Telefonnummer des Endnutzers wird für die Spamüberprüfung entfernt.

Welche Informationen zu Endnutzern stellt Google dem Unternehmen zur Verfügung?

Damit eine RBM-Unterhaltung möglich ist, gibt Google die Telefonnummer des Endnutzers an das Unternehmen weiter, um den Endnutzer in der Unterhaltung zu identifizieren. Es werden keine anderen personenbezogenen Daten an das Unternehmen weitergegeben.

Wird im Abschnitt „Datenschutz und Sicherheit“ der Richtlinie zur zulässigen Nutzung die Möglichkeit eines Unternehmens eingeschränkt, Informationen über seine eigenen Kunden zu erheben und zu verwenden?

Google möchte Unternehmen nicht daran hindern, ihre Kunden zu bedienen. Eine Unterhaltung zwischen einem Endnutzer und einem Unternehmen, die über die RBM API erstellt wird, kann vom Unternehmen gemäß den Bedingungen seiner eigenen Datenschutzerklärung gespeichert werden.

Was bedeuten die folgenden Begriffe in den RBM-Nutzungsbedingungen? „Sie holen alle erforderlichen Einwilligungen ein und sorgen dafür, dass diese nötigenfalls erneuert werden, damit personenbezogene Daten im Rahmen dieser RBM-Nutzungsbedingungen verarbeitet werden können.“

Google erwartet von allen Unternehmen, die RBM verwenden, dass sie die relevanten Daten- und Sicherheitsbestimmungen (z. B. die DSGVO) einhalten und eine Datenschutzrichtlinie bereitstellen, in der erläutert wird, wie sie Endnutzerdaten verwenden und/oder weitergeben. Ein Entwickler muss die Datenschutzerklärung für einen Agenten angeben, damit dieser für die Überprüfung vor der Einführung infrage kommt.

Wie schützt RBM Endnutzer vor schädlichen URLs?

Zum Schutz der Endnutzer werden Links in Nachrichten mit Google Safe Browsing gescannt. Nachrichten mit Malware- oder Phishing-Links werden automatisch blockiert. Wenn eine Nachricht mit einem Link nicht von Safe Browsing blockiert wird, kann die Messaging-App eine Miniaturvorschau generieren, um zu zeigen, wohin der Link führt.

Zusammenarbeit von Google bei der Prüfung eines Unternehmens

Unser Unternehmen unterliegt Vorschriften und kann geprüft werden. Wird Google dem nachkommen?

Es liegt in der Verantwortung des Unternehmens, dafür zu sorgen, dass es die relevanten Vorschriften einhält. Google reagiert nur gemäß anwendbarem Recht auf Anfragen von Strafverfolgungsbehörden und Aufsichtsbehörden.

Reaktion auf Vorfälle

Wie geht Google mit Datenpannen um?

Weitere Informationen finden Sie im Zusatz zur Datenverarbeitung im Abschnitt 7.2 „Datenvorfälle“.

Nicht unterstützte Netzwerkfunktionen

Welche Netzwerkfunktionen werden von RBM nicht unterstützt?

- Benutzerdefinierte Header zum Zulassen von Firewall-Pass-Throughs

- CIDR-Blockbereiche (Classless Inter-Domain Routing) von Google-Diensten