Google Maps Platform

दस्तावेज़

काम के हिसाब से सही दस्तावेज़ ढूंढना

पूरी जानकारी देने वाले दस्तावेज़, सैंपल कोड, उदाहरण ऐप्लिकेशन वगैरह की मदद से, एक्सप्लोर करें, सीखें, और बनाएं.

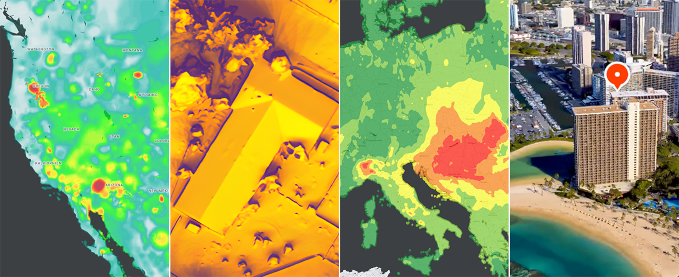

Maps

ज़्यादा जानकारी वाले और ज़रूरत के मुताबिक तैयार किए गए मैप प्रॉडक्ट की मदद से, लोगों को दुनिया एक्सप्लोर करने में मदद करें.

रास्ते

शुरू से लेकर आखिरी तक, पूरी प्रोसेस को ऑप्टिमाइज़ करने में अपने उपयोगकर्ताओं की मदद करें.

जगहें

लोगों को आसानी से अलग-अलग जगहों के साथ-साथ, उनकी लोकप्रिय जगहों की जानकारी दिखाएं.

परिवेश

डेटा ऐक्सेस करने में लोगों की मदद करें, ताकि वे जलवायु परिवर्तन की मौजूदा चुनौतियों से निपट सकें.

Analytics

ऐसे जियोस्पेशियल डेटासेट और टूल के बारे में जानें जिनसे आपको कारोबार और पर्यावरण को ध्यान में रखकर काम करने से जुड़ी अहम जानकारी मिले.

Maps के लिए दस्तावेज़

Maps SDK टूल

वेब और मोबाइल के लिए डाइनैमिक मैप की मदद से, उपयोगकर्ताओं को असल दुनिया से रूबरू कराएं.

स्टैटिक maps

अपनी वेबसाइट पर स्टैटिक मैप दिखाना.

Street View की तस्वीरें

अपने ऐप्लिकेशन के लिए, 360° Street View तस्वीरों का संग्रह जोड़ें.

ऊंचाई

एक या एक से ज़्यादा जगहों की ऊंचाई पता करें.

एरियल व्यू

Google की 3D भू-स्थानिक तस्वीरों का इस्तेमाल करके एरियल व्यू वाले वीडियो बनाएं और दिखाएं.

मैप टाइल

हाई-रिज़ॉल्यूशन वाली फ़ोटोरियलिस्टिक 3D टाइल, 2D टाइल, और स्ट्रीट व्यू टाइल उपलब्ध कराता है.

Maps डेटासेट

Google Maps Platform ऐप्लिकेशन में इस्तेमाल करने के लिए, अपने डेटा को डेटासेट पर अपलोड करें.

Routes API से जुड़ा दस्तावेज़

मार्ग

अलग-अलग जगहों पर बस, मेट्रो वगैरह से, साइकल से, कार से या पैदल जाने के लिए, रीयल-टाइम ट्रैफ़िक के साथ रास्ते की जानकारी पाने की सुविधा दें. साथ ही, यात्रा में लगने वाले समय और दूरी को कैलकुलेट करें.

नेविगेशन SDK टूल

अपने ऐप्लिकेशन के लिए डाइनैमिक नेविगेशन बनाएं.

सड़कें

निर्देशांकों का इस्तेमाल करके, आस-पास की सड़कों और उन पर तय की गई रफ़्तार की सीमा का पता लगाएं.

रास्ते का ऑप्टिमाइज़ेशन

एक या ज़्यादा वाहनों के लिए, एक से ज़्यादा स्टॉप वाले रास्तों को आसान और बेहतर तरीके से ऑप्टिमाइज़ करें.

जगहों के बारे में दस्तावेज़

Places API और SDK टूल

Google की जगह की जानकारी, खोज, अपने-आप पूरा होने की सुविधा, और एआई से जनरेट की गई खास जानकारी को अपने ऐप्लिकेशन में इंटिग्रेट करें.

Places UI Kit

Places के लिए Google Maps का जाना-पहचाना यूज़र अनुभव, अपने फ़्रंटएंड के इस्तेमाल के उदाहरणों में लाएं. इसके लिए, इस्तेमाल के लिए तैयार, पसंद के मुताबिक बनाई जा सकने वाली, और किफ़ायती कॉम्पोनेंट लाइब्रेरी का इस्तेमाल करें.

जियोकोडिंग

निर्देशांकों को पतों और पतों को निर्देशांकों में बदलें.

भौगोलिक-स्थान

आस-पास के सेल टावर और वाई-फ़ाई नोड का इस्तेमाल करके, डिवाइस की जगह की अनुमानित जानकारी पाएं.

पते की पुष्टि करना

पते और उसके कॉम्पोनेंट की पुष्टि करें.

समय क्षेत्र

निर्देशांकों के किसी सेट के लिए समय क्षेत्र तय करें.

जगहों की जानकारी इकट्ठा करने वाला टूल

यह सुविधा, किसी खास इलाके में मौजूद जगहों के बारे में अलग-अलग शर्तों के आधार पर अहम जानकारी देती है.

सिस्टम के बारे में दस्तावेज़

एयर क्वालिटी

अलग-अलग जगहों के हिसाब से एयर क्वालिटी इंडेक्स, प्रदूषण फैलाने वाले कॉम्पोनेंट, और स्वास्थ्य से जुड़े सुझाव पाएं.

पराग

अलग-अलग जगहों, पौधों, और इंडेक्स की जगहों के पराग कणों की जानकारी पाएं.

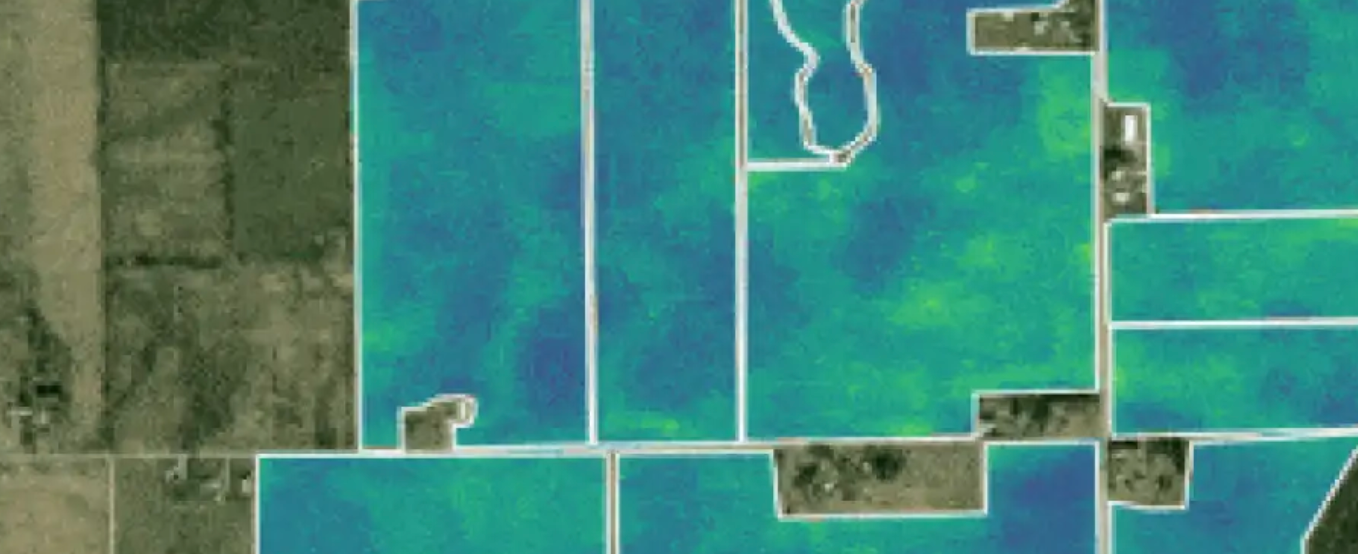

सोलर पैनल

यह पता लगाएं कि किन इमारतों की छतों पर सौर ऊर्जा का इस्तेमाल किया जा सकता है.

मौसम

किसी जगह के लिए, मौसम की मौजूदा स्थिति, हर घंटे और हर दिन के पूर्वानुमान, और हर घंटे के मौसम का इतिहास पाएं.

Analytics का दस्तावेज़

Google Earth

दुनिया की ज़्यादा जानकारी देने वाले इंटरैक्टिव मॉडल का इस्तेमाल करके विश्लेषण करें, प्रोजेक्ट बनाएं, और मिलकर काम करें.

Places Insights

BigQuery का इस्तेमाल करके, Google Maps में मौजूद जगहों और ब्रैंड के डेटा से आंकड़ों के बारे में अहम जानकारी पाएं.

इमेज की अहम जानकारी

जियोस्पेशल इनसाइट पाने के लिए, Google Street View की इमेज का इस्तेमाल करें.

सड़क से जुड़ी अहम जानकारी

सड़क के डेटा को ऐक्सेस करें, उसका विश्लेषण करें, और उस पर नज़र रखें. इससे सड़क नेटवर्क और सार्वजनिक सुविधाओं को बेहतर बनाया जा सकता है.

शुरू करना

-

आरंभ करने की मार्गदर्शिका

खाता बनाएं, एपीआई कुंजी जनरेट करें, एपीआई और एसडीके चालू करें, और ऐप्लिकेशन बनाना शुरू करें.

> गाइड पढ़ें और तुरंत शुरू करें -

अपना पहला मैप बनाएं

क्या आपने Google Maps Platform का इस्तेमाल पहली बार शुरू किया है? मार्कर की मदद से अपना पहला मैप बनाएं.

> इसे JavaScript, Android, और iOS के लिए आज़माएं -

जगहें खोजें

जगहों के बारे में ज़्यादा जानकारी देने वाले Google Maps Platform के डेटाबेस से क्वेरी करने का तरीका जानें.

> इसे Maps JavaScript API और Places API के साथ आज़माएं

> Places API की मदद से, एआई से तैयार की गई जगह की खास जानकारी पाएं -

निर्देश पाएं

सटीक और रीयल-टाइम दिशा-निर्देशों की मदद से, अपने उपयोगकर्ताओं को उनकी मंज़िल तक तेज़ी से पहुंचाएं.

> इसे Routes API के साथ आज़माएं

लोकप्रिय दस्तावेज़

मार्कर क्लस्टरिंग

TypeScript का इस्तेमाल करना

मैप की स्टाइल को बेहतर बनाना

जानकारी विंडो का उपयोग करना

जगह की जानकारी अपने-आप भर जाने की सुविधा जोड़ना

जियोकोडिंग और रिवर्स जियोकोडिंग

दिशाएं प्राप्त करना

जगह की जानकारी लोड की जा रही है

उद्योग के समाधान

ट्रांसपोर्टेशन और लॉजिस्टिक

एसेट ट्रैकिंग

सहायता और समर्थन

स्टैक ओवरफ़्लो

मदद पाएं. 'मदद पाएं' पर क्लिक करें. Maps पर गतिविधियां करके, अपने Maps पर अच्छे क़र्मा बनाएं.

समस्या को ट्रैक करने वाला टूल

किसी गड़बड़ी की शिकायत करें या किसी सुविधा के लिए अनुरोध करें.

प्लैटफ़ॉर्म का स्टेटस

प्लैटफ़ॉर्म पर होने वाली समस्याओं और रुकावटों के बारे में जानें.

सहायता

Google Maps Platform की टीम से मदद पाएं.