지도 문서

지도 SDK

웹 및 모바일용 동적 지도를 통해 사용자에게 장소의 실제 모습을 보여 줍니다.

정적 지도

웹사이트에 정적 지도를 표시합니다.

스트리트 뷰 이미지

앱에 360도 스트리트 뷰 이미지를 추가합니다.

고도

하나 이상의 위치 고도를 파악합니다.

항공 뷰

Google의 3D 지리 공간 이미지를 사용하여 렌더링된 항공 뷰 동영상을 만들고 표시합니다.

지도 타일

고해상도 실사 3D 타일, 2D 타일, and 스트리트 뷰 타일을 제공합니다.

Maps Datasets

Google Maps Platform 앱에서 사용할 데이터를 데이터 세트에 업로드하세요.

Routes 문서

경로

여러 교통수단의 실시간 교통정보와 함께 경로를 제공하고, 이동 시간과 거리를 계산하는 등 다양한 기능을 제공합니다.

Navigation SDK

앱에 동적인 탐색 환경을 구축하세요.

도로

좌표를 사용하여 주변 도로와 제한 속도를 식별합니다.

Route Optimization

1대 이상의 차량에 대해 다중 정류장 경로를 유연하고 지능적으로 최적화합니다.

Places 문서

Places API 및 SDK

Google의 장소 세부정보, 검색, 자동 완성, AI 생성 요약을 앱과 통합합니다.

장소 UI 키트

즉시 사용 가능하고 맞춤설정이 가능하며 비용 효율적인 구성요소 라이브러리를 사용하여 익숙한 장소용 Google 지도 사용자 환경을 프런트엔드 사용 사례에 제공하세요.

지오코딩

좌표를 주소로, 주소를 좌표로 변환합니다.

위치정보

주변 휴대폰 기지국과 Wi-Fi 노드를 사용하여 대략적인 기기의 위치를 찾습니다.

주소 확인

주소 및 구성요소를 확인합니다.

시간대

좌표 집합의 시간대를 확인합니다.

장소 집계

다양한 기준에 따라 지정된 지역 내의 장소에 대한 통계를 제공합니다.

환경 문서

공기질

특정 위치의 공기질 지수, 오염 물질, 건강 권장사항을 가져옵니다.

꽃가루

유형, 식물, 지수를 포함한 특정 위치의 꽃가루 정보를 가져옵니다.

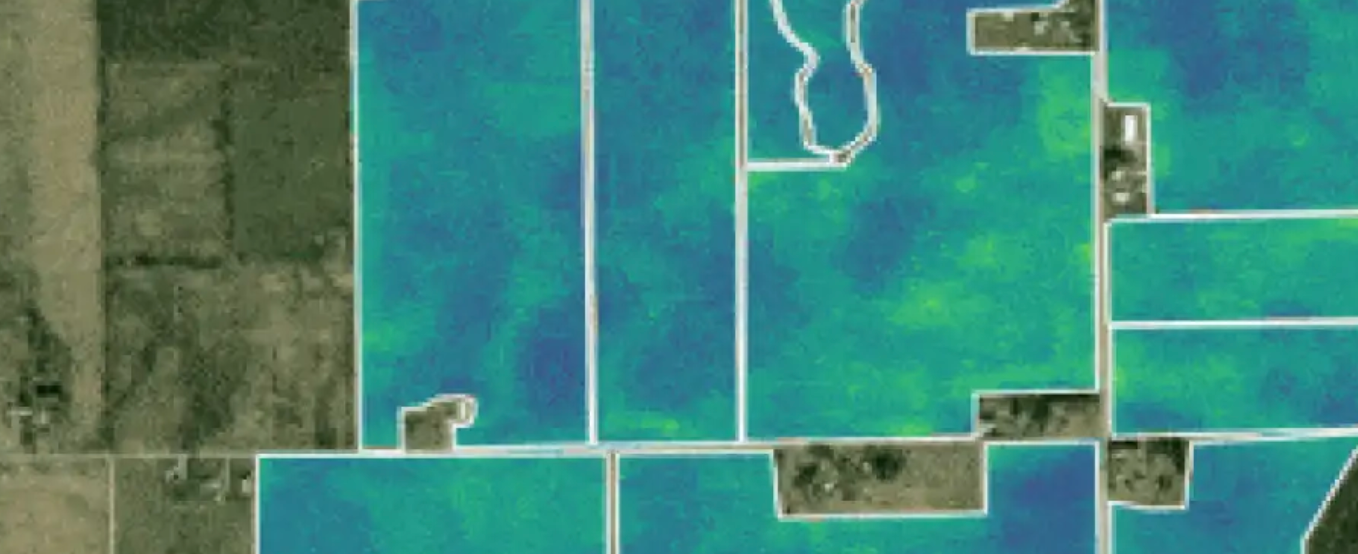

태양광

특정 건물에 사용할 수 있는 옥상 태양광 에너지의 가능성을 찾습니다.

날씨

특정 위치의 현재 날씨 상태, 시간별 및 일일 일기예보, 시간별 날씨 기록을 확인합니다.

분석 문서

Google 어스

실제 세상에 기반한 포괄적인 양방향 모델을 이용해 분석, 구축, 공동작업을 해보세요.

Places Insights

BigQuery를 사용하여 Google 지도 장소 및 브랜드 데이터에서 통계적 유용한 정보를 얻으세요.

Imagery Insights

Google 스트리트 뷰 이미지를 사용하여 지리 공간 통계를 얻으세요.

Roads Management Insights

도로 데이터에 액세스하고, 분석하고, 모니터링하여 도로망과 공공 시설을 개선하세요.

시작하기

-

시작 가이드

-

첫 번째 지도 만들기

-

장소 검색

장소 데이터가 풍부한 Google Maps Platform의 포괄적인 데이터베이스에 쿼리하는 방법을 알아보세요.

> Maps JavaScript API 및 Places API로 사용해 보세요.

> Places API로 AI 기반 장소 요약을 가져오세요. -

길찾기

인기 문서

마커 클러스터링

TypeScript 사용

지도 스타일 지정

정보 창 사용

Place Autocomplete 추가

지오코딩 및 역 지오코딩

경로 검색

장소 세부정보 가져오기

도움말 및 지원

Stack Overflow

도움을 주고받으며 더 멋진 지도를 만들어 보세요.

Issue Tracker

버그를 신고하거나 기능 요청을 여세요.

플랫폼 상태

플랫폼 이슈 및 서비스 중단에 대해 알아보세요.

지원

Google Maps Platform팀의 도움을 받으세요.