segunda-feira, 24 de agosto de 2015

Hoje, em nossa campanha #NoHacked, falaremos sobre como corrigir as URLs injetadas com conteúdo sem sentido, sobre as quais escrevemos na semana passada. Mesmo que seu site não esteja infectado com esse tipo específico de invasão, muitas dessas etapas poderão ser úteis na correção de outros tipos de ataque. Acompanhe as discussões no Twitter e no Google+ usando a tag #NoHacked ( Parte 1 , Parte 2 , Parte 3 e Parte 4 ).

Retirar seu site do ar temporariamente impedirá que os visitantes acessem páginas invadidas e dará a você o tempo necessário para corrigi-lo. Caso deixe seu site on-line, ele poderá ser atacado novamente enquanto você faz a limpeza.

Cuide do seu site

As próximas etapas requerem que você se sinta confortável para fazer alterações técnicas no seu site. Caso não esteja confortável ou familiarizado o suficiente com seu site para fazer essas alterações, recomendamos consultar ou contratar alguém que esteja. No entanto, a leitura dessas etapas ainda será útil.

Antes de começar a corrigir seu site, recomendamos que você faça backup dele. Essa versão de backup ainda terá conteúdo invadido, e você só deve usá-la caso remova acidentalmente um arquivo crítico. Se você não tiver certeza de como fazer backup do seu site, peça ajuda ao seu provedor de hospedagem ou consulte a documentação do sistema de gerenciamento de conteúdo (CMS, na sigla em inglês). Durante essas etapas, cada vez que você remover um arquivo, mantenha uma cópia dele.

Verificar seu arquivo .htaccess

Para manipular seu site, esse tipo de invasão cria ou altera o conteúdo do seu arquivo .htaccess. Se você não souber onde encontrar seu arquivo .htaccess, consulte a documentação do seu servidor ou CMS.

Verifique seu arquivo .htaccess em busca de conteúdo suspeito. Se você não tiver certeza de como interpretar o conteúdo do arquivo .htaccess, leia sobre isso na documentação do Apache.org (somente em inglês), faça perguntas no fórum ou consulte um especialista. Veja um exemplo de um arquivo .htaccess modificado por uma invasão:

- <IfModule mod_rewrite.c>

- RewriteEngine On

- #Visitantes que acessam seu site a partir do Google serão redirecionados

- RewriteCond %{HTTP_REFERER} google\.com

- #Visitantes são redirecionados para um arquivo PHP malicioso chamado happypuppy.php

- RewriteRule (.*pf.*) /happypuppy.php?q=$1 [L]

- </IfModule>

Exclua todas as partes maliciosas encontradas. Em muitos casos, se houver somente conteúdo malicioso no arquivo .htaccess, é possível excluir todo o arquivo .htaccess. Você também pode notar que o arquivo .htaccess ainda exibe um arquivo PHP malicioso (nós o chamamos de happypuppy.php, mas ele geralmente é nomeado com uma combinação aleatória de duas palavras). Isso será importante na próxima etapa, em que discutiremos como rastrear arquivos maliciosos.

Identifique outros arquivos maliciosos

Os tipos mais comuns de arquivos que são modificados ou injetados por essa invasão são JavaScript e PHP. Os hackers geralmente têm duas abordagens: a primeira é inserir os novos arquivos PHP ou JavaScript no seu servidor. Os arquivos inseridos podem ter nomes parecidos com um arquivo legítimo no seu site, como wp-cache.php, similar ao arquivo legítimo wp_cache.php. A segunda abordagem é alterar arquivos legítimos no seu servidor e inserir conteúdo malicioso neles. Por exemplo, se você tiver um arquivo JavaScript padrão ou plug-in no seu site, os hackers poderão adicionar JavaScript malicioso a esse arquivo.

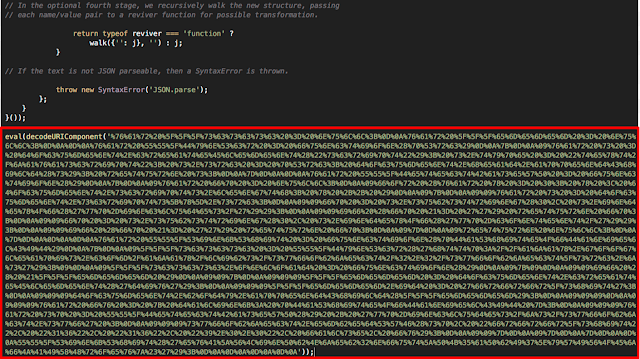

Por exemplo, em www.example.com um arquivo malicioso chamado happypuppy.php, identificado anteriormente no arquivo .htaccess, foi injetado em uma pasta no site. No entanto, os hackers também corromperam um arquivo JavaScript legítimo chamado json2.js adicionando a ele um código malicioso. Veja um exemplo de um arquivo json2.js corrompido (o código malicioso está destacado em vermelho e foi adicionado ao final do arquivo json2.js):

Além disso, verifique se há arquivos modificados recentemente no seu site. Os arquivos padrão alterados recentemente devem ser investigados de maneira minuciosa. As ferramentas que ajudam você a interpretar arquivos PHP ofuscados podem ser encontradas no apêndice.

Remova o conteúdo malicioso

Como mencionado anteriormente, faça backup do seu site antes de remover ou alterar qualquer arquivo. Se você fizer backups regulares do seu site, a limpeza dele será tão fácil quanto restaurar uma versão de backup limpa.

No entanto, mesmo que você não faça isso, saiba que ainda há algumas alternativas. Primeiro, exclua todos os arquivos maliciosos que foram inseridos no seu site. Por exemplo, em www.example.com, você excluirá o arquivo happypuppy.php. Para arquivos PHP ou JavaScript corrompidos como json2.min.js, você precisará fazer o upload de uma versão limpa dos arquivos para seu site. Se você usar um CMS, considere recarregar uma nova cópia dos arquivos de plug-in e CMS principais do seu site.

Identifique e corrija a vulnerabilidade

Assim que o arquivo malicioso for removido, você precisará identificar e corrigir a vulnerabilidade que permitiu o comprometimento do seu site. Caso contrário, haverá o risco de seu site ser invadido novamente. A vulnerabilidade pode ser desde uma senha roubada até um software da web desatualizado. Consulte a Central de ajuda do Google para sites invadidos a fim de encontrar maneiras de identificar e corrigir a vulnerabilidade. Caso você não consiga descobrir como seu site foi comprometido, altere as senhas de todas as suas credenciais de login, atualize todos os seus softwares da web e considere seriamente receber mais ajuda para garantir que não há mais problemas.

Próximas etapas

Após limpar seu site, use a ferramenta Buscar como o Google para verificar se as páginas invadidas ainda são mostradas ao Google. Verifique também sua página inicial em busca de conteúdo invadido. Se não houver mais conteúdo invadido, parabéns, seu site deve estar limpo. Se a ferramenta Buscar como o Google ainda estiver vendo conteúdo invadido nessas páginas, você ainda terá trabalho a fazer. Verifique novamente o site buscando arquivos maliciosos JavaScript ou PHP que você talvez não tenha visto.

Coloque o site on-line novamente assim que você tiver certeza de que ele está limpo e que a vulnerabilidade foi corrigida. Se houver uma ação manual no seu site, envie um pedido de reconsideração no Search Console. Além disso, pense em maneiras de proteger seu site de ataques futuros. Leia mais sobre como proteger seu site de ataques futuros na Central de ajuda dos webmasters para sites invadidos do Google.

Esperamos que essa postagem tenha ajudado você a compreender melhor como corrigir seu site de invasões que injetam URL com conteúdo sem sentido. Siga nossas campanhas nas redes sociais e compartilhe dicas e truques sobre como se manter seguro na web com a hashtag #NoHacked.

Poste suas dúvidas no Fórum de Ajuda para webmasters , onde uma comunidade de webmasters poderá ajudar a responder às suas perguntas. Também será possível participar do nosso Hangout on Air sobre segurança no dia 26 de agosto (em inglês).

Apêndice

Estas ferramentas podem ser úteis. O Google não desenvolve nem oferece suporte para elas. PHP Decoder , UnPHP : muitas vezes, os hackers distorcem arquivos PHP para torná-los mais difíceis de serem lidos. Use essas ferramentas para limpar os arquivos PHP e entender melhor o que esse arquivo está fazendo.