Montag, 24. August 2015

Heute geht es in unserer #NoHacked-Kampagne um das Beseitigen der unsinnigen URLs, über die wir im Beitrag der letzten Woche gesprochen haben. Selbst wenn eure Website nicht mit dieser speziellen Art von Hack infiziert ist, können viele dieser Schritte beim Beheben anderer Arten von Hacks hilfreich sein. Folgt auch unseren Diskussionen auf

Twitter

und

Google+

mit dem #nohacked-Tag. (

Teil 1

,

Teil 2

,

Teil 3

,

Teil 4

)

Website vorübergehend offline schalten

Wenn ihr eure Website vorübergehend offline schaltet, können Besucher keine gehackten Seiten aufrufen, sodass ihr Zeit habt, eure Website ordnungsgemäß zu reparieren. Wenn ihr eure Website online behaltet, besteht die Gefahr, dass sie erneut gehackt wird, während ihr sie repariert.

Website reparieren

Für die nächsten Schritte müsst ihr in der Lage sein, problemlos technische Änderungen an eurer Website vorzunehmen. Falls das nicht der Fall ist, solltet ihr jemanden um Unterstützung bitten, der dazu in der Lage ist. Trotzdem kann es nützlich sein, sich mit diesen Schritten vertraut zu machen.

Bevor ihr mit dem Reparieren eurer Website beginnt, solltet ihr sie sichern. (Diese gesicherte Version enthält noch gehackten Inhalt und sollte nur verwendet werden, falls ihr versehentlich eine wichtige Datei löscht.) Wenn ihr euch nicht sicher seid, wie man eine Website sichert, bittet euren Hostinganbieter um Hilfe oder schaut in der Dokumentation des CMS (Content-Management-System) nach. Wann immer ihr beim Ausführen der Schritte eine Datei entfernt, achtet darauf, dass ihr eine Kopie der Datei aufbewahrt.

HTACCESS-Datei prüfen

Zum Manipulieren eurer Website wird bei dieser Art von Hack die HTACCESS-Datei erstellt oder ihr Inhalt verändert. Wenn ihr euch nicht sicher seid, wo die HTACCESS-Datei zu finden ist, schaut in der Server- oder CMS-Dokumentation nach.

Prüft die HTACCESS-Datei auf verdächtige Inhalte. Wenn ihr Zweifel habt, wie der Inhalt der HTACCESS-Datei zu interpretieren ist, schaut in der Dokumentation auf Apache.org nach, fragt in einem Hilfeforum nach oder bittet einen Experten um Hilfe. Hier ist ein Beispiel einer durch diesen Hack veränderten HTACCESS-Datei:

<IfModule mod_rewrite.c>

RewriteEngine On

#Besucher, die über die Google-Suche kommmen, werden weitergeleitet

RewriteCond %{HTTP_REFERER} google\.com

#Die Besucher werden zu einer schädlichen PHP-Datei ("happypuppy.php) weitergeleitet

RewriteRule (.*pf.*) /happypuppy.php?q=$1 [L]

</IfModule>

Löscht alle schädlichen Inhalte, die ihr findet. In vielen Fällen umfasst die HTACCESS-Datei ausschließlich schädlichen Inhalt. Dann könnt ihr die gesamte HTACCESS-Datei löschen. Möglicherweise verweist die HTACCESS-Datei auf eine schädliche PHP-Datei. (Wir haben sie "happypuppy.php" genannt, aber oft besteht ihr Name aus einer zufälligen Kombination zweier Wörter.) Dies ist im nächsten Schritt von Bedeutung, in dem es um das Auffinden schädlicher Dateien geht.

Sonstige schädliche Dateien finden

Bei dieser Art von Hack werden vorzugsweise JavaScript- und PHP-Dateien eingeschleust oder geändert. Hacker verwenden in der Regel zwei Ansätze: Beim ersten werden auf eurem Server neue PHP- oder JavaScript-Dateien platziert. Der Name dieser Dateien kann manchmal starke Ähnlichkeit mit dem Namen einer legitimen Datei auf eurer Website haben, wie z. B. "wp-cache.php" im Vergleich zur legitimen Datei "wp_cache.php". Beim zweiten Ansatz werden legitime Dateien auf eurem Server verändert, indem beispielsweise schädlicher Inhalt in sie eingefügt wird. Wenn eure Website zum Beispiel eine Vorlagen- oder Plug-in JavaScript-Datei beinhaltet, könnten Hacker der Datei schädlichen JavaScript-Code hinzufügen.

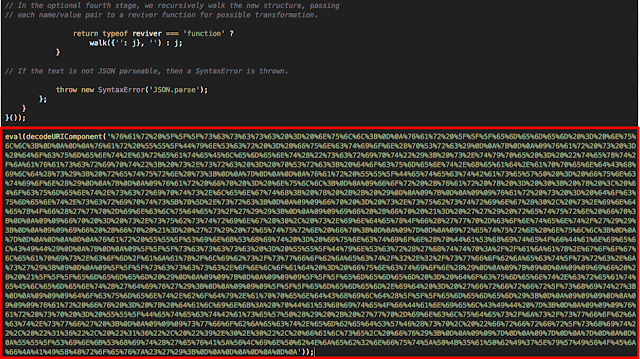

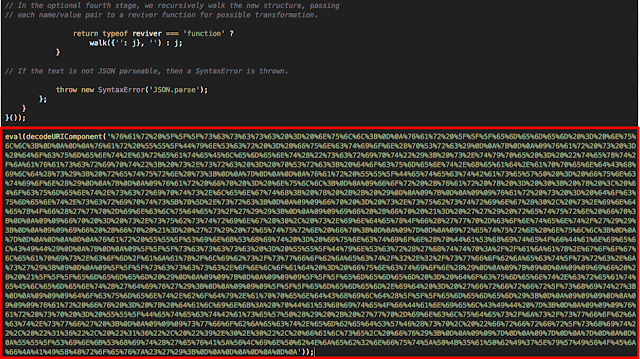

Auf unserer Beispiel-Website wurde eine schädliche happypuppy.php-Datei, die zuvor in der HTACCESS-Datei erwähnt wurde, in einen Website-Ordner eingeschleust. Die Hacker haben jedoch auch eine legitime JavaScript-Datei namens "json2.js" manipuliert, indem sie ihr schädlichen Code hinzugefügt haben. Hier ist ein Beispiel einer manipulierten json2.js-Datei. Der schädliche Code ist in rot hervorgehoben und am Ende der json2.js-Datei sichtbar:

Für das effektive Aufspüren schädlicher Dateien ist es erforderlich, die Funktion der JavaScript- und PHP-Dateien auf eurer Website zu verstehen. Bei Bedarf könnt ihr die CMS-Dokumentation zu Rate ziehen. Sobald ihr wisst, welchen Zweck die Dateien erfüllen, ist es leichter, schädliche Dateien ausfindig zu machen, die nicht auf eure Website gehören.

Prüft eure Website außerdem auf kürzlich geänderte Dateien. Vorlagendateien, die kürzlich geändert wurden, sollten gründlich untersucht werden. Tools, die euch bei der Interpretation verschleierter PHP-Dateien helfen, findet ihr im Anhang.

Schädliche Inhalte entfernen

Wie bereits erwähnt, solltet ihr den Inhalt eurer Website sichern, bevor ihr Dateien entfernt oder verändert. Wenn ihr regelmäßig Sicherungen eurer Website anlegt, braucht ihr zu ihrer Reparatur vielleicht nur eine nicht manipulierte gesicherte Version der Website wiederherzustellen.

Aber auch, wenn ihr eure Website nicht regelmäßig sichert, gibt es Möglichkeiten. Löscht zunächst alle schädlichen Dateien, die auf eurer Website eingeschleust wurden. Auf unserer Beispiel-Website würdet ihr zum Beispiel die Datei "happypuppy.php" löschen. Bei manipulierten PHP- oder JavaScript-Dateien wie json2.js müsst ihr eine nicht manipulierte Version dieser Dateien auf eure Website hochladen. Wenn ihr ein CMS verwendet, könnt ihr eine Originalversion der CMS- und Plug-In-Dateien auf eure Website laden.

Sicherheitslücke finden und beseitigen

Sobald ihr die schädliche Datei entfernt habt, solltet ihr die Sicherheitslücke ausfindig machen und beseitigen, die das Manipulieren eurer Website ermöglicht hat. Andernfalls könnte eure Website auf diesem Wege erneut gehackt werden. Der Sicherheitslücke können ganz unterschiedliche Probleme zugrunde liegen, von einem gestohlenen Passwort bis hin zu veralteter Websoftware. In der Google-Hilfe für Webmaster bei gehackten Websites findet ihr Informationen zum Identifizieren und Beseitigen der Sicherheitslücke. Wenn ihr die Sicherheitslücke nicht finden könnt, solltet ihr alle eure Passwörter ändern, die gesamte Websoftware aktualisieren und ernsthaft erwägen, euch Hilfe zu holen, um sicherzustellen, dass alles in Ordnung ist.

Nächste Schritte

Sobald ihr eure Website repariert habt, prüft mithilfe des Tools "Abruf wie durch Google", ob die gehackten Seiten noch bei Google erscheinen. Denkt auch daran, eure Startseite auf gehackte Inhalte zu prüfen. Wenn der gehackte Inhalt nicht mehr vorhanden ist, habt ihr es geschafft. Eure Website sollte nun wieder einwandfrei sein. Wenn das Tool "Abruf wie durch Google" weiterhin gehackten Inhalt auf diesen manipulierten Seiten findet, gibt es noch etwas zu tun. Sucht nach schädlichen PHP- oder JavaScript-Dateien, die ihr möglicherweise bislang übersehen habt.

Stellt eure Website wieder online, sobald ihr euch sicher seid, dass sie einwandfrei ist und die Sicherheitslücke beseitigt wurde. Falls bei eurer Website eine manuelle Maßnahme vorliegt, könnt ihr über die Search Console einen Antrag auf erneute Überprüfung stellen. Denkt außerdem über Möglichkeiten nach, eure Website vor zukünftigen Angriffen zu schützen. Weitere Informationen zum Schutz eurer Website vor zukünftigen Angriffen findet ihr in der Google-Hilfe für Webmaster bei gehackten Websites .

Wir hoffen, dass ihr durch diesen Post besser verstanden habt, wie ihr eure Website reparieren könnt, wenn auf ihr unsinnige URLs eingeschleust wurden. Folgt unseren Kampagnen in den sozialen Medien und teilt Tipps & Tricks zur Sicherheit im Web unter dem Hashtag #nohacked.

Falls ihr noch Fragen habt, könnt ihr diese in den Hilfeforen für Webmaster posten.

Anhang

Die folgenden Tools könnten für euch von Nutzen sein. Sie stammen nicht von Google selbst und Google bietet dazu keinen Support.

PHP Decoder , UnPHP : Hacker verschleiern oft PHP-Dateien, um sie schwerer lesbar zu machen. Mithilfe dieser Tools könnt ihr PHP-Dateien bereinigen, um ihren Zweck besser zu verstehen.

Post von Eric Kuan, Webmaster Relations Specialist und Yuan Niu, Webspam Analyst

(Veröffentlicht von Sven Naumann, Search Quality Team)

Website vorübergehend offline schalten

Wenn ihr eure Website vorübergehend offline schaltet, können Besucher keine gehackten Seiten aufrufen, sodass ihr Zeit habt, eure Website ordnungsgemäß zu reparieren. Wenn ihr eure Website online behaltet, besteht die Gefahr, dass sie erneut gehackt wird, während ihr sie repariert.

Website reparieren

Für die nächsten Schritte müsst ihr in der Lage sein, problemlos technische Änderungen an eurer Website vorzunehmen. Falls das nicht der Fall ist, solltet ihr jemanden um Unterstützung bitten, der dazu in der Lage ist. Trotzdem kann es nützlich sein, sich mit diesen Schritten vertraut zu machen.

Bevor ihr mit dem Reparieren eurer Website beginnt, solltet ihr sie sichern. (Diese gesicherte Version enthält noch gehackten Inhalt und sollte nur verwendet werden, falls ihr versehentlich eine wichtige Datei löscht.) Wenn ihr euch nicht sicher seid, wie man eine Website sichert, bittet euren Hostinganbieter um Hilfe oder schaut in der Dokumentation des CMS (Content-Management-System) nach. Wann immer ihr beim Ausführen der Schritte eine Datei entfernt, achtet darauf, dass ihr eine Kopie der Datei aufbewahrt.

HTACCESS-Datei prüfen

Zum Manipulieren eurer Website wird bei dieser Art von Hack die HTACCESS-Datei erstellt oder ihr Inhalt verändert. Wenn ihr euch nicht sicher seid, wo die HTACCESS-Datei zu finden ist, schaut in der Server- oder CMS-Dokumentation nach.

Prüft die HTACCESS-Datei auf verdächtige Inhalte. Wenn ihr Zweifel habt, wie der Inhalt der HTACCESS-Datei zu interpretieren ist, schaut in der Dokumentation auf Apache.org nach, fragt in einem Hilfeforum nach oder bittet einen Experten um Hilfe. Hier ist ein Beispiel einer durch diesen Hack veränderten HTACCESS-Datei:

<IfModule mod_rewrite.c>

RewriteEngine On

#Besucher, die über die Google-Suche kommmen, werden weitergeleitet

RewriteCond %{HTTP_REFERER} google\.com

#Die Besucher werden zu einer schädlichen PHP-Datei ("happypuppy.php) weitergeleitet

RewriteRule (.*pf.*) /happypuppy.php?q=$1 [L]

</IfModule>

Löscht alle schädlichen Inhalte, die ihr findet. In vielen Fällen umfasst die HTACCESS-Datei ausschließlich schädlichen Inhalt. Dann könnt ihr die gesamte HTACCESS-Datei löschen. Möglicherweise verweist die HTACCESS-Datei auf eine schädliche PHP-Datei. (Wir haben sie "happypuppy.php" genannt, aber oft besteht ihr Name aus einer zufälligen Kombination zweier Wörter.) Dies ist im nächsten Schritt von Bedeutung, in dem es um das Auffinden schädlicher Dateien geht.

Sonstige schädliche Dateien finden

Bei dieser Art von Hack werden vorzugsweise JavaScript- und PHP-Dateien eingeschleust oder geändert. Hacker verwenden in der Regel zwei Ansätze: Beim ersten werden auf eurem Server neue PHP- oder JavaScript-Dateien platziert. Der Name dieser Dateien kann manchmal starke Ähnlichkeit mit dem Namen einer legitimen Datei auf eurer Website haben, wie z. B. "wp-cache.php" im Vergleich zur legitimen Datei "wp_cache.php". Beim zweiten Ansatz werden legitime Dateien auf eurem Server verändert, indem beispielsweise schädlicher Inhalt in sie eingefügt wird. Wenn eure Website zum Beispiel eine Vorlagen- oder Plug-in JavaScript-Datei beinhaltet, könnten Hacker der Datei schädlichen JavaScript-Code hinzufügen.

Auf unserer Beispiel-Website wurde eine schädliche happypuppy.php-Datei, die zuvor in der HTACCESS-Datei erwähnt wurde, in einen Website-Ordner eingeschleust. Die Hacker haben jedoch auch eine legitime JavaScript-Datei namens "json2.js" manipuliert, indem sie ihr schädlichen Code hinzugefügt haben. Hier ist ein Beispiel einer manipulierten json2.js-Datei. Der schädliche Code ist in rot hervorgehoben und am Ende der json2.js-Datei sichtbar:

Für das effektive Aufspüren schädlicher Dateien ist es erforderlich, die Funktion der JavaScript- und PHP-Dateien auf eurer Website zu verstehen. Bei Bedarf könnt ihr die CMS-Dokumentation zu Rate ziehen. Sobald ihr wisst, welchen Zweck die Dateien erfüllen, ist es leichter, schädliche Dateien ausfindig zu machen, die nicht auf eure Website gehören.

Prüft eure Website außerdem auf kürzlich geänderte Dateien. Vorlagendateien, die kürzlich geändert wurden, sollten gründlich untersucht werden. Tools, die euch bei der Interpretation verschleierter PHP-Dateien helfen, findet ihr im Anhang.

Schädliche Inhalte entfernen

Wie bereits erwähnt, solltet ihr den Inhalt eurer Website sichern, bevor ihr Dateien entfernt oder verändert. Wenn ihr regelmäßig Sicherungen eurer Website anlegt, braucht ihr zu ihrer Reparatur vielleicht nur eine nicht manipulierte gesicherte Version der Website wiederherzustellen.

Aber auch, wenn ihr eure Website nicht regelmäßig sichert, gibt es Möglichkeiten. Löscht zunächst alle schädlichen Dateien, die auf eurer Website eingeschleust wurden. Auf unserer Beispiel-Website würdet ihr zum Beispiel die Datei "happypuppy.php" löschen. Bei manipulierten PHP- oder JavaScript-Dateien wie json2.js müsst ihr eine nicht manipulierte Version dieser Dateien auf eure Website hochladen. Wenn ihr ein CMS verwendet, könnt ihr eine Originalversion der CMS- und Plug-In-Dateien auf eure Website laden.

Sicherheitslücke finden und beseitigen

Sobald ihr die schädliche Datei entfernt habt, solltet ihr die Sicherheitslücke ausfindig machen und beseitigen, die das Manipulieren eurer Website ermöglicht hat. Andernfalls könnte eure Website auf diesem Wege erneut gehackt werden. Der Sicherheitslücke können ganz unterschiedliche Probleme zugrunde liegen, von einem gestohlenen Passwort bis hin zu veralteter Websoftware. In der Google-Hilfe für Webmaster bei gehackten Websites findet ihr Informationen zum Identifizieren und Beseitigen der Sicherheitslücke. Wenn ihr die Sicherheitslücke nicht finden könnt, solltet ihr alle eure Passwörter ändern, die gesamte Websoftware aktualisieren und ernsthaft erwägen, euch Hilfe zu holen, um sicherzustellen, dass alles in Ordnung ist.

Nächste Schritte

Sobald ihr eure Website repariert habt, prüft mithilfe des Tools "Abruf wie durch Google", ob die gehackten Seiten noch bei Google erscheinen. Denkt auch daran, eure Startseite auf gehackte Inhalte zu prüfen. Wenn der gehackte Inhalt nicht mehr vorhanden ist, habt ihr es geschafft. Eure Website sollte nun wieder einwandfrei sein. Wenn das Tool "Abruf wie durch Google" weiterhin gehackten Inhalt auf diesen manipulierten Seiten findet, gibt es noch etwas zu tun. Sucht nach schädlichen PHP- oder JavaScript-Dateien, die ihr möglicherweise bislang übersehen habt.

Stellt eure Website wieder online, sobald ihr euch sicher seid, dass sie einwandfrei ist und die Sicherheitslücke beseitigt wurde. Falls bei eurer Website eine manuelle Maßnahme vorliegt, könnt ihr über die Search Console einen Antrag auf erneute Überprüfung stellen. Denkt außerdem über Möglichkeiten nach, eure Website vor zukünftigen Angriffen zu schützen. Weitere Informationen zum Schutz eurer Website vor zukünftigen Angriffen findet ihr in der Google-Hilfe für Webmaster bei gehackten Websites .

Wir hoffen, dass ihr durch diesen Post besser verstanden habt, wie ihr eure Website reparieren könnt, wenn auf ihr unsinnige URLs eingeschleust wurden. Folgt unseren Kampagnen in den sozialen Medien und teilt Tipps & Tricks zur Sicherheit im Web unter dem Hashtag #nohacked.

Falls ihr noch Fragen habt, könnt ihr diese in den Hilfeforen für Webmaster posten.

Anhang

Die folgenden Tools könnten für euch von Nutzen sein. Sie stammen nicht von Google selbst und Google bietet dazu keinen Support.

PHP Decoder , UnPHP : Hacker verschleiern oft PHP-Dateien, um sie schwerer lesbar zu machen. Mithilfe dieser Tools könnt ihr PHP-Dateien bereinigen, um ihren Zweck besser zu verstehen.

Post von Eric Kuan, Webmaster Relations Specialist und Yuan Niu, Webspam Analyst

(Veröffentlicht von Sven Naumann, Search Quality Team)