lundi 24 août 2015

Aujourd'hui, dans le cadre de notre campagne

#nohacked

, nous allons vous expliquer comment remédier à l'injection d'URL auto-générées sur votre site. Nous avions déjà abordé ce type de piratage

la semaine dernière

. Même si votre site n'est pas infecté par ce dernier, bon nombre de ces étapes peuvent être utiles pour remédier à d'autres types de piratage. Poursuivez les discussions sur

Twitter

et

Google+

en utilisant le hashtag #nohacked. (

Partie 1

,

Partie 2

,

Partie 3

,

Partie 4

)

Mettez temporairement votre site hors ligne

Mettre votre site hors ligne empêche vos visiteurs d'accéder aux pages piratées et vous laisse le temps de résoudre convenablement le problème de piratage de votre site. Si vous laissez votre site en ligne, vous vous exposez à une nouvelle infection lors du nettoyage de ce dernier.

Traitez votre site

Pour effectuer les prochaines étapes, vous devez être en mesure d'apporter des modifications techniques à votre site. Si vous ne vous sentez pas capable de le faire, nous vous conseillons de consulter ou d'engager une personne compétente en la matière. Cependant, il est toujours utile de lire ces étapes.

Avant de commencer à résoudre les problèmes de votre site

, nous vous conseillons de le

sauvegarder

.

Cette version sauvegardée contiendra encore le contenu piraté. Vous ne devez l'utiliser que si vous supprimez accidentellement un fichier critique

. Si vous avez des doutes sur la façon de sauvegarder votre site, contactez votre fournisseur d'hébergement ou consultez la documentation de votre système de gestion de contenu (CMS). Au fil des étapes, à chaque fois que vous supprimez un fichier, assurez-vous de conserver une copie de ce dernier.

Vérifiez votre fichier .htaccess

Afin de manipuler votre site, le

type de piratage dont nous parlons aujourd'hui crée ou modifie le contenu de votre

fichier .htaccess

. Si vous ne savez pas où se trouve votre fichier .htaccess, consultez la documentation de votre serveur ou de votre CMS.

Vérifiez le contenu de votre fichier .htaccess et recherchez un éventuel contenu suspect. Si vous ne savez pas interpréter le contenu d'un fichier .htaccess, consultez la documentation d'

Apache.org

, renseignez-vous sur un forum d'aide ou consultez un expert. Voici un

exemple

de fichier .htaccess modifié par ce piratage

:

<IfModule mod_rewrite.c>

RewriteEngine On

#Vos visiteurs venant de Google.com seront redirigés

RewriteCond %{HTTP_REFERER} google\.com

#Vos visiteurs sont redirigés vers un fichier PHP malveillant appelé happypuppy.php

RewriteRule (.*pf.*) /happypuppy.php?q=$1 [L]

</IfModule>

Supprimez toutes les parties malveillantes que vous trouvez. Bien souvent, si le contenu malveillant se trouve uniquement dans le fichier .htaccess, vous pouvez supprimer l'intégralité du fichier .htaccess.

Vous pouvez également remarquer que le fichier .htaccess présente un fichier PHP malveillant. Nous l'appelons happypuppy.php, mais il s'agit souvent d'une combinaison aléatoire de deux mots. Cela sera important pour la prochaine étape, où nous expliquerons comment identifier les fichiers malveillants.

Identifiez les autres fichiers malveillants

Les fichiers JavaScript et PHP sont les types de fichiers les plus fréquemment modifiés ou injectés par le piratage par injection de pages auto-générées. Les pirates informatiques ont généralement deux techniques. La première consiste à insérer de nouveaux fichiers PHP ou JavaScript sur votre serveur. Le nom du fichier inséré ressemble parfois beaucoup à celui d'un fichier légitime présent sur votre site. Ainsi, le pirate informatique peut appeler un fichier

wp-cache.php

, alors que le fichier légitime est

wp_cache.php

. La seconde technique consiste à modifier des fichiers légitimes de votre serveur et à y insérer un contenu malveillant. Par exemple, si votre site possède un modèle ou un plug-in JavaScript, les pirates informatiques peuvent ajouter un code JavaScript malveillant dans le fichier.

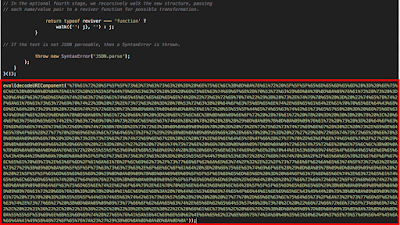

Ainsi, sur

www.example.com

,

un fichier malveillant du nom de happypuppy.php, identifié plus tôt dans le fichier .htaccess, a été injecté dans un dossier du site

. Cependant, les pirates informatiques ont également corrompu un fichier JavaScript légitime appelé json2.js en y ajoutant du code malveillant. Voici un exemple de fichier json2.js corrompu (Le code malveillant, ajouté tout en bas du fichier json2.js, a été entouré en rouge) :

Pour identifier efficacement les fichiers malveillants, vous devez comprendre le fonctionnement des fichiers JavaScript et PHP de votre site. N'hésitez pas à consulter la documentation de votre CMS pour ce faire. Une fois que vous connaissez la fonction de ces fichiers, vous pouvez identifier plus facilement les fichiers malveillants qui n'ont rien à faire sur votre site.

Recherchez également les fichiers récemment modifiés sur votre site. Les fichiers template qui ont été modifiés récemment doivent faire l'objet d'un examen approfondi. Vous trouverez en annexe des outils qui peuvent vous aider à interpréter des fichiers PHP dissimulés.

Supprimez le contenu malveillant

Comme mentionné précédemment, nous vous invitons à sauvegarder le contenu de votre site comme il se doit avant de supprimer ou de modifier des fichiers. Si vous faites régulièrement des sauvegardes de votre site, nettoyer votre site peut être aussi simple que de restaurer une version non infectée sauvegardée.

Toutefois, si vous ne sauvegardez pas régulièrement votre site, d'autres options s'offrent à vous. Tout d'abord, supprimez tous les fichiers malveillants insérés sur votre site. Ainsi, sur www.example.com, supprimez le fichier happypuppy.php. Pour les fichiers PHP ou JavaScript corrompus, comme json2.js, vous devrez importer une version non infectée de ces fichiers sur votre site. Si vous utilisez un CMS, pensez à mettre une nouvelle version des fichiers plug-in et du CMS principal sur votre site.

Identifiez et corrigez la faille

Une fois que vous avez supprimé le fichier malveillant, identifiez et corrigez la faille qui a permis l'infection de votre site, sans quoi votre site risque d'être piraté à nouveau. Cette faille peut se situer à n'importe quel niveau, qu'il s'agisse d'un mot de passe volé ou d'un logiciel Web obsolète. Consultez notre

assistance aux webmasters pour les sites piratés

pour savoir comment identifier et corriger la faille. Si vous ne parvenez pas à comprendre comment votre site a été infecté, nous vous invitons à modifier les mots de passe de tous vos identifiants de connexion, à mettre à jour tous vos logiciels Web et à envisager sérieusement de demander de l'aide pour vous assurer que tout est rentré dans l'ordre.

Étapes suivantes

Une fois que vous avez terminé le nettoyage de votre site, utilisez l'outil Explorer comme Google de la Search console pour vérifier que les pages piratées ne sont plus vues par

Google

. N'oubliez pas de vérifier que votre page d'accueil ne présente plus de contenu piraté. Si le contenu piraté a disparu, félicitations, votre site n'est plus infecté ! Si l'outil Explorer comme Google détecte encore la présence de contenu piraté sur ces pages, vous avez encore du travail. Cherchez de nouveau les fichiers PHP ou JavaScript malveillants que vous auriez pu manquer.

Remettez votre site en ligne dès que vous êtes sûr qu'il n'est plus infecté et que vous avez corrigé la faille. Si votre site a fait l'objet d'une

action manuelle

, remplissez une

demande de réexamen

dans la Search Console. Réfléchissez également aux façons de protéger votre site contre de futures attaques. Pour savoir comment procéder, consultez l'

assistance aux webmasters pour les sites piratés

.

Nous espérons que cet article vous a permis de mieux comprendre comment remédier à l'injection d'URL vides de sens sur votre site. Suivez nos campagnes sur les réseaux sociaux, et partagez vos astuces et vos idées pour utiliser le Web en toute sécurité avec le hashtag

#nohacked

.

Si vous avez d'autres questions, posez-les sur nos

forums d'aide pour les webmasters

. Notre communauté de webmasters vous aidera à y répondre.

Annexe

Voici des outils qui peuvent être utiles. Google n'a aucun lien avec ces outils.

P

HP Decoder

,

UnPHP

:

les pirates informatiques déforment souvent les fichiers PHP pour qu'ils soient plus difficiles à lire. Utilisez ces outils pour nettoyer les fichiers PHP afin de mieux comprendre la finalité du fichier en question.