Senin, 24 Agustus 2015

Hari ini di kampanye #nohacked, kami akan membahas tentang cara memperbaiki peretasan yang menggunakan injeksi URL nonsens yang kami tulis sekitar seminggu yang lalu. Meskipun situs Anda tidak terinfeksi jenis peretasan khusus ini, banyak langkah di bawah yang dapat bermanfaat untuk memperbaiki jenis peretasan lainnya. Ikuti juga diskusi di

Twitter

dan

Google+

menggunakan tag #nohacked. (

Bagian 1

,

Bagian 2

,

Bagian 3

,

Bagian 4

)

Menonaktifkan Situs Anda untuk Sementara Waktu

Membuat situs Anda offline untuk sementara waktu akan mencegah pengunjung situs membuka laman yang diretas, serta memberi Anda waktu untuk memperbaiki situs dengan semestinya. Jika tetap mengaktifkan situs, Anda berisiko akan disusupi lagi saat membersihkan situs.

Menangani Situs Anda

Beberapa langkah berikutnya mewajibkan Anda merasa nyaman saat membuat perubahan teknis ke situs. Jika Anda tidak terbiasa atau tidak cukup nyaman untuk menerapkan perubahan ke situs, mungkin lebih baik konsultasikan dengan atau sewa seseorang yang ahli dalam bidang ini. Namun, membaca langkah-langkah ini masih akan sangat membantu.

Sebelum mulai memperbaiki situs, sebaiknya cadangkan situs Anda. (Versi cadangan ini masih akan berisi konten yang diretas dan sebaiknya hanya digunakan jika Anda tidak sengaja menghapus file yang penting.) Jika Anda tidak yakin cara mencadangkan situs, minta bantuan kepada penyedia hosting atau lihat dokumentasi sistem pengelolaan konten (CMS) Anda. Selagi melakukan langkah itu, pastikan untuk menyimpan salinan file kapan pun Anda menghapusnya.

Memeriksa file .htaccess Anda

Untuk memanipulasi situs Anda, jenis peretasan ini membuat atau mengubah konten file .htaccess Anda. Jika Anda tidak yakin di mana dapat menemukan file .htaccess, tanyakan kepada server atau lihat dokumentasi CMS.

Periksa konten file .htaccess Anda untuk konten apa pun yang mencurigakan. Jika tidak yakin cara menafsirkan konten file .htaccess file, Anda dapat membacanya di dokumentasi Apache.org , bertanya pada forum bantuan, atau berkonsultasi dengan pakar. Berikut adalah contoh .htaccess yang dimodifikasi oleh peretasan ini:

Hapus bagian berbahaya yang Anda temukan. Pada banyak kasus, jika hanya ada konten yang berbahaya dalam file .htaccess, Anda dapat menghapus seluruh file .htaccess. Anda mungkin juga melihat bahwa file .htaccess memperlihatkan file PHP berbahaya (kami menyebutnya happypuppy.php, namun sering kali namanya merupakan gabungan acak dari dua kata). Hal ini akan menjadi topik penting pada langkah berikutnya tempat kami membahas tentang cara melacak file berbahaya.

Mengidentifikasi file berbahaya lainnya

Jenis file yang paling umum yang dimodifikasi atau ditambahkan oleh peretasan ini adalah file JavaScript dan PHP. Peretas biasanya melakukan dua pendekatan: Pertama dengan memasukkan file PHP atau JavaScript baru di server Anda. Terkadang, file yang dimasukkan dapat diberi nama dengan sesuatu yang sangat mirip dengan file resmi di situs Anda seperti wp-cache.php yang mirip dengan nama file resmi wp_cache.php. Pendekatan kedua yaitu mengubah file resmi di server Anda dan memasukkan konten berbahaya ke dalam file tersebut. Misalnya, jika Anda memiliki template atau plugin file JavaScript di situs Anda, peretas mungkin menambahkan JavaScript berbahaya ke file tersebut.

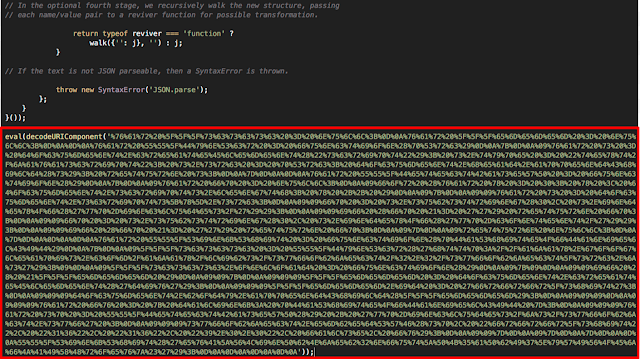

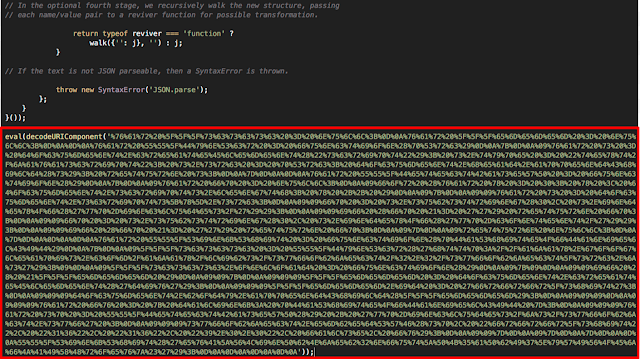

Misalnya, di www.example.com file berbahaya dengan nama happypuppy.php yang sebelumnya diidentifikasi dalam file .htaccess ditambahkan ke dalam folder di situs tersebut. Namun, peretas juga merusak file JavaScript resmi yang disebut json2.js dengan menambahkan kode berbahaya ke file tersebut. Berikut adalah contoh file json2.js yang rusak:

Untuk melacak file berbahaya secara efektif, Anda harus memahami fungsi file JavaScript dan PHP di situs Anda. Anda mungkin perlu membaca dokumentasi CMS untuk membantu Anda. Setelah mengetahui apa yang dilakukan file, Anda seharusnya bisa melacak file berbahaya yang tidak seharusnya ada di situs Anda dengan lebih mudah.

Selain itu, periksa situs untuk file apa pun yang baru dimodifikasi. File template yang telah dimodifikasi harus diselidiki secara menyeluruh. Alat yang dapat membantu Anda menafsirkan file PHP yang disamarkan dapat ditemukan di Lampiran.

Menghapus konten berbahaya

Seperti yang disebutkan sebelumnya, cadangkan konten situs Anda dengan benar sebelum menghapus atau mengubah file apa pun. Jika Anda membuat cadangan untuk situs secara teratur, membersihkan situs bisa dilakukan semudah memulihkan versi cadangan yang bersih.

Namun, jika Anda tidak mencadangkan situs secara teratur, Anda memiliki beberapa alternatif. Pertama, hapus file berbahaya yang telah dimasukkan di situs Anda. Misalnya, pada www.example.com, hapus file happypuppy.php. Untuk file PHP atau JavaScript yang rusak seperti json2.js, Anda harus mengunggah versi bersih file tersebut ke situs. Jika Anda menggunakan CMS, pertimbangkan untuk memuat kembali salinan baru CMS inti dan file plugin di situs Anda.

Mengidentifikasi dan Memperbaiki Kerentanan

Setelah menghapus file berbahaya, sebaiknya lacak dan perbaiki kerentanan yang memungkinkan situs disusupi, atau situs Anda berisiko diretas lagi. Kerentanan bisa apa saja mulai dari sandi yang dicuri hingga perangkat lunak web yang usang. Hubungi Bantuan Peretasan Webmaster Google guna mengetahui cara untuk mengidentifikasi dan memperbaiki kerentanan. Jika Anda tidak dapat mengetahui cara situs disusupi, sebaiknya ubah sandi untuk semua kredensial masuk, perbarui semua perangkat lunak web, dan benar-benar pertimbangkan untuk mendapatkan bantuan selengkapnya guna memastikan bahwa semuanya baik-baik saja.

Langkah Berikutnya

Setelah selesai membersihkan situs, gunakan alat Ambil sebagai Google untuk memeriksa apakah laman yang diretas masih muncul di Google. Pastikan juga untuk memeriksa beranda guna melihat apakah konten yang diretas masih ada atau tidak. Jika konten yang diretas sudah tidak ada, selamat, situs Anda sudah bersih! Jika alat Ambil sebagai Google masih melihat konten yang diretas, Anda masih harus membersihkannya. Periksa lagi apakah masih ada file JavaScript atau PHP berbahaya yang mungkin Anda lewati.

Aktifkan kembali situs Anda segera setelah yakin situs sudah bersih dan kerentanan telah diperbaiki. Jika ada tindakan manual pada situs, sebaiknya ajukan permintaan pertimbangan ulang di Search Console. Pikirkan juga cara untuk melindungi situs Anda dari serangan di masa mendatang. Anda dapat membaca selengkapnya tentang cara mengamankan situs dari serangan di masa mendatang di Pusat Bantuan Webmaster Peretasan Google .

Semoga pos ini membantu Anda mendapatkan pemahaman tentang cara memperbaiki situs Anda dari peretasan penambahan URL nonsens dengan lebih baik. Pastikan untuk mengikuti kampanye sosial kami dan berbagi kiat atau trik apa pun yang mungkin Anda miliki tentang tetap aman di web dengan hashtag #nohacked.

Jika ada pertanyaan lain, poskan di Forum Bantuan Webmaster tempat komunitas webmaster dapat membantu menjawab pertanyaan Anda.

Lampiran

Ini adalah alat yang mungkin bermanfaat. Google tidak menjalankan atau mendukung alat berikut.

P HP Decoder , UnPHP : Sering kali, peretas akan mengubah bentuk file PHP agar file lebih sulit dibaca. Gunakan alat ini untuk membersihkan file PHP sehingga Anda memahami apa yang dilakukan file PHP dengan lebih baik.

Diposkan oleh:

Eric Kuan, Webmaster Relation Specialist

Yuan Niu, Webspam Analyst

Menonaktifkan Situs Anda untuk Sementara Waktu

Membuat situs Anda offline untuk sementara waktu akan mencegah pengunjung situs membuka laman yang diretas, serta memberi Anda waktu untuk memperbaiki situs dengan semestinya. Jika tetap mengaktifkan situs, Anda berisiko akan disusupi lagi saat membersihkan situs.

Menangani Situs Anda

Beberapa langkah berikutnya mewajibkan Anda merasa nyaman saat membuat perubahan teknis ke situs. Jika Anda tidak terbiasa atau tidak cukup nyaman untuk menerapkan perubahan ke situs, mungkin lebih baik konsultasikan dengan atau sewa seseorang yang ahli dalam bidang ini. Namun, membaca langkah-langkah ini masih akan sangat membantu.

Sebelum mulai memperbaiki situs, sebaiknya cadangkan situs Anda. (Versi cadangan ini masih akan berisi konten yang diretas dan sebaiknya hanya digunakan jika Anda tidak sengaja menghapus file yang penting.) Jika Anda tidak yakin cara mencadangkan situs, minta bantuan kepada penyedia hosting atau lihat dokumentasi sistem pengelolaan konten (CMS) Anda. Selagi melakukan langkah itu, pastikan untuk menyimpan salinan file kapan pun Anda menghapusnya.

Memeriksa file .htaccess Anda

Untuk memanipulasi situs Anda, jenis peretasan ini membuat atau mengubah konten file .htaccess Anda. Jika Anda tidak yakin di mana dapat menemukan file .htaccess, tanyakan kepada server atau lihat dokumentasi CMS.

Periksa konten file .htaccess Anda untuk konten apa pun yang mencurigakan. Jika tidak yakin cara menafsirkan konten file .htaccess file, Anda dapat membacanya di dokumentasi Apache.org , bertanya pada forum bantuan, atau berkonsultasi dengan pakar. Berikut adalah contoh .htaccess yang dimodifikasi oleh peretasan ini:

<IfModule mod_rewrite.c>

RewriteEngine On

#Pengunjung situs Anda melalui Google akan dialihkan

RewriteCond %{HTTP_REFERER} google\.com

#Pengunjung akan diahlikan ke file PHP berbahaya yang bernama happypuppy.php

RewriteRule (.*pf.*) /happypuppy.php?q=$1 [L]

</IfModule>

Hapus bagian berbahaya yang Anda temukan. Pada banyak kasus, jika hanya ada konten yang berbahaya dalam file .htaccess, Anda dapat menghapus seluruh file .htaccess. Anda mungkin juga melihat bahwa file .htaccess memperlihatkan file PHP berbahaya (kami menyebutnya happypuppy.php, namun sering kali namanya merupakan gabungan acak dari dua kata). Hal ini akan menjadi topik penting pada langkah berikutnya tempat kami membahas tentang cara melacak file berbahaya.

Mengidentifikasi file berbahaya lainnya

Jenis file yang paling umum yang dimodifikasi atau ditambahkan oleh peretasan ini adalah file JavaScript dan PHP. Peretas biasanya melakukan dua pendekatan: Pertama dengan memasukkan file PHP atau JavaScript baru di server Anda. Terkadang, file yang dimasukkan dapat diberi nama dengan sesuatu yang sangat mirip dengan file resmi di situs Anda seperti wp-cache.php yang mirip dengan nama file resmi wp_cache.php. Pendekatan kedua yaitu mengubah file resmi di server Anda dan memasukkan konten berbahaya ke dalam file tersebut. Misalnya, jika Anda memiliki template atau plugin file JavaScript di situs Anda, peretas mungkin menambahkan JavaScript berbahaya ke file tersebut.

Misalnya, di www.example.com file berbahaya dengan nama happypuppy.php yang sebelumnya diidentifikasi dalam file .htaccess ditambahkan ke dalam folder di situs tersebut. Namun, peretas juga merusak file JavaScript resmi yang disebut json2.js dengan menambahkan kode berbahaya ke file tersebut. Berikut adalah contoh file json2.js yang rusak:

Untuk melacak file berbahaya secara efektif, Anda harus memahami fungsi file JavaScript dan PHP di situs Anda. Anda mungkin perlu membaca dokumentasi CMS untuk membantu Anda. Setelah mengetahui apa yang dilakukan file, Anda seharusnya bisa melacak file berbahaya yang tidak seharusnya ada di situs Anda dengan lebih mudah.

Selain itu, periksa situs untuk file apa pun yang baru dimodifikasi. File template yang telah dimodifikasi harus diselidiki secara menyeluruh. Alat yang dapat membantu Anda menafsirkan file PHP yang disamarkan dapat ditemukan di Lampiran.

Menghapus konten berbahaya

Seperti yang disebutkan sebelumnya, cadangkan konten situs Anda dengan benar sebelum menghapus atau mengubah file apa pun. Jika Anda membuat cadangan untuk situs secara teratur, membersihkan situs bisa dilakukan semudah memulihkan versi cadangan yang bersih.

Namun, jika Anda tidak mencadangkan situs secara teratur, Anda memiliki beberapa alternatif. Pertama, hapus file berbahaya yang telah dimasukkan di situs Anda. Misalnya, pada www.example.com, hapus file happypuppy.php. Untuk file PHP atau JavaScript yang rusak seperti json2.js, Anda harus mengunggah versi bersih file tersebut ke situs. Jika Anda menggunakan CMS, pertimbangkan untuk memuat kembali salinan baru CMS inti dan file plugin di situs Anda.

Mengidentifikasi dan Memperbaiki Kerentanan

Setelah menghapus file berbahaya, sebaiknya lacak dan perbaiki kerentanan yang memungkinkan situs disusupi, atau situs Anda berisiko diretas lagi. Kerentanan bisa apa saja mulai dari sandi yang dicuri hingga perangkat lunak web yang usang. Hubungi Bantuan Peretasan Webmaster Google guna mengetahui cara untuk mengidentifikasi dan memperbaiki kerentanan. Jika Anda tidak dapat mengetahui cara situs disusupi, sebaiknya ubah sandi untuk semua kredensial masuk, perbarui semua perangkat lunak web, dan benar-benar pertimbangkan untuk mendapatkan bantuan selengkapnya guna memastikan bahwa semuanya baik-baik saja.

Langkah Berikutnya

Setelah selesai membersihkan situs, gunakan alat Ambil sebagai Google untuk memeriksa apakah laman yang diretas masih muncul di Google. Pastikan juga untuk memeriksa beranda guna melihat apakah konten yang diretas masih ada atau tidak. Jika konten yang diretas sudah tidak ada, selamat, situs Anda sudah bersih! Jika alat Ambil sebagai Google masih melihat konten yang diretas, Anda masih harus membersihkannya. Periksa lagi apakah masih ada file JavaScript atau PHP berbahaya yang mungkin Anda lewati.

Aktifkan kembali situs Anda segera setelah yakin situs sudah bersih dan kerentanan telah diperbaiki. Jika ada tindakan manual pada situs, sebaiknya ajukan permintaan pertimbangan ulang di Search Console. Pikirkan juga cara untuk melindungi situs Anda dari serangan di masa mendatang. Anda dapat membaca selengkapnya tentang cara mengamankan situs dari serangan di masa mendatang di Pusat Bantuan Webmaster Peretasan Google .

Semoga pos ini membantu Anda mendapatkan pemahaman tentang cara memperbaiki situs Anda dari peretasan penambahan URL nonsens dengan lebih baik. Pastikan untuk mengikuti kampanye sosial kami dan berbagi kiat atau trik apa pun yang mungkin Anda miliki tentang tetap aman di web dengan hashtag #nohacked.

Jika ada pertanyaan lain, poskan di Forum Bantuan Webmaster tempat komunitas webmaster dapat membantu menjawab pertanyaan Anda.

Lampiran

Ini adalah alat yang mungkin bermanfaat. Google tidak menjalankan atau mendukung alat berikut.

P HP Decoder , UnPHP : Sering kali, peretas akan mengubah bentuk file PHP agar file lebih sulit dibaca. Gunakan alat ini untuk membersihkan file PHP sehingga Anda memahami apa yang dilakukan file PHP dengan lebih baik.

Diposkan oleh:

Eric Kuan, Webmaster Relation Specialist

Yuan Niu, Webspam Analyst